Badacze z firmy Kaspersky odkryli nowe zagrożenie, które jest napisane głównie dla systemów Linux, ale mające też w zanadrzu zdolność dopasowywania się do różnej architektury komputerowej, aby infekować jeszcze więcej systemów. Zagrożenie NKAbuse napisane jest w języku Golang, a do komunikacji wykorzystuje protokół P2P NKN z blockchain’em w zgodności z architekturą komputerową:

- 386

- arm64

- arm

- amd64 (x86-64)

- mips

- mipsel

- mips64

- mips64el

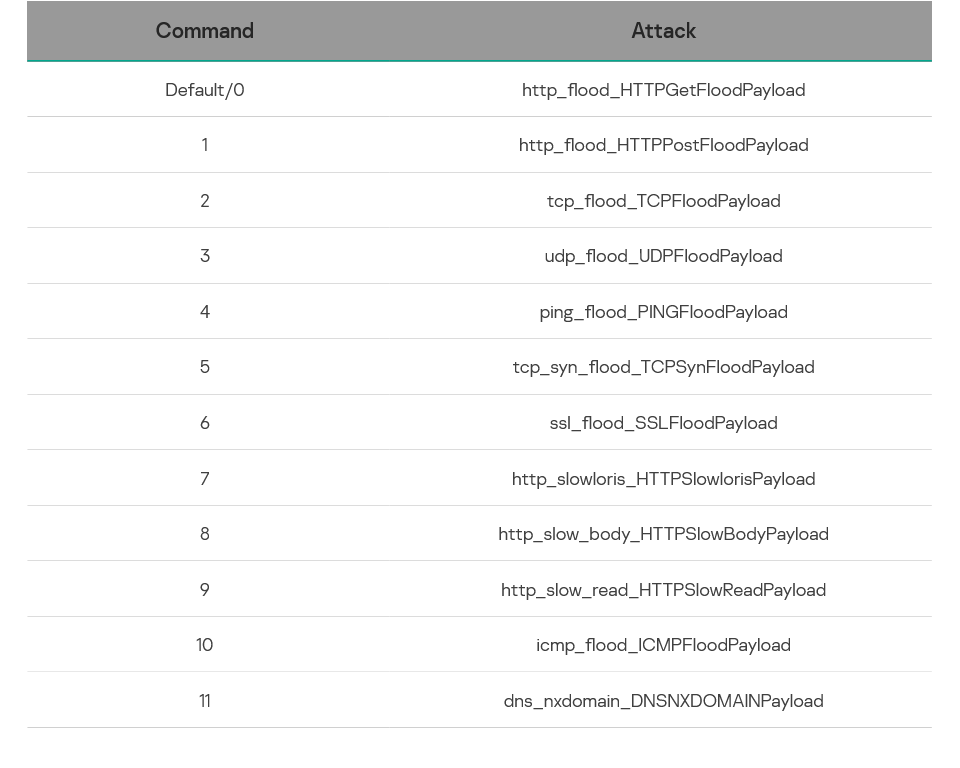

Backdoor, początkowo zidentyfikowany w Kolumbii, Meksyku oraz Wietnamie w systemach Linux, może być wykorzystywany jako trojan zdalnego dostępu (RAT) do udzielania atakującemu nieautoryzowanego dostępu do środowiska. Złośliwe oprogramowanie potrafi też przechwytywać zrzuty ekranu i przesyłać je do master-botów. Backdoora wyposażono także w możliwość przeprowadzania lokalnych i rozproszonych ataków DDoS, aby zakłócić pracę wielu systemów.

Cytując eksperta Lisandro Ubiedo z firmy Kaspersky:

To, co czyni to złośliwe oprogramowanie unikalnym, to zastosowanie technologii NKN (New Kind of Network) w celu odbierania poleceń od bot-mastera i wysyłanie do niego skradzionych informacji. Wykorzystanie wieloplatformowego języka Golang umożliwia generowanie replik backdoora dla różnej architektury komputerowej, aby móc zaatakować jeszcze więcej zidentyfikowanych systemów komputerowych oraz IoT.

Zastosowanie technologii blockchain zapewnia kontrolującemu botnet anonimowość, ponieważ namierzenie centralnego master-bota jest prawie niemożliwe.

Kaspersky podaje, że początkowy wektor ataku w zidentyfikowanych atakach zaczynał się od luki w Apache Struts 2 (CVE-2017-5638). Jak wskazuje numeracja, jest to bardzo stara podatność. Można powiedzieć, że jest to dowód potwierdzający tezę, że została złamana jedna z zasad bezpieczeństwa o wdrażaniu aktualizacji systemów i innego oprogramowania, aby nie dopuścić do wykorzystania powszechnie znanych luk.

W kolejnym kroku szkodliwe oprogramowanie zbiera informacje z urządzenia ofiary poprzez uruchomienie skryptu shell ze zdalnej lokalizacji. Następnie pobiera docelowe złośliwe oprogramowanie, które jest dostosowane do architektury systemu. Złośliwy skrypt zwykle przechowywany jest w katalogu /tmp, więc do jego uruchomienia nie potrzeba specjalnych uprawnień.

Zagrożenia dla systemów Linux, systemów wbudowanych oraz systemów stosowanych na produkcji, to ciągle ułamek tego, co na co dzień spotykamy w systemach Windows i macOS. Może to uśpić czujność administratorów, którzy nie zawsze śpieszą się z aktualizacjami. Niekiedy jest to niemożliwe, jeśli oprogramowanie zostało napisane pod konkretne wersje systemów.

Aby zminimalizować ryzyko incydentów, administratorzy powinni regularnie aktualizować systemy, wdrażać i aktualizować zasady bezpieczeństwa i monitorować ruch sieciowy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy