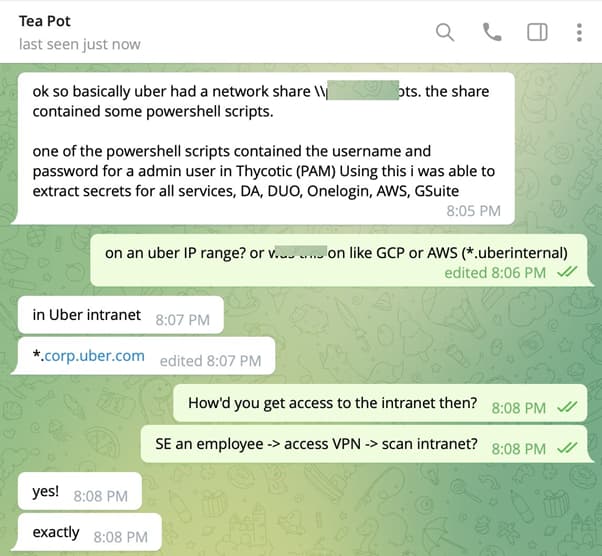

Zespół PR firmy Uber opublikował na Twitterze informację o trwającej obsłudze incydentu bezpieczeństwa. Zdecydowanie nie jest to dokładny opis ataku, ale można znaleźć o nim wiele informacji z innych źródeł. Przede wszystkim została wykorzystana socjotechnika — atakujący w ten sposób uzyskał dostęp do firmowego VPN, czyli w praktyce do firmowej sieci wewnętrznej. W dalszym kroku przeprowadził rekonesans środowiska i odnalazł udostępniony udział sieciowy z interesującymi skryptami.

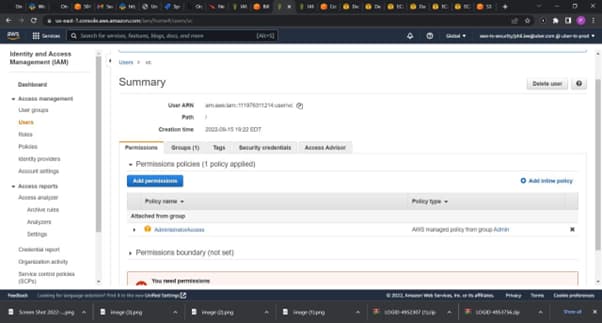

Skrypty PowerShell często są wykorzystywane do automatyzacji działań. To świetny sposób na zarządzanie infrastrukturą, natomiast nigdy nie należy w ich kodzie umieszczać żadnych danych dostępowych (loginów, haseł, kluczy SSH, kodów OTP). W przypadku Ubera zadziałał najgorszy scenariusz, ponieważ w skrypcie znajdowały się dostępy administracyjne do rozwiązania Thycotic, które służy do zarządzania kontami administracyjnymi (PAM). Po zalogowaniu można było uzyskać dostęp do innych usług, w tym do Slack oraz chmur AWS i GCP.

Nie wiadomo, czy doszło do wycieku informacji, w tym haseł użytkowników. Jest to niestety możliwe przy takiej skali ataku, dlatego warto zmienić hasło do konta Uber (i wszystkich innych serwisów, jeśli użyliśmy tego samego). Należy dodać, że pierwszy „objaw” ataku można było zauważyć w serwisie HackerOne — więc atakujący ma dostęp do całej historii zgłoszeń ewentualnych wykrytych podatności:

https://twitter.com/samwcyo/status/1570577801790783493

Ciekawostkę stanowi fakt, że wiadomość o ataku została wysłana przez „hakera” do pracowników na publicznym kanale Slack firmy. Jak jednak widać po reakcjach, zatrudnione osoby nie do końca uwierzyły w prawdziwość opisu sytuacji:

W rozmowie z dziennikarzami The New York Times, atakujący zaznaczył, że ma 18 lat i od kilku lat rozwija swoje umiejętności w dziedzinie bezpieczeństwa IT (to akurat bardzo dobrze, chociaż tę wiedzę można wykorzystać w legalny sposób). Stwierdził ponadto, że kierowcy Ubera powinni otrzymywać wyższe wynagrodzenia.

Opisywany atak miał prosty przebieg, ale jego skutki mogą być bardzo trudne do naprawienia. Pokazuje on jednak, jak duże znaczenie mają szkolenia pracowników pod kątem socjotechniki czy phishingu. Powinniśmy też pamiętać o zagrożeniach związanych z przechowywaniem jakichkolwiek poświadczeń w postaci plain-text.

Czy ten artykuł był pomocny?

Oceniono: 0 razy