Jest to przedostatnia edycja badania w roku 2023 z serii „Advanced In The Wild Malware Test”. Po raz kolejny ujawniamy różnice pomiędzy testowanymi rozwiązaniami bezpieczeństwa dla SOHO (Small Office and Home Office) oraz dla biznesu. Test przeprowadzony był pod kontrolą Windows 10 Pro. Wykorzystaliśmy zróżnicowane zagrożenia, a do najbardziej interesujących zaliczamy:

- Generic.BAT.Downloader

- Trojan.ShellStartup

- Trojan.Metasploit

- IL:Trojan.MSILZilla.RedLine

- Trojan.Fragtor

- Trojan.MSIL.Androm

- DeepScan:Generic.Malware.Lco

- HEUR.RoundKick

- Trojan.Lazy

- Trojan.NSISX.Spy.Gen.24

Do klasyfikacji zagrożeń wykorzystujemy opinię silnika naszego partnera technologicznego, MKS_VIR sp. z o.o.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Jak w 2 krokach oceniamy testowane rozwiązania?

W dużym skrócie testy z serii Advanced In The Wild Malware Test obejmują 3 duże aspekty, które następują po sobie i łączą się w całość:

1. Dobieranie próbek do testu i analizowanie logów malware

Na bieżąco gromadzimy złośliwe oprogramowanie w postaci prawdziwych adresów URL z Internetu. Wykorzystujemy szerokie spektrum wirusów z różnych źródeł, a są to publiczne feedy i niestandardowe honeypoty. Dzięki temu nasze testy obejmują najbardziej aktualny i zróżnicowany zestaw zagrożeń.

Analizowane próbki w Windows przechodzą weryfikację na podstawie setek reguł: najczęściej stosowanych technik przez autorów złośliwego oprogramowania. Monitorujemy procesy systemowe, połączenia sieciowe, rejestr Windows oraz pozostałe zmiany dokonywane w systemie operacyjnym i w systemie plików, aby dowiedzieć się więcej, co malware robiło podczas analizy. W następnym kroku, na podstawie wyniku zagrożenia, malware jest testowane przez rozwiązania lub jest odrzucane.

3. Symulowanie rzeczywistego scenariusza

W badaniu symulujemy rzeczywisty scenariusz wtargnięcia zagrożenia do systemu przez adres URL. Może to być strona przygotowana przez oszusta albo link wysłany ofierze przez komunikator, który następnie jest otwierany w systemowej przeglądarce.

Wyniki segregujemy w dwóch obszarach: kiedy strona internetowa albo szkodliwy plik są identyfikowane przez skaner w przeglądarce albo po uruchomieniu malware w systemie. Dzięki temu jesteśmy w stanie wskazać dokładne różnice pomiędzy rozwiązaniami.

Oprócz wyników dla próbek szkodliwego oprogramowania zmian dokonywanych przez szkodliwe oprogramowanie monitorujemy, czy i jak rozwiązanie ochronne reaguje na zagrożenia. Mierzymy też czas naprawiania skutków incydentu (tzw. Remediation Time).

Wyniki we wrześniu 2023

We wrześniu 2023 r. wykorzystaliśmy 343 unikalne próbki malware pochodzące z Internetu.

Testowane rozwiązania do zainstalowania w domu i małym biurze:

- Avast Free Antivirus

- Bitdefender Total Security

- Eset Smart Security

- F-Secure Total

- G Data Total Security

- Kaspersky Plus

- Malwarebytes Premium

- Quick Heal Total Security

- Sophos Home

- Trend Micro Maximum Security

- Webroot Antivirus

- Xcitium Internet Security

Rozwiązania dla biznesu i instytucji rządowych:

- Emsisoft Business Security

- Malwarebytes Endpoint Protection

- Xcitium ZeroThreat Advanced

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS wraz z krajobrazem zagrożeń, który został opracowany na podstawie danych telemetrycznych.

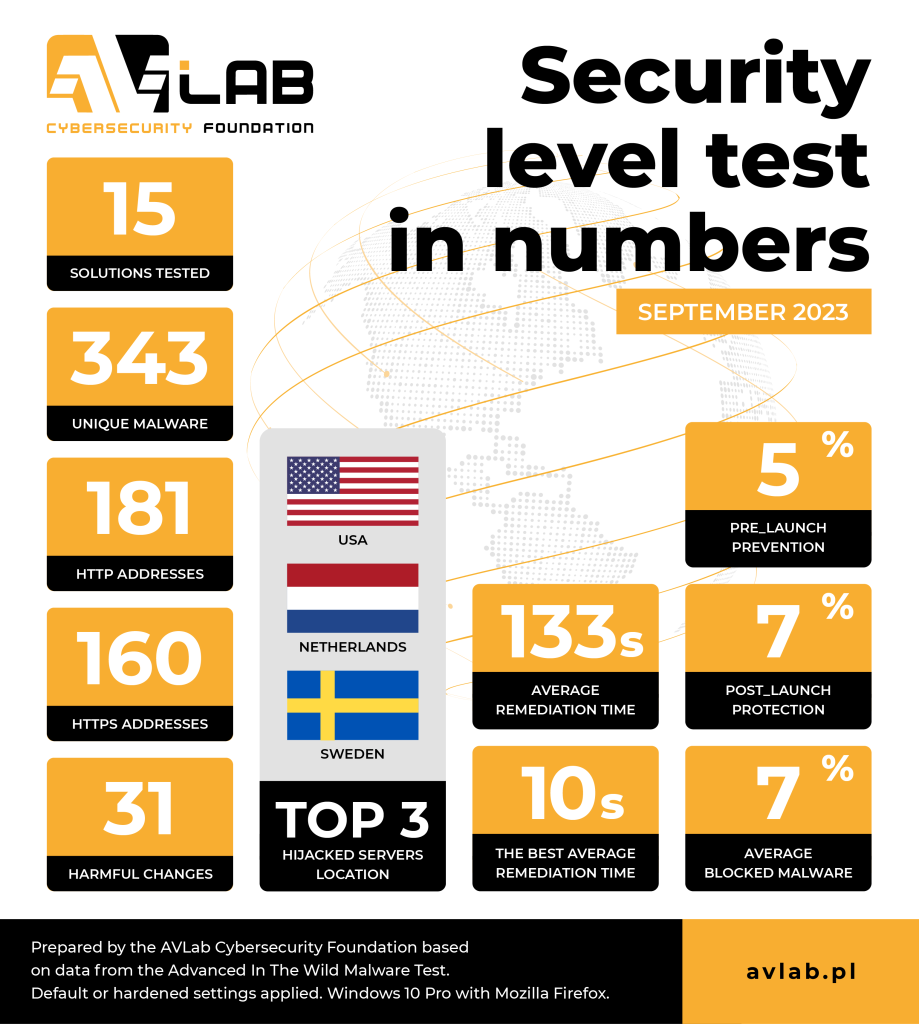

Test ochrony w liczbach

Na podstawie danych telemetrycznych z testu sierpniu 2023 r. przygotowaliśmy następujące zestawienie:

- W teście wzięło udział 15 rozwiązań ochronnych.

- Finalnie wykorzystaliśmy 343 unikalnych adresów URL z malware.

- Strony szyfrowane HTTPS (w teorii, bezpieczne) zawierały 162 próbek malware.

- 181 próbek malware hostowanych było przez protokół HTTP.

- Podczas analizy każda próbka szkodliwego oprogramowania dokonywała średnio 31 potencjalnych niebezpiecznych akcji w systemie Windows 10.

- Najwięcej malware pochodziło z serwerów zlokalizowanych w USA, Holandii, Szwecji.

- Do hostowania malware najczęściej używano domen: .com, .org, .info.

- Średni czas reakcji na zagrożenie przez wszystkich producentów łącznie, to: 133 sekundy.

- Najszybszy średni czas reakcji na testowane zagrożenia uzyskał Sophos z czasem 10 sekund.

Metodologia

Systematycznie rozwijamy metodologię, aby być na bieżąco z nowymi trendami w branży bezpieczeństwa i ochroną systemów, dlatego podajemy link do metodologii:

- Jak pozyskujemy malware do testów i jak je klasyfikujemy?

- W jaki sposób zbieramy logi z systemu Windows i programów ochronnych?

- Jak to wszystko automatyzujemy?

Jesteśmy członkiem grupy AMTSO, dlatego możesz mieć pewność, że nasze narzędzia i procesy testowania są zgodne z międzynarodowymi wytycznymi i są respektowane przez producentów.

Wnioski z testu: Wielowarstwowa ochrona kluczem do sukcesu

Ta edycja była rekordowa jeśli chodzi o liczbę plików 0-day użytych do przeprowadzenia pełnego testu. W zależności od producenta liczba plików nieznanych mogła się dla nich różnić, co widać na danych telemetrycznych, które udostępniamy w tabeli CSV.

Na podstawie kilku ostatnich serii testów bezpieczeństwa, doszliśmy do wniosku, że rozwiązania wyposażone w wielowarstwową ochronę są kluczem do uzyskania najlepszych rezultatów w walce z szkodliwym oprogramowaniem. Dlaczego? Ponieważ wykorzystanie różnorodnych mechanizmów i technik staje się bardziej efektywne w obronie przed coraz bardziej zróżnicowanym spektrum zagrożeń z Internetu.

Dla przykładu, kiedy przychodzi do starcia z trojanami, ransomware, backdoorami i innymi formami szkodliwego oprogramowania, zdecydowanie najlepszym podejściem jest połączenie tradycyjnych narzędzi, takich jak skanowanie stron, słów kluczowych, hiperłączy i adresów IP na witrynach rozpowszechniających szkodliwe oprogramowanie. Dzięki temu można skutecznie zapobiec wielu zagrożeniom już na etapie wejścia na stronę internetową.

Kolejnym istotnym elementem jest skanowanie heurystyczne, które analizuje zachowanie plików i programów po ich uruchomieniu, w poszukiwaniu podejrzanych aktywności wskazujących na obecność złośliwego oprogramowania. Dodatkowo, analiza w chmurze pozwala na przesłanie podejrzanych plików na serwery producenta, co umożliwia szybką i dokładniejszą identyfikację zagrożeń. Warto zaznaczyć, że często pliki te są blokowane przed uruchomieniem, co zapobiega zainfekowaniu systemu.

Niezwykle przydatne jest również posiadanie dedykowanej ochrony przeciwko ransomware. To rodzaj zagrożenia, który często maskuje się jako trojany lub downloadery, dlatego wielowarstwowa ochrona jest kluczowa, ponieważ pojedyncza metoda może zawieść.

Wiele rozwiązań posiada specjalne mechanizmy do wykrywania i blokowania ransomware. Dodatkowo istotne jest, aby produkt posiadał zaporę sieciową, która monitoruje ruch sieciowy i blokuje podejrzane połączenia.

Wielowarstwowa ochrona ma na celu zwiększenie efektywności w zwalczaniu różnorodnych zagrożeń i minimalizowanie ryzyka. Im bardziej zaawansowane są rozwiązania do ochrony urządzeń końcowych, tym lepiej mogą zabezpieczać przed różnymi rodzajami szkodników. Dlatego warto inwestować w kompleksowe rozwiązania bezpieczeństwa, które są w stanie sprostać rosnącym wyzwaniom związanym z cyberbezpieczeństwem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy