Lukę zgłoszono 20 listopada 2017 roku. Dwa dni później bezpieczniacy z WordPress przetestowali i potwierdzili istnienie podatności. Badacze, który odkryli lukę, po kilku przepychankach z deweloperami najpopularniejszego na świecie CMS-a do dzisiaj nie potrafili wpłynąć na zespół WordPressa, tak aby w końcu udostępnili aktualizację.

Szacuje się, że WordPress napędza 1/3 wszystkich istniejących w sieci stron internetowych. Łatwość instalacji, intuicyjne dodawanie treści w edytorze WYSWIG, częste aktualizacje bezpieczeństwa, niezliczona ilość rozszerzeń i ogromna społeczność, składają się na popularność WordPressa. Nie wiadomo, dlaczego do tej pory nie udało się opracować aktualizacji. Jedno jest pewne — WSZYSTKIE wersje WordPressa aż do najnowszej 4.9.6 są podatne na zdalne przejęcie strony, usunięcie krytycznych plików przechowujących konfigurację rdzenia i serwera oraz podpięcie bazy danych z innego hosta. To wszystko przekłada się na utratę kontroli nad stroną internetową.

Nieoficjalny hotfix

Luka pozwalająca na uwierzytelnione usuwanie plików (authenticated arbitrary file deletion) została odkryta przez niemieckich badaczy z RIPS Technologies GmbH. Ogólnie możliwe jest usunięcie pliku .htaccess często zawierającego ustawienia związane z bezpieczeństwem lub przekierowania, plik index.php, którego usunięcie da wgląd w listę pików i katalogów oraz plik wp-config.php przechowujący nazwę użytkownika i hasło do bazy danych.

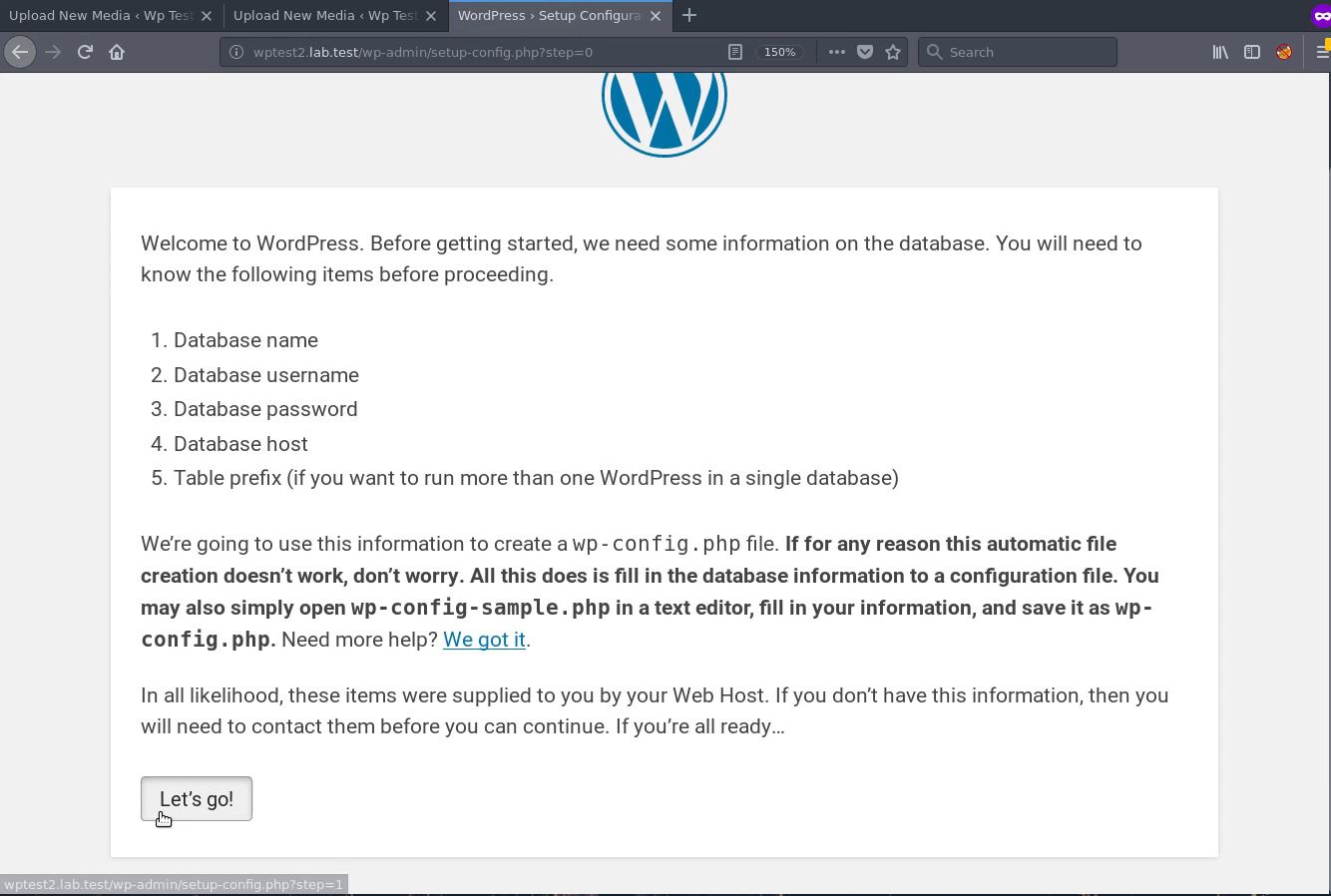

Ogólnie rzecz biorąc, nie jest dobrze. Atakujący po ujawnieniu szczegółów może przeprowadzić ponowną instalację rdzenia i nadpisać aktualne dane administratora.

Administratorzy są proszeni o tymczasowe naprawienie podatności poprzez dodanie poniższego kodu do pliku functions.php:

add_filter( 'wp_update_attachment_metadata', 'rips_unlink_tempfix' );

function rips_unlink_tempfix( $data ) {

if( isset($data['thumb']) ) {

$data['thumb'] = basename($data['thumb']);

}

return $data;

}

Szczegółowe informacje znajdują się na tej stronie.

Niezależnie od tego, czy jest to mała lub duża strona, zawsze powinno się mieć dostęp do kopii zapasowej plików i bazy danych na wypadek takich właśnie włamań. Dobry hosting musi automatycznie wykonywać kopię zapasową bazy kilka razy dziennie i co najmniej raz dziennie wszystkich plików.

Administratorom WordPressa polecamy do zaaplikowania gotowy skrypt PHP, który po dodaniu do crona może np. co 12 godzin sprawdzać sumy kontrolne plików strony — według ustalonego harmonogramu skrypt będzie wysyłał powiadomienia na e-mail o plikach usuniętych, zmodyfikowanych oraz dodanych, co znacznie zawęzi poszukiwania zainfekowanego / usuniętego pliku w przypadku ataku.

Czy ten artykuł był pomocny?

Oceniono: 0 razy