Od pierwszego dnia lipca do ostatniego dnia miesiąca przeprowadzaliśmy kolejną edycję testu programów do ochrony przed zagrożeniami znalezionymi w Internecie. Celem tego cyklicznego badania z serii „Advanced In The Wild Malware Test” jest sprawdzanie w długim czasie rozwiązań do zabezpieczania systemu Windows 10/11, aby na koniec roku wyłonić najlepsze rozwiązania do zabezpieczania urządzeń końcowych.

Podsumowanie miesiąca lipiec 2023 zaczniemy od sklasyfikowania sygnatur złośliwego oprogramowania, które zostało zakwalifikowane do testu. Na podstawie uzyskanej opinii z silnika antywirusowego naszego partnera technologicznego, MKS_VIR sp. z o.o., wyróżniamy następujące, interesujące typy zagrożeń:

- Trojan.Ransom.Loki

- DeepScan:Generic.KillMBR

- DeepScan:Generic.Keylogger

- Generic.BAT.Downloader

- Generic:Remcos

- Generic.Ransom.PyCrypter

- Trojan.MSILZilla

- Trojan.Heur2

- Trojan.Lazy

- Trojan.Mint.Zard

Krajobraz zagrożeń cyfrowych jest dynamiczny, dlatego w lipcu po Internecie krążyło o wiele więcej unikalnych próbek zagrożeń, chociaż często są to te same rodziny szkodliwego oprogramowania z unikalnym kodem źródłowym.

Wskaźnik reagowania i naprawy po incydencie

W naszym teście, oprócz skuteczności ochrony programów antywirusowych, sprawdzamy tak zwany czas reagowania na zagrożenia i naprawę incydentu (z angielskiego Remediation Time).

Mierzymy wskaźnik Remediation Time kiedy dochodzi do próby neutralizacji złośliwego oprogramowania i naprawy skutków po ataku. Dzięki temu możemy dokładniej wskazać różnice pomiędzy wykorzystywanymi technologiami producentów.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Jak w 3 krokach oceniamy testowane rozwiązania?

W dużym skrócie testy z serii Advanced In The Wild Malware Test obejmują 3 duże aspekty, które następują po sobie i łączą się w całość:

1. Dobieranie próbek do testu

Na bieżąco gromadzimy złośliwe oprogramowanie w postaci prawdziwych adresów URL z Internetu. Wykorzystujemy szerokie spektrum wirusów z różnych źródeł, a są to publiczne feedy i niestandardowe honeypoty. Dzięki temu nasze testy obejmują najbardziej aktualny i zróżnicowany zestaw zagrożeń.

2. Analizowanie logów próbek malware i testowanych rozwiązań

Analizowane próbki w Windows przechodzą dokładną weryfikację na podstawie setek reguł: najczęściej stosowanych technik przez autorów złośliwego oprogramowania. Monitorujemy procesy systemowe, połączenia sieciowe, rejestr Windows oraz pozostałe zmiany dokonywane w systemie operacyjnym i w systemie plików, aby dowiedzieć się więcej, co malware robiło podczas analizy.

Oprócz zmian dokonywanych przez szkodliwe oprogramowanie monitorujemy, czy i jak rozwiązanie ochronne reaguje na zagrożenia. Mierzymy też czas naprawiania skutków incydentu (tzw. Remediation Time).

3. Symulowanie rzeczywistego scenariusza

W badaniu symulujemy rzeczywisty scenariusz wtargnięcia zagrożenia do systemu przez adres URL. Może to być strona przygotowana przez oszusta albo link wysłany ofierze przez komunikator, który następnie jest otwierany w systemowej przeglądarce.

Wyniki w lipcu 2023

W lipcu 2023 r. wykorzystaliśmy 468 unikalnych próbek malware pochodzących z Internetu.

Testowane rozwiązania do zainstalowania w domu i małym biurze:

- Avast Free Antivirus

- Eset Smart Security

- F-Secure Total

- G Data Total Security

- Kaspersky Plus

- Malwarebytes Premium

- Norton Antivirus Plus

- Quick Heal Total Security

- Trend Micro Maximum Security

- Webroot Antivirus

- Xcitium Internet Security

- ZoneAlarm Extreme Security NextGen

Rozwiązania dla biznesu i instytucji rządowych:

- Emsisoft Business Security

- Malwarebytes Endpoint Protection

- Xcitium ZeroThreat Advanced

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS wraz z krajobrazem zagrożeń, który został opracowany na podstawie danych telemetrycznych.

Ponadto publikujemy dla producentów specjalne strony internetowe, które zawierają indywidualne dane z testów. Oto niektóre z nich:

Lista będzie systematycznie aktualizowana.

Producenci, którzy chcą nawiązać z nami współpracę, proszeni się o kontakt poprzez AMTSO lub bezpośrednio z nami na naszej stronie kontaktowej.

Test ochrony w liczbach

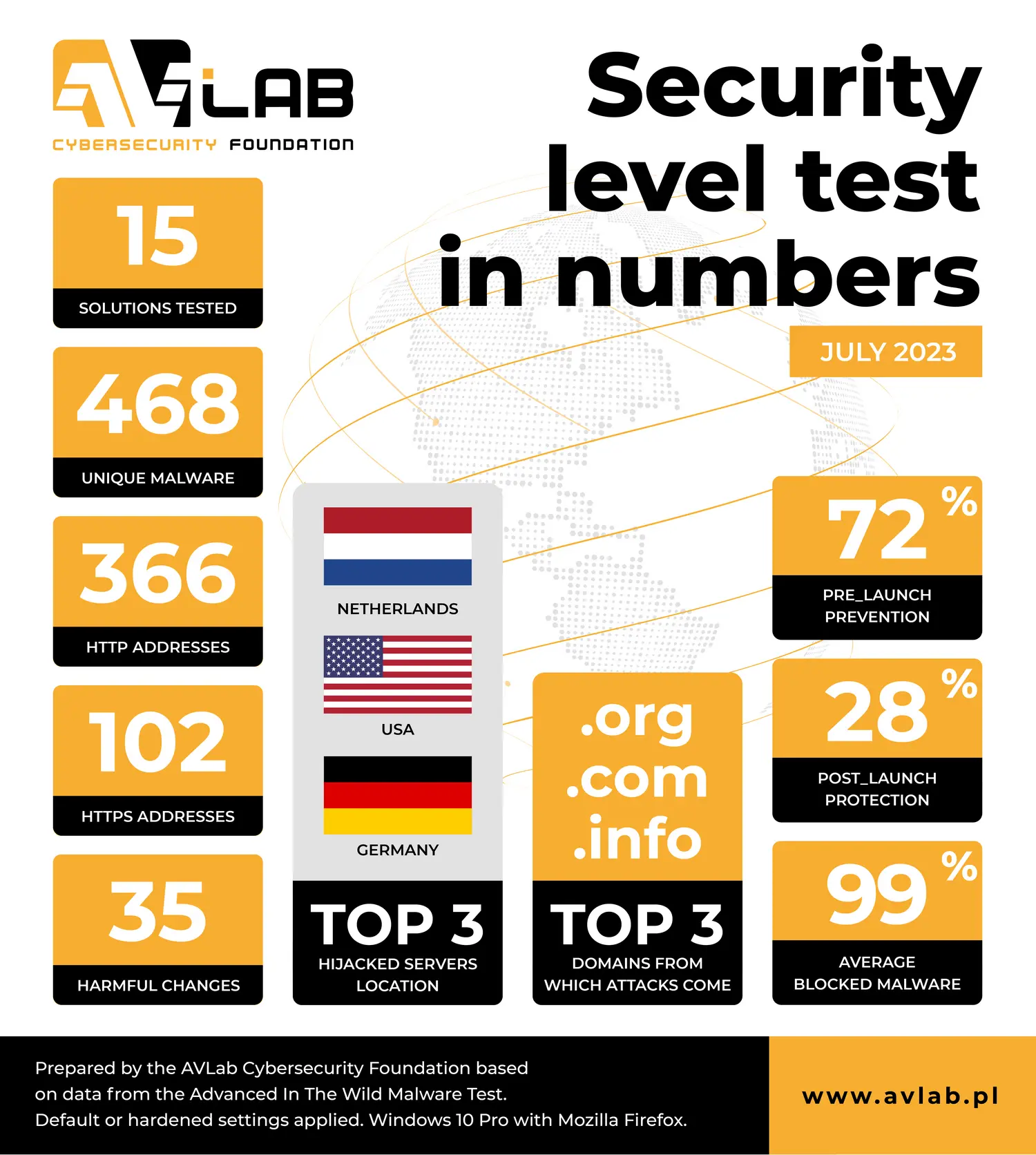

Na podstawie danych telemetrycznych z testu w lipcu 2023 r. przygotowaliśmy następujące zestawienie:

- W teście wzięło udział 15 rozwiązań ochronnych.

- Finalnie wykorzystaliśmy 468 unikalnych adresów URL z malware.

- Strony szyfrowane HTTPS (w teorii, bezpieczne) zawierały 102 próbek malware.

- 366 próbek malware hostowanych było przez protokół HTTP.

- Podczas analizy każda próbka szkodliwego oprogramowania dokonywała średnio 32 potencjalnych niebezpiecznych akcji w systemie Windows 10.

- Najwięcej malware pochodziło z serwerów zlokalizowanych w Holandii, USA, Niemiec.

- Do hostowania malware najczęściej używano domen: .org, .com, .info.

- Średnia wykrywalność zagrożeń z adresów URL lub złośliwych plików przed uruchomieniem (poziom PRE-LAUNCH) wyniosła 72%.

- Średnia detekcja malware po uruchomieniu (poziom POST-Launch) wyniosła 28%.

- Uśredniony wynik blokowania malware przez wszystkich producentów to 32.

Metodologia

Systematycznie rozwijamy metodologię, aby być na bieżąco z nowymi trendami w branży bezpieczeństwa i ochroną systemów, dlatego podajemy link do metodologii:

- Jak pozyskujemy malware do testów i jak je klasyfikujemy?

- W jaki sposób zbieramy logi z systemu Windows i programów ochronnych?

- Jak to wszystko automatyzujemy?

Jesteśmy członkiem grupy AMTSO, dlatego możesz mieć pewność, że nasze narzędzia i procesy testowania są zgodne z międzynarodowymi wytycznymi i są respektowane przez producentów.

Wnioski z testu

Na podstawie wielu serii z tego testu potwierdzamy, że rozwiązania wyposażone w wielowarstwową ochronę uzyskują najlepsze rezultaty przeciwko szkodliwemu oprogramowaniu. Dzieje się tak, ponieważ wykorzystanie różnych mechanizmów i technik jest bardziej skuteczne przeciwko szerokiemu spektrum zagrożeń z Internetu.

W starciu z trojanami, ransomware, backdoorami i podobnymi najlepiej sprawdza się mix tradycyjnego skanowania stron, słów kluczowych, hiperłączy i adresów IP przed witrynami rozpowszechniającymi szkodliwe oprogramowanie.

W dalszej kolejności dobre rozwiązania bezpieczeństwa powinno być wyposażone w skanowanie heurystyczne, aby analizować zachowanie plików i programów po uruchomieniu w poszukiwaniu podejrzanych aktywności, które mogą wskazywać na obecność złośliwego oprogramowania. Równomiernie działać będzie analiza w chmurze, która prześle podejrzane pliki na serwery producenta, aby dokonać bardziej szczegółowej identyfikacji. W tym czasie pliki są często blokowane przed uruchomieniem, więc nie dochodzi do zainfekowania systemu.

Często przydaje się dedykowana protekcja przeciwko ransmware. Zwykle takie zagrożenie ukrywa się pod postacią trojanów-downloaderów, zatem ponownie przypominamy o wielowarstwowej ochronie, która czasami może zawodzić. Dlatego niektóre rozwiązania posiadają specjalne mechanizmy zaprojektowane do wykrywania i blokowania ransomware. Równocześnie ważne jest, aby produkt posiadał zaporę sieciową, która będzie monitorować ruch sieciowy i blokować podejrzane połączenia.

Wielowarstwowa ochrona ma na celu zwiększenie skuteczności wychwytywania różnorodnych zagrożeń oraz minimalizowanie ryzyka. Im bardziej zaawansowane jest rozwiązania do ochrony urządzeń końcowych tym lepiej może sobie poradzić z różnorodnymi szkodnikami.

Czy ten artykuł był pomocny?

Oceniono: 0 razy