Phishing – kto nie miał do czynienia z tą jakże starą, ale ciągle skuteczną techniką przejęcia cudzych informacji, które każdy z nas chce chronić na własny sposób i jak najlepiej. Wielokrotnie w różnych artykułach sugerowaliśmy, w jaki sposób chronić siebie i swoich przyjaciół przed socjotechniką zwykłą, masową oraz tą ukierunkowaną, gdzie dobrze przygotowany atak na firmę najprawdopodobniej prędzej czy później będzie miał dla atakującego szczęśliwe zakończenie.

Odłóżmy teraz na bok wszelkie rekomendacje „bezpiecznego” korzystania z komputera, poczty elektronicznej, portali społecznościowych, itp., bo oto przedstawiamy Yubikey – prawdopodobnie najskuteczniejsze narzędzie zapobiegające atakom phishingowym i nieautoryzowanym przejęciom kont internetowych, z jakim kiedykolwiek mieliśmy do czynienia.

Yubikey to „klucz” do skutecznej ochrony konta

Jeżeli posiadacie pocztę od Google (Gmail), konto na Dropboxie, Google+, YouTube, Githubie, Facebooku oraz w innych internetowych usługach, które wspierają dwuetapową weryfikację podczas logowania się do serwisu (najczęściej jawi się ona w postaci wiadomości SMS, które przychodzą na telefon przy próbie zalogowania się) to jest szansa, że wspierają one (lub dopiero będą wspierać) tak zwane uwierzytelnienie U2F, które umożliwi bezpiecznie logowanie się do serwisu internetowego bez instalowania dodatkowych sterowników lub oprogramowania producenta (klucz Yubikey może działać na wszystkich systemach operacyjnych).

Chociaż od „środka” zasada działania Yubikey opera się o nowoczesne metody kryptograficzne, to dla przeciętnego użytkownika nie ma to większego znaczenia – dla niego liczy się tylko kwestia bezpieczeństwa, która realizowana jest za pośrednictwem silnego uwierzytelnienia dwuskładnikowego (2FA) przy użyciu klucza PGP publicznego i prywatnego o bardzo mocnym szyfrowaniu RSA 4096, który był wykorzystany m.in. w Cryptolockerze (i do dnia dzisiejszego nie znaleziono metody na odszyfrowanie plików po ataku tego szkodnika). W ten sposób użytkownik jest chroniony przed phishingiem, przechwytywaniem sesji, atakami man-in-the-middle i atakami złośliwego oprogramowania. Co więcej, metoda ta jest łatwa w użyciu:

- działa już po „wyjęciu z pudełka” we współpracy z przeglądarką Chrome i już wkrótce z Firefoksem,

- umożliwia natychmiastowe uwierzytelnianie do dowolnej liczby usług internetowych,

- i co również istotne – zapewnia wysoką prywatność generując nową parę kluczy podczas logowania się do każdego serwisu internetowego.

Yubikey w praktyce

Praktyka nie różni się zbyt wiele od tej, z którą spotykacie się każdego dnia podczas korzystania z usług internetowych wspierających dodatkowe zabezpieczenie konta w postaci jednorazowych kodów SMS podczas logowania.

Krok 1: W zależności od wariantu Yubikey, jego cena jest różna.

Krok 2: Należy włączyć uwierzytelnienie U2F w usłudze internetowej, która takowe wspiera. Na chwilę obecną są to: Gmail, Dropbox, Google+, YouTube, Github, Facebook i wiele innych.

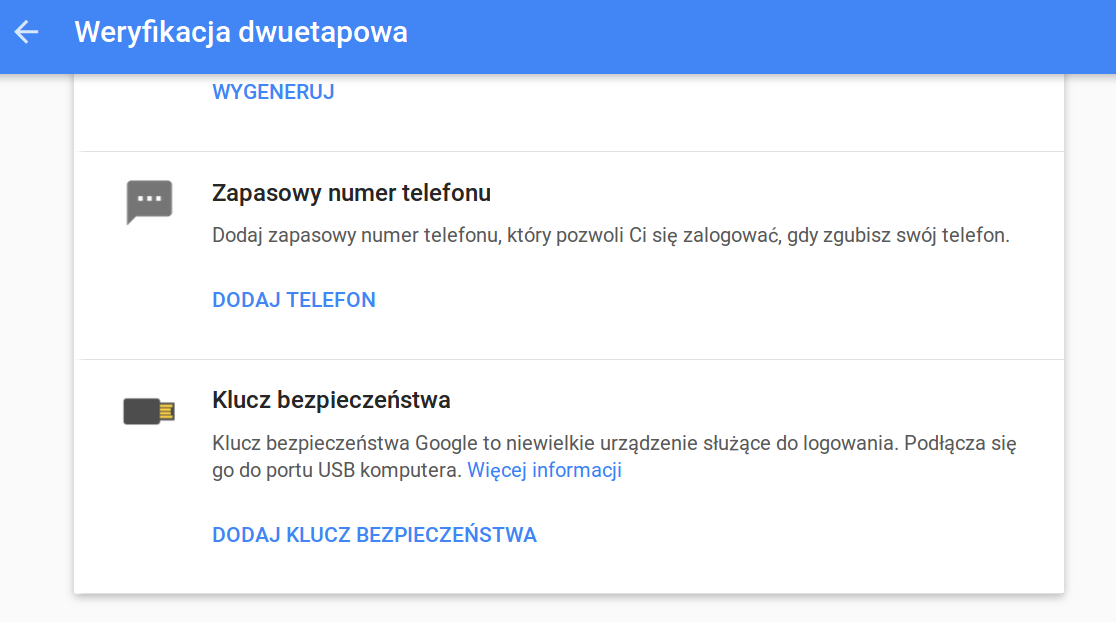

Na przykład: dla usług Google przejdź do ustawień logowania, włącz dwuetapową weryfikację za pomocą kodów SMS (jeśli jeszcze nie korzystasz z tego zabezpieczenia), następnie „Dodaj klucz bezpieczeństwa” (na razie działa tylko z Chrome) i postępuj według prostych instrukcji.

Krok 3: Teraz, podczas próby logowania się do Gmail lub innego serwisu, który wspiera U2F trzeba tradycyjnie wpisać login oraz hasło – i zamiast kodów SMS, które mogą być przechwycone przez złośliwe oprogramowanie – wystarczy podłączyć Yubikey do portu USB lub zbliżyć klucz do urządzenia mobilnego z włączoną komunikacją NFC.

To wszystko, właśnie zalogowałeś/aś się do swojego serwisu w bardzo bezpieczny sposób.

Magia kryptografii

Cała kryptograficzna magia „odbywa się” podczas logowania do serwisu dzięki API przeglądarki, która weryfikuje adres strony WWW i realizuje uwierzytelnienie z wykorzystaniem kryptografii asymetrycznej. Oznacza to, że jeśli adres URL strony nie zgadza się (np. może to być strona fałszywa stworzona na potrzeby phishingowego ataku: hxxp://gmail-account.com), to nieświadomy zagrożeń użytkownik nie będzie w stanie zalogować się do podrobionej witryny popularnego serwisu, oraz co istotne, atakujący nie będą w stanie wyłudzić drugiego potrzebnego składnika do zalogowania się na cudze konto.

Na dzień dzisiejszy U2F wspiera przeglądarka Google Chrome (Firefox już niedługo). Klucze Yubikey mogą być stosowane z systemami Windows, Linux, Mac OS, Android, iOS oraz wszędzie tam, gdzie możliwe jest uruchomienie przeglądarki Google Chrome, a komputer lub urządzenie mobilne posiada port USB / NFC.

Do minusów tego rozwiązania musimy zaliczyć fakt, że w przypadku zgubienia klucza użytkownik nie będzie w stanie zalogować do usługi. Aby się przed tym zabezpieczyć, może dokupić drugi klucz i „sparować” go z kontem, ale wiąże się to z dodatkowymi kosztami. W przypadku serwisów Google, zalogowanie się możliwe jest przy wykorzystaniu zapasowych kodów lub telefonu.

Warto na koniec dodać, że projekt Yubikey został założony przez szwedzką firmę, a sam proces dwuetapowej weryfikacji U2F został opracowany wspólnie przez Yubico oraz Google. Z rozwiązania Yubikey korzystają pracownicy takich firm jak Facebook oraz Google, a sama firma Yubico udostępnia darmową dokumentację, dzięki której deweloperzy za darmo mogą wdrożyć U2F na swoich stronach internetowych. Ta metoda logowania działa już dla:

- CMS Joomla!, który natywnie wspiera klucze Yubikey,

- poprzez wtyczki: Drupal, Magento, WordPress,

- i nie tylko CMS-y, zastosowanie kluczy Yubikey możliwe jest też w przypadku logowania się do serwerów SSH/SFTP.

Proste i bezpieczne logowanie z kluczami YubiKey

Dzięki kluczom bezpieczeństwa Yubikey ryzyko przejęcia konta internetowego w wyniku ataku phishingowego lub wycieku loginu i hasła jest ograniczone praktycznie do ZERA. Zalogowanie się na profil użytkownika np. do Facebooka albo poczty GMail bez fizycznego dostępu do klucza nie będzie możliwe.

Hakerzy nie mają żadnych szans!

Yubikey chroni internetowe konta polityków, osób na kluczowych stanowiskach, ekspertów z branży IT, a także redakcji AVLab.

Czy ten artykuł był pomocny?

Oceniono: 0 razy