Nie tak dawno firma F-Secure wspólnie z organizacją Global Cyber Alliance, IBM i Packet Clearing House udostępniła bezpłatną usługę DNS — Quad9. Firmie F-Secure, słynącej z tradycyjnego oprogramowania antywirusowego, nowoczesnych usług bezpieczeństwa (SaaS) dla firm oraz oprogramowania VPN — F-Secure Freedome, udało się stworzyć usługę, której celem jest chronić użytkowników indywidualnych i firmy przed adresami URL, które zawierają złośliwe oprogramowanie. Do grona dostawców usług DNS dołącza teraz firma CloudFlare (tutaj więcej o CF), która jest znana z globalnej sieci serwerów CDN, ochrony anty-DDoS, zapory sieciowej dla internetowych aplikacji (web application firewall), certyfikatów Universal SSL i blokowania nazistowskich stron internetowych.

Nowy serwer DNS 1.1.1.1 od CloudFlare

Usługa DNS pozwalająca na zamianę adresów znanych użytkownikom Internetu na adresy zrozumiałe dla urządzeń tworzących sieć komputerową działa pod adresami dla IPv4: 1.1.1.1 i 1.0.0.1 oraz dla IPv6: 2606:4700:4700::1111 i 2606:4700:4700::1001, które zostały zaparkowane na serwerach CloudFlafre a zapożyczone od partnera, firmy APNIC Labs.

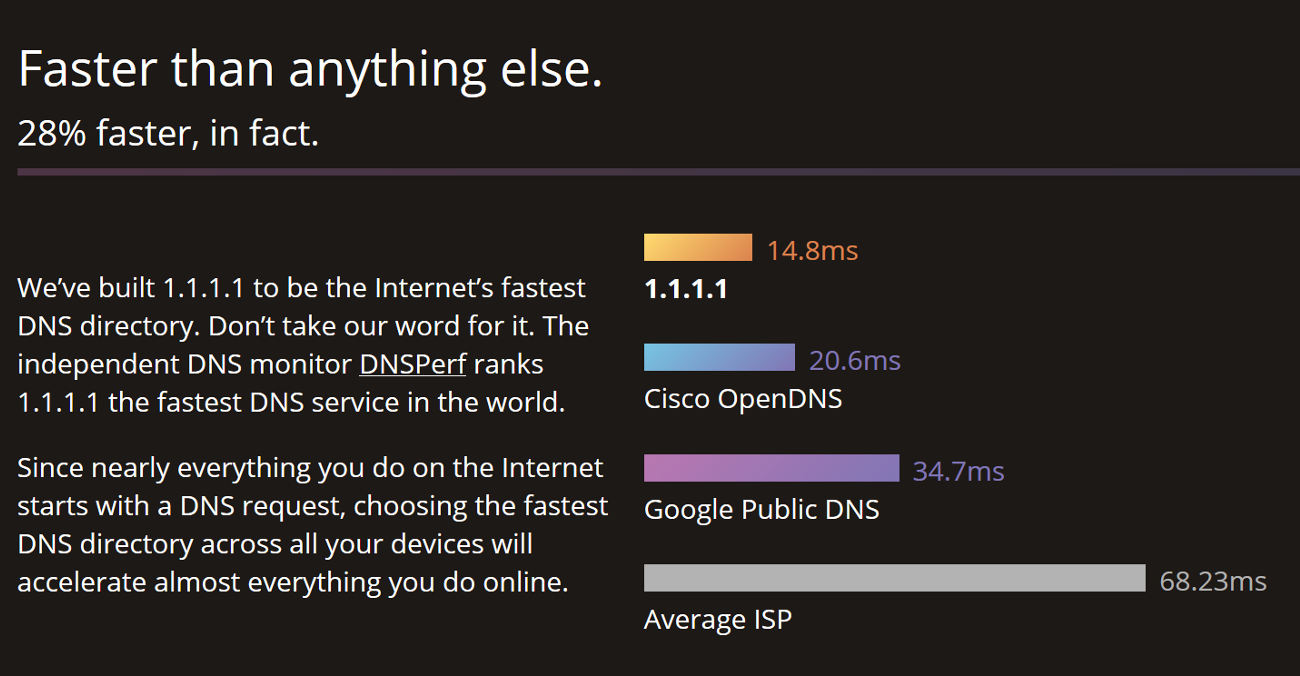

Serwery DNS 1.1.1.1 już po kilkudziesięciu godzinach zostały przez wielu użytkowników określone mianem „szybszych”. Szybszych niż DNS-y od firmy Google, Cisco (OpenDNS), Comodo i lokalnych dostawców Internetu, takich jak Netia, Orange czy UPS.

Serwer DNS 1.1.1.1 CloudFlare ma zapewniać zwiększoną prywatność w przeciwieństwie do znanych i popularnych dostawców usług DNS. Logi z aktywności każdego użytkownika mają być przechowywane tylko przez 24 godziny, po czym będą bezpowrotnie kasowane. Firma CloudFlare zobowiązała się do przeprowadzania audytu raz na 12 miesięcy, korzystając z usług zewnętrznej firmy KPMG.

“We’re committing to, and actually having a third party come in and audit the fact that we’re destroying all of the logs within 24 hours, we’re never writing any of the source IP addresses to disk, and that’s the only personal identifiable information that would be there.”

Serwer DNS 1.1.1.1 obsługuje domyślnie DNS-over-TLS i DNS-over-HTTPS (systemy i przeglądarki domyślnie jeszcze nie) — protokoły wymagające przetworzenia żądania DNS i ustanowienia szyfrowanego połączenia w celu ochrony informacji (adresu IP i odwiedzanego adresu URL). Na przykład, jeśli w marcu 2014 roku rząd Turcji zablokował domenę twitter.com u lokalnych dostawców ISP, wystarczyło zmienić adresy DNS routera / urządzenia np. na 8.8.8.8, aby ominąć restrykcje. W tym przypadku Google w dalszym ciągu miało wgląd w odwiedzane adresy URL użytkowników, ponieważ żądania DNS nie były szyfrowane.

Warto pamiętać, że do podobnej sytuacji dochodzi podczas korzystania z usługi VPN. Serwery VPN, chociaż pozwalają ominąć narzucone restrykcje, nie służą do ochrony prywatności.

Pod tym linkiem znajduje się więcej informacji, jak działa serwer DNS.

Aby zmienić adresy DNS dla wszystkich urządzeń w sieci lokalnej należy zrobić to w konfiguracji routera. Zmianę adresów DNS dla jednego urządzenia należy wykonać w konfiguracji połączenia sieciowego IPv4 lub IPv6.

Poniższą komendą uruchomioną w PowerShell-u można przetestować czas odpowiedzi serwera DNS (im niej tym lepiej):

measure-command{resolve-dnsname avlab.pl -server 8.8.8.8}).milliseconds

measure-command{resolve-dnsname avlab.pl -server 1.1.1.1}).milliseconds

Więcej ciekawych materiałów:

- O przewadze DNS-over-TLS nad nieszyfrowanym DNS-em.

- Próby wdrożenia natywnego DNS-over-HTTPS w nadchodzącym Firefox 60.

Czy ten artykuł był pomocny?

Oceniono: 0 razy