Zagrożenia cryptominer są na topie w drugiej połowie 2017 roku — tak wynika z raportu firmy Check Point Software Technologies, która opublikowała dziś informacje o światowych trendach zagrożeń w drugiej połowie 2017 roku, ujawniając, że cyberprzestępcy coraz częściej sięgają po tzw. cryptominers, aby rozwijać nielegalne źródła dochodów, podczas gdy oprogramowanie typu ransomware i malvertising nadal wywiera duży wpływ na organizacje na całym świecie.

W okresie od lipca do grudnia 2017 roku jedna na pięć organizacji została zaatakowana przez złośliwe oprogramowanie typu cryptominer, narzędzie, które umożliwia cyberprzestępcom przejęcie mocy obliczeniowej CPU lub GPU ofiary oraz istniejących zasobów w celu wydobycia kryptowaluty, wykorzystując nawet 65% mocy procesora użytkownika.

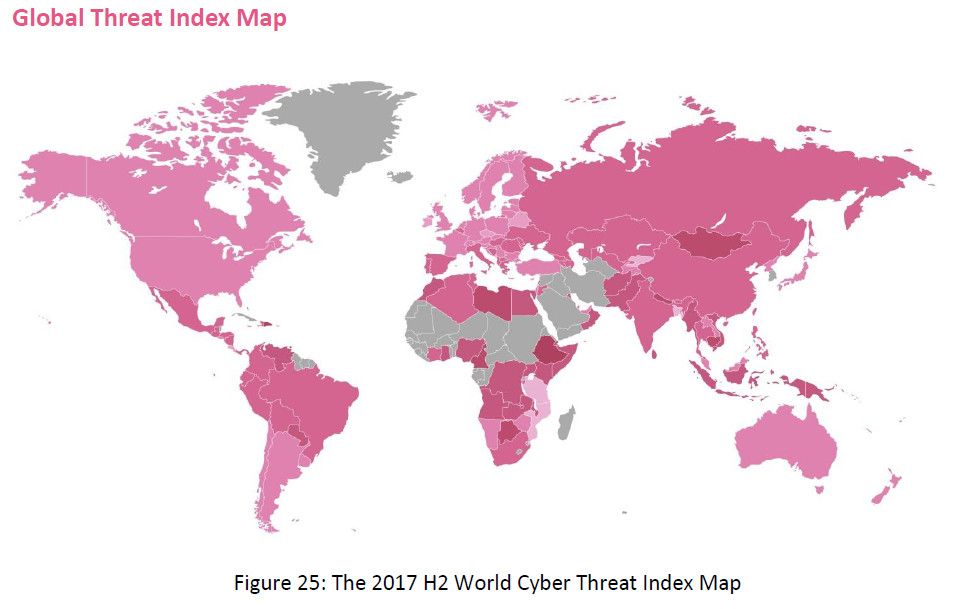

Raport, opublikowany przez Check Point, zawiera szczegółowy obraz zagrożeń cybernetycznych; uwzględnia najpopularniejsze kategorie złośliwego oprogramowania dotyczące bankowości, urządzeń mobilnych oraz typu ransomware i jest oparty na danych pochodzących z systemu CheckPoint ThreatCloud, zebranych w okresie od lipca do grudnia 2017 roku. Firma Check Point w swoim raporcie zwraca uwagę na kluczowe taktyki, jakie stosują cyberprzestępcy atakując firmy.

Zagrożenia cryptominer na topie w drugiej połowie 2017 roku i inne kluczowe trendy

Badacze Check Point wykryli szereg istotnych tendencji, między innymi:

Boom na programy kopiące kryptowaluty. Podczas gdy programy typu cryptominers są powszechnie wykorzystywane do wydobywania kryptowalut, rosnące publiczne zainteresowanie wirtualnymi walutami spowolniło proces ich wydobycia, ponieważ jego szybkość zależy bezpośrednio od ilości posiadaczy walut. To spowolnienie zwiększyło moc obliczeniową potrzebną do wydobycia kryptowalut, co skłoniło cyberprzestępców do wymyślenia nowych sposobów wykorzystania zasobów obliczeniowych niczego niepodejrzewającej społeczności.

Zmniejszenie liczby Exploit Kitów. Aż do ubiegłego roku, Exploit Kity były głównymi wektorami ataku. Jednak w 2017 roku wykorzystanie z zestawów exploitów uległo znacznemu zmniejszeniu, gdy poszczególne platformy stały się bardziej bezpieczne. Szybka reakcja na nowe luki ujawnione w tych produktach przez dostawców zabezpieczeń i wiodących deweloperów przeglądarek oraz automatyczne aktualizacje znacznie skróciły okres przydatności nowych exploitów.

Zwiększenie liczby operacji typu Scam i Malspam. W całym 2017 roku stosunek między infekcjami opartymi na HTTP i STMP przesunął się na rzecz SMTP, z 55% w pierwszej połowie 2017 roku do 62% w drugiej. Wzrost popularności tych metod dystrybucji przyciągnął doświadczonych hakerów, którzy stosują zaawansowaną praktykę, obejmującą różne sposoby wykorzystania luk w zabezpieczeniach dokumentów, szczególnie w pakiecie Microsoft Office.

Mobilne złośliwe oprogramowanie dociera do przedsiębiorstw. W ubiegłym roku byliśmy świadkami kilku ataków pochodzących z urządzeń mobilnych skierowanych na przedsiębiorstwa. Obejmuje to urządzenia mobilne, które działają jako proxy, uruchamiane przez złośliwe oprogramowanie MilkyDoor i wykorzystywane do zbierania prywatnych danych z sieci przedsiębiorstwa. Innym rodzajem jest mobilne złośliwe oprogramowanie takie jak Switcher, które próbuje zaatakować elementy sieci (np. routery), aby przekierować ruch sieciowy do złośliwego serwera, znajdującego się pod kontrolą atakującego.

Maya Horowitz, kierownik ds. Analizy zagrożeń w firmie Check Point, skomentowała to następująco:

Druga połowa 2017 roku to czas, w którym programy typu cryptominer podbiły świat, stając się ulubionym sposobem zarobku przestępców. Chociaż nie jest to całkowicie nowy rodzaj zagrożenia, rosnąca popularność i wartość kryptowalut doprowadziła do znacznego wzrostu dystrybucji złośliwego oprogramowania, służącego do ich wydobywania. Co więcej w 2017 kontynuowano trendy, które zaczęły się jeszcze w roku 2016, takie jak oprogramowanie typu ransomware, które nadal jest wiodącym wektorem ataków wykorzystywanym zarówno do ataków globalnych, jak i ukierunkowanych na określone organizacje. 25% ataków, które zaobserwowaliśmy w tym okresie wykorzystuje luki wykryte ponad dekadę temu, a mniej niż 20% korzysta z luk znalezionych w ciągu ostatnich kilku lat. Jest więc jasne, że jeszcze wiele organizacji musi zadbać o pełne bezpieczeństwo przed atakami.

Najczęściej wykrywane złośliwe oprogramowanie w drugiej połowie 2017 roku

- Roughted (15,3%) – dostawca złośliwego oprogramowania reklamowego omijającego ad-blockery, odpowiedzialny za szereg oszustw, exploitów i wirusów. Może być używany do atakowania każdego rodzaju platform i systemów operacyjnych. Omija ad-blockery, a dzięki identyfikacji celu wybiera optymalny rodzaj ataku.

- Coinhive (8,3%) – oprogramowanie typu cryptominer, przeznaczone do wykopywania kryptowaluty Monero bez zgody użytkownika, w czasie gdy użytkownik odwiedza stronę internetową. Coinhive pojawił się dopiero we wrześniu 2017 roku, ale został wykryty w 12% organizacji na całym świecie.

- Locky (7,9%) – złośliwe oprogramowanie typu ransomware, które rozprzestrzenia się głównie za pośrednictwem wiadomości e-mail zawierających spam, ukryte jako załączniki Word lub Zip, które szyfruje pliki użytkownika.

Najczęściej wykrywany ransomware w drugiej połowie 2017 roku

- Locky (30%) – oprogramowanie, które rozprzestrzenia się głównie za pośrednictwem wiadomości e-mail zawierających spam, ukrytych jako załączniki Word lub Zip, które szyfruje pliki użytkownika.

- Globeimposter (26%) – rozprowadzane przez kampanie spamowe złośliwe programy i zestawy exploitów. Po zaszyfrowaniu, oprogramowanie ransomware dołącza rozszerzenie .crypt do każdego zaszyfrowanego pliku.

- WannaCry (15%) – ransomware, który rozprzestrzenił się w ataku na dużą skalę w maju 2017 roku, wykorzystując exploit Windows SMB o nazwie EternalBlue, aby przenosić się po sieciach i pomiędzy nimi.

Najczęściej wykrywane złośliwe oprogramowanie mobilne w drugiej połowie 2017 roku

- Hidad (55%) – złośliwe oprogramowanie na systemy Android, które przepakowuje legalne aplikacje, a następnie publikuje je w sklepie innej firmy. Jest w stanie uzyskać dostęp do kluczowych ustawień bezpieczeństwa wbudowanych w system operacyjny, umożliwiając atakującemu uzyskanie poufnych danych użytkownika.

- Triada (8%) – modułowy backdoor na systemy Android, który przyznaje uprawnienia administratora pobranemu szkodliwemu oprogramowaniu, pomagając wbudować go w procesy systemowe. Zaobserwowano również, że Triada fałszuje adresy URL otwarte w przeglądarce.

- Lotoor (8%) – narzędzie hakerskie, które wykorzystuje luki w systemie operacyjnym Android, aby uzyskać uprawnienia root’a.

Najczęściej wykrywane złośliwe oprogramowanie bankowe w drugiej połowie 2017 roku

- Ramnit (34%) – Trojan bankowy, który kradnie bankowe poświadczenia, hasła do FTP, pliki cookie i dane osobowe.

- Zeus (22%) – Trojan atakujący platformy Windows, często używający ich do kradzieży informacji bankowych za pomocą logowania wciśniętych klawiszy i przechwytywania formularzy.

- Tinba (16%) – Trojan bankowy, który kradnie dane uwierzytelniające ofiary za pomocą wstrzykiwanego kodu, aktywowanego gdy użytkownik próbuje zalogować się do witryny internetowej swojego banku.

Statystyki w tym raporcie opierają się na danych pochodzących z systemu ThreatCloud Check Point w okresie od lipca do grudnia 2017 roku. ThreatCloud firmy Check Point to największa zorganizowana sieć do walki z cyberprzestępczością, która dostarcza dane o zagrożeniach i trendy ataków na podstawie globalnej sieci czujników zagrożeń. Baza danych ThreatCloud zawiera ponad 250 milionów adresów analizowanych pod kątem wykrywania botów, ponad 11 milionów sygnatur złośliwego oprogramowania i ponad 5,5 miliona zainfekowanych stron internetowych. Codziennie identyfikuje miliony złośliwych programów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy