The Mask to zaawansowany aktor na arenie zagrożeń, który od co najmniej 2007 roku był zaangażowany w operacje cyberszpiegowskie. Tym, co wyróżnia The Mask, jest złożoność zestawu narzędzi wykorzystywanych przez osoby atakujące. Obejmuje on niezwykle wyrafinowane szkodliwe oprogramowanie, rootkita, bootkita, wersje dla systemu Mac OS X i Linux oraz – prawdopodobnie – wersje dla Androida i iPad/iPhone (iOS).

The Mask przeprowadził również ukierunkowany atak na starsze wersje produktów firmy Kaspersky Lab w celu ukrycia się w systemie. Tym samym, pod względem wyrafinowania wyprzedza Duqu i stanowi obecnie jedno z najbardziej zaawansowanych zagrożeń. Ten i kilka innych czynników pozwala nam przypuszczać, że możemy mieć tu do czynienia z operacją sponsorowaną przez państwo.

Dlaczego zagrożenie nosi nazwę The Mask?

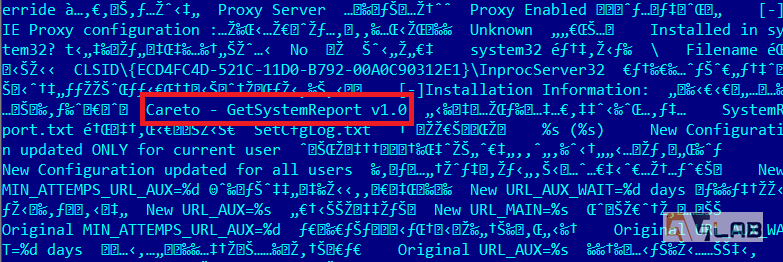

Nazwa „Mask” wywodzi się z hiszpańskiego słowa slangowego „Careto” („maska” lub „brzydka twarz”), które autorzy umieścili w niektórych modułach szkodliwego oprogramowania.

Kim są ofiary? / Co wiadomo na temat celów tych ataków?

Główne cele Careto można zaklasyfikować do następujących kategorii:

- Instytucje rządowe

- Przedstawicielstwa dyplomatyczne i ambasady

- Firmy z branży energetycznej i naftowo-gazowej

- Instytucje badawcze

- Prywatne fundusze inwestycyjne

- Aktywiści

Czy znana jest łączna liczba ofiar?

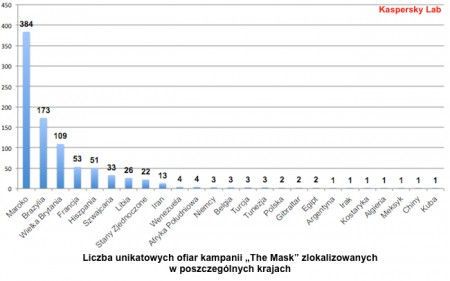

Chociaż nie znamy ich dokładnej liczby, zidentyfikowaliśmy ofiary posługujące się ponad 1000 adresów IP w 31 krajach. Infekcje zaobserwowaliśmy w Algierii, Argentynie, Belgii, Boliwii, Brazylii, Chinach, Kolumbii, na Kostaryce, Kubie, w Egipcie, we Francji, w Niemczech, na Gibraltarze, w Gwatemali, Iranie, Iraku, Libii, Malezji, Meksyku, Maroko, Norwegii, Pakistanie, Polsce, w Afryce Południowej, Hiszpanii, Szwajcarii, Tunezji, Turcji, Wielkiej Brytanii, Stanach Zjednoczonych i Wenezueli.

W oparciu o opracowany przez nas algorytm identyfikacji doliczyliśmy się ponad 380 ofiar korzystających z ponad 1000 adresów IP.

Jednak biorąc pod uwagę fakt, że informacje dotyczące ofiar były zbierane jedynie dla niektórych serwerów kontroli (C&C) oraz hostów poddanych sinkholingowi, łączna liczba państw, których dotknęło to zagrożenie, oraz poszczególnych ofiar, może być znacznie wyższa.

Co robi Careto? Co się dzieje, gdy maszyna zostanie zainfekowana?

Infekcja Careto może okazać się katastrofalna dla jego ofiar. Szkodnik ten przechwytuje wszystkie kanały komunikacji i zbiera najważniejsze informacje z zainfekowanego systemu. Wykrycie jest niezwykle trudne ze względu na wbudowany komponent rootkit, który ukrywa obecność zagrożenia w systemie. Oprócz wbudowanych funkcji operatorzy Careto mogą udostępnić dodatkowe moduły potrafiące wykonać dowolne szkodliwe zadanie. Biorąc pod uwagę to, kim są zidentyfikowane ofiary, skutki działania Careto mogą być bardzo poważne.

W jaki sposób Careto infekuje komputery?

Wykryta przez nas kampania The Mask opiera się na ukierunkowanych, phishingowych wiadomościach e-mail (tzw. spear-phishing), w których znajdują się odsyłacze do szkodliwej strony internetowej. Szkodliwa strona zawiera wiele exploitów, których celem jest zainfekowanie maszyny użytkownika, w zależności od konfiguracji jego systemu. Po udanej infekcji szkodliwa strona przekierowuje użytkownika do nieszkodliwego zasobu wymienionego w e-mailu, którym może być film w serwisie YouTube lub portal informacyjny.

Warto zauważyć, że strony internetowe zawierające exploity nie infekują odwiedzających automatycznie; zamiast tego osoby atakujące umieszczają exploity w konkretnych folderach na stronie internetowej, do których bezpośrednie odnośniki znajdują się jedynie w szkodliwych wiadomościach e-mail. Niekiedy agresorzy wykorzystują subdomeny na stronach zawierających exploity, aby dodać im większej wiarygodności. Subdomeny te przypominają podsekcje najpopularniejszych gazet w Hiszpanii, jak również kilku międzynarodowych tytułów, takich jak „The Guardian” i „Washington Post”.

Czy agresorzy wykorzystują jakieś luki “zero-day”?

Jak dotąd zaobserwowaliśmy ataki wykorzystujące różne wektory. Obejmują one co najmniej jednego exploita dla Adobe Flash Playera (CVE-2012-0773), który powstał dla tej aplikacji w wersjach starszych niż 10.3 i 11.2.

Exploit CVE-2012-0773 (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0773) został pierwotnie wykryty przez VUPEN i posiada interesującą historię. Był to pierwszy exploit, który złamał zabezpieczenia piaskownicy Chrome’a i został wykorzystany w 2012 r. do obejścia piaskownicy w przeglądarce Google Chrome w celu wygrania konkurencji Pwn2Own (CanSecWest). Exploit ten wywołał pewną kontrowersję, ponieważ zespół VUPEN nie chciał ujawnić, w jaki sposób tego dokonał, twierdząc, że zamierza sprzedać tego exploita klientom. Możliwe, że osoba stojąca za zagrożeniem Careto nabyła tego exploita od VUPEN. (Zobacz: http://www.zdnet.com/blog/security/pwn2own-2012-google-chrome-browser-sandbox-first-to-fall/10588).

Wśród innych wykorzystywanych wektorów znajduje się socjotechnika. W tym wypadku użytkownik zostaje poproszony o pobranie i wykonanie pliku JavaUpdate.jar w celu zainstalowania wtyczki do przeglądarki Chrome. Podejrzewamy, że istnieją również inne exploity, nie zdołaliśmy jednak odnaleźć ich na serwerze.

Czy jest to zagrożenie przeznaczone wyłącznie dla systemu Windows? Które wersje Windowsa są atakowane? Czy istnieją wersje dla systemu Mac OS X lub Linux?

Jak dotąd trafiliśmy na trojany dla systemu Windows i OS X. Niektóre ze ścieżek serwera, na którym znajduje się exploit, zawierają moduły, które wydają się być stworzone w celu infekowania komputerów z systemem Linux, nie zlokalizowaliśmy jednak jeszcze backdoora dla Linuksa. Ponadto, niektóre artefakty (logi) serwera C&C wskazują na istnienie backdoorów dla systemu Android i Apple iOS.

Czy istnieje jakiś dowód na istnienie komponentu mobilnego – iOS, Android lub BlackBerry?

Podejrzewamy, że backdoor dla systemu iOS istnieje, jednak nie zdołaliśmy go jeszcze zlokalizować. Nasze podejrzenia opierają się na dzienniku debugowania pochodzącego z jednego z serwerów C&C, gdzie zidentyfikowano i zarejestrowano, że jedna z ofiar w Argentynie posiada agenta użytkownika “Mozilla/5.0 (iPad; CPU OS 6_1_3 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Mobile/10B329”. To wskazuje na iPada, jednak bez próbki, nie mamy pewności.

Oprócz tego, podejrzewamy również, że istnieje implant dla Androida. Przypuszczenia te opieramy na unikatowym identyfikatorze wersji wysłanym do serwera C&C, którym jest “AND1.0.0.0”. Komunikacja z tym unikatowym identyfikatorem odbywała się poprzez łącza 3G, co może wskazywać na urządzenia mobilne.

Czym zagrożenie to różni się od innych ataków APT?

Tym, co wyróżnia The Mask, jest złożoność zestawu narzędzi wykorzystywanych przez osoby atakujące. Obejmuje on niezwykle wyrafinowane szkodliwe oprogramowanie, rootkita, bootkita, wersje dla systemu OS X i Linux, jak również prawdopodobnie wersje dla Androida i iOS.

The Mask przeprowadził również ukierunkowany atak na starsze wersje produktów firmy Kaspersky Lab w celu ukrycia się w systemie. Tym samym, pod względem wyrafinowania wyprzedza Duqu i stanowi obecnie jedno z najbardziej zaawansowanych zagrożeń. Ten i kilka innych czynników pozwala nam przypuszczać, że możemy mieć tu do czynienia z operacją sponsorowaną przez państwo.

Jak trafiliście na trop tego zagrożenia? Kto je zgłosił?

Wpadliśmy na trop Careto, gdy zaobserwowaliśmy próby wykorzystania luki w naszych produktach w celu ukrycia szkodliwego oprogramowania w systemie.

Naturalnie, wzbudziło to nasze zainteresowanie i nasz zespół badawczy postanowił przeanalizować sprawę. Innymi słowy, osoby atakujące zwróciły naszą uwagę próbą wykorzystania luk w zabezpieczeniu produktów Kaspersky Lab.

Chociaż luka w zabezpieczeniach naszych produktów została wykryta i załatana pięć lat temu, nadal istnieje możliwość, że niektórzy użytkownicy nie uaktualnili jeszcze produktu. W takich przypadkach, exploit nadal może być aktywny (chociaż i tak będziemy w stanie usunąć szkodliwe oprogramowanie i wyczyścić system).

Czy istnieją różne warianty Careto? Czy są między nimi istotne różnice?

Careto to wysoce modułowy system; obsługuje wtyczki i pliki konfiguracyjne, które umożliwią mu wykonywanie wielu funkcji.

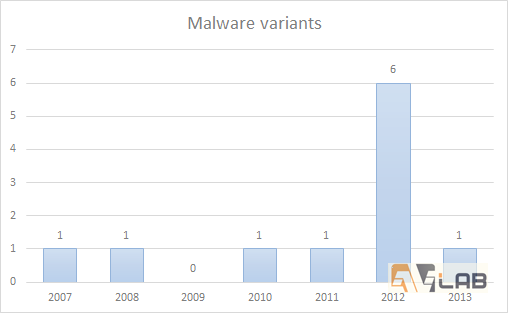

Warianty Careto posiadają różne znaczniki czasowe kompilacji sięgające do 2007 roku. Większość modułów zostało stworzonych w 2012 roku.

Czy serwer kontroli wykorzystywany przez Careto nadal jest aktywny? Czy zdołaliście przeprowadzić sinkholing na jednym z serwerów kontroli (C&C)?

Obecnie wszystkie znane serwery C&C Careto są wyłączone. Osoby atakujące zaczęły “wyłączać” je w styczniu 2014 r. Zdołaliśmy również przeprowadzić sinkholing na kilku serwerach C&C, co pozwoliło nam zebrać dane statystyczne dotyczące działania tego szkodnika.

Co dokładnie zostaje skradzione z atakowanych maszyn?

Szkodnik ten gromadzi wiele różnych dokumentów pochodzących z zainfekowanego systemu, w tym klucze szyfrowania, konfiguracje VPN, klucze SSH i pliki RDP. Monitoruje również kilka nieznanych rozszerzeń, których nie zdołaliśmy zidentyfikować, a które mogą mieć związek ze specjalnymi narzędziami szyfrowania na poziomie wojskowym/rządowym.

Poniżej znajduje się pełna lista gromadzonych plików z przeanalizowanych przez nas konfiguracji:

*.AKF, *.ASC, *.AXX, *.CFD, *.CFE, *.CRT, *.DOC, *.DOCX, *.EML, *.ENC, *.GMG, *.GPG, *.HSE, *.KEY, *.M15, *.M2F, *.M2O, *.M2R, *.MLS, *.OCFS, *.OCU, *.ODS, *.ODT, *.OVPN, *.P7C, *.P7M, *.P7Z, *.PAB, *.PDF, *.PGP, *.PKR, *.PPK, *.PSW, *.PXL, *.RDP, *.RTF, *.SDC, *.SDW, *.SKR, *.SSH, *.SXC, *.SXW, *.VSD, *.WAB, *.WPD, *.WPS, *.WRD, *.XLS, *.XLSX

Czy mamy tu do czynienia z atakiem sponsorowanym przez państwo?

The Mask przeprowadził ukierunkowany atak na starsze wersje produktów firmy Kaspersky Lab w celu ukrycia swojej obecności w systemie. Ponadto, zawiera rootkita, bootkita, wersje dla system Linux/OS X oraz, prawdopodobnie, wersję dla Apple iOS i Androida. Tym samym – pod względem wyrafinowania – The Mask wyprzedza Duqu i stanowi jedno z najbardziej zaawansowanych zagrożeń APT w tym momencie.

Ponadto zaobserwowaliśmy bardzo wysoki stopień profesjonalizmu cechujący procedury operacyjne stojącej za tym atakiem grupy, łącznie z monitorowaniem ich infrastruktury, zamykaniem operacji, ukrywaniem się, regułami dostępu i czyszczeniem zamiast usuwania plików dziennika zdarzeń. Ten poziom bezpieczeństwa operacyjnego nie jest zwykle spotykany w przypadku grup cyberprzestępczych.

Ten i kilka innych czynników sugerują nam, że możemy tu mówić o kampanii sponsorowanej przez państwo.

Kto jest odpowiedzialny za The Mask?

W internecie niezwykle trudno jest dokonać jednoznacznego przypisania autora, ponieważ sieć ta została zbudowana w nieprzewidywalny sposób.

Niektóre tropy, takie jak np. posługiwanie się językiem hiszpańskim, nie są przekonujące, ponieważ język ten jest używany w wielu krajach, w tym w Ameryce Łacińskiej, w Meksyku, w Stanach (np. w Miami, gdzie istnieje spora społeczność hiszpańskojęzyczna).

Zanim sformułujemy jakieś konkretne przypuszczenia dotyczące tożsamości osoby/osób odpowiedzialnych za opisywane zagrożenie bez posiadania mocnego dowodu, powinniśmy wziąć pod uwagę możliwość ataku pod fałszywą banderą.

Od jak dawna działają osoby atakujące?

Niektóre próbki Careto zostały skompilowane jeszcze w 2007 roku. Kampania była aktywna do stycznia 2014 roku, jednak w okresie, w którym prowadziliśmy nasze śledztwo, serwery kontroli były zamknięte.

A zatem, jest to co najmniej 5 lat. Nie możemy wykluczyć, że osoby atakujące nie postanowią w przyszłości wznowić kampanii.

Czy osoby atakujące wykorzystały jakieś interesujące/zaawansowane technologie?

Backdoor dla Windows jest niezwykle wyrafinowany, a osoby atakujące zastosowały wiele technik, aby atak ten pozostawał niezauważony. Obejmują one wstrzykiwanie kodu do bibliotek systemowych oraz próbę wykorzystania starszych wersji produktów firmy Kaspersky Lab w celu uniknięcia wykrycia.

Ponadto, exploity obejmują wszystkie potencjalnie atakowane systemy, w tym OS X oraz Linux. Komunikacja pomiędzy różnymi modułami kodu powłoki explitów odbywa się za pomocą ciasteczek, co stanowi dość nietypową technikę.

Czy Kaspersky Lab wykrywa wszystkie warianty tego szkodliwego oprogramowania?

Tak. Nasze produkty wykrywają i usuwają wszystkie znane wersje wykorzystywanego przez osoby atakujące szkodnika.

Nazwy, pod którymi wykrywany jest szkodnik:

- Trojan.Win32/Win64.Careto.*

- Trojan.OSX.Careto

Czy istnieją jakieś oznaki, które mogłyby pomóc ofiarom zidentyfikować infekcję?

Tak, informacje na temat zostały zawarte w naszym szczegółowym, technicznym raporcie badawczym.

Źródło: SecureList.pl

Czy ten artykuł był pomocny?

Oceniono: 0 razy