Eksperci z Kaspersky Lab przeprowadzili śledztwo dotyczące ataków cyberprzestępczych, których celem są liczne bankomaty na całym świecie. Podczas dochodzenia badacze wykryli szkodliwe oprogramowanie infekujące bankomaty, które pozwalało atakującym opróżniać maszyny poprzez bezpośrednią manipulację i kraść miliony dolarów. Interpol ostrzegł państwa członkowskie, w których zaobserwowano ataki, i zapewnia pomoc w prowadzonych śledztwach.

Cyberprzestępcy działają w nocy – wyłącznie w niedziele i poniedziałki. Bez wkładania karty płatniczej wprowadzają kombinację cyfr na klawiaturze bankomatu, dzwonią w celu uzyskania dalszych instrukcji od operatora, wprowadzają kolejny zestaw liczb i bankomat zaczyna wydawać gotówkę. Następnie opuszczają miejsce, nie wzbudzając żadnych podejrzeń.

Jak przebiegały ataki

Działanie przestępców składa się z dwóch etapów. Na początku uzyskują dostęp fizyczny do bankomatu i umieszczają w nim rozruchową płytę CD w celu zainstalowania szkodliwego oprogramowania, któremu Kaspersky Lab nadał nazwę Tyupkin. Po powtórnym uruchomieniu systemu zainfekowany bankomat znajduje się pod kontrolą atakujących.

Po udanej infekcji szkodliwe oprogramowanie uruchamia nieskończoną pętlę, czekając na polecenie. Aby atak był trudniejszy do rozpoznania, szkodliwe oprogramowanie Tyupkin przechwytuje polecenia jedynie w określonym czasie – w niedzielę i poniedziałek w nocy. W tych godzinach przestępcy mogą ukraść pieniądze z zainfekowanej maszyny.

Nagrania uzyskane z kamer bezpieczeństwa w zainfekowanych bankomatach ukazywały metodę stosowaną w celu uzyskiwania dostępu do gotówki z maszyn. Dla każdej sesji generowany jest na nowo klucz złożony z unikatowej kombinacji cyfr (w oparciu o losowo wybrane liczby). Dzięki temu żadna osoba spoza gangu nie będzie mogła przypadkowo odnieść korzyści z oszustwa. Następnie, osoba stojąca przy bankomacie otrzymuje instrukcje przez telefon od innego członka gangu, który zna algorytm i potrafi wygenerować klucz sesji w oparciu o pokazany numer. Ma to zapobiec próbom samodzielnego pobierania gotówki przez osoby pośredniczące w infekowaniu bankomatów.

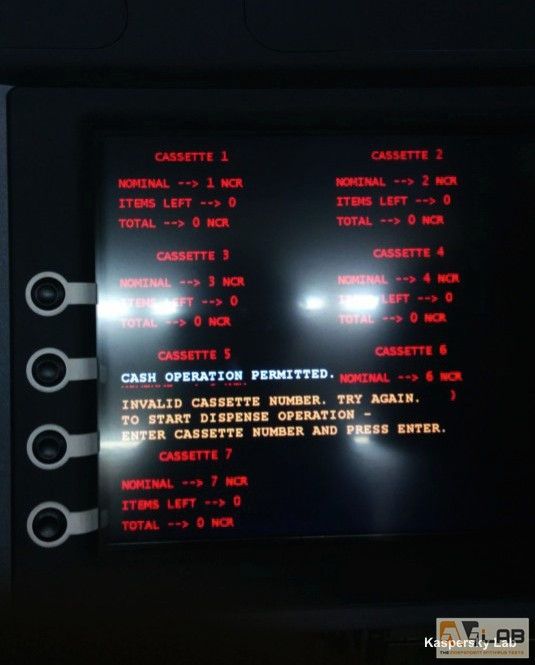

Jeśli klucz jest poprawnie wprowadzony, bankomat wyświetla informacje o tym, ile środków jest dostępnych w każdej kasetce z pieniędzmi, zachęcając operatora, aby wybrał, którą kasetkę chce okraść. Następnie, bankomat wydaje 40 banknotów za jednym razem z wybranej kasetki.

Szkodliwe oprogramowanie Tyupkin

Na prośbę jednej z instytucji finansowych Globalny Zespół ds. Badań i Analiz (GReAT) z Kaspersky Lab przeprowadził dochodzenie dotyczące omawianego ataku cyberprzestępczego. Szkodliwe oprogramowanie zidentyfikowane i nazwane przez Kaspersky Lab Backdoor.MSIL.Tyupkin zostało jak dotąd wykryte w bankomatach w Ameryce Łacińskiej, Europie i Azji.

„W ostatnich kilku latach zaobserwowaliśmy znaczny wzrost liczby ataków na bankomaty przy użyciu urządzeń do klonowania kart płatniczych oraz szkodliwego oprogramowania. Teraz jesteśmy świadkami naturalnej ewolucji tego zagrożenia, w której cyberprzestępcy pną się w górę łańcucha i atakują instytucje finansowe bezpośrednio. Dokonują tego poprzez samodzielne infekowanie bankomatów lub przeprowadzanie ataków ukierunkowanych na banki. Szkodliwe oprogramowanie Tyupkin jest przykładem wykorzystywania przez osoby atakujące słabych punktów infrastruktury bankomatów” – powiedział Vicente Diaz, główny badacz ds. bezpieczeństwa, Globalny Zespół ds. Badań i Analiz (GReAT), Kaspersky Lab. „Zalecamy bankom zbadanie bezpieczeństwa fizycznego swoich bankomatów oraz infrastruktury sieci i rozważenie zainwestowania w odpowiednie rozwiązania bezpieczeństwa”.

„Przestępcy nieustannie identyfikują nowe sposoby rozwijania swoich metodologii w celu popełniania przestępstw. Istotne jest to, by państwa członkowskie były włączone w działania zapobiegawcze i informowane o aktualnych trendach w dziedzinie cyberzagrożeń” – powiedział Sanjaw Wirmani, dyrektor działu Digital Crime Centre, Interpol.

Jak banki mogą zmniejszyć ryzyko

- Zbadać bezpieczeństwo fizyczne swoich bankomatów i rozważyć zainwestowanie w wysokiej jakości rozwiązania bezpieczeństwa.

- Wymienić wszystkie blokady oraz klucze uniwersalne w górnej pokrywie bankomatów i zrezygnować z ustawień domyślnych producenta.

- Zainstalować alarm i dopilnować, aby był sprawny. Cyberprzestępcy stojący za oprogramowaniem Tyupkin zainfekowali tylko bankomaty, na których nie zainstalowano alarmu bezpieczeństwa.

- Zmienić domyślne hasło BIOS-u bankomatów.

- Dopilnować, aby maszyny posiadały uaktualnioną ochronę antywirusową.

- Aby uzyskać wskazówki odnośnie metod sprawdzenia, czy bankomaty są zainfekowane, można skontaktować się bezpośrednio z ekspertami z Kaspersky Lab pod adresem [email protected]. Do przeprowadzenia pełnego skanowania systemu bankomatu i usunięcia backdoora można wykorzystać darmowe narzędzie Kaspersky Virus Removal Tool (do pobrania na stronie http://support.kaspersky.com/pl/viruses/avptool2011?level=2#downloads).

Film pokazujący atak przeprowadzony na prawdziwym bankomacie jest dostępny na oficjalnym kanale Kaspersky Lab Polska w serwisie YouTube: http://youtu.be/al_mvnKmpgk?list=UU1zb5UWR7ry_viBixWHnyaA.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy