Możliwe, że aż 30000 firm i agencji rządowych ze Stanów Zjednoczonych jest celem kampanii hackerskiej wymierzonej w exploitowanie luk w produkcie Microsoft Exchange Server. Niektóry eksperci twierdzą, że poza Stanami skala problemu jest jeszcze większa. Ataki przypisuje się grupie hakerów HAFNIUM – według Microsoftu prawdopodobnie pochodzą oni z Chin.

Początkiem marca firma Microsoft opublikowała kilka aktualizacji bezpieczeństwa dla MS Exchange Server 2013, MS Exchange Server 2016 i MS Exchange Server 2019. Jest to bardzo ważne, ponieważ poprawki są odpowiedzią na kilka aktywnie wykrywanych exploitów, wymierzonych w luki CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 i CVE-2021-27065. Jedna z podatności pozwala przeprowadzić atak typu Remote Code Execution (RCE), który umożliwia hakerom łatwe zainstalowanie backdoorów do późniejszego ich wykorzystania.

Uwaga! Firmy, które korzystają z serwera Microsoft Exchange w chmurze nie muszą nic robić. Ich synchronizacja kontaktów, kalendarzy, notatek firmowych jest bezpieczna.

Aktualizacje wydają także producenci rozwiązań do zabezpieczeń sieci i stacji roboczych. Zrobił to Fortinet, aby chronić klientów przed explitami, jak równeż Palo Alto, Microsoft i wielu innych. Należy odnotować, że skuteczna ochrona sieci firmowej nie jest uwarunkowana tylko i wyłącznie aktualizacjami bezpieczeństwa Microsoft Exchange. Niewątpliwie załatanie produktu jest bardzo ważne i to w trybie pilnym, jednakże nowoczesne rozwiązania monitorujące stacje robocze przed zagrożeniami i atakami nie powinny mieć problemu z zaobserwowaniem anomalii występujących w sieci.

Lokalne serwery Microsoft Exchange są celem hakerów

Według Microsoftu grupa hakerów HAFNIUM jest sponsorowana przez jedno z konkurencyjnych państw, którym zależy, aby dywersyfikować liczne sektory przemysłu i gospodarki w Stanach. Raporty wskazują na coś innego – kampania początkowo wymierzona w USA, rozprzestrzenia się na cały świat. W operacji cyberprzestępczej cztery luki w zabezpieczeniach Exchange i połączone razem, umożliwiają hakerom aktywne wykorzystanie tych serwerów do dalszej eskalacji incydentu ataku.

Firma ESET, dzięki licznym informacjom zwrotnym z produktów biznesowych zainstalowanych na serwerach i komputerach firmowych, opracowała statystyki rozprzestrzeniania się exploitów.

Most targets are located in the US but we’ve seen attacks against servers in Europe, Asia and the Middle East. Targeted verticals include governments, law firms, private companies and medical facilities. 3/5 pic.twitter.com/kwxjYPeMlm

— ESET research (@ESETresearch) March 2, 2021

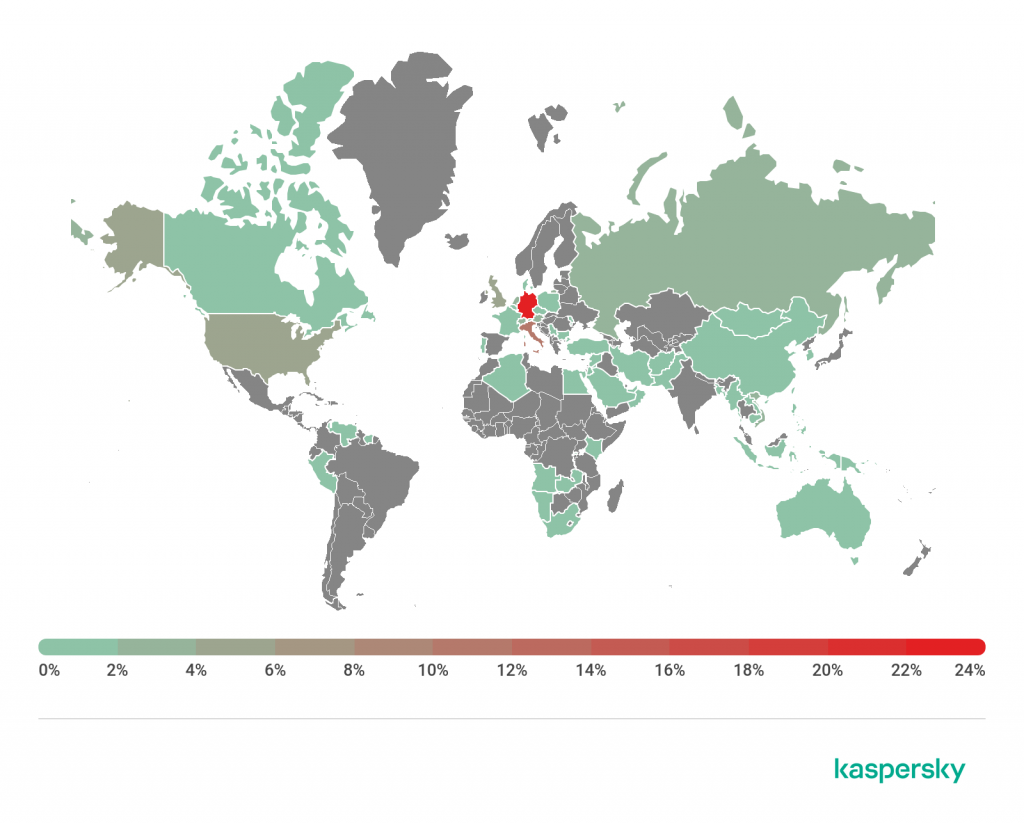

Podobnie firma Kaspersky, wykorzystując sieć Kaspersky Security Network, przetwarza w czasie rzeczywistym żądania napływające od produktów tej firmy zainstalowanych na komputerach użytkowników korporacyjnych i indywidualnych. Sieć KSN jest oparta na chmurze i od dawna stanowi skuteczne narzędzie do walki z najnowszymi zagrożeniami.

Firma Microsoft dokładnie opisała w jaki sposób może dojść do zainfekowania systemów, i które wersje Microsoft Exchange są zagrożone atakiem. Dostępne są także sygnatury Yara oraz liczne wskaźniki zagrożeń (IoC, z jęz. ang. Indicators of Compromise), które są publikowane przez firmy zajmujące się cyberbezpieczeństwem. To wszystko może być pomocne przy budowaniu wewnętrznych reguł bezpieczeństwa oraz zintegrowanie ich z rozwiązaniem ochronnym używanym w organizacji.

Czy ten artykuł był pomocny?

Oceniono: 0 razy