Podoba nam się przejrzysta polityka rozwoju oprogramowania Emsisoft, ponieważ jasne zasady przyciągają klientów. Wiemy ze swojego doświadczenia (na przykładzie testów bezpieczeństwa), że transparentne podejście do odbiorcy treści pozwala piąć się do góry, a już teraz wyprzedzamy firmy takie jak Virus Bulletin oraz MRG Effitas. Dzięki temu, że udostępniamy publicznie ciekawe dane techniczne z testów, zyskujemy grono stałych czytelników i pasjonatów tematyką bezpieczeństwa komputerów.

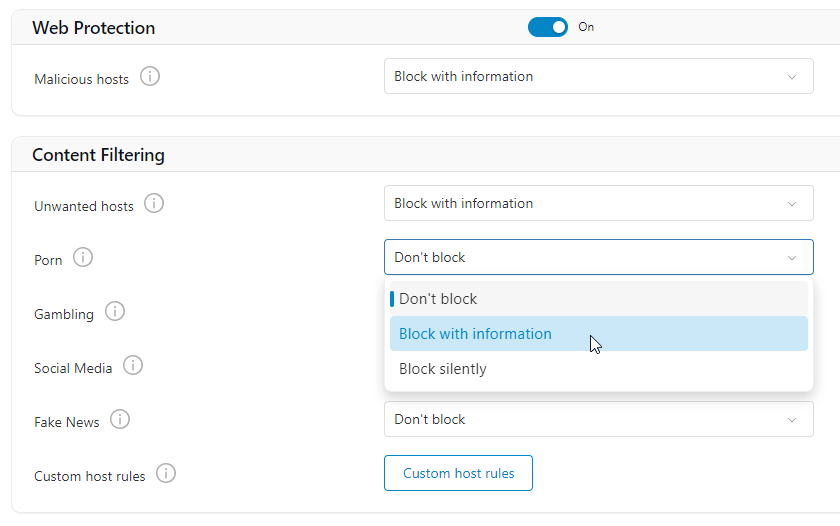

W marcowej aktualizacji oprogramowania Emsisoft przeznaczonego dla małego i dużego biznesu konsola administratora Emsisoft Cloud Management zyskała „content filtering” – blokowanie dostępu do wybranych kategorii stron internetowych. Dzięki dodanym ograniczeniom możliwe jest prewencyjne blokowanie dostępu do stron o podwyższonym ryzyku i na przykład pobranie na urządzenie firmowe niechcianego oprogramowania. Administratorzy mogą blokować zarówno strony pornograficzne, jak i hazardowe, portale społecznościowe oraz dezinformację w sieci.

Cyberataki na firmy i instytucje przybierają różne formy techniczne. Nie podając banalnych przykładów, warto wiedzieć więcej, że istnieją o wiele groźniejsze, zaawansowane kampanie APT, które są wymierzone przeciwko upatrzonym wcześniej firmom oraz jednostkom publicznym.

Supply chain – „ataki na łańcuch dostaw”

Supply chain z angielskiego oznacza łańcuch dostaw. To skomplikowany do przeprowadzenia atak, ale warty poświęconych zasobów.

W poprzednich latach w Europie doszło do cyberataku na infrastrukturę dużej firmy na Ukrainie, która dostarczała rozwiązanie IT do setek tysięcy, jak nie milionów klientów końcowych. Pisaliśmy wówczas o zagrożeniu NotPetya.

W ataku najbardziej ucierpiały instytucje rosyjskie i ukraińskie: Rada Ministrów Ukrainy i Ukraiński Bank Narodowy, rosyjski bank centralny, a nawet monitoring promieniowania nieczynnej elektrowni atomowej w Czarnobylu.

Hakerzy zastosowali w USA tę samą technikę. Atakując jednego, dużego gracza, weszli do systemów innych firm, a nawet agencji rządowych Stanów Zjednoczonych. Czy podejrzewali, że na liście klientów SolarWinds, znajduje się administracja Donalda Trumpa? Nawet jeśli tak, to czy byli zaskoczeniu rozmiarem eskalacji ataku?

Nie wiadomo kiedy hakerom udało się przejąć kontrolę nad serwerem podpisującym pliki aktualizacyjne systemu Orion (wchodzi w skład całego oprogramowania SolarWinds do zarządzania infrastrukturą). Administratorzy Oriona, którzy korzystali z automatycznych aktualizacji, nieświadomie wpuścili do sieci backdoora, otwierając swoją firmę na działania hakerów.

Hakerzy po pomyślnym zainstalowaniu się w systemach, mają do nich łatwy dostęp. Wówczas mogą zdecydować, czy dana organizacja jest dla nich interesująca lub, czy nie podejmować prób atak, aby nie narażać operacji na wykrycie.

Aktualizacja dla Emsisoft

Emsisoft, wprowadzając najnowszą aktualizację, już na wczesnym etapie chce przeciwdziałać atakom na łańcuch dostaw. Wcześniej do agentów Emsisoft Business Security oraz Emsisoft Enterprise Security chroniących urządzenia końcowe, wprowadził wzorce zachowań, które są budowane na podstawie publicznej bazy informacji o atakach MITRE ATT&CK. Te modele zagrożeń, które zostały przedstawione w postaci macierzy, zawierają istotne informacje na temat technik cyberprzestępczych, dzięki czemu są dla administratorów cenne, ponieważ pozwalają dowiedzieć się więcej o słabych punktach w sieci danej organizacji.

Więcej o konsoli dla administratorów Emsisoft Cloud Management przeczytasz w naszej recencji.

Czy ten artykuł był pomocny?

Oceniono: 0 razy