Jednym z najnowszych opublikowanych testów, w którym koreluje się ze sobą oprogramowanie do ochrony przed ukierunkowanymi atakami, jest „Endpoint Prevention and Response (EPR) Comparative Report” autorstwa AV-Comparatives. Te przetestowane systemy bezpieczeństwa wykraczają poza możliwości standardowych rozwiązań klasy EDR, ponieważ ich głównym zadaniem jest ułatwienie zespołom ds. bezpieczeństwa podejmowanie decyzji na podstawie rejestrowanych wskaźników zagrożeń (IoC), w tym zarządzenie dużą ilością danych, pomoc w rozpoznaniu wektora ataku, a także zrozumienie negatywnych skutków incydentu.

EDR a EPR – różnice

Zestawione ze sobą terminy wymagają wytłumaczenia, aby czytelnik nie został wprowadzony w błąd z uwagi na marketingową terminologię, podobną, chociażby do trendu nazywania „sztucznej inteligencji”, jakoby pochodzącej faktycznie od SI, by tak naprawdę jej źródłem pochodzenia jest wynik uczącego się modelu matematycznego na podstawie wprowadzonych do algorytmu odbiegających danych od jakiejś normy.

EDR (Endpoint Detection and Response) jako integralny moduł w rozwiązaniach ochronnych pozwala na zarządzanie incydentami oraz wyszukiwanie śladów włamań i ataków z każdego punktu końcowego. Dysproporcja pomiędzy EDR a EPR jak zwykle tkwi w szczegółach, ponieważ EDR na skutek ewolucji zagrożeń oraz cyberataków przeistacza się w kolejną generację EDR (next-gen EDR), czyli EPR.

EPR (Endpoint Prevention and Response), podobnie jak EDR, wymagają przeszkolonej kadry do obsługiwania incydentów. Nie jest to regułą, gdyż poszczególni producenci rozwiązań w innym stopniu podchodzą do problemów: automatyzacji wykrywania w czasie rzeczywistym śladów włamań i ataków na każdym punkcie końcowym.

EPR w odróżnieniu od EDR zwykle posiadają dodatkową funkcjonalność np. przywracanie systemu do określonej wersji, izolację sieci lub zainfekowanego urządzenia, integrację z systemem zewnętrznym korelującym logi (SIEM), odzyskiwanie danych po awarii lub cyberataku. Warto mieć świadomość, że niektóre produkty klasy EDR zacierają się z EPR, dlatego używanie obu terminów nie zawsze jest tożsame. Dokładnie tak samo, jak przytaczane słowo „antywirus” albo określenie „tradycyjnego antywirusa”. Ani jedno, ani drugie w zasadzie nie istnieje. W wyniku naturalnego rozwoju oprogramowania do zabezpieczeń „antywirusy” robią dzisiaj o wiele więcej niż kiedyś, aczkolwiek przyzwyczajenia językowe nadal pozostały.

Porównanie produktów next-gen EDR (EPR)

Do przygotowania zestawienia użyto 10 produktów:

- Bitdefender GravityZone Ultra

- Broadcom Symantec Endpoint Security Complete

- Check Point Harmony Endpoint Advanced

- Cisco Secure Endpoint Essentials

- CrowdStrike Falcon Endpoint Protection Enterprise

- ESET PROTECT Enterprise

- F-Secure Elements EDR and EPP for Computers

- Palo Alto Networks Cortex XDR Pro

- Oraz dwa pozostałe rozwiązania, których nazwy nie zostały ujawnione (Vendor A, Vendor B).

Test polegał na sprawdzeniu powyższego oprogramowania na ukierunkowane ataki na podstawie pięćdziesięciu scenariuszy. Dla każdego dobierano narzędzie i oprogramowanie symulujące atak na znane podatności CVE. Celem badania było sprawdzenie reakcji testowanych rozwiązań z podziałem na 3 fazy:

1) Endpoint Compromise and Foothold. Sprawdzono zapobieżenie atakom, jak również raportowanie incydentów w przypadku pierwszej fazy wejścia hakera do sieci. Zwykle rozpoczyna się ono od dostarczenia exploita, ataku drive-by download, ukierunkowanego phishingu, uruchomieniu makra. W dalszej kolejności atakujący próbuje wykonać swój kod z użyciem najróżniejszych metod: luki w oprogramowaniu, wykorzystaniu narzędzi systemowych, takich jak: Powershell, MSHTA, wiersza poleceń, zdalnego wykonania kodu (RCE) itp.

2) Internal Propagation. Produkt w tej fazie powinien umożliwiać analitykowi natychmiastową identyfikację i śledzenie rozprzestrzeniania się zagrożenia po sieci firmowej, w tym korelację procesów biorących udział w ataku, jak również dać wgląd w powiązane w ataku urządzenia w sieci, użytkowników i uprawnienia – czy np. nie dochodzi do eskalacji uprawnień w wyniku zastosowania luki w oprogramowaniu celem wykonania kodu w kontekście roli administratora.

3) Asset Breach. Ostatnia faza zamyka atak i ma pomóc osobie obsługującej centrum bezpieczeństwa firmy zidentyfikować negatywne skutki np. wyciek danych, a także czy aby nie doszło do zatarcia śladów po włamaniu (jeżeli ofiara nie zdawała sobie sprawy z cyberataku). Zatajenie ataku sprawia, że ofiara nie będzie miała informacji kryminalistycznych potrzebnych do zrozumienia incydentu i namierzenia napastnika. Jest to taktyka często stosowana w oprogramowaniu ransomware, które szyfruje bądź niszczy dane.

Wyniki zestawienia EPR: 50 rodzajów ataków i opłacalność (TCO)

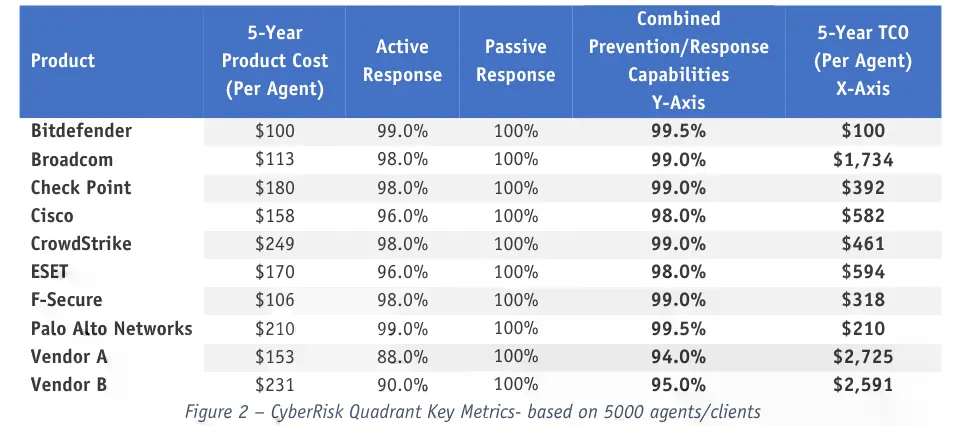

Interpretacja wyników została rozszerzona m.in. o aktywną i pasywną reakcję na zagrożenie, jak również o czas reakcji – oczywiste jest, że im szybciej atak zostanie rozpoznany i powstrzymany, tym lepiej. Testowane produkty miały 24-godzinne okienko na podjęcie działań po rozpoczęciu każdego ataku. Oceniano m.in. zdolność do podjęcia działań zaradczych (odizolowanie stacji od sieci), czy chociażby przywracanie obrazu systemu. Warto wiedzieć, że nie każdy testowany produkt posiada te same funkcjonalności.

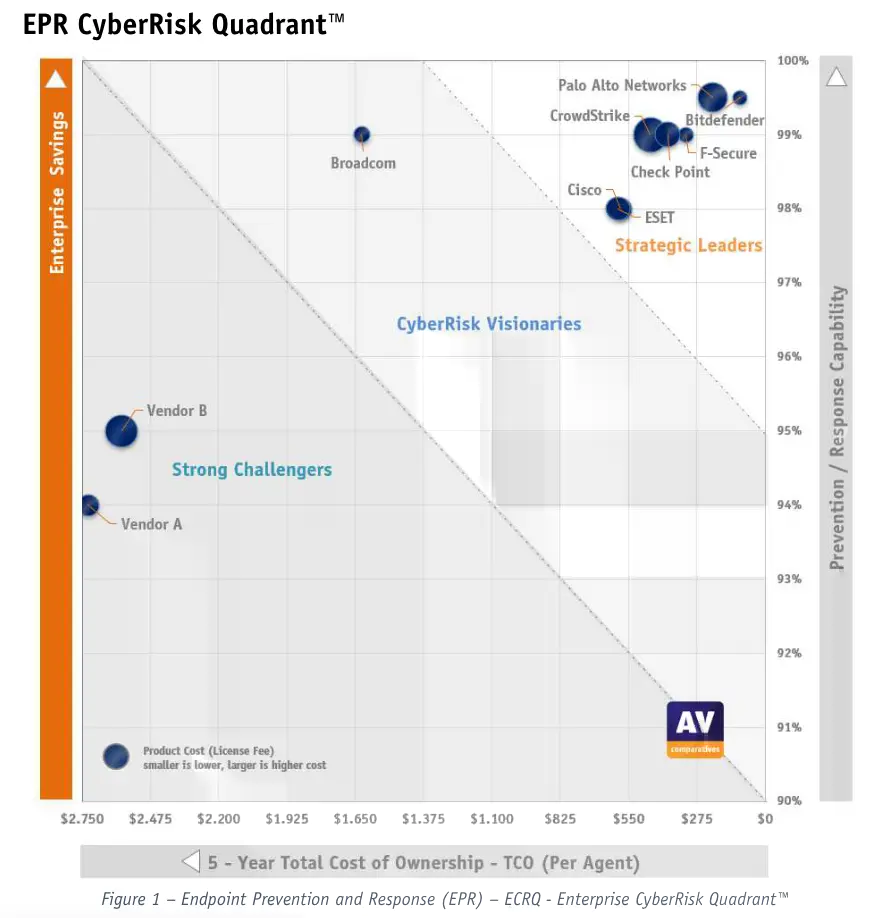

Pod uwagę brano również zdolność każdego produktu do gromadzenia i prezentowania informacji na temat wskaźników incydentu w łatwo dostępnej formie. W tym celu opracowano Schemat Ryzyka Cybernetycznego EPR, który uwzględnia skuteczność każdego produktu w zapobieganiu zagrożeniom w połączeniu z kryterium TCO (Total Cost of Ownership – całkowity koszt produktu). Do obliczenia opłacalności TCO założono, że przedsiębiorstwo posiada 5000 stacji roboczych z zakupioną licencją na okres 5 lat.

Szczegółowy dokument z wyjaśnieniem procedury ataków, funkcjonalności produktów, zastosowanej konfiguracji podczas testu itd. znajduje się na tej stronie internetowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy