W sierpniu wykryto prawdopodobnie najpoważniejszą lukę w historii macOS. We wrześniu pokazano exploit 0-day, który był wykorzystywany w atakach APT na cele na Bliskim Wschodzie i to na wypełni załatany system. Minęło raptem kilka dni i co się okazało? App Store uważany dotąd za bardzo bezpieczne źródło oficjalnego oprogramowania (w przeciwieństwie do Google Play) zostało skompromitowane. W sklepie z aplikacjami znaleziono „spyware” — programy, które do serwerów zlokalizowanych w Chinach i USA potajemnie wysyłały informacje o urządzeniu, przeglądarce i użytkowniku.

Problemy Trend Micro

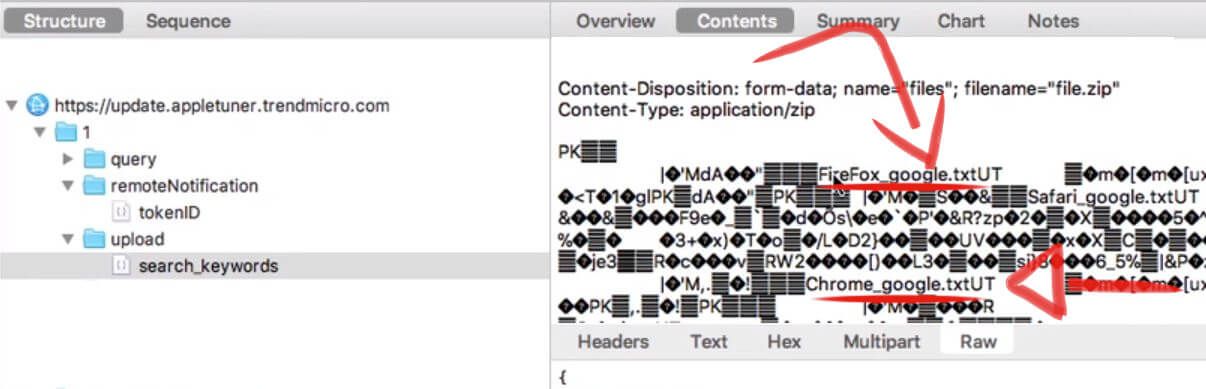

Największą wpadkę zalicza producent antywirusów Trend Micro. Tak, to nie pomyłka (nawet w kwietniu nie podążamy za „tradycją” fake-newsów, a co dopiero teraz). Aplikacja Dr. Celaner optymalizująca wydajność systemu, której producentem jest firma Trend Micro wywodząca się z Japonii (obecnie USA), WYSYŁAŁA DO SERWERÓW TREND MICRO historię przeglądarek spakowaną w archiwum ZIP chronionym hasłem „novirus”. Pełne wideo z tego zdarzenia można obejrzeć pod tym linkiem.

Ale zaraz, zaraz. Dlaczego program do optymalizacji wysyłał dane związane z bezpieczeństwem i prywatnością? Firma Trend Micro opublikowała oświadczenie, które w naszym tłumaczeniu brzmi następująco:

„[…]Aplikacje Dr Cleaner, Dr Cleaner Pro, Dr. Antivirus, Dr. Unarchiver, Dr. Battery i Duplicate Finder zbierały i przesyłały jednorazowe migawki historii przeglądarki obejmujące historię do 24 godzin przed instalacją naszego programu. Operacja ta była jednorazową czynnością zbierania danych i wykonywana dla celów bezpieczeństwa (w celu przeanalizowania, czy użytkownik ostatnio napotkał ostatnio adware lub inne zagrożenia, oraz w celu ulepszenia produktu i usługi). Gromadzenie i wykorzystanie historii przeglądarki zostało ujawnione przez użytkownika naszego oprogramowania zgodnie z obowiązującymi umowami EULA […].

Historia przeglądarki została przesłana do serwera w USA obsługiwanego przez operatora Amazon Web Services oraz zarządzanego i kontrolowanego przez naszą firmę (Trend Micro). Zdecydowaliśmy się usunąć całą historię na tym serwerze. Przepraszamy za to naszą społeczność. Możemy zapewnić, że wasze dane są bezpieczne i w żadnym momencie nie zostały naruszone.

Podjęliśmy następujące działania: usunęliśmy funkcję zbierania historii z przeglądarek z produktów konsumenckich. Usunęliśmy trwale wszystkie logi, które były przechowywane na serwerach AWS. Funkcjonalność zbierania danych została usunięta z naszych produktów, które nie służą do zabezpieczania.”

Oprogramowanie Trend Micro, które wysyłało w ten sposób informacje z komputerów użytkowników, zostało usunięte z App Store. To spora ujma dla producenta i całej branży. Prawdopodobnie aplikacje Trend Micro powrócą do repozytorium, jak tylko zostaną zaktualizowane i przejrzane przez pracowników Apple. Do tego czasu nie będą dostępne. I dobrze.

Sprawą zainteresował się nawet Mikko Hypponen z F-Secure — fińskiego dostawcy usług i oprogramowania bezpieczeństwa, znanego z rygorystycznego podejścia do prywatności:

Example of an app sending out web browser history inside a password-protected ZIP to a Trend Micro domain. Screenshot from https://t.co/dHivRCy5qH by @privacyis1st pic.twitter.com/to1XdkllnX

— Mikko Hypponen (@mikko) 10 września 2018

Problemy Adware Doctor

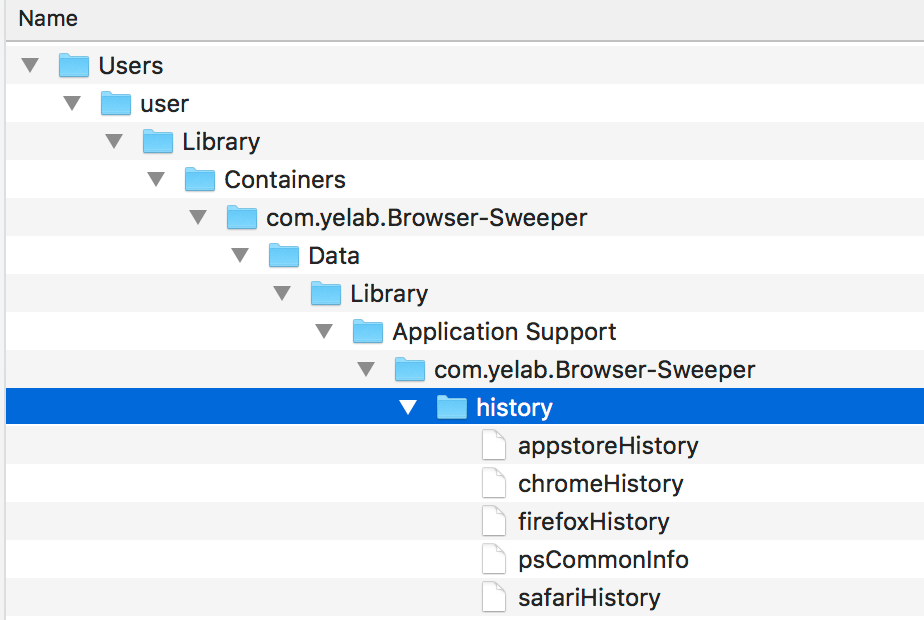

Adware Doctor to drugie oprogramowanie rozpoznane jako spyware (a nawet jako rogueware), które wysyłało historię z przeglądarek Chrome, Firefox i Safari do serwerów w Chinach. Aplikacja w App Store jest na 4-tym miejscu pod względem popularności płatnych aplikacji. Adware Doctor promuje swoje narzędzie jako chroniące przed „złośliwym oprogramowaniem i plikami, które mogą zainfekować twój komputer Mac”.

Nie wiemy, czy to było celowe, ale niedawno deweloper Yongming Zhang został przyłapany na tym, że używał nazwy programu Adware Medic, takiej samej jak aplikacja AdwareMedic, która została kupiona przez producenta antywirusów Malwarebytes. To oczywiście tylko zbieżność nazw (prawdziwe narzędzie AdwareMedic zostało w 2016 roku kupione przez Malwarebytes i przerobione na obecnego antywirusa Malwarebytes Anti-Malware for Mac).

Aplikacja Adware Doctor tworzyła chronione zaszytym w kodzie programu hasłem archiwum o nazwie „history.zip” i przesyłała ten plik na serwer w Chinach. Co najciekawsze aplikacja potrafiła wyskoczyć z piaskownicy i uzyskać dostęp do procesów, do których dostępu mieć nie powinna (zobacz szczegółową analizę).

Podobno w nadchodzącej nowej wersji systemu macOS Mojave, piaskownica procesów zostanie naprawiona, więc użytkownik, który zezwoli na pełny dostęp aplikacji do wrażliwych danych, takich jak historia przeglądarki i cookies, i tak będzie chroniony przed kradzieżą.

Twórca Adware Doctor na pewno nie jest głupi. Zauważył, co się święci i kilka dni temu wyłączył serwer, do którego aplikacja wysyłała archiwum z wykradzionymi informacjami. Program nadal dostępny jest w App Store.

Firewall musi powrócić na komputery z systemem macOS

Podczas gdy legalne oprogramowanie może wykradać dane i wysyłać je na zewnątrz, warto zadać sobie pytanie, co z zaporami sieciowymi. Rezygnowanie z tej warstwy zabezpieczeń nie ma najmniejszego sensu. Jeżeli dysponujecie taką, ustawcie ją na tryb interaktywny (pytający). Użytkownicy systemu macOS powinni zainstalować bezpłatny firewall LuLu. Dzięki niemu możliwe będzie kontrolowanie procesów łączących się z Internetem. Wszystko to w prosty sposób, za pomocą trybu graficznego. W ramach projektu Objective-See dostępnych jest więcej bezpłatnych narzędzi do ochrony komputera. Wszystkie z nich posiadają publicznie dostępny kod, dlatego istnieje minimalne ryzyko, że ich autor zrobić coś nierozsądnego. To jedna z wielu zalet otwartego oprogramowania.

Użytkownikom rekomendujemy usunięcie programów Adware Doctor oraz Dr. Cleaner, a także pozostałych, które nie są używane, lub które mogą być zastąpione otwarto-źródłowymi.

Oficjalny sklep z aplikacjami App Store okazał się miejscem rozprzestrzeniającym oprogramowanie, które mogło zaszkodzić prywatności. Poległ przedostatni bastion bezpiecznych źródeł aplikacji ekosystemu Apple. Pozostał jeszcze Linux, który też zaliczył wpadkę — w repozytorium Ubuntu Snap Store znaleziono koparkę kryptowaluty, ale był to na razie pojedynczy przypadek.

Systemy Windows i macOS stały się na tyle nieprzewidywalne, że instalując legalne oprogramowanie nie wiadomo co stanie się historią przeglądania oraz plikami, w których mogą znajdować się zapisane loginy i hasła.

Czy ten artykuł był pomocny?

Oceniono: 0 razy