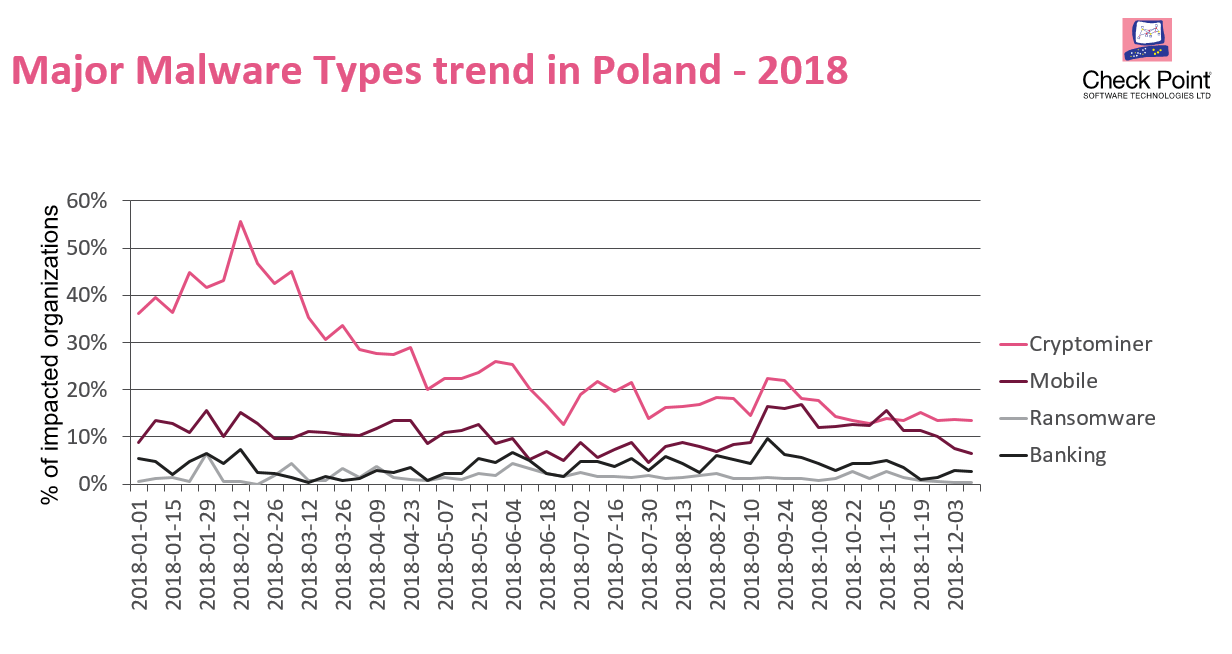

Zagrożenia ransomware nie są już problemem. Przynajmniej nie takim jak kiedyś. Pomimo, że teraz popularne są cryptominery, trojany bankowe oraz wirusy mobilne, to w statystykach pierwsze miejsca zajmują ataki bezplikowe, od których wszystko się zaczyna. Pozostałe typy szkodliwego oprogramowania widnieją w 30% jako niewykrywane przez sygnatury. Takie dane za trzeci kwartał 2018 roku przygotował niemiecki producent urządzeń sieciowych, firma WatchGuard. Liczby te oznaczają, że co trzeci szkodliwy plik jest wirusem typu 0-day, czyli takim, który wykorzystuje nowe i nieznane do tej pory luki w oprogramowaniu lub techniki obchodzenia zabezpieczeń. Zaprezentowane dane dają do myślenia, ponieważ wskazują na umacniający się trend niewykrywanych zagrożeń tradycyjnymi metodami.

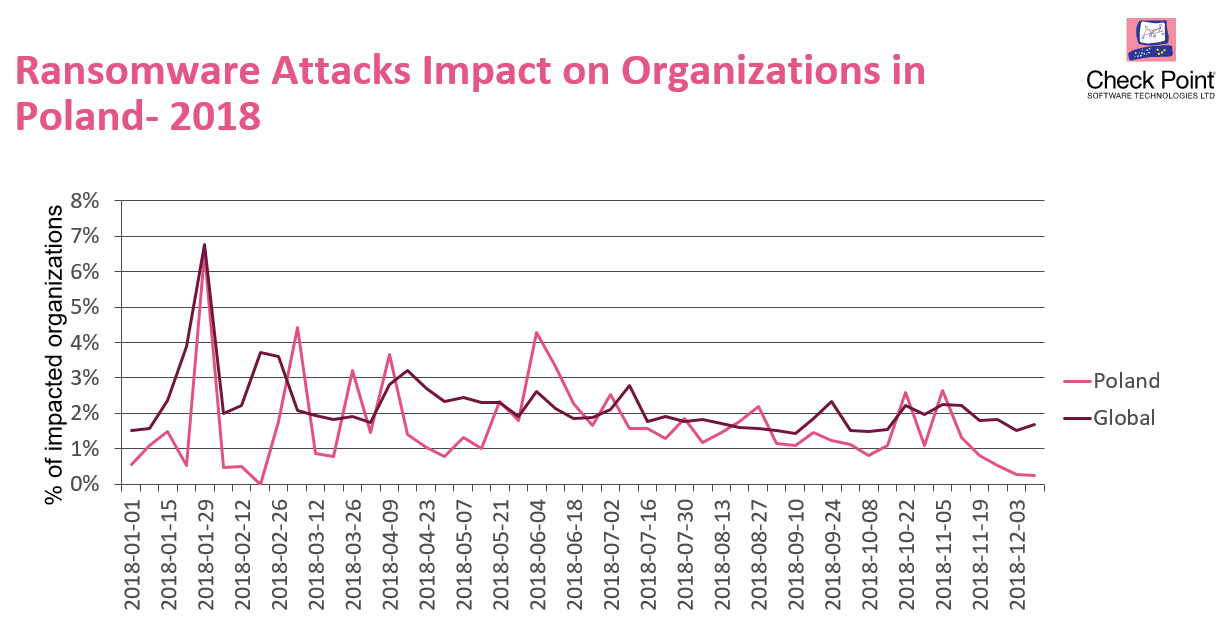

WatchGuard pokazuje, że teraźniejszy krajobraz cyberzagrożeń jest zupełnie inny niż jeszcze dwa lata temu. Pomimo tego w dalszym ciągu cześć socjotechnicznych ataków jest nakierowana na wyłudzanie pieniędzy za pośrednictwem ataków kryptograficznych. Z kolei firma Check Point udziela nam precyzyjnych statystyk dotyczących zagrożeń z wyszczególnieniem ataków ransomware:

Z najpoważniejszymi szyfrującymi atakami mieliśmy do czynienia w 2017 roku. Wówczas niespotykanym wcześniej wektorem rozprzestrzeniano ransomware po całej Europie. Exploity Ethernelblue oraz Double Pulsar, które wykorzystywały lukę w protokole SMB zostały wykradzione z sieci amerykańskiej agencji bezpieczeństwa NSA i doprowadziły do globalnego chaosu wywołanego przez (o ironio!) amerykańskie służby. Narzędzia do hackowania cywilnych komputerów miały wpływ na spopularyzowanie miernej jakości dropperów oraz downloaderów. Masowo tworzone wątpliwe próbki wirusów przyczyniły się do zmniejszenia udziału w statystykach ataków kryptograficznych. Jednakże wciąż trzeba trzymać rękę na pulsie, ponieważ od czas do czasu ataki ransomware nie dają o sobie zapomnieć. Kilka tygodni temu obserwowaliśmy wzrost aktywności ransomware GandCrab, również w Polsce.

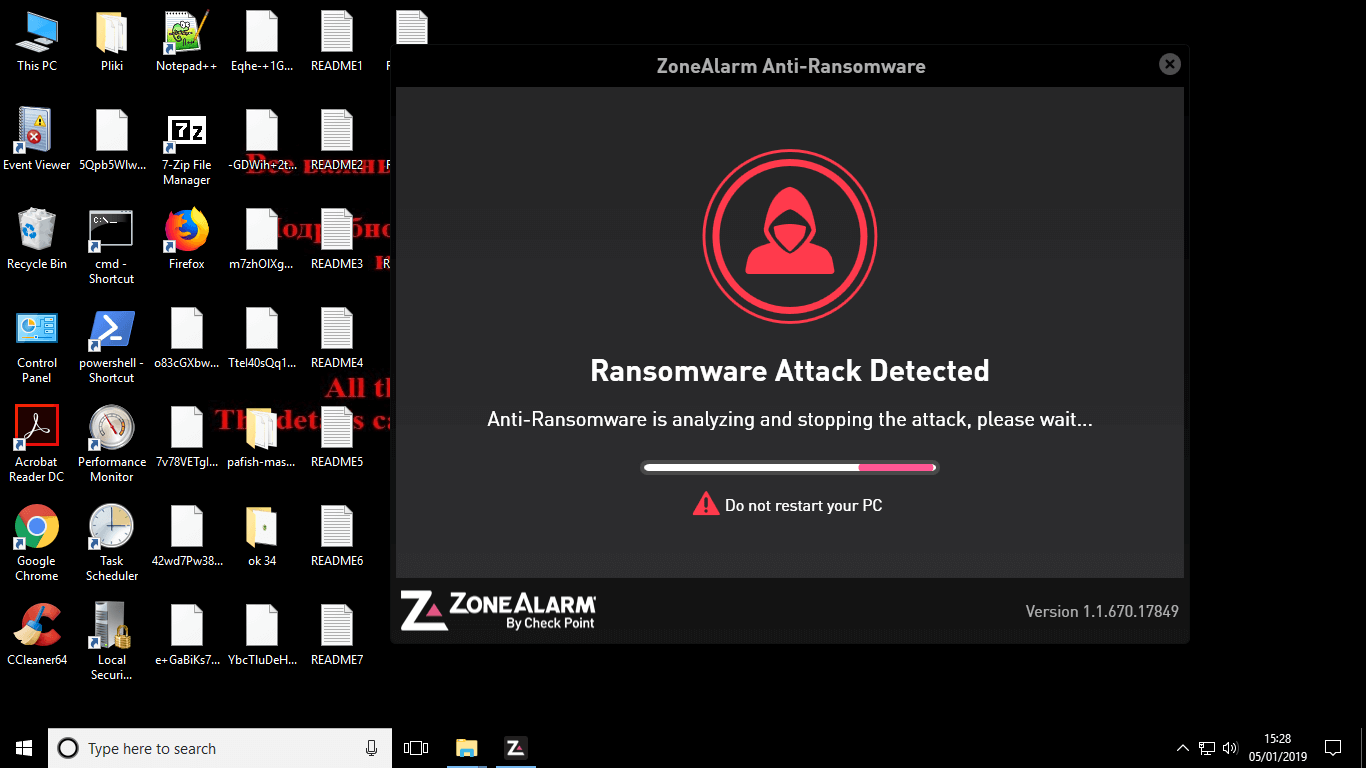

Czy wirusy szyfrujące mogą zaszkodzić plikom chronionym przez oprogramowanie ZoneAlarm Anti-Ransomware? Na prośbę producenta sprawdziliśmy to.

Check Point ZoneAlarm Anti-Ransomware od podstaw

Od uruchomienia fałszywej faktury lub awizowanej przesyłki najważniejsze są pierwsze sekundy. To właśnie wtedy ransomware rozpoczyna przeszukiwanie i szyfrowanie plików — najczęściej za pomocą algorytmu AES-256 lub AES-128-CBC. Następnie na serwerze kontrolowanym przez atakującego generowane są klucze prywatny i publiczny przez algorytm RSA (najczęściej RSA-2048 lub silniejszy). Taki klucz publiczny jest pobierany na komputer ofiary. Istnieją również i takie próbki ransomware, które od razu posiadają zaszyty klucz publiczny w kodzie. Ransomware kluczem publicznym szyfruje wcześniejszy klucz AES-256, którym były szyfrowane dokumenty, filmy, bazy danych, pliki gier komputerowych. Dla współczesnych komputerów problem faktoryzacji to szalenie trudna zagadka — znalezienie dzielników ogromnej liczy pierwszej rzędu 2^2048 wygenerowanej podczas tworzenia klucza prywatnego i publicznego. Domowym komputerom zajęłoby to tysiące lat. Szybkie rozwiązanie tego matematycznego problemu jest niemożliwe (znalezienie takich dwóch liczb, których iloczyn daję tę ogromną liczbą pierwszą). Gdyby komuś się to udało, to może liczyć na 1 000 000 dolarów nagrody w ramach jednego z milenijnych problemów, jakim są liczby pierwsze. Właśnie dlatego w kryptografii duże liczby pierwsze dają przewagę przestępcom. O liczbach pierwszych i ich problemie doskonale traktuje film „Przekleństwo liczb pierwszych. Hipoteza Riemanna”. Autor filmu wyjaśnia, dlaczego próby łamania klucza RSA-2048 są góry skazane na niepowodzenie:

W rozsądnym czasie i bez zapłacenia okupu nie jest możliwe obliczenie klucza prywatnego i odszyfrowanie plików nawet dla komputerów kwantowych, chyba że:

- Organy policyjne np. Europejskie Centrum do Zwalczania Cyberprzestępczości (European Cyber Crime Centre – EC3) lub Europol wspólnymi siłami przejmą kontrolę nad serwerem, na którym znajdują się połówki kluczy RSA albo doprowadzą do aresztowania przestępcy. Prokurator za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania zastosowany w kodzie wirusa nie powinien być poprawnie wdrożony. Dopiero wówczas istnieje szansa, że uda się opracować takie narzędzie deszyfrujące, które korzysta ze słabości w implementacji algorytmu.

- Zastosowany w kodzie wirusa algorytm szyfrowania nie powinien korzystać z kryptografii asymetrycznej (RSA), co obecnie zdarza się bardzo rzadko.

Jeżeli jeden z powyższych warunków zostanie spełniony dopiero wówczas można opracować narzędzie deszyfrujące.

Procedura szyfrowania plików przez ransomware zazwyczaj przebiega w następujący sposób:

- Użytkownik otrzymuje e-mail z linkiem lub załącznikiem.

- Ofiara jest kierowana na stronę z exploit kit’em — narzędziem do automatycznego infekowania komputerów (albo od razu otwiera złośliwy dokument). Wtedy szkodliwe oprogramowanie komunikuje się z serwerem będącym pod kontrolą cyberprzestępy.

- Ransomware tworzy swoje kopie i uruchamia plik binarny. Często uruchamia proces vssadmin.exe z odpowiednim parametrem odpowiedzialnym za kasowanie kopii zapasowych Windows. Na przykład:

"C:WindowsSYsWOW64cmd.exe" /C "C:WindowsSysnativevssadmin.exe" Delete Shadows /All /Quiet

- Pliki są szyfrowane wygenerowanym losowo kluczem AES. Dalej klucz AES jest dodatkowo szyfrowany kluczem publicznym RSA. Z kolei klucz prywatny niezbędny do deszyfracji znajduje się w posiadaniu cyberprzestępcy i może być przekazany dopiero po zapłaceniu okupu.

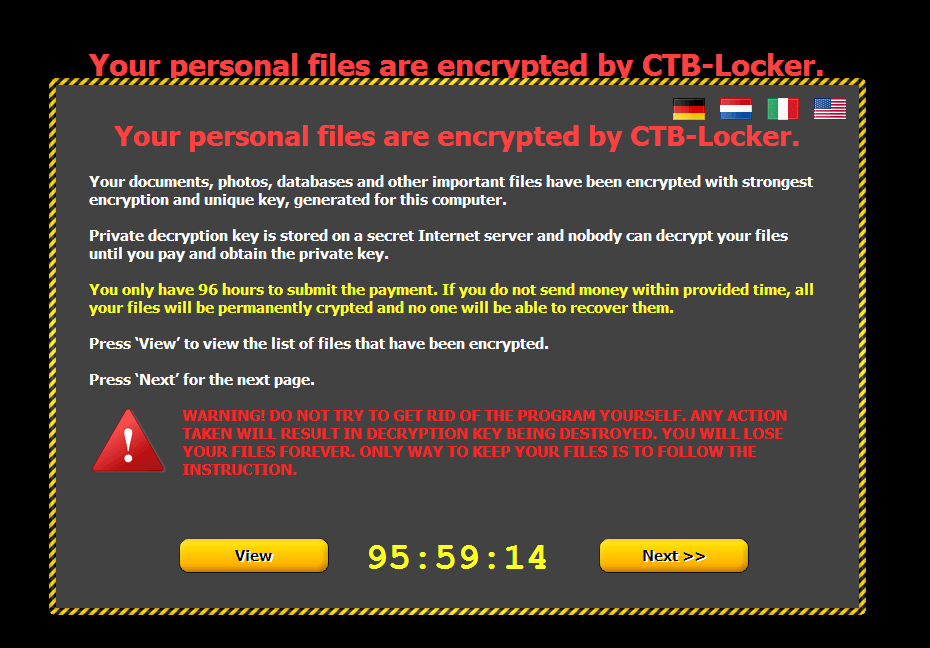

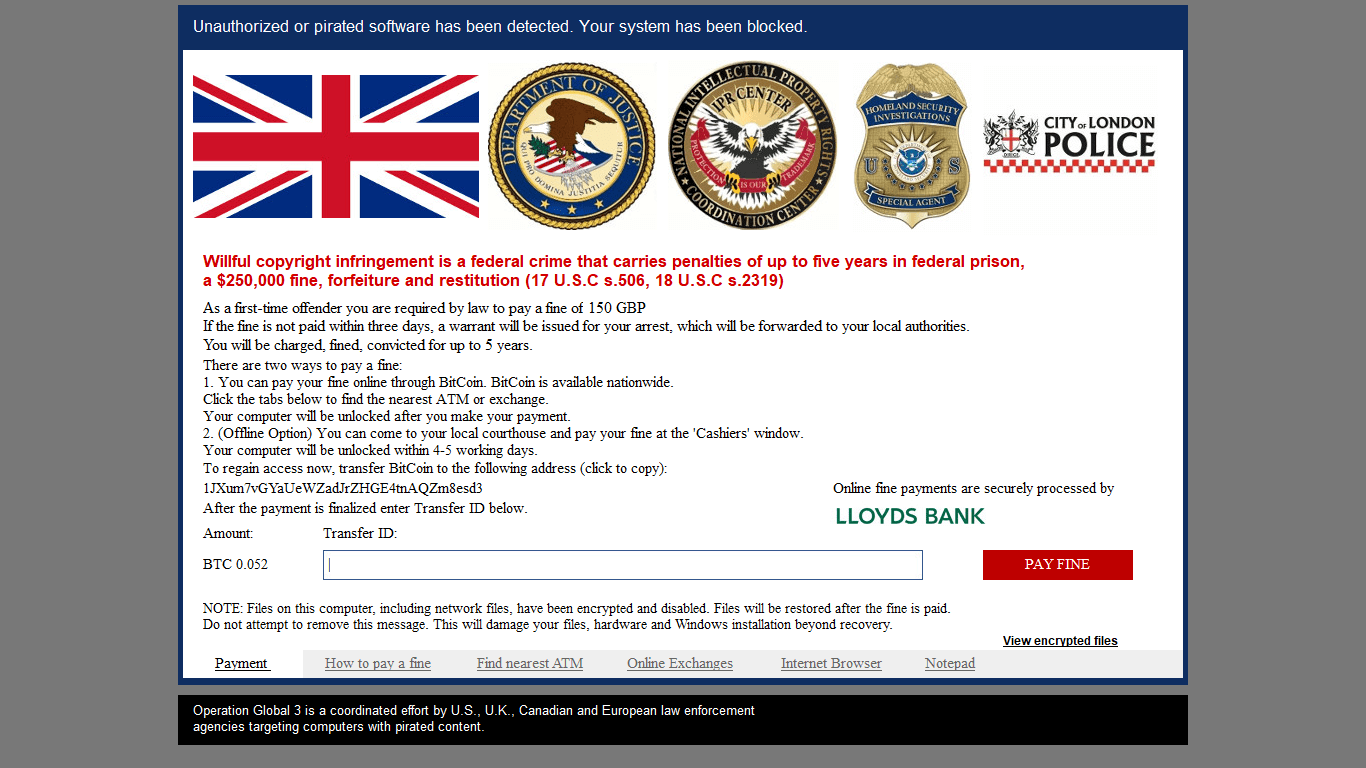

- Wirus pobiera z serwera wiadomość z żądaniem okupu i wyświetla komunikat na pulpicie.

Dla utrudnienia stosuje się zegary odliczające czas. Zwykle po upływie 72 godzin okup zostaje zwiększony dwukrotnie. W ekstremalnych przypadkach klucz deszyfrujący zostaje zniszczony, co teoretycznie przekreśla szansę na odzyskanie plików. W praktyce taki komunikat często pełni rolę straszaka:

Nikt nie prowadzi takich statystyk, ale zapłacenie okupu (zazwyczaj) pozwala ofierze odszyfrować pliki. Istnieją też i takie przypadki, kiedy po zapłaceniu okupu nie jest możliwe odszyfrowanie plików (ponieważ przestępca nie może zidentyfikować ofiary). Z kolei jeszcze częściej ransomware już po fakcie jest usuwane przez oprogramowanie antywirusowe, a to pozbawia ofiarę szansy na odszyfrowanie plików. Dodatkowo po zaszyfrowaniu plików atak niekoniecznie będzie już zakończony, ponieważ ransomware może załadować dodatkowe złośliwe oprogramowanie i wykradać dane osobowe, własność intelektualną i dane uwierzytelniające. Ofiary muszą zwracać uwagę na nieuczciwe firmy, które podobno są w stanie odszyfrować pliki, gdzie tak naprawdę płacą twórcy ransomware, a następnie obciążają poszkodowanego kosztami powiększonymi o ogromną marżę.

Ransomware to bardzo niebezpieczna odmiana złośliwego oprogramowania, ponieważ utrata plików zwykle kończy się katastrofą.

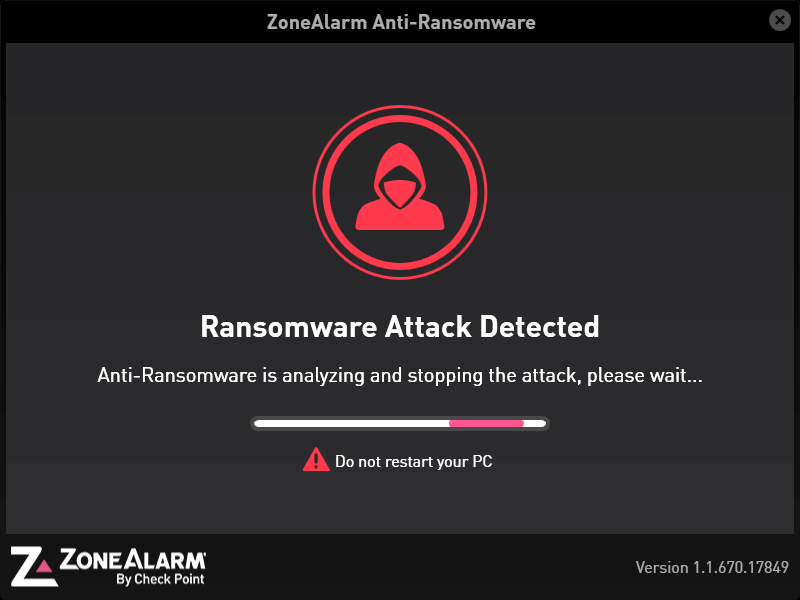

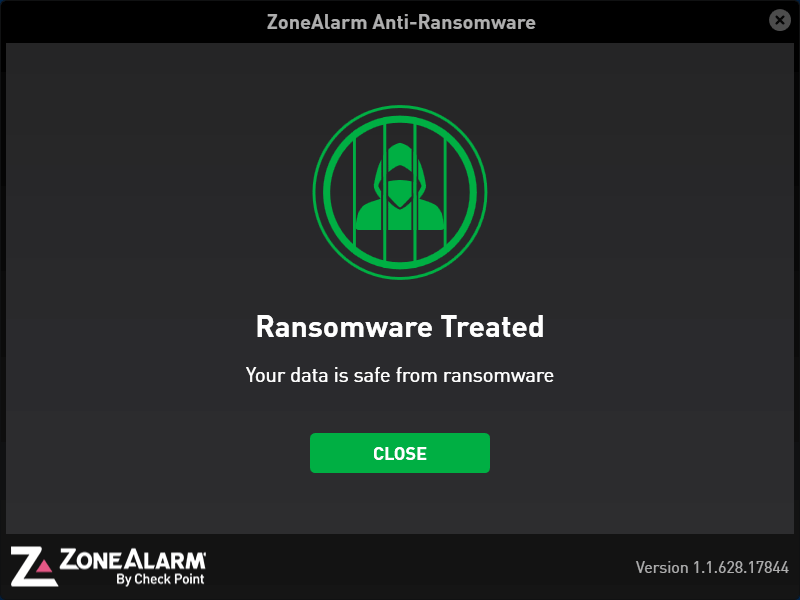

ZoneAlarm Anti-Ransomware został specjalnie zaprojektowany do przywracania plików po zaszyfrowaniu. Nieznana próbka 0-day, która zacznie szyfrować pliki, zostanie wykryta i zneutralizowana. Ważne dane nie będą bezpowrotnie utracone.

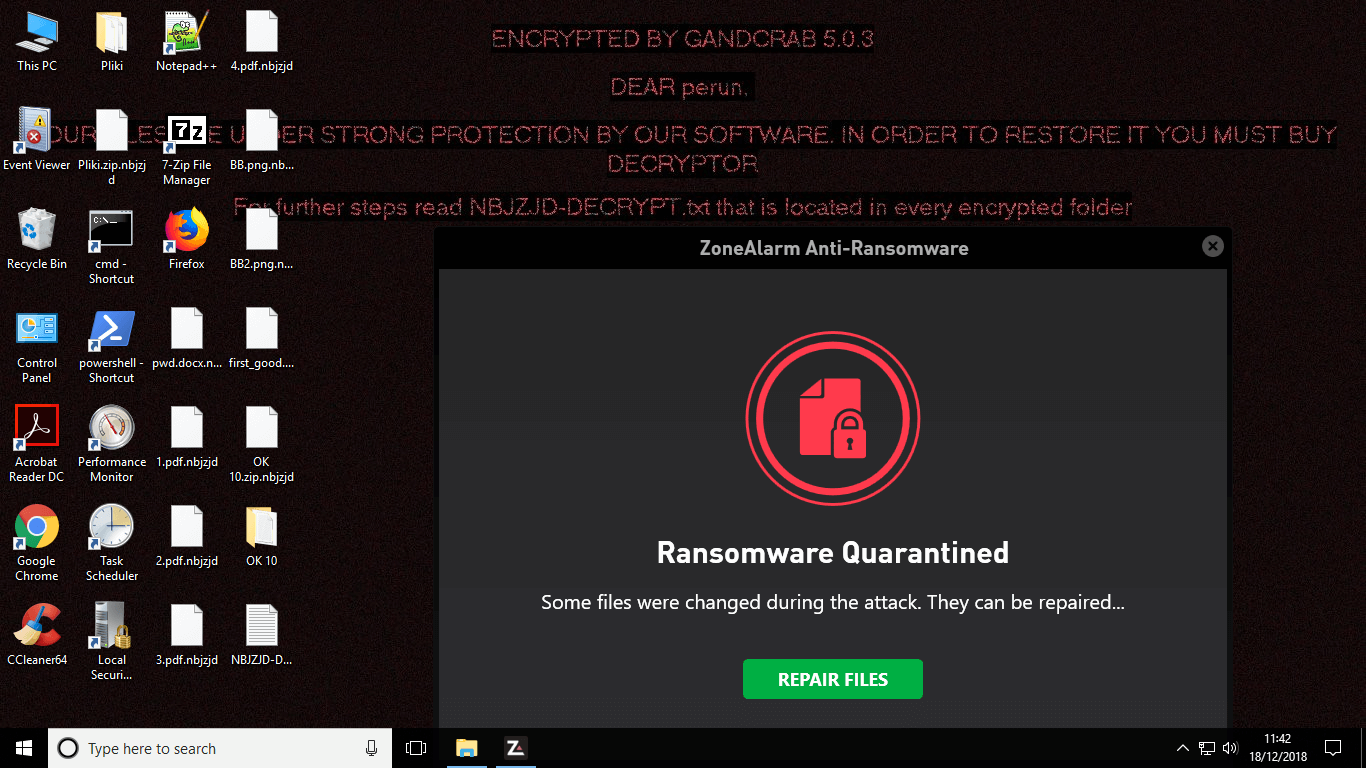

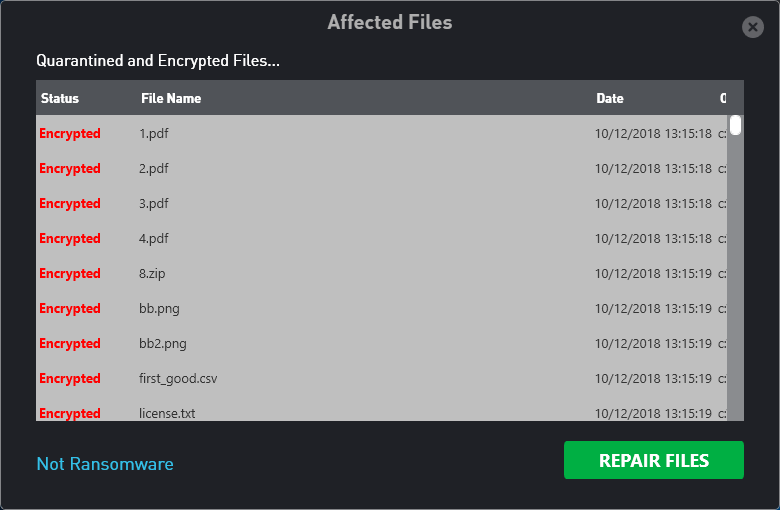

Dane można odzyskać w bardzo krótkim czasie za pomocą kilku kliknięć myszą, a pozostałości po wirusie w tym zaszyfrowane pliki, bezpiecznie usunąć. Po wykryciu takiego ataku zalecamy przeskanowanie całego komputera za pomocą porządnego skanera antywirusowego: https://avlab.pl/test-bezplatnych-skanerow-antywirusowych-wrzesien-2017

ZoneAlarm Anti-Ransomware nie zabezpiecza komputerów w sposób tradycyjny. Oznacza to, że potrafi przywrócić wszystkie zaszyfrowane pliki, ale nie chroni np. przed trojanami bankowymi. Nowoczesne antywirusy zazwyczaj nie dysponują funkcjonalnościami do przywracania plików, a jeśli tak, to ograniczają się do ochrony wyłącznie folderów użytkownika. Jest to trochę niewygodne, ponieważ taka protekcja nie zawsze jest domyślnie włączona, więc nie chroni całego dysku, lecz jedynie najważniejsze foldery (Pulpit, Dokumenty, Muzyka, Pobrane, itp). Wyjątkami od tej reguły jest m.in. recenzowany ZoneAlarm Anti-Ransomware od firmy Check Point.

ZoneAlarm Anti-Ransomware nie jest antywirusem. Jest oprogramowaniem wspierającym już zainstalowanego antywirusa. Nie powoduje żadnych konfliktów, dlatego może być zainstalowane razem ze systemowym Windows Defender lub z dowolnym innym nowoczesnym pakietem bezpieczeństwa.

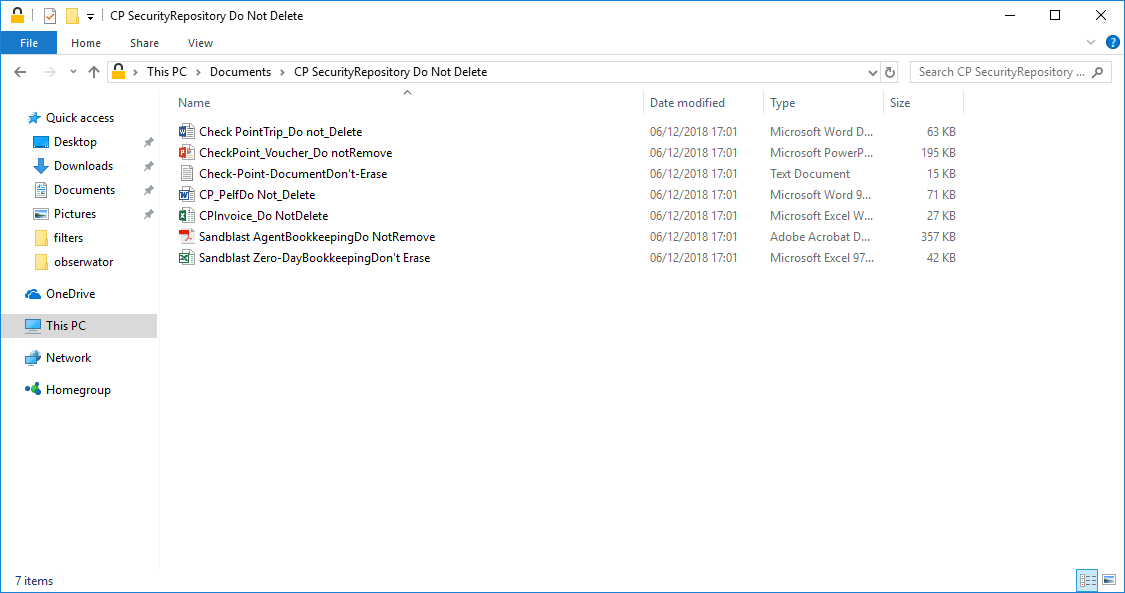

Przywrócenie plików do stanu sprzed zaszyfrowania trwa tylko chwilę. I nie jest wymagane posiadanie kopii zapasowej plików. ZoneAlarm podczas szyfrowania robi to za użytkownika.

Po przywróceniu plików do pierwotnych folderów robi się straszny bałagan. W tych lokalizacjach znajdują się pliki odzyskane oraz zaszyfrowane. Poprosiliśmy producenta o dodanie opcji szybkiego usunięcia wszystkich zaszyfrowanych plików, aby nie zaśmiecać dysku twardego.

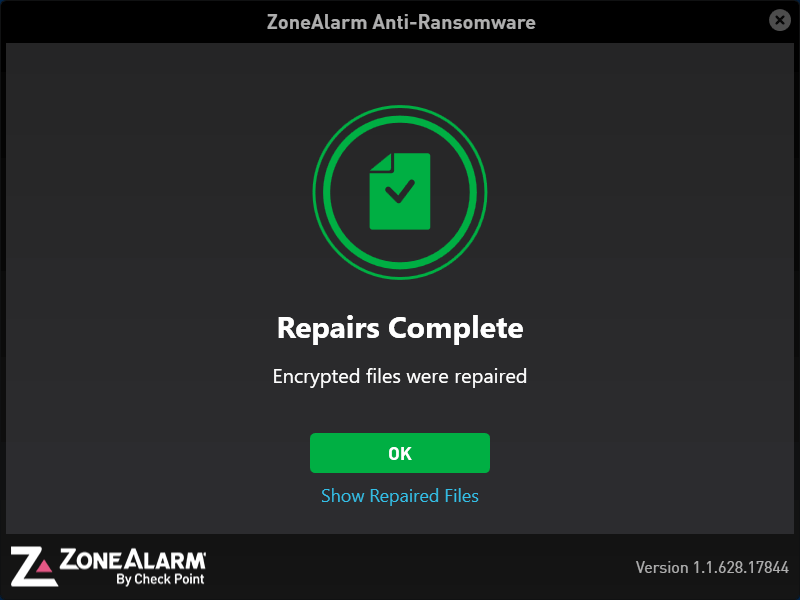

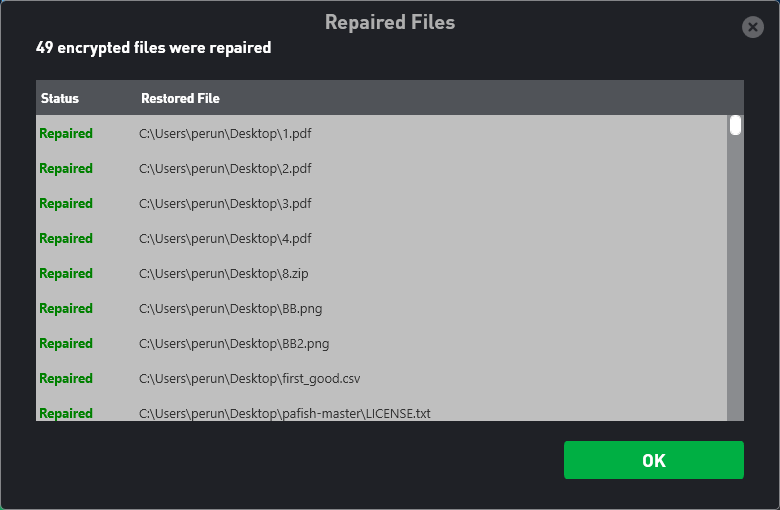

To już wszystko. ZoneAlarm Anti-Ransomware zameldował wykonanie zadania. Wszystkie zaszyfrowane pliki zostały odzyskane i zapisane w stanie nienaruszonym do katalogów, w których znajdowały się wcześniej.

ZoneAlarm Anti-Ransomware wykorzystuje doświadczenie firmy Check Point

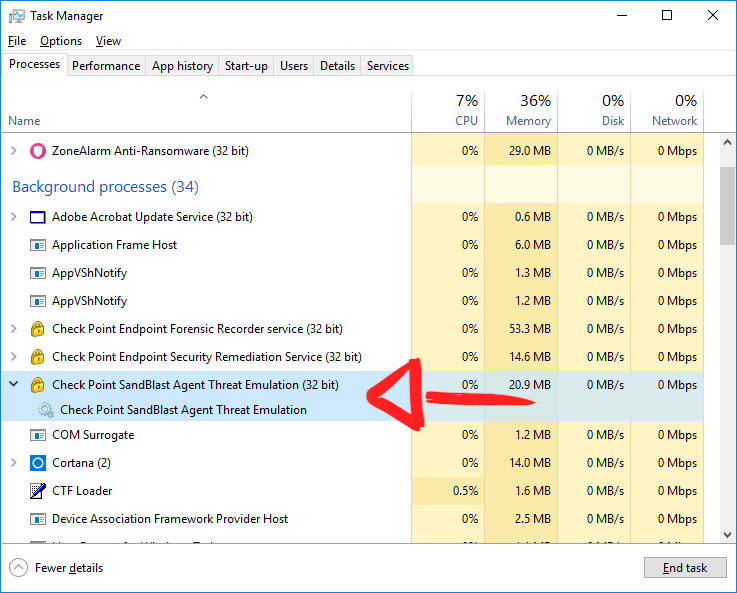

ZoneAlarm Anti-Ransomware jest rozwijany przez firmę Check Point, dlatego czerpie z doświadczenia pracowników Check Point, którzy rozwijają produkty biznesowe. Niedawno przetestowaliśmy technologię Threat Emulation pod postacią rozszerzenia dla przeglądarek. Produkt Check Point SandBlast Agent for Browser jako jedyny zatrzymał wszystkie próbki złośliwego oprogramowania. Pełny zestaw technologii Threat Emulation dostępny jest w zaawansowanych zaporach sieciowych lub jako usługa SaaS dostępna pod nazwą Check Point Sandblast.

Autorzy szkodliwego oprogramowania mogą tworzyć takie próbki, które z łatwością omijają tradycyjne produkty sygnaturowe. Detekcja zagrożeń na podstawie definicji wirusów to stara technika wykrywania znanych ataków. Obecnie służy bardziej do wspierania niż do stanowienia rdzenia ochrony. Z kolei emulacja zagrożeń zabezpiecza przed nowymi szkodliwymi programami szyfrującymi. Taką właśnie technologię wykorzystuje ZoneAlarm Anti-Ransomware.

Testy: Symulowanie ransomware za pomocą RanSim

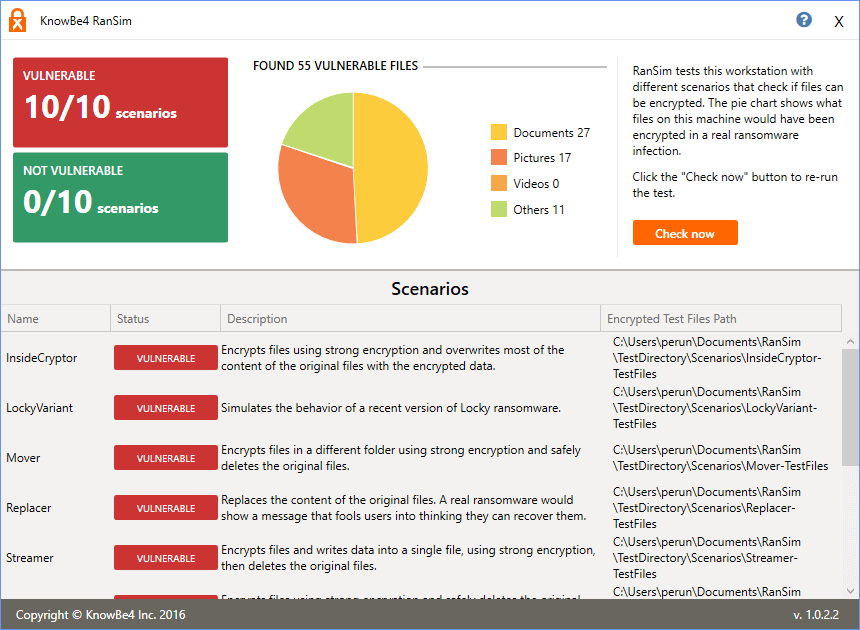

RanSim to symulator ransomware. Oprogramowanie zostało przygotowane przez firmę KnowBe4, której dyrektorem generalnym jest Kevin Mitnick, jeden z najsłynniejszych byłych hackerów, który obecnie działa po legalnej stronie.

RanSim po uruchomieniu symuluje zachowanie ransomware, ale nie zmienia żadnych plików na komputerze z systemem Windows ani ich nie uszkadza, więc jest całkowicie bezpieczny w użyciu. Program wykonuje 10 różnych testów emulujących prawdziwe złośliwe oprogramowanie ransomware. Narzędzie można pobrać ze strony: https://www.knowbe4.com/ransomware-simulator

RanSim wykorzystuje różne techniki, m.in.: nadpisywanie plików, kopiowanie plików do nowej lokalizacji, szyfrowanie plików i usuwanie oryginałów — wszystko, co imituje zachowanie prawdziwego ransomware. Po kilku minutach powiadamia o wyniku.

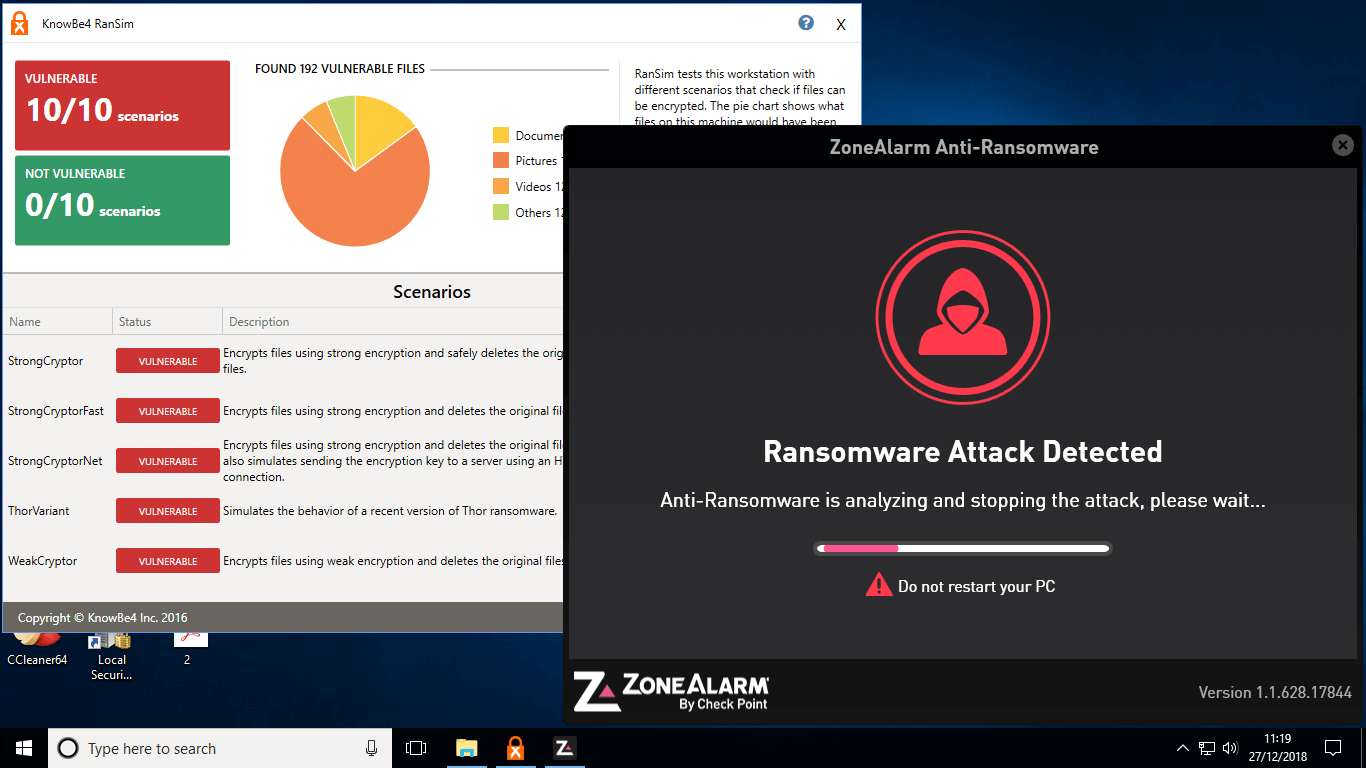

Narzędzie RanSim sygnalizuje, że ZoneAlarm nie chroni przed ransomware, ponieważ nie zaliczył żadnego z dziesięciu symulowanych technik szyfrowania. To oczywiście nieprawda i wynika to z działania RanSim. ZoneAlarm Anti-Ransomware wykrył nieprawidłowe zachowanie RanSim, więc może przywrócić zaszyfrowane testowe pliki.

Nie ważne jak słabo zabezpieczony jest komputer. ZoneAlarm został stworzony po to, aby chronić pliki, które mogą zostać zaszyfrowane przez powszechnie znaną albo bardzo świeżą próbkę ransomware.

Ransomware in the wild (testy AVLab)

Do przeprowadzania prawdziwych ataków z użyciem ransomware wykorzystaliśmy naszą platformę bazującą na systemie Linux oraz zainstalowanych maszynach wirtualnych kontrolowanych przez Vmware Workstation Pro. Za pomocą API i odpowiednich narzędzi możemy odwzorować atak, począwszy od pobrania próbki wirusa przez przeglądarkę Chrome, po obserwację zainstalowanego ZoneAlarm Anti-Ransomware i wirusa, aż po zapis wszystkich zmian do logów. Zautomatyzowaliśmy testy po to, by po kilku dniach otrzymać szczegółowe wyniki. Zapisane logi pokazują zachowanie każdego testowanego wirusa oraz reakcję testowanego programu. Wszystkie niezbędne szczegóły z analizy zawsze dostarczamy producentowi. Automatyzacja pozwala w kilka sekund przebrnąć przez całą stertę zapisanych zdarzeń, których w tym teście zgromadziliśmy ponad 89 000 dla 29 wirusów ransomware. Uwielbiamy logi. Logi pomagają w ulepszaniu zabezpieczeń i pozwalają wyłapać nieprawidłowości. Cieszymy się, że i tym razem dokładamy małą cegiełkę do poprawy produktu ZoneAlarm.

Skąd wiemy, że wirus zaszyfrował pliki?

Po zmianach w strukturze plików i katalogów w obserwowanych folderach. Na przykład w logach widzimy, że niektóre pliki na pulpicie zostały zmienione (zaszyfrowane):

C:UsersperunDesktopPlikiPlikiLKv6XD+NReaVMRxHU-oQSsbN4QIpk4vKadHaPEx3+a8=.56725F73D9EAD03784B9.crypted000007 C:UsersperunDesktopPlikiPlikihyYWHnFvqat3XR3M6VLlso70jmTlhCm7Yl6+HYN-NHo=.56725F73D9EAD03784B9.crypted000007

Skąd wiemy, że ZoneAlarm wykrył zagrożenie?

Po tzw. wyzwalaczach (ang. trigger), czyli symptomach zarejestrowanych w systemie operacyjnym lub zmianach w dziennikach programu; także po przeniesieniu ransomware do folderu kwarantanny albo po wywołaniu kluczy w rejestrze systemowym podczas wykrytego ataku. Na przykład:

C:ProgramDataCheckPointEndpoint SecurityRemediationQuarantine C:ProgramDataCheckPointEndpoint SecurityRemediationWorking C:Program Files (x86)CheckPointEndpoint SecurityRemediationQuarantineOperationsLib.dll

Skąd bierzemy próbki wirusów i skąd wiemy, że działają?

Próbki wykorzystywane w testach pochodzą z ataków na honeypoty. Są to pułapki, których zadaniem jest udawanie celu i przechwytywanie złośliwego oprogramowania. Wszystkie z nich emulują usługi, takie jak: SSH, HTTP, HTTPS, SMB, FTP, TFTP oraz rzeczywiste systemy Windows i serwery poczty. Zanim każda próbka trafi do testów musi być kilka minut wcześniej dokładnie analizowana. W tym celu jest uruchamiana w takim samym środowisku co zainstalowany program, który jest poddawany testom. Jeśli szkodliwe oprogramowanie wykonuje złośliwe akcje np. szyfruje pliki lub dodaje się do autostartu, to uzyskujemy pewność, że próbka wirusa jest „dobra”, więc trafia do naszej kolekcji testowej. Próbki ransomware wykorzystane w tym teście miały następujące sumy kontrolne:

e4a23f1799dd759964c4209a82c185a2d68fdcaeb589f93cf4c63d55ef345fc8 4b5fe7497864d07f78af15fa3e1aa3702b303b89f9644624871d83dd0f484749 3220e0fa7f9bcf721b260adbaaaf2b85a89a281068a34db92d11d78196bd994b 0c8c5f08a6c584aaa9d1d329f8cd93d30112a5e124ca778665295672fa9575fd 4be2d7cc2d715d7e5b87eb21f0c984f4da961d63aec448c790800fc1f76f2b98 2516f8d13c5dcbcfa8641f6cda38273612a1e01376f55bc8c6ee5e4f901c589d bac70a9712a9260eb4f42e377db9276fae92ee82a71b1c9cc754fa5b60407e06 86fc216137adc0099a89c0c41d0cf713ee7ea62973cbc54060167db6b606373e 6d8d832eaabb5fe5c44dd3e4fa9f42dfd359b026b9c87119f3385b1ce38448e1 421ebfccaa01f1e6577b0fb952e4a78bbd95f1f2b08b06bac0978dbb84ade5de a45bd4059d804b586397f43ee95232378d519c6b8978d334e07f6047435fe926 adad8b68c55b43fb2344c3051a28514b9ee25c9664dc7b35f36477c923664519 32196b1fc03de37a7e8b23209be3792b779d2d2cd1c17049b7f9bec576e1919f d5fe31471af8abcd884108fbbfe776c3df6c988a865e401fc83ccbdfe030ed4e a592bb700028529e0fe828be1a7cf5c1726cb7fe08a4d2c92fcea89cbcf0902a 9e9da861c2a1e0871342125e9a6748d1d4ee46279368cac0da016ceb6867394a 7701170304fdd48b184aac032391ae3a1f880be6160812d0089049834b3ec828 b1f13a9ef3da3c9bd2cfd0fcfd7368b48346a6995a91dd0edca12557773a7763 9f330017ea86107bc84bd00a5222f10875c2672d78c00504913c8f9528cad731 70522f5e5572eea521f228e097146d0e862b98637dca7f24be487cad7cc0ca73 5d28b7648fbd8cc3d37843a42fb6a12639356eaf0570d647637af9c9915a79f3 4748eb93e8bf41f68800bca52f31b31e8f67f186ff9d2f7e7ab01b5a9f298059 25a44f4b2e6bc516be015feef7bb7e61a2b5e79ccbe5b09efa2b8be420a36202 b5526dfb37d454b4f8e65f9e826b1fa43aff4b6115aa340501f07fed8f5c23d9 675c2f7c9cda48f13011b23970de9109028b6ade213f3de7692f5f68742aa339 b94c56db533c5ef2485959d51c8a789f307501c74f1754ad7d85f84dc19b94f3 a26a6faf337f1ff5243bb675c92cb166ed5a2c5c8ee4a898d1a95a85b7f3d56d f6c3a6ed241e86647c3532bf92594fc3828d0c1be2f50fa97f668d31318eabaf

Podczas testu (który trwał od 19 grudnia do 31 grudnia) sprawdzającego ochronę przed zagrożeniami ransomware, przetestowaliśmy ZoneAlarm Anti-Ransomware z użyciem 28 próbek złapanych w środowisku naturalnym (in the wild). Jedna z nich była interesująca.

Próbka o sumie kontrolnej c4471377f58643e454ef33f21dc65f696567bf8700ae120caac5086f85bfeace to ciekawy przypadek ukierunkowanego ransomware POC, który ma za zadanie szyfrowanie wyłącznie określonych katalogów, omijanie honeypotow i zamykanie wszystkie uruchomionych programów, co znacznie utrudniało ręczną analizę, a nawet dezynfekcję (niemożliwe było pobranie skanera i przeskanowanie systemu, chyba że w trybie awaryjnym lub z poziomu płyty ratunkowej).

Dostarczone szczegóły o próbce pomogły producentowi chronić użytkowników przed blokowaniem ekranu. Obecnie są to bardzo rzadkie przypadki. Pewnie stąd brak funkcji blokującej takie zachowanie.

Zgłoszony problem 19 grudnia z próbką Virlock został w miarę sprawnie rozpatrzony przez firmę Check Point. Szczegóły techniczne pozwoliły producentowi ulepszyć oprogramowanie ZoneAlarm Anti-Ransomware, które zostało już zaktualizowane. Najnowsza wersja testowanego produktu dodatkowo chroni przed zagrożeniami blokującymi ekran.

Podsumowanie

ZoneAlarm Anti-Ransomware to oprogramowanie, które nie pobiera definicji wirusów, ponieważ z takich nie korzysta. Nie zabezpieczana plików przez zaszyfrowaniem tak, jak robią to tradycyjne antywirusy. Zamiast tego korzysta z podobnej technologii wykorzystywanej w produktach dla dużego biznesu, która zawsze działa w czasie rzeczywistym, monitorując i chroniąc komputer przed wszelkimi oznakami ataku ransomware. Zaawansowana analiza behawioralna jest w stanie zawsze wykryć atak kryptograficzny i przywrócić pliki.

ZoneAlarm Anti-Ransomware kosztuje około 7 złotych miesięcznie. Program nie jest sprzedawany bezpośrednio w Polsce, ale za licencję można płacić kartą lub zgromadzonymi środkami na koncie PayPal.

ZoneAlarm Anti-Ransomware to bardzo dobre oprogramowanie do ochrony przed ransomware. Może być zainstalowane na komputerach domowych i firmowych. W związku z tym wystawiamy rekomendację AVLab, ale z jednym zastrzeżeniem. Otóż ZoneAlarm Anti-Ransomware zabezpiecza komputery wyłącznie przed atakami kryptograficznymi, dlatego powinien być używany z innym programem do ochrony Windows.

W pełnoprawnym pakiecie bezpieczeństwa ZoneAlarm Extreme Security znajduje się jeszcze więcej potrzebnych komponentów wykrywających współczesne zagrożenia 0–day i ataki. Pełna lista produktów ZoneAlarm dostępna jest na stronie https://www.zonealarm.com

Czy ten artykuł był pomocny?

Oceniono: 0 razy