Historyczne dane statystyczne pochodzące z sond dostawcy rozwiązań do ochrony powinno się wykorzystywać na różne sposoby. Na przykład można pokazać liczbę zagrożeń powiązanych z wyciekami. Konkretnie jakiego typu mogą to być dane? Według zebranych statystyk przez COMODO w wyniku cyberataku średni koszt za jeden rekord z bazy danych za pojedynczego użytkownika to aż 148 dolarów. Zdecydowanie więcej, bo średnio 3,38 milionów dolarów kosztuje firmę wyciek plików. W przypadku naruszenia danych pozostałe koszty są znacznie wyższe i oscylują w granicach 4,2 miliona dolarów. Warto odpowiedzieć sobie na pytanie, czy moja organizacja jest w stanie podnieść się po włamaniu do sieci i wycieku?

Tak „zastraszony” cyberatakmi potencjalny nabywca dojdzie do przekonania, że jego firma faktycznie potrzebuje ochrony. I naprawdę jej potrzebuj!

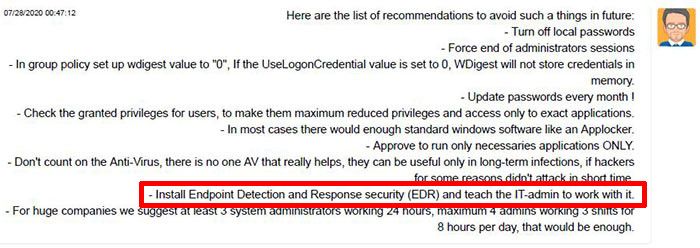

Potwierdzają to sami hakerzy, którzy rekomendują używanie rozwiązań klasy EDR (Endpoint Detection & Response):

Problemem zatem staje się wybór odpowiedniego rozwiązania. A jednym z lepszych argumentów, które powinny być wyciągane z rękawa w takiej dyskusji to dane o cyberatakach, ale w zestawieniu z technologiami, które zostały wykorzystane w agencie chroniącym stacje robocze. Tak zrobiła firma COMODO. I zrobili to bardzo dobrze.

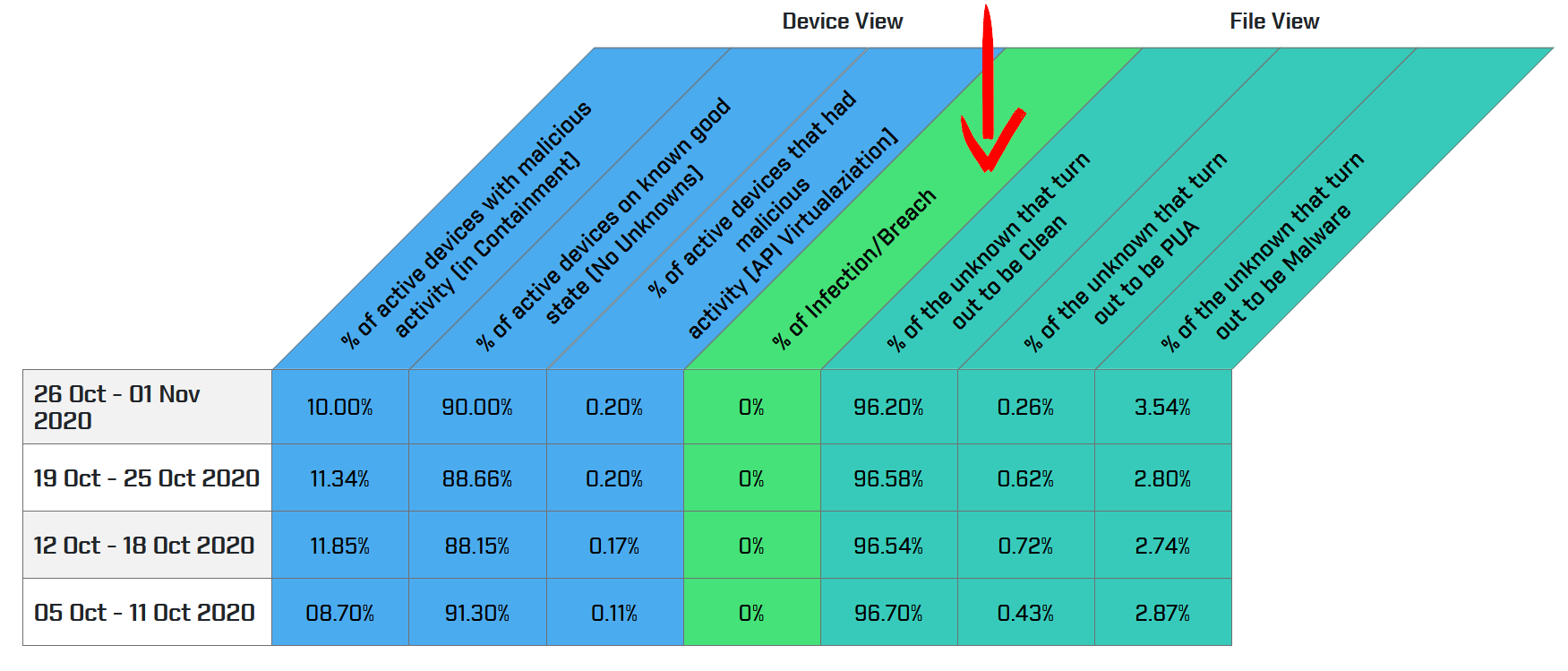

0% infekcji lub wycieków danych

Podczas gdy media codziennie informują o większych bądź mniejszych wyciekach danych, tudzież atakach ransomware (obecnie są używane do szantażowania), marketing COMODO przedstawił garść najważniejszych danych, które zebrano z ich systemów telemetrycznych (tak, rozwiązania ochronne wysyłają anonimowe dane do producentów).

Na powyższym zdjęciu widać najważniejszą kolumnę, zaznaczoną kolorem zielonym z opisem „% of infection/Breach”. Najważniejszą nie dlatego, że stoi tam „zero procent”. Te dane stanowią o priorytecie w cyberbezpieczeństwie. Jak ważne jest zabezpieczenie Twojej firmy przed wyciekiem? Czy jest coś ważniejszego?

Czy Twoja firma w tabelce przy „% of infection / breach” może wpisać ZERO?

Oprogramowanie COMODO przez kilka tygodni walczyło ze wszystkimi próbkami złośliwego oprogramowania, również ukierunkowanymi atakami. Te dane są zaledwie ułamkiem wszystkich statystyk z urządzeń, które są chronione przez oprogramowanie marki COMODO. Producent podaje, że ich produkty zostały zainstalowane na ponad 100 milionach urządzeń na całym świecie. Jest to bardzo dużo, ale zarazem pięć razy mniej niż rekordzista — Bitdefender (ponad 500 milionów).

O rozwiązaniu COMODO pisaliśmy wielokrotnie. Skuteczność ochrony wersji biznesowej COMODO Advanced Endpoint Protection, a także COMODO Internet Security, potwierdzają nasze testy. Jesteśmy pewni co do kierunku w jakim zmierza producent, ponieważ od początku roku, od kiedy przeprowadzamy testy Advanced In The Wild Malware Test, rozwiązanie COMODO dla firm i dla domu, ani razu się nie pomyliło. I to na kilku tysiącach próbek 0-day!

W listopadzie br. trwa już ostatnia w tym roku edycja Advanced In The Wild Malware Test. Początkiem grudnia opublikujemy wyniki, a następnie podsumowanie z całego roku. Firma COMODO ma duże szanse, aby odebrać specjalne wyróżnienie od AVLab za doskonałą, długoterminową ochronę.

Ciekawostką dla administratorów, zespołów IT, ekspertów z SOC-ów niechaj będzie komentarz pana Meliha Abdulhayoglu, założyciela firmy COMODO i obecnie CEO, który potwierdził nam, że rozwiązanie COMODO EDR będzie otwarto-źródłowe z publicznie dostępnym kodem na platformie GitHub.

Obecnie produkt w takiej postaci, w skompilowanej już wersji (zobacz jak przetestować 3-miesięczną wersję próbną), dostępny jest na platformie COMODO Dragon Enterprise, która jest przeznaczona dla środowisk biznesowych. Za kilka tygodni rozwiązanie będzie dostępne GitHubie, lecz do jego obsługi będzie wymagany specjalny zespół, który zajmie się integracją z produktem korelującym logi (np. Logstash, ELK, Kibana). Jeżeli Twoja firma nie może sobie pozwolić na dodatkowe nakłady finansowe na bezpieczeństwo, to może zacząć testować COMODO Dragon Enterprise.

Czy ten artykuł był pomocny?

Oceniono: 0 razy