Kto z was używa antywirusów Comodo? Jakie są to dokładnie wersje? No dobra. Nie było pytania, ponieważ nie ma to znaczenia. To co ustaliliśmy, pozwala przypuszczać, że problem dotyczy wszystkich produktów antywirusowych Comodo.

Zacznijmy od złej wiadomości. Comodo Antivirus Advanced i Comodo Antivirus na pewno zawierają słabe punkty, które ktoś może wykorzystać przeciwko internautom. Opublikowano nawet pliki programu, które pomogą opracować exploit do uruchomienia złośliwego kodu z uprawnieniami najwyższymi tj. NT-AUTHORTIYSYSTEM.

Prawdopodobnie podatne na ataki są również wersje Comodo Cloud Antivirus, Comodo Internet Security, a także agent w biznesowym odpowiedniku Comodo Endpoint Security. Pracownik firmy zajmującej się bezpieczeństwem potwierdził, że problem dotyczy Comodo Antivirus Advanced i Comodo Antivirus. Pozostałe produkty nie były poddane analizie. Natomiast z kontekstu wypowiedzi dyrektora do spraw technicznych z Comodo, domyślamy się, że problem może dotyczyć wszystkich produktów antywirusowych tego producenta.

Skontaktowaliśmy się przez Skype z Dyrektorem ds. Technicznym Comodo, Fatihem Orhanem, który udzielił nam krótkiej odpowiedzi na pytanie, czy te same luki są dostępne w produktach biznesowych:

We have actually resolved some of chem and they are on the production system. Remaining ones are also fixed and we’ll be delivering the new hotfix on Monday. This applies to all Comodo endpoint security products.

Z kolei w oficjalnym oświadczeniu, czytamy:

There have been no reported incidents exploiting any of these vulnerabilities and no customers reporting related issues to us. The Comodo product team has been working diligently to resolve all vulnerabilities and all fixes will be released by Monday, July 29.

Dobrych wiadomości jest więcej. Przede wszystkim podatności są bardzo trudne do wykorzystania in-the-wild, ponieważ atakujący musi mieć dostęp do systemu operacyjnego albo musi przekonać ofiarę, aby pobrała i uruchomiła złośliwy plik.

- Najpoważniejsza z luk CVE-2019-3969 pozwala atakującemu na ucieczkę z piaskownicy i eskalację uprawnień.

- Kolejna podatność CVE-2019-3970 została opisana jako problem z zapisywaniem plików, który umożliwia atakującemu modyfikowanie definicji wirusów. Można to wykorzystać do tworzenia fałszywych alarmów lub do oszukania wykrywania złośliwego oprogramowania przez definicje sygnatur.

- Mamy też błąd CVE-2019-3971 związany z wywołaniem odmowy dostępu do usługi (DoS).

- Pozostałe dwie podatności CVE-2019-3972 i CVE-2019-3973 są już mniej szkodliwe, ponieważ może się to skończyć co najwyżej tymczasową awarią systemu do ponownego restartu.

Jak się chronić bez dostępnej aktualizacji już teraz?

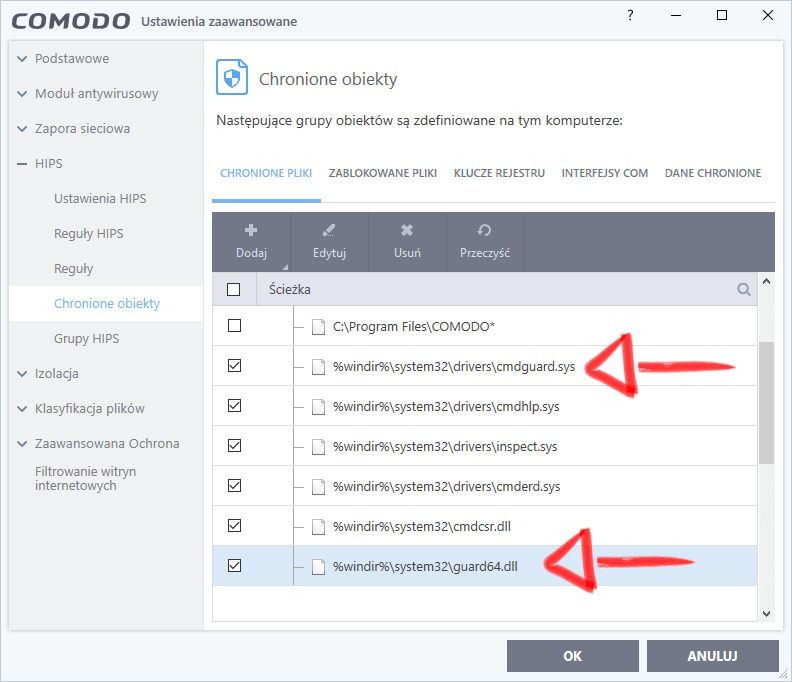

HIPS (Host Intrusion Prevention System) stale monitoruje aktywność systemu i pozwala na wykonywanie plików i procesów, jeżeli są zgodne z obowiązującymi regułami bezpieczeństwa, które zostały wymuszone przez użytkownika lub domyślnie przez producenta. Dla przeciętnego użytkownika Comodo z domyślnymi regułami HIPS zapewnia bardzo wysoki poziom ochrony bez nadmiernych komunikatów. Na przykład HIPS automatycznie chroni pliki systemowe, krytyczne foldery i klucze rejestru — zapobiega nieautoryzowanym modyfikacjom przez złośliwe programy.

Aktywując HIPS antywirus Comodo nie pozwoli na uruchomienie złośliwego kodu w taki sposób, jak zaprezentował to ekspert na tym wideo. Na nagraniu widzimy, że HIPS jest wyłączony.

Luki dotyczyły wykorzystania przechwytywania wywołań interfejsów COM, nadpisywania kluczy rejestru, oszukiwania ochrony plików cmdguard.sys, guard64.dll oraz całego folderu z antywirusem Comodo. Za ich monitorowanie i bezpieczeństwo odpowiada właśnie HIPS.

Włączony HIPS monitoruje potencjalnie złośliwe pliki EXE, biblioteki DLL, a także całą powłokę systemową z grupami interfejsów COM włącznie. Wszystko to sprawia, że ochronę Comodo bardzo trudno jest oszukać, jeżeli administratorzy i użytkownicy włączą w swoich produktach moduł HIPS.

29 lipca cała Polska pobiera aktualizacje

W poniedziałek 29 lipca powinny zostać wydane nowe wersje wszystkich antywirusów: Comodo Antivirus, Comodo Antivirus Advanced, Comodo Internet Security, Comodo Cloud Antivirus i aktualizacja dla agenta Comodo Endpoint Protection. Użytkownicy domowi muszą upewnić się, że antywirus sam pobierze i zainstaluje najnowszą wersję. Agenty na komputerach pracowników mogą być zaktualizowane przez konsolę.

Dodatkowe linki

- Dyskusja na forum Comodo: https://forums.comodo.com/news-announcements-feedback-cis/several-vulnerabilities-found-in-comodo-antivirus-t124661.0.html

- Informacja o lukach: https://www.tenable.com/security/research/tra-2019-34

- Analiza techniczna: https://medium.com/tenable-techblog/comodo-from-sandbox-to-system-cve-2019-3969-b6a34cc85e67

Jaka jest przyszłość antywirusów?

W tym roku wzrost zaawansowanych i spersonalizowanych ataków na przedsiębiorstwa wykorzystują najsłabsze ogniwo bezpieczeństwa (czynnik ludzki). Również infiltracja mniejszych firm i podwykonawców w łańcuchu dostaw jest skutecznym sposobem na przeniknięcie do większych przedsiębiorstw. Jest to zagrożenie zdefiniowane w 2012 roku przez RSA Security LLC — to tzw. taktyka wodopoju (watering hole), która polega na obserwacji zasobów i przejęcie nad nimi kontroli, z których często korzysta dana grupa pracowników.

Temat przyszłości oprogramowania zabezpieczającego jest coraz częściej poruszany. Wzywaniem przed jakim stoją producenci, to zaawansowane ataki APT. Zresztą nie chodzi wyłącznie o dostawców antywirusów, ale też o producentów innego typu rozwiązań do zunifikowanego i skonsolidowanego zarządzania. Sam Microsoft powinien od siebie dokładać bezpieczniejsze komponenty systemu. Najbliższe lata powinny zapewnić pogłębiające się perspektywy rozwoju natywnej wirtualizacji.

Program antywirusowy nie może być złem koniecznym na urządzeniu pracownika, ale jednym z elementów ochrony danych, dostępu do zasobów, czy wymuszaniu odpowiedniej polityki bezpieczeństwa. Największym zagrożeniem jest człowiek niewyszkolony, nieświadomy ryzyka i odpowiedzialności. Nieprawidłowe użytkowanie smartfona czy tabletu jest przyczyną incydentów naruszenia zasad polityki bezpieczeństwa, które mogą skutkować finansowymi i wizerunkowymi stratami. Nawet firmom z nowoczesną infrastrukturą IT trudno jest wykryć i zatrzymać wszystkie incydenty, ponieważ hakerzy zawsze wykorzystują najsłabsze ogniwo — człowieka. Jeśli zawiedzie ta linia obrony, to zawiedzie cały system. Z tego powodu producenci muszą współpracować z firmami niezależnymi oraz zbierać dane z honeypotów, które przyczyniają się do rozpoznawania wzorców zagrożeń i opracowywania coraz nowocześniejszych algorytmów rozpoznawania anomalii.

Co zamiast Comodo?

Nadal uważamy, że Comodo to bardzo dobre antywirusy. Znalezione błędy bezpieczeństwa potwierdzają, że każde oprogramowanie musi być poddawane audytom przez zewnętrzne firmy. Zaatakowane mogą być wyłącznie te środowiska, które nie będą posiadały aktualnego antywirusa. Zdarza się to bardzo rzadko, ponieważ polityka współczesnych programów antywirusowych wymusza automatyczne pobieranie i instalowanie wyższych wersji.

Dobrze się stało, że wykryto luki, które i tak trudno będzie wykorzystać w prawdziwych atakach. Autor odkrycia wykazał się pomysłowością. Jednak atak nie będzie możliwy do wykonania, jeżeli moduł HIPS będzie aktywowany. Poza tym dzięki ujawnionym podatnościom, antywirusy Comodo będą lepiej zabezpieczone.

Jeżeli przeraziliście się informacjami o lukach w Comodo, możecie zapoznać się z innymi, wyspecjalizowanymi pakietami na rok 2019, które są polecane przez AVLab. A jeżeli nie chcecie płacić za antywirusa, nawet tak dobrego jak F-Secure z darmowym VPN-em, to również przygotowaliśmy listę polecanych i darmowych antywirusów na rok 2019.

Czy ten artykuł był pomocny?

Oceniono: 0 razy