360 Internet Security 2013 jest darmowym programem antywirusowym oferowanym przez chińską firmę Qihu 360 Software Co. Ltd. Jak podaje producent z oprogramowania korzysta przeszło 450 milionów użytkowników, gdzie większość stanowią Chińczycy, a sam program jest mało popularny na innych rynkach. Oprogramowanie to wyróżnia się na tle konkurencji tym, że łączy zalety zarówno tradycyjnych silników antywirusowych, których sygnatury wirusów przechowywane są na komputerze klienta, jak również i coraz popularniejszych – działających w chmurze. Takie połączenie ma zapewnić w odróżnieniu do konkurencyjnych programów zapewnić ma nam również ochronę wówczas, gdy nie posiadamy dostępu do Internetu. Program dostępny jest na komputery działające w architekturach 32- i 64-bitowych.

360 Internet Security 2013 oferuje:

- Ochronę plików w czasie rzeczywistym

- Ochronę USB

- Ochronę proaktywną

- Filtrowanie adresów URL

- Ochronę pobierania

- Ochronę przed keyloggerami

- Ochronę kamery internetowej

Ochrona plików

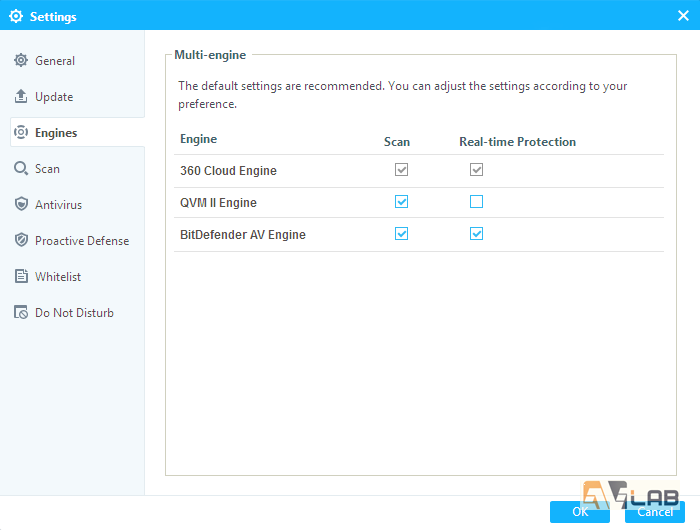

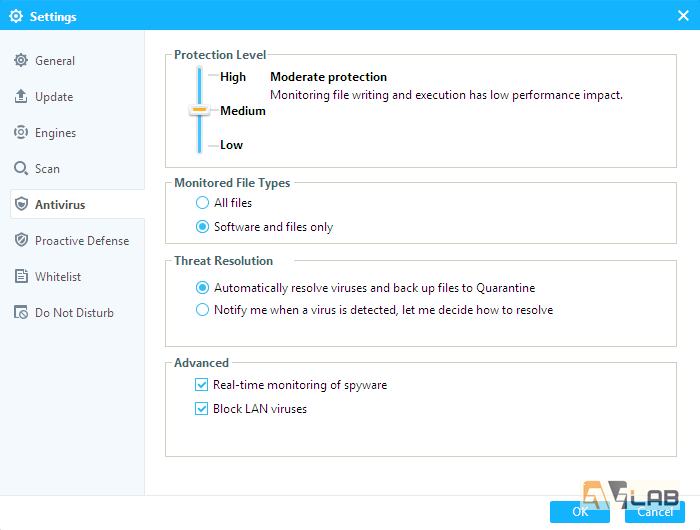

Domyślnie ochrona w czasie rzeczywistym wykorzystuje dwa z trzech dostępnych silników antywirusowych: 360 Cloud Engine i BitDefender AV Engine. Dzięki czemu nawet w momencie, gdy nie posiadamy dostępu do Internetu nasze pliki są sprawdzane za pomocą silnika bazującego na sygnaturach znajdujących się w lokalnej bazie na komputerze.

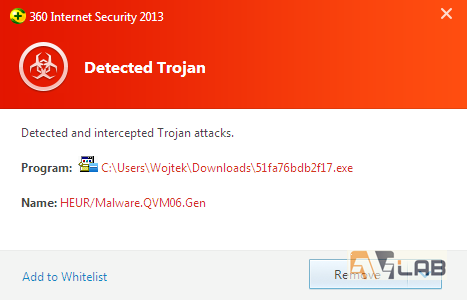

W momencie wykrycia zarażonego pliku otrzymujemy komunikat, a w przypadku bezpiecznego pliku możemy dodać go do białej listy, dzięki czemu nie będzie on brany pod uwagę podczas procesu skanowania. Do białej listy możemy dodać również rozszerzenie plików, które nie mają być skanowane.

Program po wykryciu zagrożenia wyświetla komunikat o podjętym usunięciu, który musimy zatwierdzić. Możemy także zadecydować, jaką decyzję ma podejmować program po wykryciu zagrożenia.

W czasie rzeczywistym program chroni nas również przed spyware i zapewnia bezpieczeństwo wewnątrz sieci LAN, dzięki czemu komputery należące do naszej sieci domowej nie mogą rozprzestrzeniać zagrożenia na inne komputery należące do sieci.

Skanowanie na żądanie

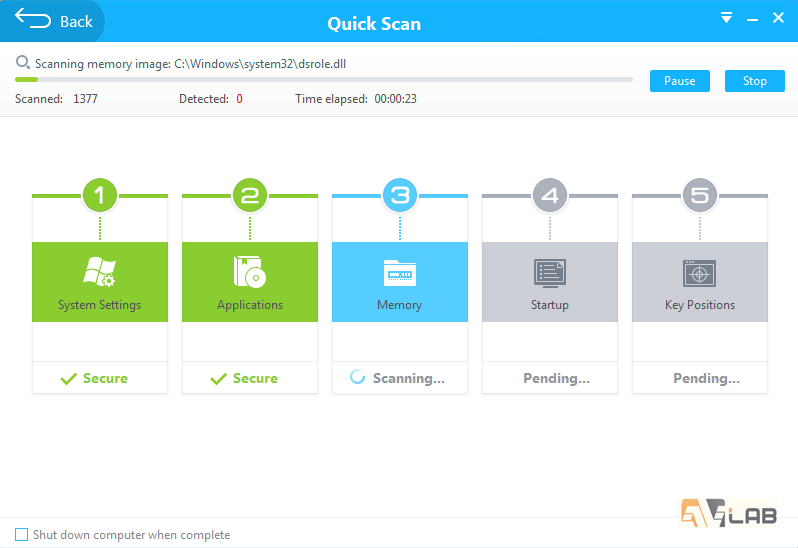

Ręczne włączenie skanowania powoduje, że skaner sprawdza bezpieczeństwo:

- Ustawień systemu

- Aplikacji

- Pamięci

- Programów uruchamianych podczas startu systemu

- Plików tymczasowych, procesów oraz katalogów zainstalowanego oprogramowania

Podczas wykonywania tego skanowania program wykorzystuje wszystkie trzy dostępne silniki antywirusowe, w skład wchodzą:

- 360 Cloud Engine

- QVM II Engine

- BitDefender Engine

Inne moduły ochronne

Ochrona USB

Pozwala na zabezpieczenie naszego komputera przed zagrożeniami pochodzącymi z przenośnych nośników danych np. pendrive, dyski zewnętrzne, itp.

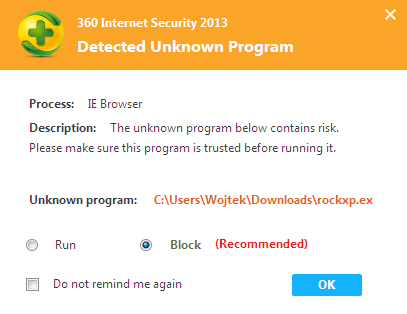

Ochrona proaktywna

Ten moduł bada zachowania działających i uruchamianych programów. Ochrona proaktywna zapewnia ochronę następujących składników systemu: procesów, plików, rejestru, sterowników oraz sieci. W momencie, kiedy program zauważy podejrzane działanie programu, który próbuje ingerować w ustawienia naszego systemu, użytkownik zostaje poinformowany o tym fakcie komunikatem i musi podjąć decyzję na temat wykonywanego działania, czy ma zostać ono zablokowane, czy jednak program ma kontynuować wprowadzanie zmian na komputerze. Na podjęcie takiej decyzji użytkownik ma 30 sekund, w przypadku, gdy nie podejmie żadnej decyzji, program automatycznie blokuje podejrzane działania.

Filtrowanie adresów URL

Ten moduł zapewnić ma nam bezpieczeństwo podczas oglądania stron internetowych, dzięki czemu wchodząc na stronę zawierającą zagrożenie jesteśmy informowani komunikatem o istniejącym zagrożeniu.

Ochrona pobierania

Dzięki niej już podczas pobierania plików skaner sprawdza plik, który pobieramy. Ma to na celu zabezpieczenie naszego systemu już u źródła, gdy jeszcze nasz plik nie został pobrany, uruchomiony i nie wyrządził szkód w naszym systemie.

Ochrona przed keyloggerami

Ochrona ta zapewnia nam bezpieczeństwo podczas korzystania z internetowej bankowości, sklepów internetowych i wszelkiego rodzaju stronami, gdzie logując się przechowujemy prywatne dane osobowe, a nawet pieniądze. Moduł ten zapewni nam bezpieczeństwo, a nasze dane logowania nie dostaną się w niepowołane ręce, dzięki czemu możemy czuć się bezpiecznie.

Ochrona kamery internetowej

Jest to dość nietypowy moduł należący do pakietu ochrony antywirusowej, dzięki niemu jesteśmy pewni, że nikt nie podgląda nas przez zamontowaną do naszego komputera kamerkę internetową. A więc dodatkowo oprócz bezpieczeństwa przed złośliwym oprogramowaniem możemy być pewni, że nie padniemy ofiarą inwigilacji jednego z Rattersów, którzy bez wiedzy użytkownika podglądają jego poczynania przed komputerem.

Przeglądarki internetowe

Jednym z głównych problemów oprogramowania 360 IS 2013 jest fakt, że nie integruje się z popularnymi przeglądarkami internetowymi, w tym: Google Chrome, Mozilla Firefox i Opera. Pełna integracja programu występuje tylko w przeglądarce Internet Explorer, wobec czego należy stwierdzić, że oprogramowanie to w większości zaleca się tylko użytkownikom tej przeglądarki, ponieważ właśnie tylko korzystając z niej mogą czuć się bezpiecznie.

Podsumowanie

Podsumowując, oprogramowanie 360 Internet Security 2013 jest przykładem świetnego połączenia ochrony w chmurze, jak i tradycyjnego przechowywania sygnatur w komputerze. Czytelny i miły dla oka wygląd programu sprawia, że nie powinniśmy mieć trudności z obsługą programu, nawet gdy jest on dostępny jedynie w anglojęzycznej wersji. Program ten jest dość ciężkim programem (zużycie pamięci RAM ok. 100 MB), wobec czego nie zaleca się instalacji oprogramowania na starszych komputerach. Skanowanie wykorzystuje dość duże zasoby procesora, jednak w momencie pełnego skanowania mamy do wyboru dwie opcje: jedna z nich wykorzystuje dużo zasobów, ale skanowanie skończy cię szybciej, a druga pozwala na korzystanie z komputera, ponieważ wykorzystuje mniejsze zasoby sprzętowe, jednak skanowanie te trwa dłużej. 360 IS 2013 w testach Real Time osiągnął wynik 87,5%, natomiast w testach Malicious URL osiągnął skuteczność rzędu 92,5%. Produkt sam w sobie jest dość dobrym rozwiązaniem, ale wymaga jeszcze wielu poprawek.

| Real Time | Malicious URL | |

| Dzień 1. | 90% | 85% |

| Dzień 2. | 85% | 100% |

| Średnia | 87,5% | 92,5% |

Wady

- dostępny jedynie w anglojęzycznej wersji językowej

- brak pełnej integracji z popularnymi przeglądarkami internetowymi

- duże zapotrzebowanie na zasoby komputera

- ustawienia domyślne programu zmniejszają poziom naszego bezpieczeństwa

- brak modułu kontroli rodzicielskiej i antyspam

Zalety

- bardzo intuicyjne i czytelne okno główne programu

- korzystanie z trzech silników antywirusowych

- połączenie zarówno technologii opartych na chmurze, jak również tradycyjnych metod przechowywania sygnatur na komputerze lokalnym

- możliwość wyłączenia pokazywania komunikatów

- skuteczność ochrony na dobrym poziomie

- moduł ochrony kamery internetowej

Czy ten artykuł był pomocny?

Oceniono: 0 razy