Przykładowe zastosowanie WAZUH jako SIEM i XDR

Jeżeli stoisz przed wyborem rozwiązania bezpieczeństwa dla swojej firmy, to rozważ oprogramowanie WAZUH. Jest o otwartym kodzie, jest też darmowe, jest SIEM-em i XDR-em. Integruje się z VirusTotal zapewniając skanowanie antywirusowe monitorowanych zasobów, wskazuje znalezione podatności na podstawie publicznych baz danych CVE, w końcu zapewnia zgodność z regulacjami takimi jak RODO/GDPR, PCI DSS, NIST, TCS, HIPPA. Wspiera też ocenę ryzyka konfiguracji systemów na podstawie CIS Benchmark.

WAZUH serwer-agent jest oprogramowaniem typu SIEM oraz XDR

Zacznijmy może od tego, że Wazuh początkowo nic nie kosztuje, bo jego licencja zezwala na komercyjne zastosowanie. Z czasem dowiadujemy się, że jak każdy SIEM wymaga dedykowanego zespołu IT do wdrożenia, konfiguracji, obsługiwania, co generuje pewien koszt TCO, mniejszy niż przy komercyjnym odpowiedniku. Jednak po przetestowaniu może się okazać, że minimalnym początkowym kosztem będzie serwer zbierający logi oraz integracja z dwoma, opcjonalnymi modułami bezpieczeństwa, która nie jest darmowa: klucz API Virus Total oraz klucz API Valhalla.

Finalnie Wazuh odwdzięczy się szczegółowością logów i dostępem do funkcjonalności:

- Przede wszystkim do zalet WAZUH-a należy jego otwarty kod oraz licencja, która zezwala na komercyjne zastosowanie. Eliminuje to inwestycję związaną na zakup dedykowanego produktu SIEM oraz na coroczne lub subskrypcyjne przedłużanie licencji. Ogólne TCO nie jest znane, nie znalazłem takich informacji.

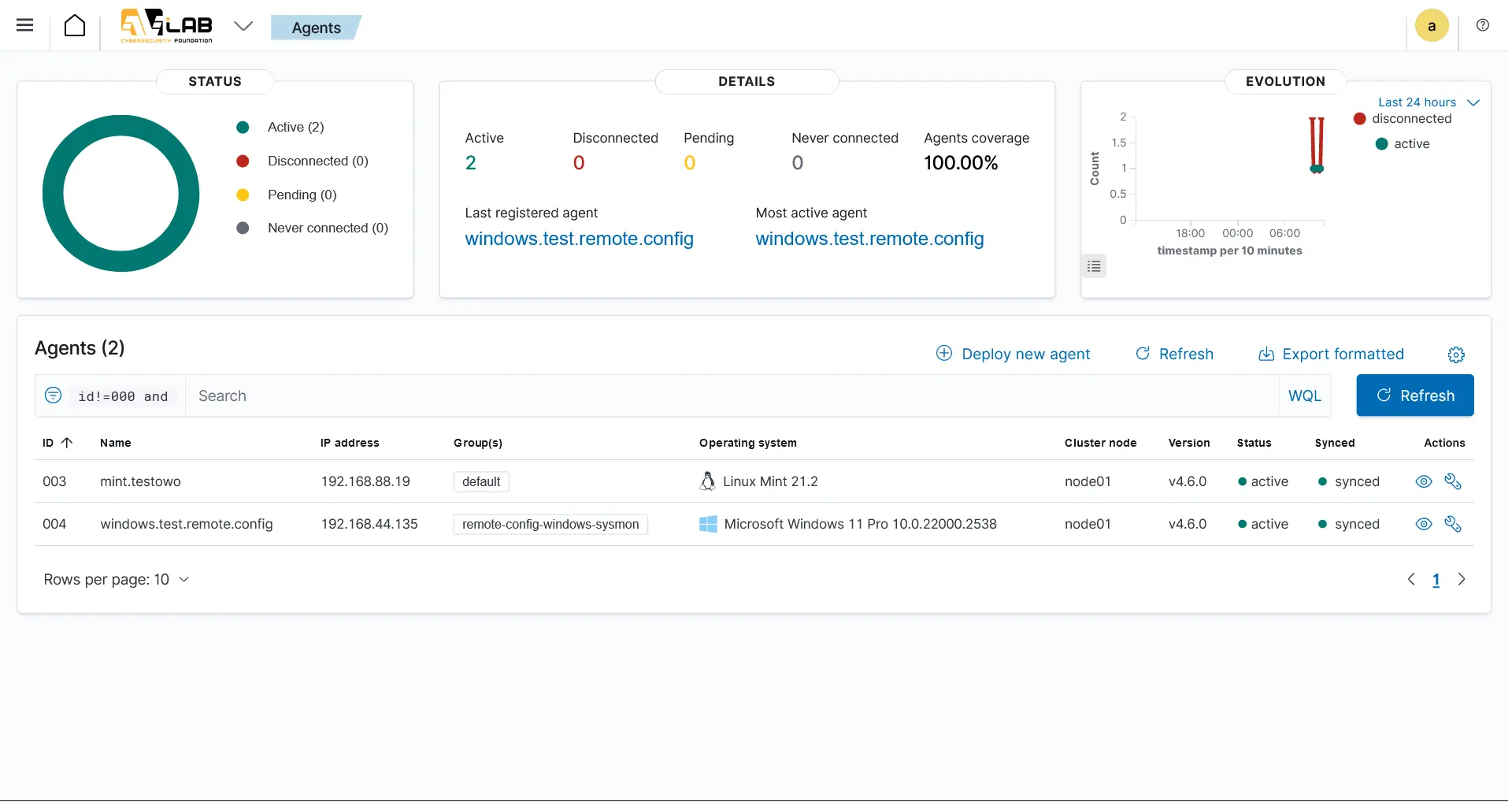

- Wazuh w postaci agenta integruje się z najpopularniejszymi systemami produkcyjnymi: Windows, Linux, AIX, Oracle, MacOS – wspierane są systemy oparte na procesorach Apple Silicon/Intel + dystrybucje systemów dla procesorów ARM.

- Wazuh Server nie wymaga skomplikowanej procedury wdrożeniowej i zaawansowanej konfiguracji plików, jak w przypadku podobnego rozwiązania Graylog. Dostępny jest wdrożeniowy kod bash one-click-install m.in. dla Linux:

curl -sO https://packages.wazuh.com/4.6/wazuh-install.sh && sudo bash ./wazuh-install.sh -a

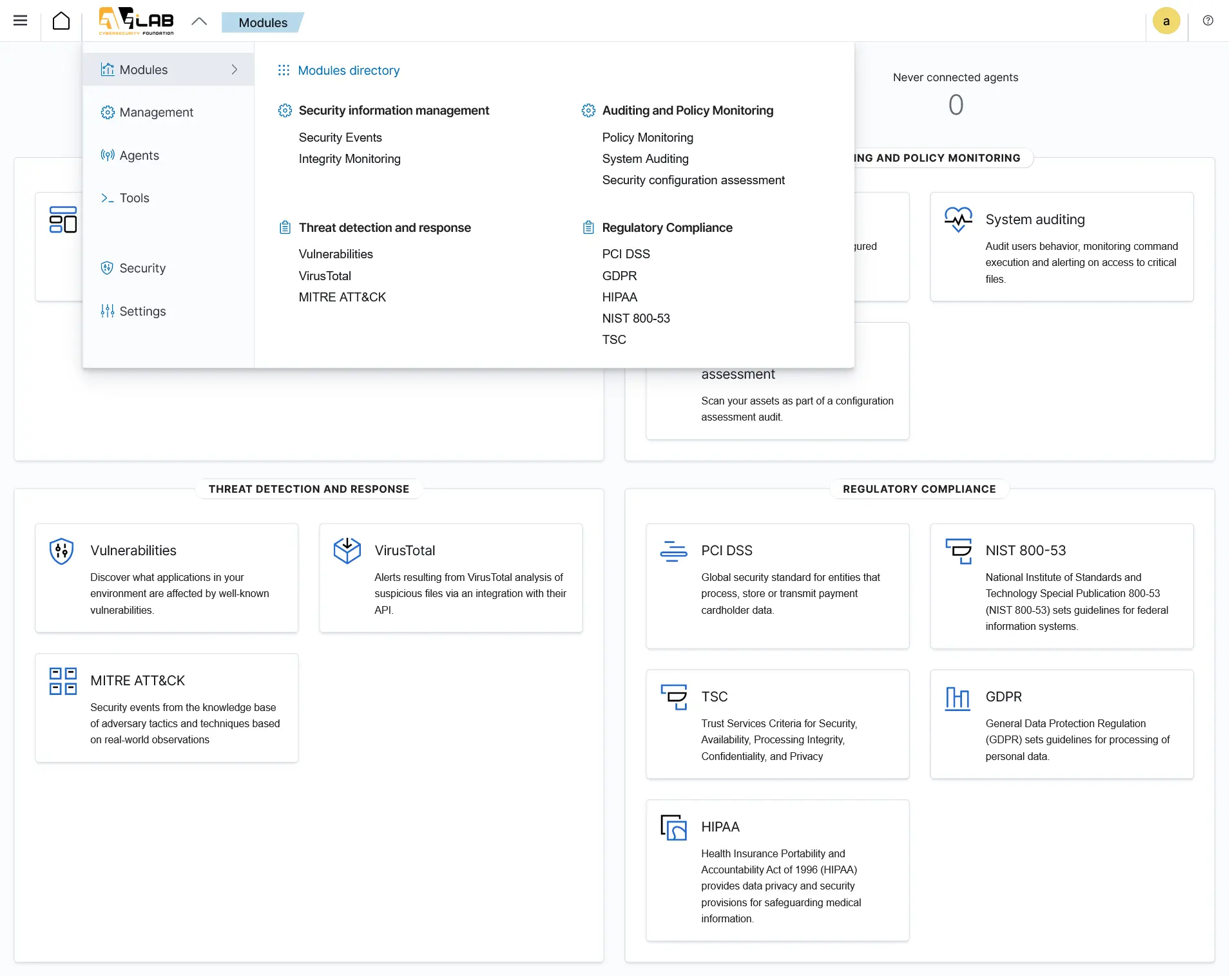

Jest to rozwiązanie modułowe, więc jego funkcjonalność może być dostosowana do indywidualnego zapotrzebowania firmy o dowolnej wielkości. Wyróżniamy w oprogramowaniu następujące moduły:

- Analiza bezpieczeństwa plików i systemów.

- System IDS do wykrywania intruzów, anomalii.

- File Monitoring Management (monitorowanie zmian plików i katalogów)

- Vulnerability Detection (wykrywanie starych wersji programów i aktualizacji systemów).

- Configuration Assesment (integracja z CIS Benchmark)

- Incydent Response (reagowanie na incydenty, tworzenie reguł dla alarmowania o anomaliach)

- Cloud Security (wsparcie dla aplikacji w chmurze Microsoft 365)

- Regulatory Compilance (wykrywanie nieprawidłowości w konfiguracji systemów dla poszczególnych standardów: GDPR, PCI DSS, NIST, TSC).

Do czego Wazuh może być zastosowany w praktyce?

Powiedzmy, że chcemy monitorować ścieżkę ~/Downloads w systemie Linux pod kątem pobranych aplikacji i plików przez użytkowników. Jeśli chcemy utworzyć grupy komputerów i zastosować dla nich jednakowe ustawienia, to nic nie stoi na przeszkodzie, aby zrobić to z poziomu konfiguracji dla komputerów Linux. W przypadku niestandardowych ustawień tworzymy osobną grupę i przypisujemy do niej urządzenie z indywidualną konfiguracją.

Przypuśćmy, że chcemy dodać skanowanie podatności. Robi się to łatwo i przyjemnie. Dostępna jest integracja z publicznymi bazami CVE.

A może wykrywanie malware na podstawie wyników skanowania w VirusTotal? Oczywiście, tylko że to już wymaga podania klucza API Free lub Premium. Opcja darmowa raczej odpada, bo VirusTotal limituje 4 zapytania na godzinę.

To może zastosowanie reguł YARA do detekcji szkodliwego oprogramowania? Jasne! Ten moduł też nie jest za darmo – wymaga integracji z komercyjnymi regułami Valhalla (potrzebny jest klucz API).

Co jeszcze daje Wazuh? Mamy do dyspozycji inwentaryzację oprogramowania i sprzętu, co przydaje się przy tworzeniu analizy ryzyka.

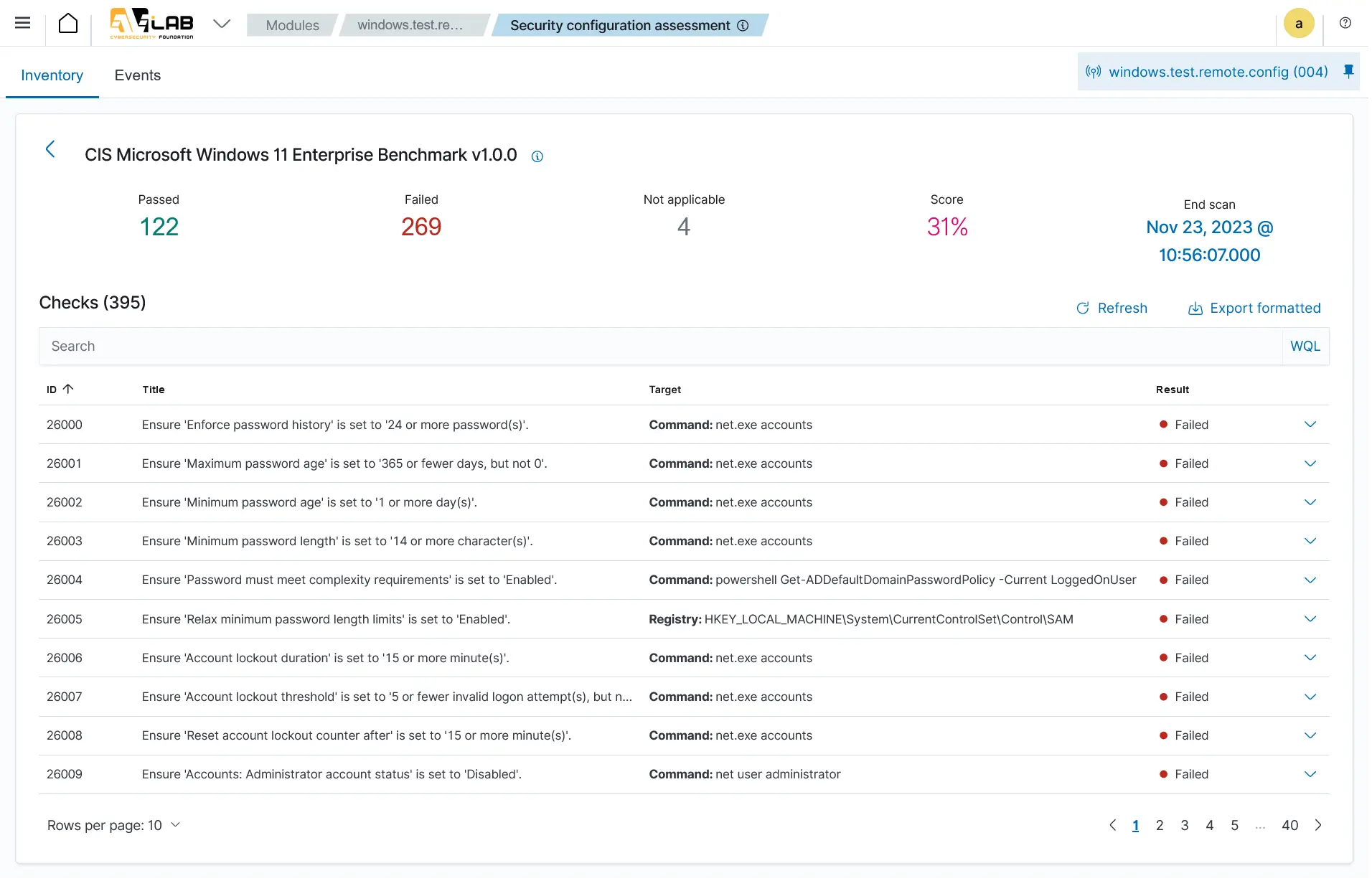

Ustalimy nieprawidłową konfigurację kont użytkowników i komputerów (uprawnienia, długość hasła, dostęp do powłoki Powershell itp.). Rozwiązanie rozpoznaje typ systemu operacyjnego. Szczegóły są w dokumentacji.

Otrzymamy alerty w konsoli na podstawie przygotowanych domyślnie albo własnych wyzwalaczy (Incident Resposne).

Kto powinien rozważyć wdrożenie Wazuh?

Podsumuję to w ten sposób.

Nowoczesny SIEM (Security Information and Event Management), podobnie jak XDR, umożliwia wgląd w logi pochodzące z różnych źródeł np. firewalle, logi antywirusowe, logi uwierzytelniania itp. Dostępny jest tutaj holistyczny przegląd stanu bezpieczeństwa organizacji. Widać też tendencję, jaką obierają producenci podobnych rozwiązań: jest to automatyzacja i polowanie na zagrożenia. Z czasem różnice pomiędzy SIEM i XDR mogą się zacierać, ale to szczegóły zdecydują o doborze rozwiązania.

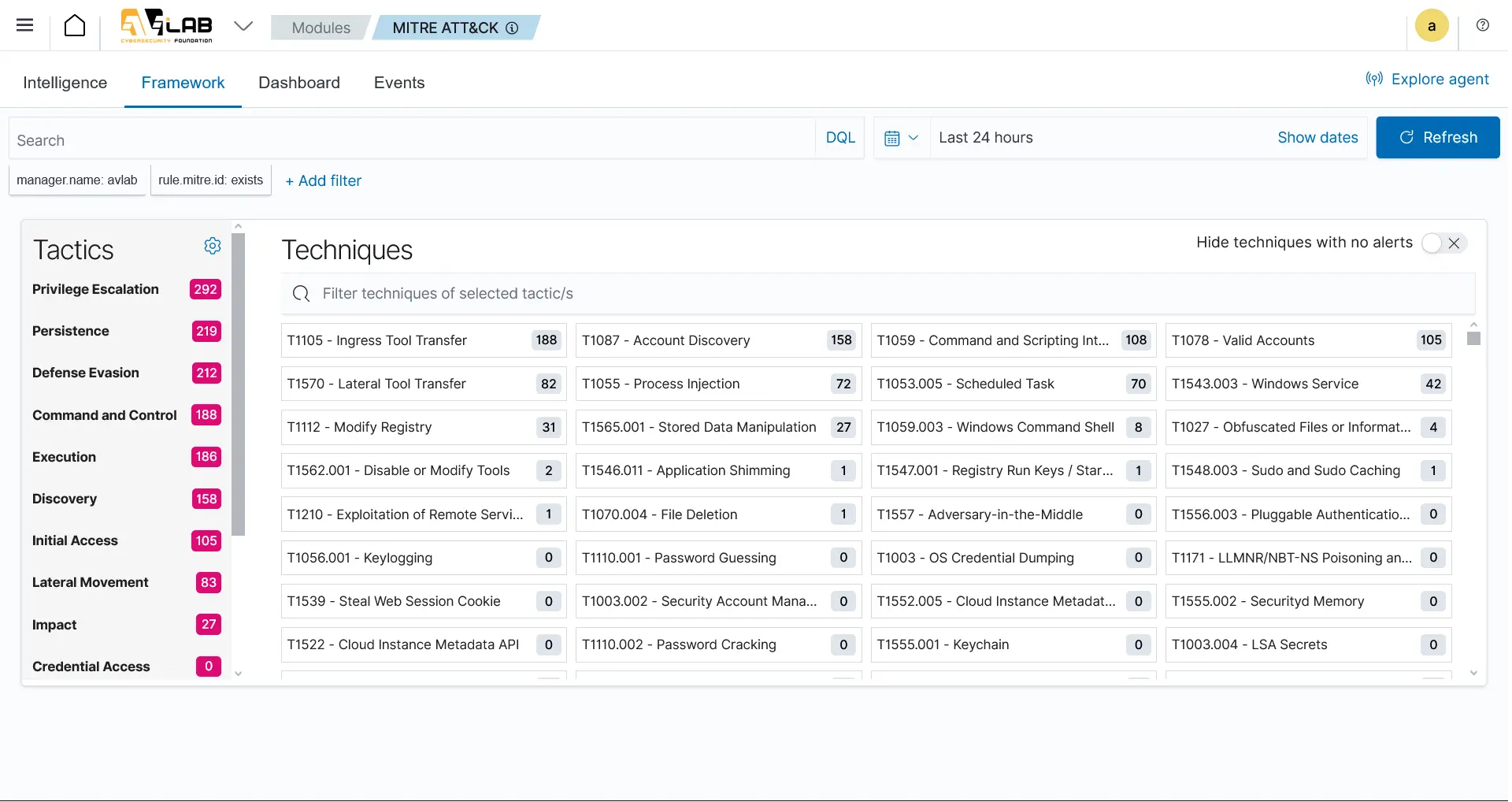

Zadaniem XDR w rozwiązaniu Wazuh jest monitorowanie w czasie rzeczywistym wspieranych systemów operacyjnych i aplikacji w chmurze Microsoft 365. Natomiast zadaniem SIEM jest agregowanie logów w jednym miejscu z całej infrastruktury z automatyzacją alertów na podstawie zdefiniowanych wyzwalaczy. Rozwiązanie Wazuh podnosi na wyższy poziom proaktywne wyszukiwanie zagrożeń, w tym artefaktów IoC (Indicator of Compromise) i integruje się z tablicą MITRE. Dla firmy może to oznaczać, że otrzyma więcej przydatnych informacji zwrotnych z punktów końcowych, co przyczyni się do lepszego zabezpieczenia całej sieci i pracowników przed cyberatakami.

Oczywiście Wazuh jako SIEM i/lub XDR nie zawsze zastąpi komercyjne rozwiązanie. Dokumentacja jest naprawdę dobra, tak samo jak przykładowe zastosowanie poszczególnych modułów, które nie wszystkie zostały wymienione w tym krótkim materiale.

Na pewno trzeba wziąć pod uwagę, że Wazuh nie zawsze będzie darmowy: wymaga opłat za dostęp do kluczy API dla usług, z którymi się integruje. Administratorzy muszą go dobrze przetestować i przygotować ustawienia dla wdrożenia produkcyjnego. Jednak raz skonfigurowany Wazuh, jako SIEM, odwdzięczy się elastycznym dostosowaniem do potrzeb organizacji, a jako XDR zaawansowanymi funkcjami alterowania i reagowania na incydenty.

Czy ten artykuł był pomocny?

Oceniono: 4 razy