6 ciekawych przykładów złośliwego oprogramowania

Infekcje złośliwym oprogramowaniem są codziennością, a opisywanie różnych nowych próbek jest w większości przypadków bezcelowe. Stosunkowo od dawna nie pojawiło się malware, które miałoby duży zasięg globalny i byłoby omawiane w środkach masowego przekazu. To oczywiście bardzo dobra wiadomość. Cały czas popularne są ataki phishingowe, które prowadzą do kradzieży poświadczeń czy utraty środków pieniężnych, natomiast wydaje się, że infekcje na wielką skalę są już raczej rzadkością.

Powodem tej sytuacji jest ogólny wzrost świadomości zagrożeń, jak i coraz lepsze zabezpieczenia już na poziomie systemów operacyjnych, sieci czy poszczególnych aplikacji (tutaj pojawia się kwestia używania paczek npm czy composer, natomiast w użyciu są różne narzędzia do analizy i ochrony kodu, co jednak wychodzi poza zakres tego tekstu). Osobiście nie uważam, że przyczyny leżą wyłącznie po stronie wbudowywanych zabezpieczeń. Dawniej wszelkie pożądane płatne treści chronione, takie jak filmy czy gry komputerowe, nie były dostępne na żądanie dla każdego zainteresowanego. Prowadziło to do prób „obejścia” wymogu płatności (a przy okazji popełnienia zwykłej kradzieży) poprzez pobieranie takowej zawartości z różnych stron, korzystanie z torrentów czy dysków innych osób. Do przykładowej gry mogło być dołączone szkodliwe oprogramowanie. Współcześnie za niewielką opłatą subskrypcyjną możemy legalnie i bezpiecznie obejrzeć niemal wszystkie filmy i seriale, a gry i aplikacje są dostępne do pobrania z różnych platform.

Nie oznacza to, że możemy ignorować aspekt ochrony przed złośliwym oprogramowaniem. Obecnie nie sprawdza się tej ochrony do zainstalowania programu antywirusowego. Ważne jest regularne aktualizowanie oprogramowania oraz zachowanie tzw. zdrowego rozsądku przy korzystaniu z zasobów sieci. Osoby pewniejsze w kwestiach technicznych mają do dyspozycji szereg innych metod ochrony, dla pozostałych te dwie kluczowe będą zwykle wystarczające.

W tym tekście zobaczymy 6 przykładów złośliwego oprogramowania, które było popularne w czasie jego aktywności bądź tych, które korzystały z zaskakujących metod infekcji.

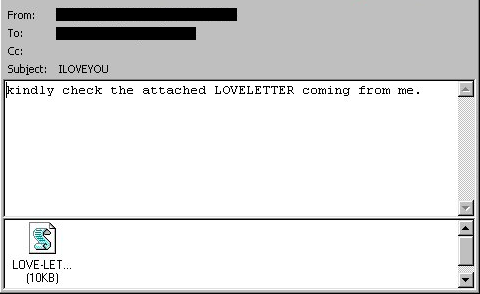

ILOVEYOU

Był to robak internetowy, czyli posiadającego zdolność do samoistnej replikacji. Pojawił się 4 maja 2000 roku na Filipinach jako załącznik LOVE-LETTER-FOR-YOU.txt.vbs do wiadomości e-mail. Warto zauważyć, że jeśli ofiara nie miała dezaktywowanej opcji „Ukryj rozszerzenia znanych typów plików”, to nie zobaczyła rozszerzenia VBS (Visual Basic Script), myśląc, że to faktycznie plik tekstowy.

Po uruchomieniu następowało nadpisywanie plików MP3 i JPEG kodem wirusa oraz wysyłanie wiadomości z załączonym skryptem do osób z książki adresowej ofiary z klienta Outlook (ówcześnie bardzo popularnego, podobnie jak dziś). Pobierany był także odrębny trojan wykradający hasła użytkowników Windows i wysyłający je pocztą na adres w domenie super.net.ph. Z bardzo dokładnym opisem robaka ILOVEYOU można zapoznać się na stronie https://kb.iu.edu/d/aioe.

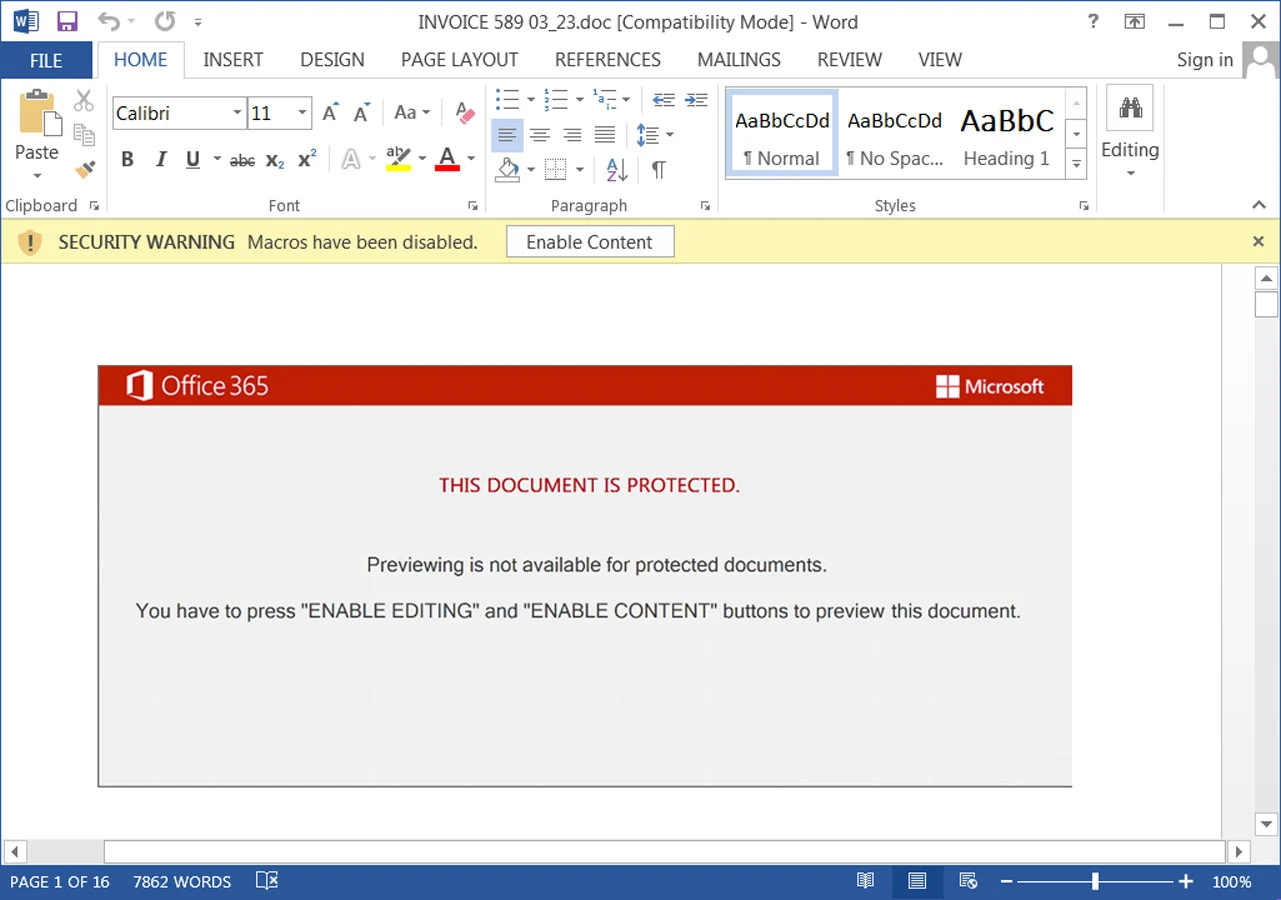

Emotet

Ten koń trojański jest praktycznie nieprzerwanie aktywny od czerwca 2014 roku. Na AVLab znajduje się dedykowany artykuł poświęcony Emotet. Infekcja rozpoczyna się od otwarcia spreparowanego pliku Word lub Excel zawierającego makro (od prawie roku makra w pobranych dokumentach Office są domyślnie blokowane). Pobiera ono pliki DLL zawierające loader trojana, z czego duża ich część jest hostowana na przejętych przez atakujących witrynach. Następnie trojan oczekuje na polecenia z serwera C&C i instaluje kolejne malware pozwalające na zdalny dostęp do zainfekowanego systemu.

W tym przypadku skuteczną ochroną jest po prostu nieotwieranie plików, których pochodzenia nie jesteśmy całkowicie pewni. Jeśli jednak takowy plik musimy z jakiegoś powodu koniecznie otworzyć, to dobrym pomysłem będzie użycie systemu w postaci maszyny wirtualnej (należy wykonać obraz stanu maszyny przed jakąkolwiek wrażliwą operacją, a następnie przywracać go w razie potrzeby). W ten sposób złośliwe działanie wykona się w odizolowanym środowisku, a system hosta pozostanie nienaruszony. Być może istnieje pewna możliwość „przeskoczenia” złośliwego kodu do głównego systemu, chociaż nie widzę podstaw do obaw, o ile nie jesteśmy naprawdę kluczowym celem dla atakującego i używamy najnowszych wersji oprogramowania do tego przeznaczonego, np. VirtualBox czy VMware.

Zawsze można też dokonać zakupu serwera VPS z Windows i mniej bezpieczne akcje wykonywać w ramach sesji zdalnego pulpitu. To zdecydowanie świetna opcja, jeśli parametry naszego sprzętu nie pozwalają na wydajne korzystanie z maszyny wirtualnej.

WannaCry

Infekcje ransomware WannaCry rozpoczęły się 12 maja 2017 roku. To malware posiadało zdolność replikacji, do której celów wykorzystywało podatności EternalBlue i DoublePulsar, czyli jego złośliwe działanie mogło objąć inne hosty w sieci lokalnej. Microsoft wydał odpowiednie aktualizacje, w tym dla niewspieranego Windows XP.

Okup za odszyfrowanie danych wynosił 300 dolarów, po trzech dniach wzrastał już do 600 dolarów, które miały zostać przetransferowane na adresy portfeli bitcoin atakujących. Ze szczegółowym opisem działania WannaCry można zapoznać się na tej stronie.

Rozwiązaniem przed skutkami działania ransomware jest utrzymywanie kopii zapasowych całego dysku, najlepiej całkowicie poza naszą infrastrukturą. Pozwoli to na przywrócenie systemu i danych po takim ataku. Należy jednak pamiętać, że starsze kopie też mogą być zainfekowane, a atakujący cały czas mogą bytować w naszej sieci. Dodatkowo często zdarza się, że twórcy ransomware przewidują możliwość odzyskania danych z kopii i grożą ujawnieniem wykradzionych danych z naszych systemów, jeśli nie zapłacimy okupu.

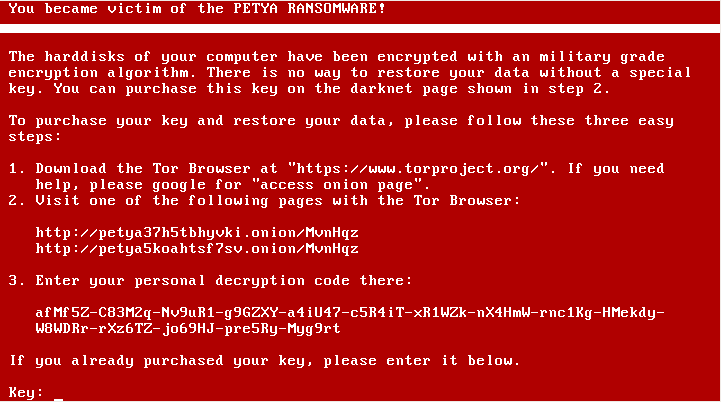

Petya

Kolejne ransomware w tym zestawieniu. Pierwsze ataki na dużą skalę zaobserwowano w czerwcu 2017 roku. Podobnie jak WannaCry wykorzystywał podatność EternalBlue. To wyjątkowe zagrożenie, ponieważ szyfrowało wyłącznie obszary MBR i MFT, a nie same pliki. Uruchomienie złośliwego pliku powodowało prawdziwy błąd systemu i wyświetlenie ekranu BSOD, a po restarcie komputera nieprawdziwego ekranu narzędzia CHKDSK oraz następowało szyfrowanie MFT.

Jeśli szybko zauważyliśmy objawy działania Petya i przerwaliśmy jego działanie, to w teorii mogliśmy odzyskać dostęp do systemu. Kroki zostały opisane w artykule poświęconemu temu zagrożeniu na AVLab. Opracowano również narzędzie, które umożliwiało odzyskanie danych nawet po skutecznym ich zaszyfrowaniu.

Zeus

Pierwsze użycie tego trojana miało miejsce w 2007 roku w ataku na USDOT, a globalne infekcje zaczęły się w 2011. Istniały dwa sposoby przeniknięcia do systemu ofiary: atak drive-by download i zwykły phishing. Jego kod został upubliczniony w wyniku wycieku, pozostaje dostępny w repozytorium GitHub. Doprowadziło to do powstania kilku odmian zagrożenia, które posiadały funkcjonalności trojana bankowego, ransomware czy botnetu.

Zeus mógł rozpocząć właściwe działanie dopiero po pewnym czasie. Oczekiwał na polecenia od botnetu, którego architektura była o tyle ciekawa, że nie istniał główny serwer C&C — każdy zainfekowany host w obrębie botnetu mógł wydawać polecenia innym.

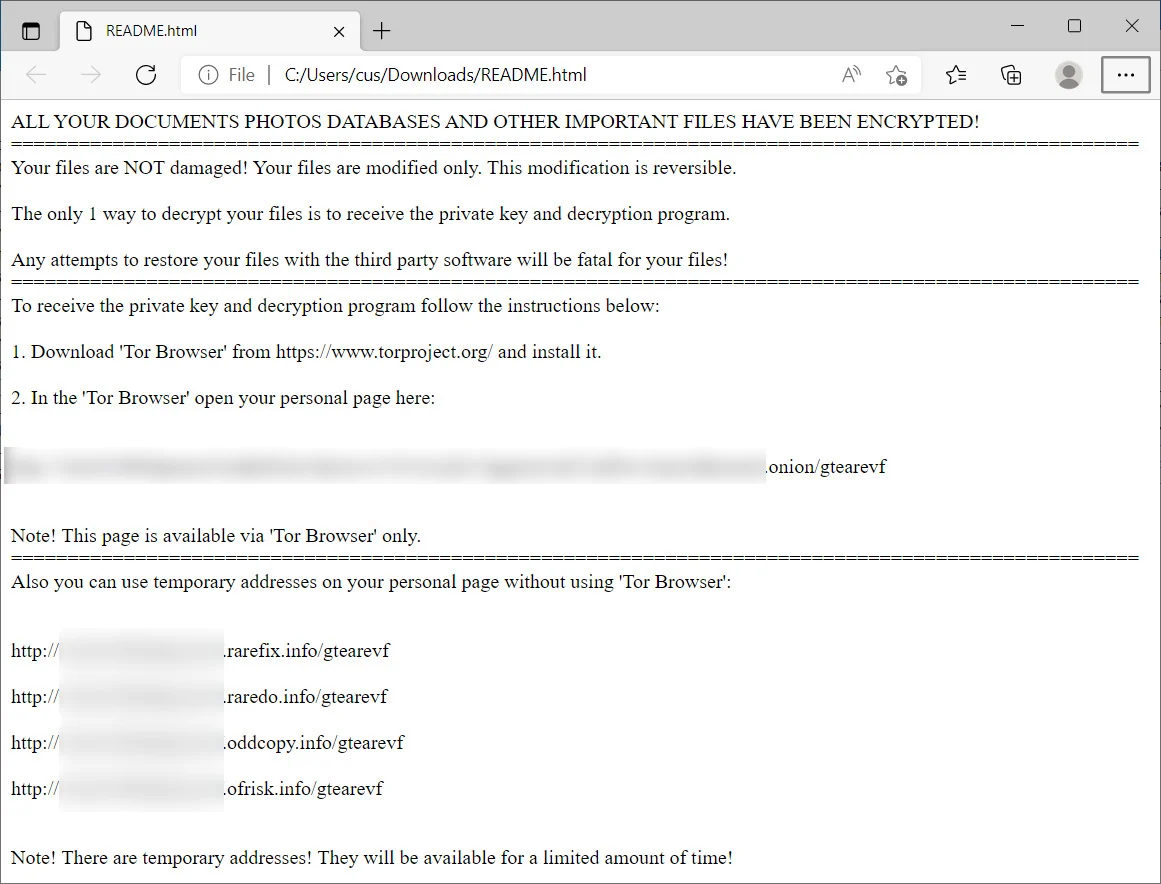

Magniber

Ostatnim i prawdopodobnie najmniej znanym przykładem jest ransomware Magniber. O ile jego ataki dotyczą głównie terenów Azji (pierwszy w 2017 roku w Korei Południowej), to jednak metody przeniknięcia do systemu ofiary są niezwykle ciekawe. Jedna z nich zakładała użycie Magnitude Exploit Kit dla Internet Explorer i Flash. Ofiara była infekowana w momencie odwiedzenia spreparowanej witryny bądź w wyniku ataku drive-by download. Inną opcją było wykorzystanie podatności PrintNightmare w Windows Print Spooler umożliwiającej zdalne wykonanie kodu i eskalację uprawnień (źródło: crowdstrike.com).

Kolejnym sposobem była infekcja pod postacią „aktualizacji” systemu Windows 10. Użyto plików MSI o nazwach odpowiadającym nieprawdziwym kodom z Microsoft Update Catalog, które ofiary pobierały z różnych stron, a następnie uruchamiały. Efekt uruchomienia jednego z takich plików i zaszyfrowania danych wraz z analizą próbki można zobaczyć na tym filmie.

Najnowszą techniką użytą przez Magniber było obejście filtra SmartScreen, gdzie specjalny Authenticode pozwalał na uruchomienie złośliwego pliku bez żadnego ostrzeżenia. Z technicznym opisem tej podatności można się zapoznać na blogu Google.

____________

Z pewnością można znaleźć więcej przykładów malware, które zwraca uwagę swoją określoną wyjątkowością. Przydatna jest wiedza o różnych wektorach ataków, ponieważ pozwala ona na sensowne zabezpieczenie istotnych punktów środowiska. Warto pamiętać o zasadzie minimalnego dostępu, a w przypadku aplikacji internetowych sprawdza się ograniczanie tego dostępu np. poprzez konteneryzację czy chroot.

Czy ten artykuł był pomocny?

Oceniono: 0 razy