Chociaż jesteś użytkownikiem, który “na pewno” nie padnie ofiarą ransomware to i tak zapoznaj się z poniższym artykułem. Tak na wypadek, gdyby coś poszło nie po twojej myśli. Przedstawiony poniżej ransomware Petya nie szyfruje plików, a tablicę plików MFT. Jeśli szyfrowanie zostanie przerwane w odpowiednim momencie, to jest szansa na odzyskanie danych. A który to moment? O tym przeczytasz dalej.

Nowy wariant krypto-ransomware o nazwie Petya rozprzestrzeniany jest tradycyjnie poprzez spam. Ten wektor ataku jest dla przestępców ulubionym i zarazem najłatwiejszym sposobem na dotarcie do potencjalnych ofiar, dlatego tak często o nim piszą najróżniejsze portale. Instrukcja, według której wykonywany jest złośliwy kod odstępuje od działania, do którego przyzwyczaiły nas podobne szkodniki. Zamiast szyfrować pliki, wirus modyfikuje sektor MBR i ładuje własny szkodliwy program. Ale po kolei:

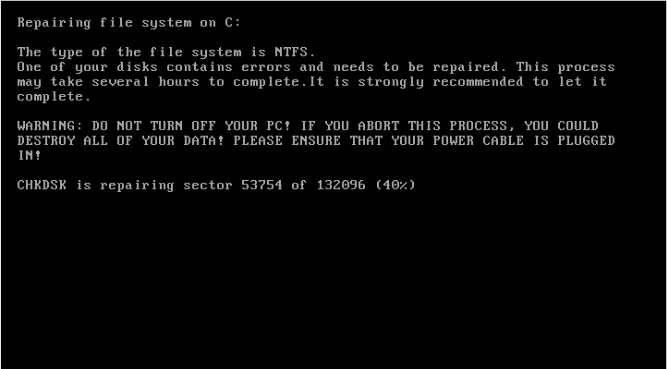

Jeśli ofiara nabierze się na tanią sztuczkę i uruchomi zainfekowany dokument, tudzież samorozpakowujące się archiwum, zobaczy tzw. ekran śmierci, który jest spowodowany nadpisywaniem ukrytego pliku $Mft. Plik ten przechowuje informacje o każdym pliku w systemie i nie tylko. Po zrestartowaniu komputera, zamiast ekranu ładowania systemu, swoje działanie pozornie rozpocznie narzędzie CheckDisk, które służy do sprawdzania integralności plików systemowych. W rzeczywistości, to, co będzie widoczne na ekranie nie ma nic wspólnego z wyświetlanymi komunikatami – wirus zacznie szyfrować tablicę plików MFT.

Wirus modyfikuje także sektor MBR, w którym przechowywane są informacje na temat partycji oraz program rozruchowy.

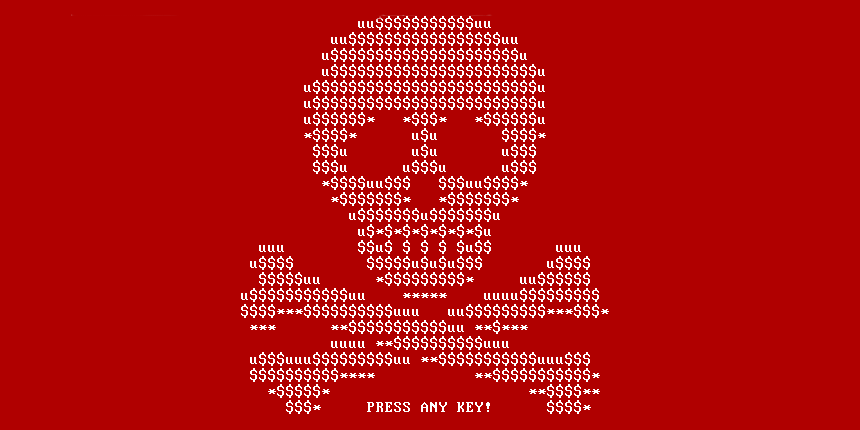

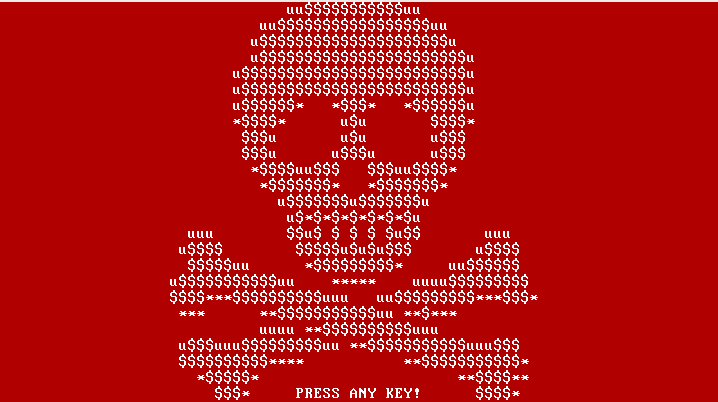

W dużym uproszczeniu – normalnie, inne warianty krypto-ransomware skanują wszystkie partycje oraz mapują dyski sieciowe. Skanują je w poszukiwaniu rozszerzeń, które zostaną w końcowym etapie zaszyfrowane bardzo długim kluczem, zwykle 2048 bitowym. Zamiast tego, wirus Petya szyfruje tablicę plików i folderów zapisaną w pliku Master File Table (MFT) oraz modyfikuje sektor MBR. W efekcie, zamiast systemu operacyjnego, najpierw ładowany jest złośliwy kod wirusa, który wyświetla okno ze znakami ASCII.

Naciśnięcie dowolnego klawisza wyświetli informację z instrukcją, w jaki sposób odzyskać pliki.

Próba przywrócenia lub naprawy sektora MBR nie przyniesie oczekiwanego rezultatu, ponieważ szyfrowana jest tablica plików MFT i jej kopie, które na szczęście nie są definitywnie uszkadzane.

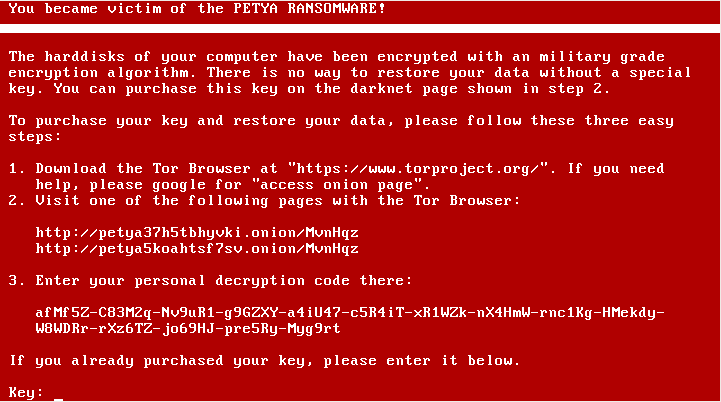

Ransomware Petya za odszyfrowanie pliku MFT żąda 0,9 BTC. Do działania nie potrzebuje dostępu do internetu, co oznacza to, że klucz szyfrujący przechowywany jest lokalnie. Jednak co z tego, skoro system operacyjny nie będzie nadawał się do użytkowania. Wirus z komputera robi bezużyteczną skrzynkę. Wydaje się więc, że jedynym sposobem na odzyskanie dostępu do urządzenia jest usunięcie wszystkich partycji, co oczywiście jest równoznaczne z utraceniem wszystkich danych na dysku twardym.

Jednak dzięki uprzejmości Hasherezade – Polce pracującej dla Malwarebytes powstało narzędzie do deszyfracji tablicy MFT. Bardzo prosta instrukcja została opublikowana na jej blogu, jednak jak podkreśla autorka solucji, metoda ta nie jest pewna, dotyczy konkretnego wariantu ransomware Petya i może doprowadzić do trwałęgo uszkodzenia plików. Hasherezade zaznacza, że odszyfrowanie danych może się udać tylko wtedy, jeśli w odpowiednim momencie działanie wirusa zostanie przerwane.

Jak odzyskać pliki?

Jeśli uruchomisz podejrzany plik pobrany z sieci / załącznik i zobaczysz ekran śmierci, może to oznaczać, że wirus zabiera się za twój dysk. Kiedy szkodnik uruchomi “CHKDSK”, może już być za późno. Natychmiast odłącz komputer od zasilania. Jeśli zrobisz to w odpowiednim momencie (nadal widzisz ekran śmierci), wyłącz komputer lub nie pozwól na ponowne uruchomienie systemu. Cały problem w tym, aby nie dopuścić do ponownego wykonania się złośliwego kodu w zmodyfikowanym MBR. Przywrócenie MBR za pomocą dedykowanych narzędzi też nie przyniesie oczekiwanego rezultatu, a wyrządzi odwrotny skutek do zamierzonego – plików nie będzie można odzyskać.

Przed próbą odzyskania plików na własną rękę po infekcji Petya, na wszelki wypadek zrób zrzut obrazu całego dysku z poziomu płyty ratunkowej, tak, aby kopia zawierała obraz dysku wraz z MBR. Jeśli nie zależy ci na danych, możesz pominąć ten krok, spróbować według poniższej solucji odzyskać pliki lub po prostu usunąć wszystkie partycje z zainfekowanego dysku.

Aby odzyskać pliki:

1. Pobierz dekoder. Zapisz go na zainfekowanym dysku lub na pendrive.

2. Pobierz z innego komputera dowolną dystrybucję Linuksa i uruchom tryb “recovery mode”.

3. Sprawdź poleceniem “fdisk -l” podłączone partycje i odszukaj pozycji /dev/sda1 *.

Linuks, zamiast liter dysku przypisuje im nazwy sda1, sda2 (dysk X)… sdb1, sdb2 (dysk Y)… sdc1, sdc2 (dysk Z), itp. Jeśli masz dwie partycje zobaczysz wpis sda1, sda2. Jeśli masz dwa dyski, np. SDD i HDD zobaczysz sda1, sdb1. Jeśli dyski podzielone są na partycje zobaczysz: sda1, sda2, sdb1, sdb2, sdb3 (SSD jako dwie partycje, HDD jako trzy partycje).

4. Przejdź do folderu z pobranym dekoderem i wpisz polecenie “ ./decoder /dev/sda “ (bez cudzysłowów), który wykona program dla dysku „sda”.

5. Dekoder przeskanuje dysk w poszukiwaniu symptomów infekcji Petya i poinformuje o tym komunikatem:

Petya detected on the disk! Key: 8x3qrMHjmkrN9jfd

6. Zapisz klucz podany podany przed dekoder.

7. Zrób kopię całego dysku – nośnik na kopię musi być większy niż rozmiar dysku zainfekowanego, więc może to być bardzo problematyczne dla użytkowników indywidualnych.

dd if=<path_to_infected_disk> of=<path_to_external_disk> np. dd if=/dev/sda of=/media/root/kingston

8. Uruchom ponownie system i poczekaj na komunikat o podanie klucza.

Infekcji dało się zapobiec

- Nie masz antywirusa, a jednak jesteś ofiarą Petya? To błąd, antywirus mimo wszystko mógł zablokować złośliwy załącznik.

- Twój komputer chroni program antywirusowy, a pomimo tego ransomware Petya wyrządził szkody? Pomyśl nad zmianą antywirusa i naucz się rozpoznawać spam. Jeśli poznasz metody działania przestępców możesz skutecznie z nimi walczyć.

- Jeśli przechowujesz bardzo ważne dane na swoim dysku i obawiasz się, że w wyniku uruchomienia nieznanego pliku możesz je stracić, systematycznie rób kopię zapasową na nośniku, który jest podłączony do systemu tylko na czas wykonywania kopii.

- Zastanów się nad jedną z dystrybucji Linuksa, która zastąpi Windows.

Czy ten artykuł był pomocny?

Oceniono: 0 razy