Dzisiaj postaram się opisać, jak udało mi się zdjąć nieduży, ale równie groźny botnet. Nie oszukujmy się, ale potencjalnie każde użycie oprogramowania szpiegowskiego może być szkodliwe i doprowadzić nieszczęścia…

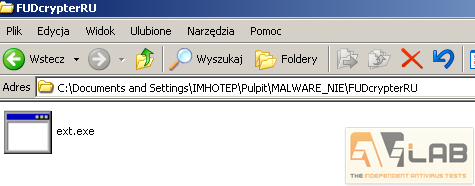

Podczas popołudniowego przeszukiwania interesujących plików i dokumentów natknąłem się na bardzo ciekawy post, w którym użytkownik sugeruje iż oferuje do pobrania niewykrywalny „crypter”, czyli program do szyfrowania malware aby nie było ono wykrywalne przez antywirusy.

Wcale nie byłem zdziwiony, gdy okazało się, że ów crypter to zwykłe malware. Jednak postanowiłem go obejrzeć z innej perspektywy, tak więc odpaliłem sniffer i uruchomiłem naszego pacjenta.

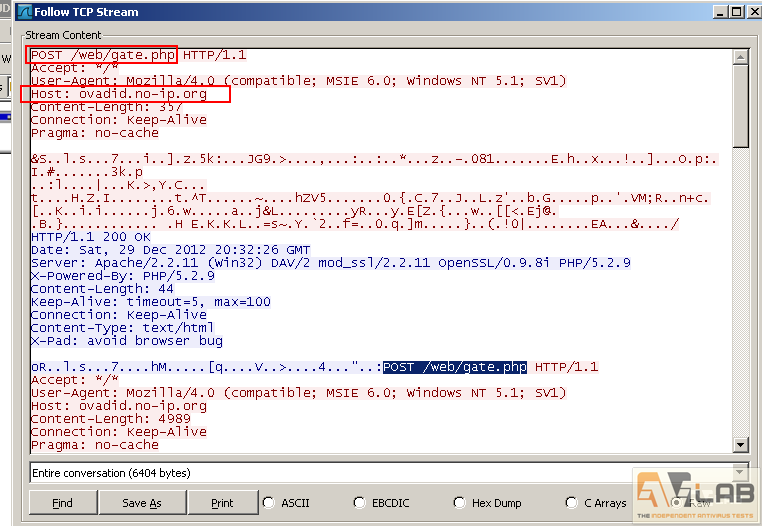

Nie byłem naprawdę zaskoczony. Na pierwszy rzut oka widziałem że to malware, ale widząc plik docelowy „gate.php”, moje domniemanie jakie to może być zagrożenie zostało skierowane na dobrą drogę. Pierwsza myśli to „Zeus, SpyEye albo Carberp”. Szybki skan NMAP’em, czyli skanerem portów i identyfikatorem systemu i wykazał, że maszyna, która jest centrum malware stoi na… Windows XP. Uśmiech na mojej twarzy promieniście i jednoznacznie wskazywał, że dalszy scenariusz może być jeszcze ciekawszy.

Postanowiłem ręcznie odwiedzić cel gdzie prawdopodobny – Zeus się łączył,

Zastała mnie pusta strona, która wskazywała na to że coś tam faktycznie jest.

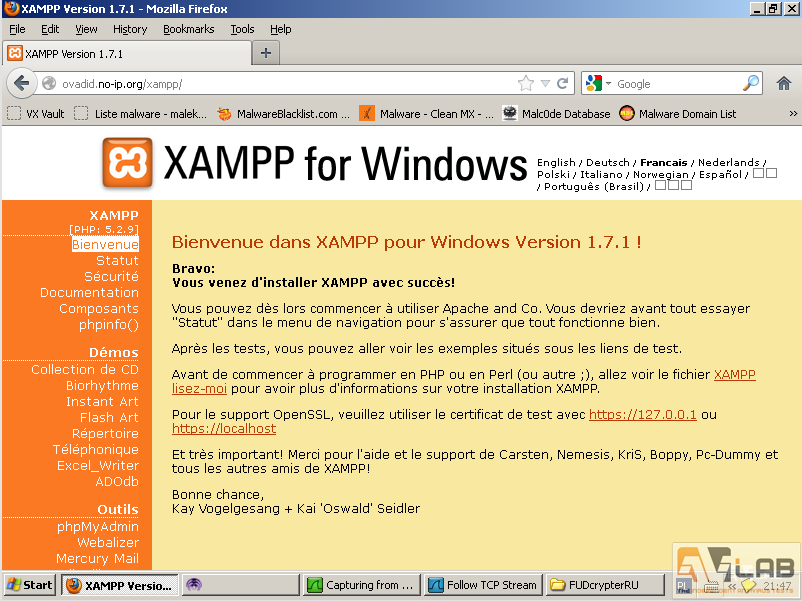

Ale moją uwagę przykuł nie fakt, że strona nie wyrzuca żadnego kodu itd. Zauważyłem ikonę XAMPP’a zaraz przy URL! Nie wiem jak można być aż tak mało inteligentnym, aby do komunikacji i zarządzania malware używać XAMPP. Nie oszukujmy się, jest to najgorsze rozwiązanie… Kontynuując swoją wyprawę, postanowiłem odwiedzić ROOT serwera, czyli „hxxp://ovadid.no-ip.org/”.

Moje przekonanie się potwierdziło, to był XAMPP hostowany na Windows’ie. Powróciłem do analizy botnet’u, sądząc że jego właściciel będzie na tyle głupi, aby zostawić jakiś instalator dostępny na wgląd publiczny. Przeszukiwałem różne kombinacje:

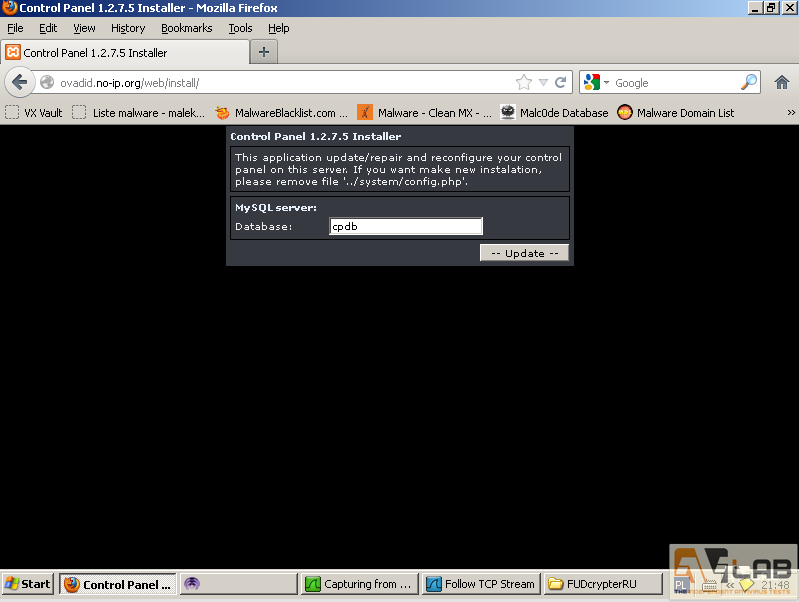

Ostatnia okazała się rajem dla moich oczu:

Mój uśmiech znów pojawił się na twarzy… Osoba, która próbowała założyć własny, eh, 'botnet’ , użyła faktycznie Zeus’a, ale w wersji 1.2.7.5 która wyszła uwaga… 5 lat temu! Kod źródłowy do wersji 2.0.8.9 był publiczny już 2 lata temu, dlatego naprawdę nie mogłem zrozumieć takiego działania.

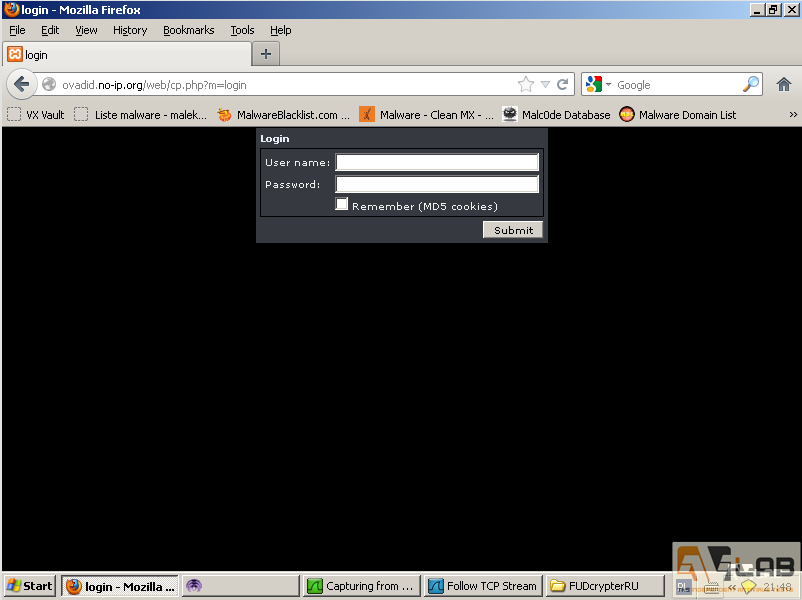

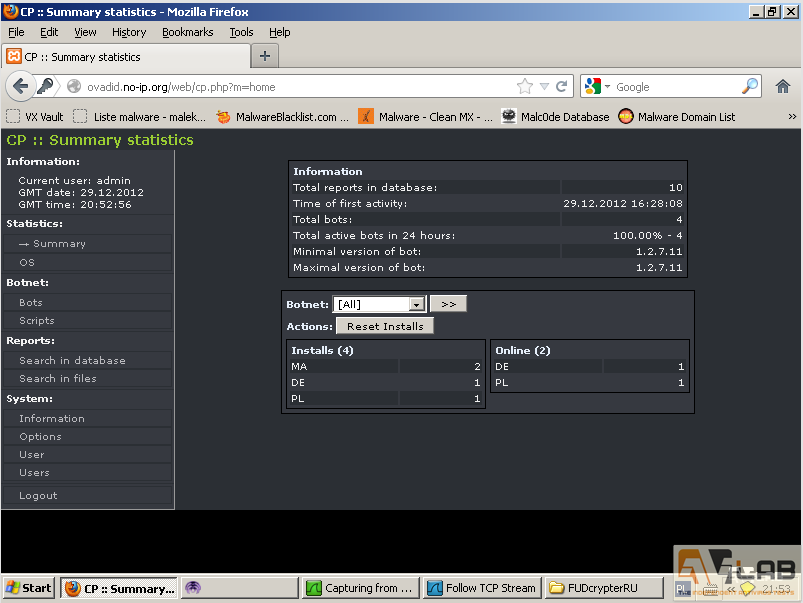

Wiedząc że to jest Zeus, standardowo odwiedziłem plik „cp.php” służący do kontroli komputerami ofiar. To poprzez niego wydawane są polecenia, oraz odbierane skradzione dane takie jak loginy do stron, FTP itp.

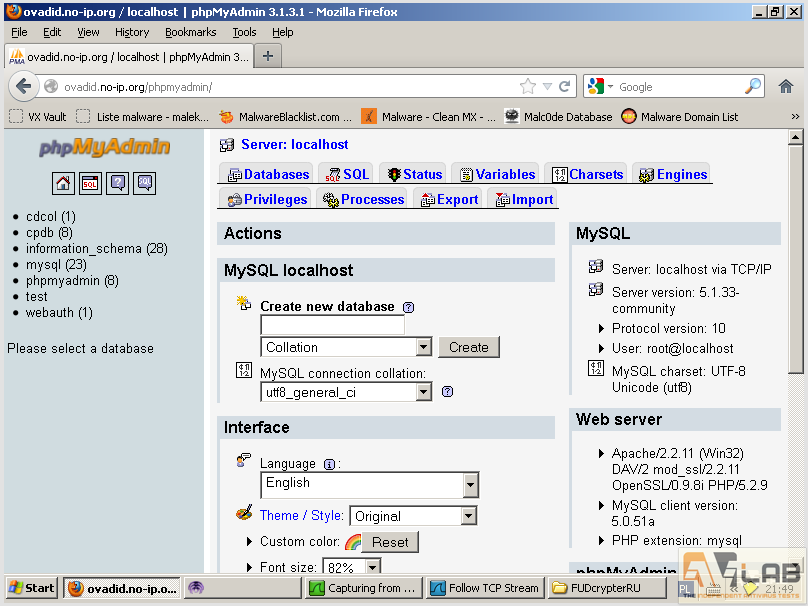

Sporo czasu próbowałem poświęcić odgadnięcu hasła administratora. Zważając na głupotę właściciela do tej pory, postanowiłem że loginem będzie 'admin’ a hasło to jakiś łatwy ciąg. Niestety, nic nie pasowało, tak więc postanowiłem zająć się bazą danych MySQL poprzez PHPMyAdmin wbudowane w XAMMP’a. Jakież było moje KOLEJNE zdziwienie, gdy okazało się że ROOT MySQL (czyli główny administrator bazy) NIE MA HASŁA.

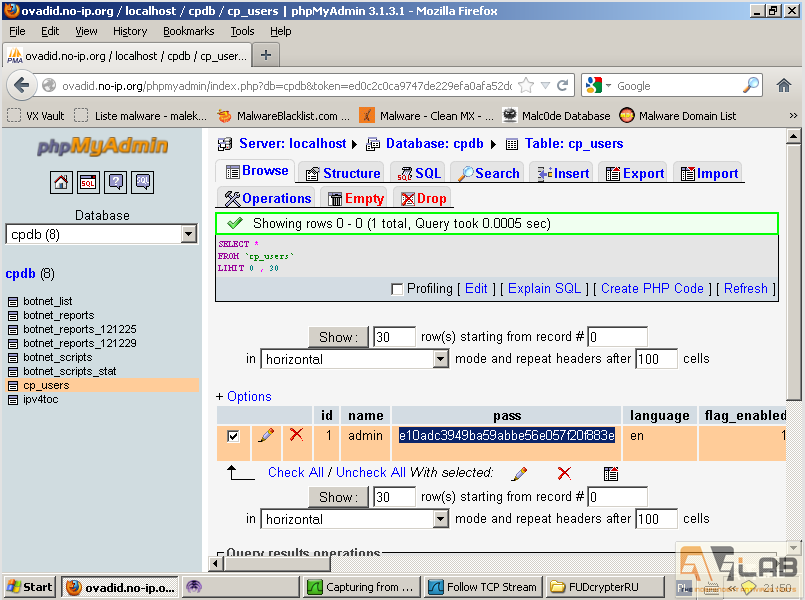

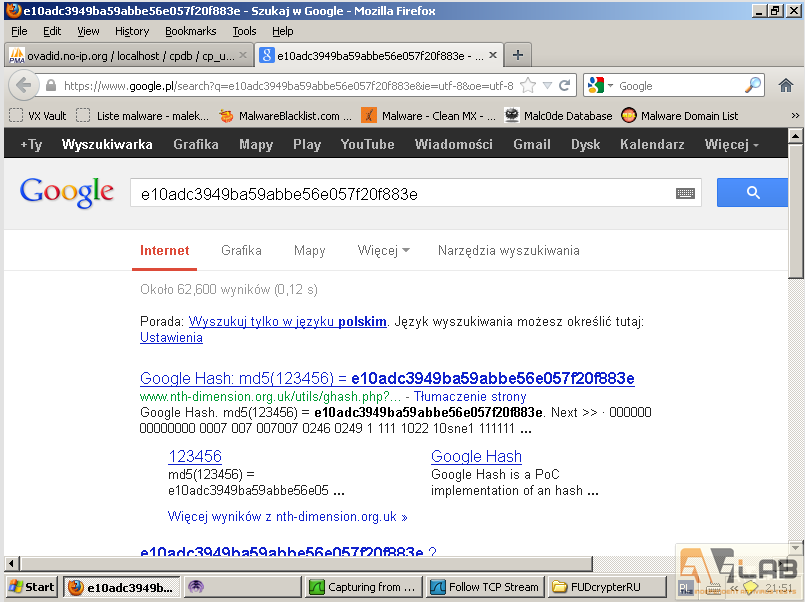

Odnalazłem tabelę która była przypisana do Zeus’a, to „cpdb”. Odnalazłem również rekord z loginem i hasłem zaszyfrowanym w MD5:

Po 2 klikach znalazłem oryginalny ciąg, którym było hasło:

Fakt, przyznam się, na 123456 nie wpadłem. Mając login i hasło mogłem już się zalogować do Zeus’a. W środku, szału nie ma. Oprócz mnie (bot PL) były tylko 3 boty. Ale to zawsze więcej niż nic:

No tak, pośmialiśmy się, ale wypadało by zakończyć ten jakże niekompetentny wyczyn, aby uchronić już istniejące oraz przyszłe ofiary przed zagrożeniem…

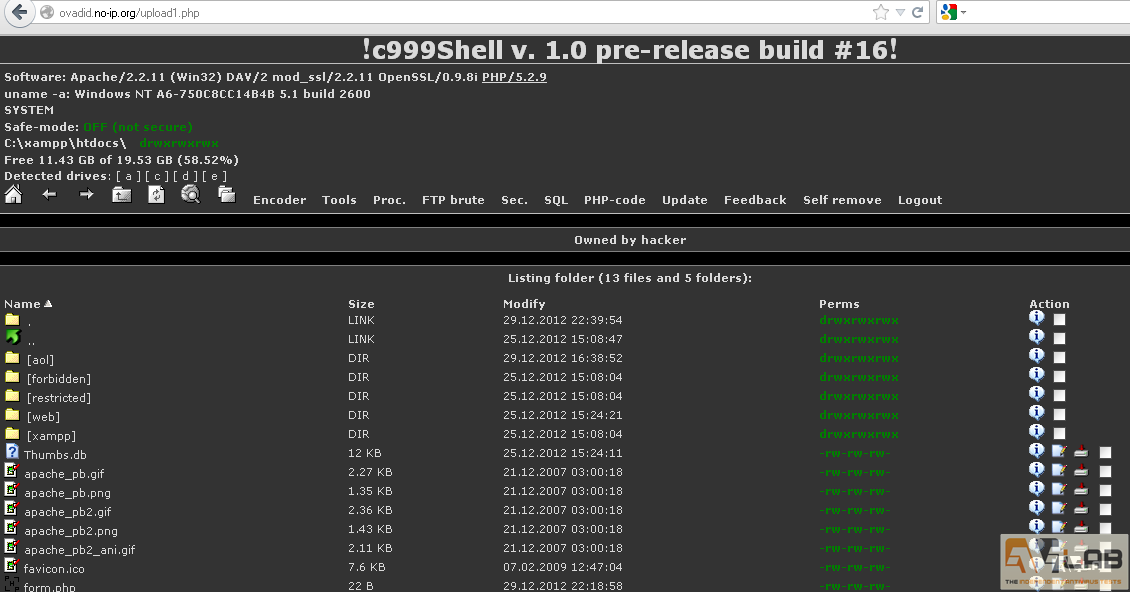

Zacząłem od wrzucenia swojego ulubionego webshell’a przez PHPMyAdmin.

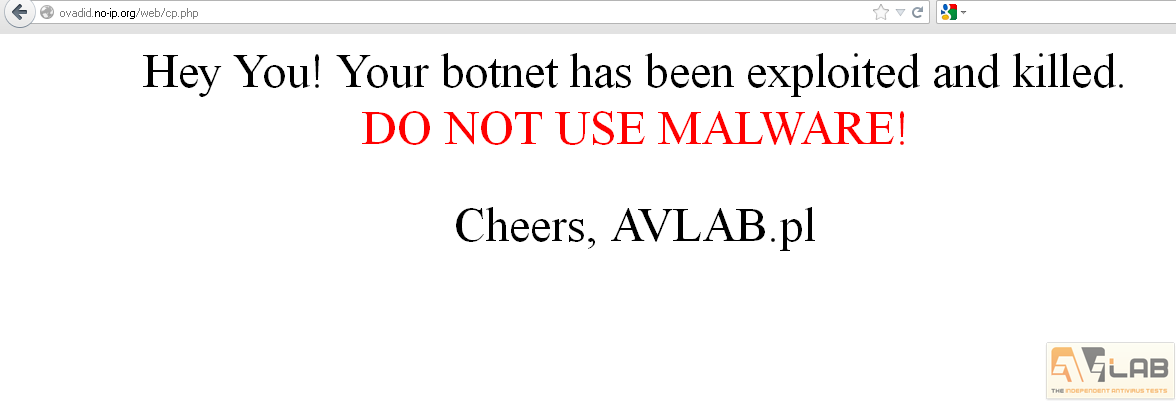

Nie mogłem jednak wydać polecenia auto-usunięcia, bo nigdy nie wiem jak zareaguje ono na komputerze ofiary. Jednak oczywiście usunąłem wszystkie pliki oraz tabele z bazy mające związek z Zeus’em. Na koniec jednak, postanowiłem że nie będę nikogo zawiadamiał, może chociaż prosty tekst przemówi właścicielowi do rozsądku.

Jak widać, brak podstawowej wiedzy o hasłach, bezpieczeństwie i wogóle malware, nie jest zaletą przy budowie własnego botnetu. Napewno zaletą nie jest również prowadzenie go na własnym, domowym łączu 😉

Czy ten artykuł był pomocny?

Oceniono: 0 razy