Tym razem ponownie prezentujemy Wam kolejny produkt od naszych czeskich sąsiadów – TrustPort Total Protection 2013. Jest to najbardziej rozbudowana wersja aplikacji spośród oprogramowania antywirusowego marki TrustPort dla użytkowników domowych, lecz nic nie stoi na przeszkodzie, aby używać jej na wielu komputerach (o tym w dalszej części recenzji). W stosunku do wersji 2012 zdecydowany krok do przodu zrobili projektanci aplikacji, umilając nam obcowanie z programem, dzięki najładniejszemu interfejsowi (moim zdaniem) wśród programów antywirusowych. Jednak wygląd programu nie ochroni nikogo przez zagrożeniami z Internetu. W stosunku do poprzedniej wersji poprawiono także silniki antywirusowe tj. algorytmy zwalczania wirusów oraz analizę heurystyczną. Szkoda tylko, że Czesi nie opracowali natywnej wersji programu dla 64-bitowego systemu.

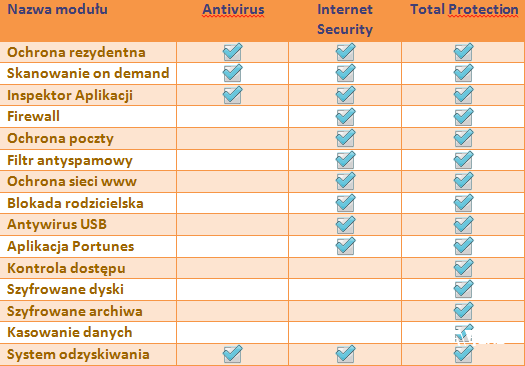

Poniższa tabelka przedstawia różnice pomiędzy poszczególnymi wersjami produktu marki TustPort.

Total Protection jest najbogatszą wersją. Jeśli ktoś nie potrzebuje dodatkowych narzędzi powinien zainteresować się wersją Internet Security. A jeśli nie potrzebujemy firewalla czy ochrony poczty pozostaje nam „najuboższa” wersja.

Poniżej niektóre zmiany, jakie dokonano od ostatniej wersji:

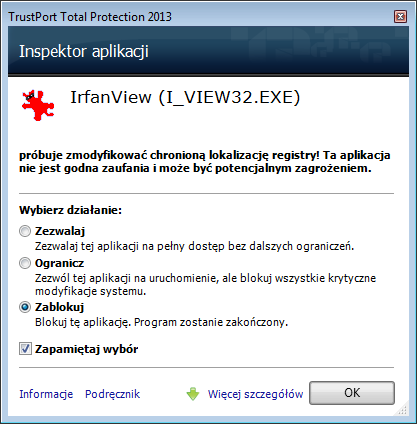

1. Inspektor Aplikacji

- nowe tryby – bezpieczny, zalecany i zdefiniowany

- podział aplikacji na grupy – dozwolone, ograniczone i zablokowane

- opcja uruchomienia aplikacji zdefiniowanej w trybie ograniczonym (sandbox)

2. Ochrona ważnych części systemu plików oraz rejestru

3. Poprawa bezpieczeństwa

- możliwość blokowania urządzeń według typu lub portów wejściowych.

- ustawienia dla działania urządzenia – pytaj użytkownika / zezwól / blokuj

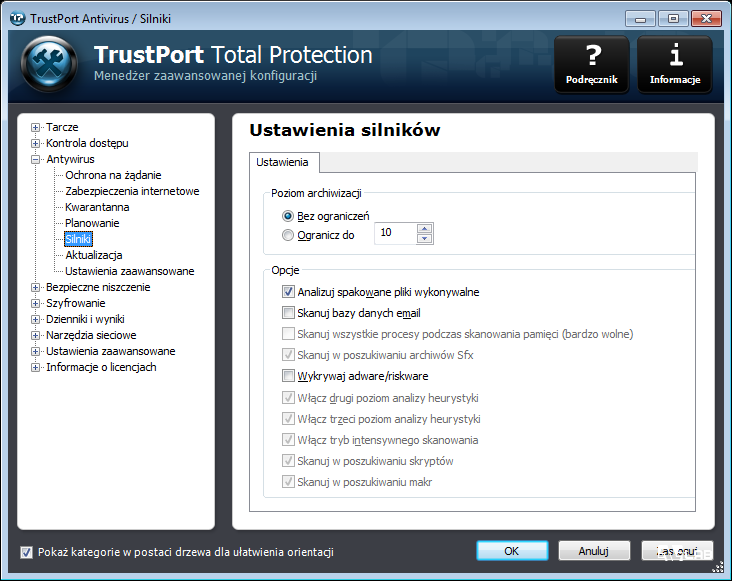

4. Silniki antywirusowe

- nowatorski silnik skanujący TrustPort oparty na dynamicznym whitelistingu – technologia oparta na bazie znanych czystych plików

- upgrade silnika skanującego VIPRE

- globalne ustawienia dla wszystkich silników skanujących

- nowa biblioteka dekompresji przyspieszająca proces skanowania

5. Nowe GUI programu, uproszczono podstawowy interfejs użytkownika

6. Dodano nową bazę: TrustPort phishing OEM oraz bazę malware

7. Nowe opcje wyboru instalacji

8. Kompatybilność z Windows 8

9. Tryb cichy

10. Opcja przywracania domyślnej konfiguracji

11. Portunes – bezpieczne przechowywanie ważnych informacji

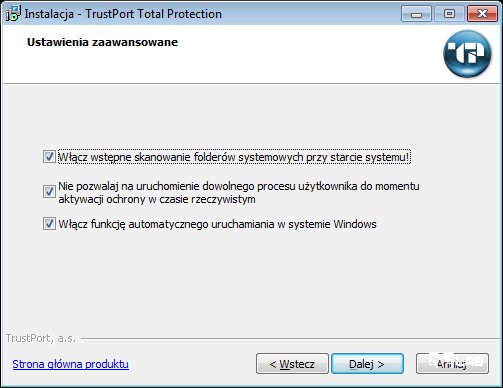

Instalacja – ważna informacja

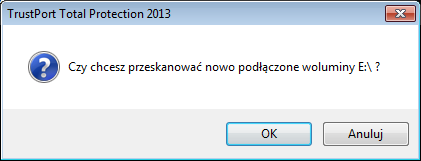

Nie będę opisywał całego procesu instalacji, ponieważ to nie ma sensu, ale warto wspomnieć o jednej funkcji. Sam nie mogłem jednoznacznie stwierdzić do czego służy ostatnia opcja „włącz funkcję automatycznego […] „. Widząc taki zapis pierwszy raz można mieć mieszane odczucia. Jak to, program antywirusowy a można go wyłączyć z autostartu? Otóż nie chodzi o sam produkt, ale o wyłączenie uruchamiania się skryptów z płyt DVD oraz urządzeń przenośnych USB.

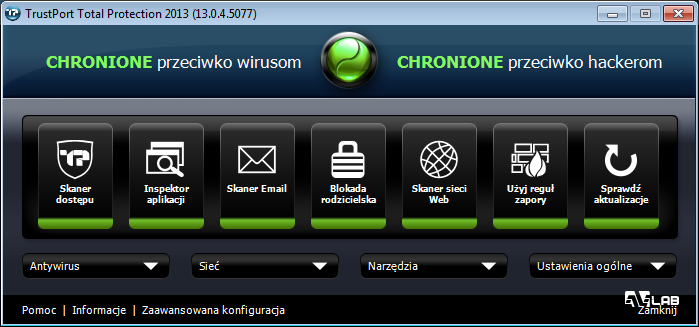

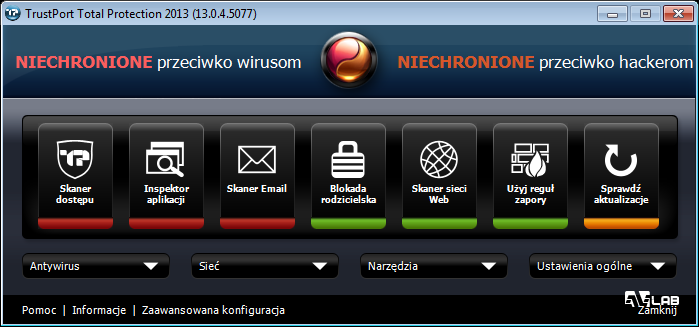

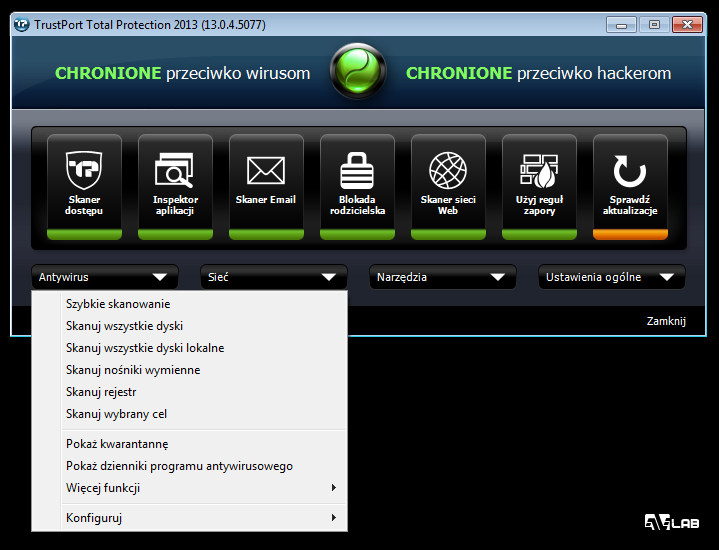

Interfejs oraz moduł antywirusowy

Wspomniany już interfejs jest czytelny oraz przyjazny dla użytkownika. Większość najpotrzebniejszych opcji do codziennego użytkowania mamy pod ręką. W porównaniu do poprzednich wersji, TrustPort Total Protection 2013 przynosi nowy, ulepszony i szczerze przyznam, bardzo ładny graficzny interfejs, skomponowany z ładnymi okienkami oraz ikonami, jak również animowaną ikonką w zasobniku systemowym. Główne okienko interfejsu pozwala nam łatwo i szybko zarządzać najpotrzebniejszymi funkcjami takimi jak: uruchomienie skanowania, szybką aktualizację w tle, włączenie lub wyłączenie ochrony sieci www, ochrony rezydentnej i inne.

Moduł antywirusowy

TrustPort korzysta aż z trzech silników antywirusowych tj.

- Xenon – pod tą nazwą kryje się rozwiązanie Bitdefendera

- Argon – technologia AVG

- oraz własny, autorski silnik Czechów

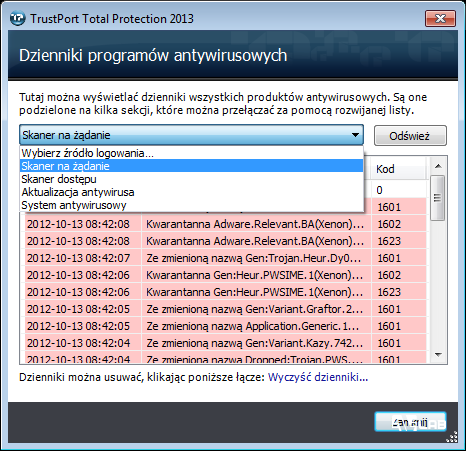

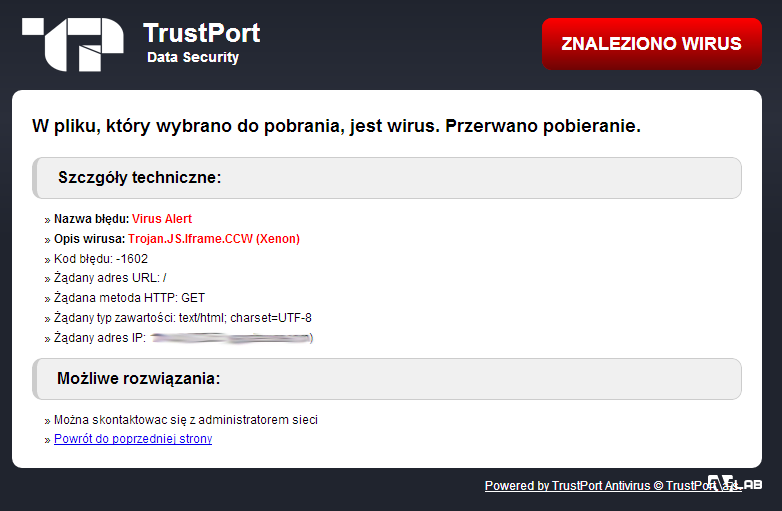

Pakiet zapewnia nam ochronę przez wszelkimi rodzajami zagrożeń m.in. trojanami, robakami, keyloggerami, exploitami oraz innym niebezpiecznym robactwem. Ochrona rezydentna ciągle monitoruje otwierane pliki i nie dopuszcza do infekcji komputera, jednak można wykluczyć z ochrony konkretne obiekty lub procesy. Również w zaplanowanych odstępach czasu program oferuje profilaktyczne sprawdzenie całego dysku. W wyniku zastosowania trzech silników bardzo dobrej jakości, wykrywalność szkodliwego kodu przez TrustPort jest bardzo wysoka. Program dodatkowo chroni nas przed zagrożeniami pochodzącymi z „zewnątrz” tj. z urządzeń przenośnych.

Oprócz samej ochrony w czasie rzeczywistym, kolejnym poziomem zabezpieczenia jaki oferuje nam TrustPort jest Inspektor Aplikacji (możemy go szybko wyłączyć w oknie głównym), który jest monitorem zachowawczym bazującym na sygnaturach, kontrolującym działania programów zainstalowanych na naszym komputerze. W skrócie: uruchamiana aplikacja wywołuje okienko pop-up, w którym użytkownik musi podjąć akcję dla danego programu. Możemy go zablokować, zezwolić na modyfikację kluczy rejestru lub uruchomienie procesu, czy też uruchomić program w odizolowanym środowisku z ograniczonymi prawami (sandbox).

Otóż, każdy kolejny poziom będzie wykonywał głębszą analizę skanowanego pliku niż poprzedni. Plik może zostać uruchomiony, sprawdzony pod kątem otwarcia portów, ilości wpisów w rejestrze etc. Oczywiście można się domyślić, że w przypadku głębszej analizy program użyje więcej zasobów niż normalnie. Jednak te opcje są domyślnie włączone a Czesi postarali się o wydajność całego pakietu, co pokazał nasz test wydajnościowy pakietów Internet Security 2013.

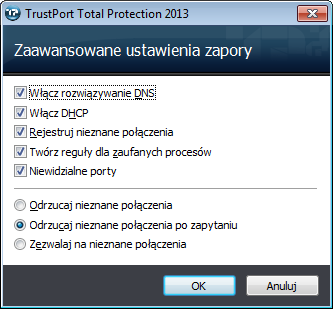

Firewall oraz moduł ochrony poczty

Zapora kontroluje wszystkie połączenia internetowe a dostęp do Internetu automatycznie otrzymują zaufane aplikacje. Niestety, firewall nie jest w pełni zautomatyzowany. Zezwolenie na połączenia wychodzące nie zabezpieczy nas przed trojanami oraz programami szpiegującymi. Pozostaje nam więc używać zapory i definiować własne reguły. Jedną z zalet jest możliwość ukrycia wszystkich, otwartych portów komputera, które mogą być użyte do ataków z Internetu. Na szczęście, opcja ta jest domyślnie włączona.

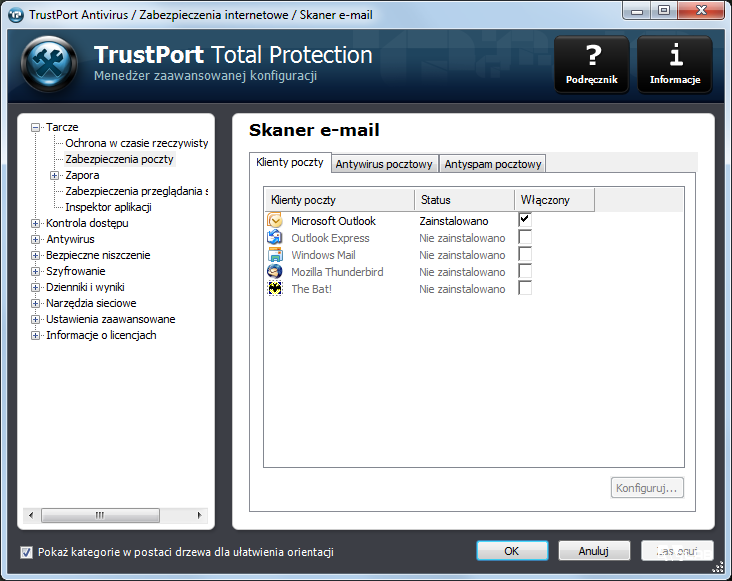

Osoby, które korzystają z klientów poczty na pewno się ucieszą. Program integruje się z takimi programami jak:

- Microsoft Outlook

- Windows Mail

- Thunderbird

- Outlook Express

- The Bat!

Jak w wielu innych programach, tak i tutaj, mamy możliwość zdefiniowania list. Białe listy – nadawcy nie będą sprawdzani pod kątem spamu, odwrotnie czarna lista. Wiadomości będą automatyczne oznaczone jako SPAM.

Ochrona sieci Web i blokada rodzicielska

Strony internetowe są najczęstszym źródłem infekcji wirusowych. Na szczęście program skanuje pliki podczas pobierania z Internetu. Możliwe jest automatyczne identyfikowanie strumieni danych, takich jak audio lub transmisje wideo, które nie są konieczne do skanowania.Typowe strony phishingowe są identyfikowane i blokowane.

W programie mamy aż 13 kategorii niepożądanych witryn internetowych, na przykład witryny erotyczne lub hazardowe, które można zablokować za pomocą funkcji blokady rodzicielskiej. Użytkownicy mogą również tworzyć swoje własne profile dotyczące blokowania wybranych kategorii oraz konkretnych stron www. Oczywiście, jeśli jesteś rodzicem a Twoja pociecha korzysta z konta administratora, zalecamy założenie hasła do zmian ustawień programu.

Program niestety nie posiada możliwości ustawienia zezwolenia na korzystanie z komputera w określonych godzinach ani przez określony czas w danym dniu. Na szczęście subdomeny domeny docelowej dodanej do białej listy automatycznie posiadają prawa zezwolenia na otwarcie. Problem z błędnym wczytywanie się stron (występuje to w innych produktach kontroli rodzicielskiej), które swoje grafiki czy inne elementy są umieszczone na innych domenach, a są wymagane do wyświetlenia całej zawartości strony, będą poprawnie wczytywane. Na przykład serwis wp.pl większość swoich grafik umieszcza pod adresem x.wpimg.pl Jeśli domenę wp.pl dodamy do białej listy stron, w przypadku kiedy korzystamy tylko z białych list, większość kontroli rodzicielskich wyświetli niepełną stronę. Tak samo kiedy nasze dziecko korzysta z Facebooka, na którym są umieszczane gry pod rożnymi subdomenami tego serwisu. TrustPort nie ma z tym problemu.

USB antywirus oraz inne narzędzia

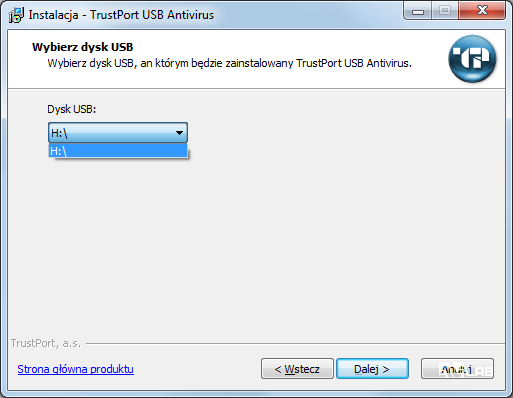

TrustPort USB Antywirus: za pomocą tej opcji zainstalujemy przenośnego antywirusa, ale tylko jako skaner na żądanie (on demand). Instalacja jest banalnie prosta. Wystarczy wybrać literę dysku z listy i klikac „dalej”. Użytkownicy pracujący na wielu stanowiskach docenią możliwość tworzenia przenośnego oprogramowania antywirusowego na dysku flash. Częste przenoszenie danych z komputera na komputer, korzystanie z tych samych urządzeń przenośnych w domu a potem w pracy… Aż się prosi, aby takie urządzenia przeskanować.

Dodatkowo program jako odrębny skaner na żądanie może działać obok drugiego, niezależnego oprogramowania antywirusowego. Screen przedstawia okienko z odrębnego programu TrustPort USB Antivirus. W wersji Internet Security oraz Total Protection moduły Manager CAR oraz czyszczenie plików są już wbudowane.

Inne opcje oferowane przez TrustPort

- Wtyczka Bart PE jest skanerem antywirusowy, która znajduje się w pamięci rozruchowego dysku CD / DVD / Flash i pozwala użytkownikowi na uruchomienie komputera z tego dysku, niezależnie od systemu znajdującego się na zainfekowanym komputerze. Umożliwia to usunięcie szkodliwego kodu z komputera oraz zakażonych plików, których nie można usunąć za pomocą konwencjonalnych metod.

- Przygotuj Windows PE CD: za pomocą tego przycisku możliwe jest utworzenie bootowalnego obrazu ISO zawierającego system Windows PE i wtyczkę TrustPort Antivirus. Aby utworzyć obraz systemu Windows PE, należy mieć zainstalowany zestaw narzędzi Windows ® i dokumentację o nazwie Automated Installation Kit (AIK). Dzięki temu narzędziu, użytkownik może tworzyć obrazy systemu Windows PE, migracje profili użytkowników, itp. Gotowy obraz ISO można wypalić na płycie CD, USB lub innych nośnikach wymiennych, a następnie komputer może być uruchamiany z tego nośnika.

Windows Automated Kit dla Windows XP SP2, Windows Vista i Windows server 2003: http://www.microsoft.com/downloads/en/details.aspx?FamilyID=c7d4bc6d-15f3-4284-9123-679830d629f2

Windows Automated Kit dla Windows 7 i Windows server 2008: http://www.microsoft.com/downloads/en/details.aspx?FamilyID=696DD665-9F76-4177-A811-39C26D3B3B34

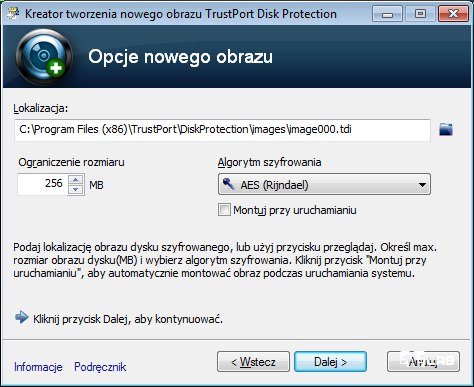

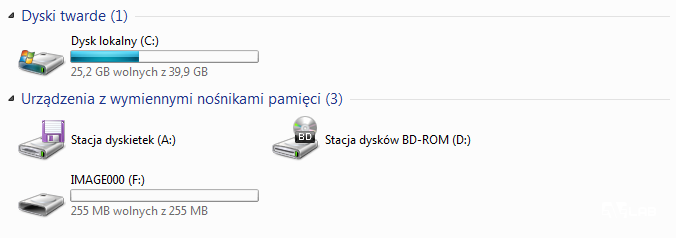

Szyfrowane dyski wirtualne

Program tworzy dysk, który może byc automatycznie montowany przy starcie systemu (więcej screenów w galerii). Oczywiście dostęp do takiego napędu będzie miała tylko osoba znająca hasło podawane przy tworzeniu dysku.

TrustPort Skytale

Za pomocą tej aplikacji na androida oraz iOS-a zaszyfrujemy SMS-y i e-maile oraz możemy je później przesłać do znajomych. Nikt inny nie może odczytywać poufnej wiadomości (nawet operator komórkowy), oprócz odbiorcy, który zna hasło. Program umożliwia nam:

- szyfrowanie SMS-ów oraz wiadomości e-mail

- obsługę popularnych klientów pocztowych

- szyfrowanie do sześciu SMS-ów na raz (max. 960 znaków)

- najsilniejsze szyfrowanie (256 AES)

- opcję wysyłania zaszyfrowanej wiadomości do wielu odbiorców

- bezpieczną transmisję danych

- integracja z produktami Internet Security, Total Protection, TrustPort Tools

TrustPort Portunes

Jest to kolejna aplikacja dedykowana dla androida oraz iOS-a, dzięki której bezpiecznie przechowamy wszystkie nasze poufne informacje. Portunes jest używany do ochrony ważnych danych dla użytkownika, takich jak: nazwy użytkowników i hasła, numery kart kredytowych, piny, notatki, numery kont bankowych itp. Oprogramowanie to jest również częścią następujących produktów: Internet Security, Total Protection, TrustPort Tools. Wszystkie dane są bezpiecznie przechowywane w chmurze oraz szyfrowane kluczem 256-bit AES, chronione hasłem przed atakami hakerów i złośliwym oprogramowaniem. Hasła użytkownika są chronione i łatwo dostępne z komputera. Portunes jest również zsynchronizowany z urządzeniami mobilnymi poprzez Cloud Storage Dropbox. Bezpłatna aplikacja Portunes dostępna jest do pobrania dla iPhone z App Store. Użytkownicy Androida mogą ją pobrać bezpośrednio z Google Play.

Niszczarka

Za pomocą tego narzędzie możemy bezpowrotnie pozbyć się danych z dysku twardego. Program umożliwia następujące metody usuwania:

- Szybka: Każdy usunięty plik jest jednokrotnie nadpisywany losowymi danymi. Nie jest to bezpieczna metoda i powinna być stosowana tylko dla mało znaczących danych

- Russian GOST: Metoda oparta na rosyjskim standardzie GOST. Również nie oferuje pełnego bezpieczeństwa.

- Dwie metody US DoD: metoda oparta na standardzie Departamentu Obrony USA.

- Bruce Schneier: metoda oparta na algorytmie Schneiera. Wykorzstywany jest bezpieczny generator liczb losowych do nadpisywania danych losowymi danymi

- German VISTR: niemiecka medota o standardzie VISTR. Jest ona bezpieczna i zalecana dla usuwania wszystkich rodzajów plików

- Peter Gutmann: jest to najbezpieczniejsza z dostępnych metod i powinna być używana do niszczenia poufnych informacji

Inne

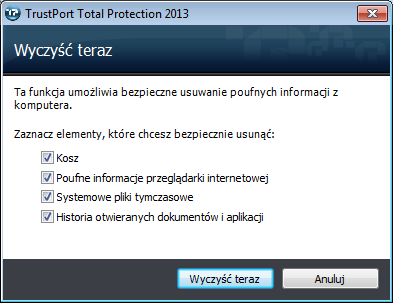

Za pomocą dwóch kliknięć możemy wyczyścić ostatnio odwiedzane strony www, historię dokumentów oraz aplikacji, opróżnić kosz czy tymczasowe pliki systemowe.

Podsumowanie

Sam program oferuje nam ochronę przed różnymi rodzajami szkodliwego oprogramowania czy ochronę antyspyware. Zapobiega pobieraniu złośliwego oprogramowania dzięki filtracji stron www, oraz umożliwia rodzicom kontrolę nad stronami internetowymi jakie odwiedzają ich dzieci. TrustPort Total Protection oferuję oprócz samej ochrony antywirusowej sporo narzędzi, której próżno szukać u konkurencji. Druga strona medalu jest taka, czy te narzędzie zostaną wykorzystane przez potencjalnego użytkownika. Nie każdy potrzebuje tych funkcji, ale na pewno znajdą się chętni, aby je używać.

Do małych minusów zaliczyłbym nie do końca zautomatyzowaną zaporę tak jak trzeba. Możemy przejść z trybu reguł i zezwolić wszystkim aplikacjom na ruch wychodzący, ale nie tędy droga. Nie podoba mi się także długa a nawet bardzo długa pierwsza aktualizacja baz sygnatur wirusów zaraz po instalacji. Pół godziny „+-” na aktualizację to długo, sami przyznacie. Na szczęście tylko raz jesteśmy zmuszeni do takiej długiej aktualizacji. Kupując taki program chciałbym również otrzymać parę GB-bajtów na dysku wirtualnym na kopie ważnych plików. Niestety tego zabrakło.

Jak program wypada w naszych testach można zobaczyć w Laboratorium Antywirusowym. A o jego wpływie na zasoby komputera przeczytamy w teście porównawczym 22 pakietów Internet Security do pobrania w sekcji RAPORTY.

Wady

- niekoniecznie „lekki” na starszych komputerach

- mało opcji konfiguracyjnych dla kontroli rodzicielskiej

Zalety

- bardzo dobra skuteczność w usuwaniu i blokowaniu złośliwego oprogramowania w naszym LabAV

- inspektor aplikacji

- 3 silniki antywirusowe

- kompatybilność z Windows 8

- tryb cichy

- dodatkowe moduły: Portunes, antywirus USB, wtyczka Bart PE, szyfrowanie dysków, Skytale, niszczarka plików, moduł do usuwania plików tymaczowych z dysków

- ładny interfejs

- integracja z klientami pocztowymi

- blokada rodzicielska

Czy ten artykuł był pomocny?

Oceniono: 0 razy