Specjaliści bezpieczeństwa IT z G Data SecurityLabs odnotowali wiadomości spam w tytułach zawierające obietnicę najświeższych informacji na temat zamachu bombowego w Bostonie. Oczywiście linki zawarte w mailach po kliknięciu przekierowują ciekawskich użytkowników do stron zawierających szkodliwe oprogramowanie.

//Nie pierwszy raz hakerzy wykorzystują tragedię ludzką. Opisywaliśmy to tutaj http://avlab.pl/page/phishing_i_oszustwa

Do tej pory naszym pracownikom udało się zidentyfikować dwa rodzaje wiadomości zawierających linki do złośliwego oprogramowania o różnych tytułach:

- Explosions at Boston Marathon

- 2 explosions at Boston Marathon

- BREAKING – Boston Marathon Explosions

- Aftermath to explosions at Boston Marathon

- Video of explosion at the Boston Marathon 2013

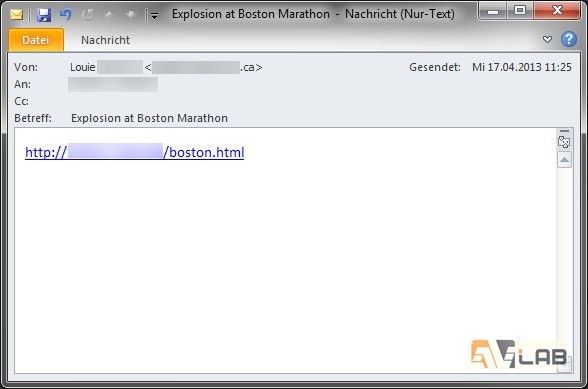

Pierwszy rodzaj wiadomości próbuję dostarczyć malware na nasz komputer w bardzo prosty sposób – przesyłając w treści wiadomości adres URL kierujący do pliku. Wszystkie adresy mają zbliżoną budowę zakończoną najczęściej /boston.html lub inną frazą bezpośrednio kojarzącą się z tragicznymi wydarzeniami sprzed dwóch dni.

Drugi rodzaj wiadomości od przestępców chcących wykorzystać medialny szum wokół ataku zawiera filmy wideo dodane do wiadomości poprzez Iframe. Pięć odnośników przeniesie czytającego wiadomość do serwisu youtube.com, natomiast szósty link zawiera kod HTML wywołujący aplet Java. Jeżeli użytkownik posiada wersje Java 7 aktualizacja 11 w tym momencie jest wystawiony na możliwość ataku.

Pozostanie na stronie i brak jakichkolwiek działań przez 60 sekund powoduję przekierowanie do strony z przykładowym adresem

http://IP-adress.com/boston.avi___________exe

Jeżeli na komputerze zainstalowana jest wspomniana wersja Javy, przestępcy wykorzystują jej luki dostarczając złośliwe oprogramowanie bezpośrednio na komputer.

Specjaliści G Data wyszczególnili dwa rodzaje ataku:

1. Plik o nazwie newbos3.exe infekuje komputer.

- wykrada niezaszyfrowane hasła z programów Firefox lub z Filezilla. Bardzo możliwe, że szkodnik wykrada więcej zapisanych haseł jednak na obecna chwilę specjaliści G Data zidentyfikowali działanie w wymienionych aplikacjach

- skanuję cały ruch sieciowy – oznacza to, że może przechwytywać wszelkie przesyłane informacje, które nie zostały zaszyfrowane

- skradzione hasła i informacje są wysyłane do serwera C&C

- następnie rozsyła spam, który inicjuję proces na innych komputerach

2. Kilka minut po infekcji komputer zostaje zablokowany ransomware. W tym przypadku jest to trojan tzw. wirus policyjny.

- Komputer użytkownika zostaje zablokowany

- Nie stwierdzona kradzieży danych i haseł

- Zainfekowany komputer rozsyła złośliwe oprogramowania dalej

G Data radzi jak się zabezpieczyć:

- Nie klikać w linki przesyłane z nieznajomych adresów czy też od znajomych jeżeli wzbudzą nasze podejrzenia

- Odinstaluj Java jeżeli nie jest Ci niezbędna lub zablokuj jej działanie w przeglądarce

- Aktualizuj na bieżąco swoje oprogramowanie

Czy ten artykuł był pomocny?

Oceniono: 0 razy