W pluginie vBSEO służącym do optymalizowania skryptu forum vBulletin dla wyszukiwarek znaleziono krytyczną lukę pozwalającą na zdalne wykonanie kodu. Jak na ironię, odkryta podatność CVE-2014-9463 przez spółkę Internet Brands należącą do vBulletin nie zostanie już zaktualizowana, gdyż plugin od dawna nie jest wspierany przez autora. W rozesłanym ostrzeżeniu do swoich subskrybentów vBulletin tłumaczy się, że próbował kontaktować się z deweloperem, lecz bezskutecznie.

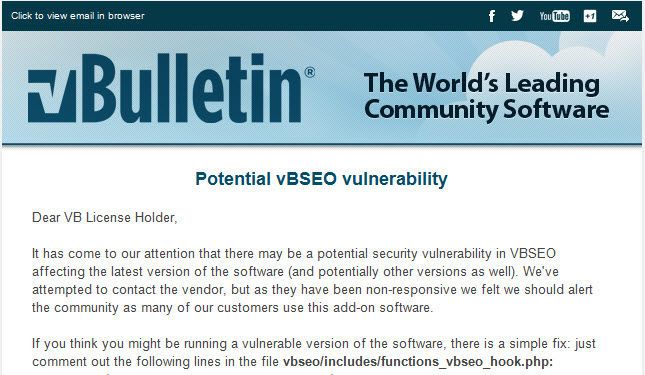

Dear VB License Holder,

It has come to our attention that there may be a potential security vulnerability in VBSEO affecting the latest version of the software (and potentially other versions as well). We’ve attempted to contact the vendor, but as they have been non-responsive we felt we should alert the community as many of our customers use this add-on software.

Na pomoc administratorom ruszyli specjaliści z Securi Labs, którzy sugerują:

- Całkowite usunięcie pluginu,

- Skorzystanie z firewalla webowego,

- Zastosowanie się do wskazówki vBulletin – zakomentowanie fragmentu kodu w /vbseo/includes/functions_vbseo_hook.php:

Code:

if(isset($_REQUEST['ajax']) && isset($_SERVER['HTTP_REFERER'])) $permalinkurl = $_SERVER['HTTP_REFERER'].$permalinkurl;

should be changed to:

// if(isset($_REQUEST['ajax']) && isset($_SERVER['HTTP_REFERER'])) // $permalinkurl = $_SERVER['HTTP_REFERER'].$permalinkurl;

Dyskusja na ten temat na forum vBulletin.

Czy ten artykuł był pomocny?

Oceniono: 0 razy