Badacze z Kaspersky Lab przyjrzeli się publicznie dostępnym narzędziom sprzętowym i programowym służącym do przechwytywania haseł, dochodząc do wniosku, że osoba z podstawową wiedzą programistyczną może w ciągu kilku godzin stworzyć potężne narzędzie hakerskie, mając do dyspozycji jedynie około 100 zł. W eksperymencie wykorzystano urządzenie USB oparte na minikomputerze Raspberry Pi, które zostało skonfigurowane w określony sposób i nie zawierało żadnego szkodliwego oprogramowania. Tak wyposażeni badacze byli w stanie potajemnie gromadzić dane uwierzytelniające użytkowników z sieci korporacyjnej z prędkością 50 haseł na godzinę.

Badanie zostało zainspirowane prawdziwą historią: w innym dochodzeniu, w którym uczestniczyli eksperci z Kaspersky Lab, wewnętrzny szpieg (pracownik firmy sprzątającej) użył nośnika USB do zainfekowania szkodliwym oprogramowaniem stacji roboczej znajdującej się w atakowanej organizacji.

Po usłyszeniu tej historii entuzjaści bezpieczeństwa z Kaspersky Lab zaczęli się zastanawiać, czego jeszcze mogliby użyć szpiedzy, aby włamać się do sieci. Czy można tego dokonać, nie wykorzystując żadnego szkodliwego oprogramowania?

Raspberry Pi jako hakerskie narzędzie

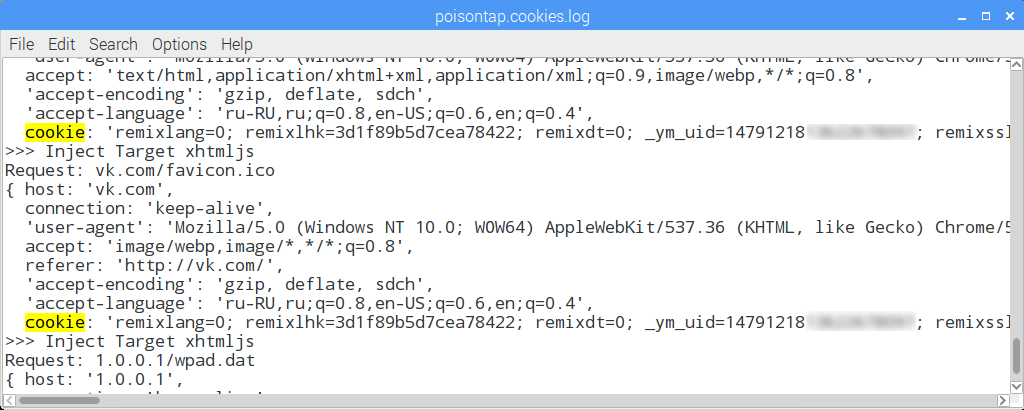

Badacze wykorzystali minikomputer Raspberry Pi, który skonfigurowali jako kartę sieci Ethernet, dokonali dodatkowych zmian konfiguracyjnych w systemie operacyjnym komputera i zainstalowali kilka publicznie dostępnych narzędzi służących do wykrywania pakietów oraz gromadzenia i przetwarzania danych. Na koniec badacze skonfigurowali serwer służący do gromadzenia przechwyconych danych. Następnie urządzenie to zostało podłączone do atakowanej maszyny i zaczęło automatycznie przekazywać do serwera skradzione dane uwierzytelniające (było to możliwe dzięki temu, że system operacyjny na zaatakowanym komputerze zidentyfikował podłączone urządzenie Raspberry Pi jako przewodową kartę sieciową (LAN) i automatycznie przydzielił mu wyższy priorytet niż innym dostępnym połączeniom sieciowym, a także – co ważniejsze – zapewnił mu dostęp do wymiany danych w sieci).

Co więcej, ponieważ scenariusz ataku pozwalał na przesłanie przechwyconych danych za pośrednictwem sieci w czasie rzeczywistym, im dłużej urządzenie było połączone z komputerem PC, tym więcej danych zdołało zebrać i przesłać do zdalnego serwera. W ciągu zaledwie pół godziny trwania eksperymentu badaczom udało się zebrać prawie 30 skrótów haseł przesłanych za pośrednictwem zaatakowanej sieci. Nietrudno zatem wyobrazić sobie, ile danych można zebrać w ciągu zaledwie jednego dnia. W najgorszym wypadku przechwycone mogłyby zostać również dane uwierzytelniające administratora domeny. Aby tak się stało, musiałby on zalogować się na swoje konto, w czasie gdy urządzenie byłoby wpięte do jednego z komputerów PC wewnątrz domeny.

Potencjalna powierzchnia ataków w przypadku tej metody przechwytywania danych jest duża: eksperyment udało się odtworzyć zarówno na zablokowanych, jak i niezablokowanych komputerach działających pod kontrolą systemów Windows i macOS. Badacze nie zdołali odtworzyć ataku na urządzeniach opartych na systemie Linux.

Mimo że atak nie pozwala na przechwytywanie samych haseł, a jedynie skrótów (ang. hash), stanowiących ich interpretację w czystym tekście po tym, jak zostały przetworzone przez określony algorytm, skróty te mogą zostać odszyfrowane do postaci pierwotnych haseł.

Czy ten artykuł był pomocny?

Oceniono: 0 razy