Eksperci z firmy ESET ostrzegają przed nowym zagrożeniem szyfrującym dane i żądającym okupu za ich odblokowanie. DoubleLocker, bo o nim mowa, po raz pierwszy w historii jednocześnie zmienia numer PIN i szyfruje dane na telefonach z Androidem.

Lukáš Štefanko, ekspert ds. szkodliwego oprogramowania z firmy ESET, jako pierwszy odkrył zagrożenie DoubleLocker atakujące telefony z systemem Android. Ten ransomware potrafi zmienić nie tylko kod PIN urządzenia, uniemożliwiając do niego dostęp, a także zaszyfrować cenne dane, żądać okupu za ich odblokowanie. DoubleLocker rozpowszechniany jest za pośrednictwem stron internetowych udostępniających fałszywą wersję aplikacji Adobe Flash Player. Wirus żąda od właściciela telefonu aktywacji usługi ułatwień dostępu o nazwie „Google Play Service”, a następnie – bez zgody użytkownika – wykorzystuje uzyskane uprawnienia administratora, ustawiając siebie jako domyślną aplikację. Jak wskazują eksperci z ESET, jest to trik, który sprawia, że zagrożenie jest uruchamiane wraz z każdym naciśnięciem przycisku „Home”.

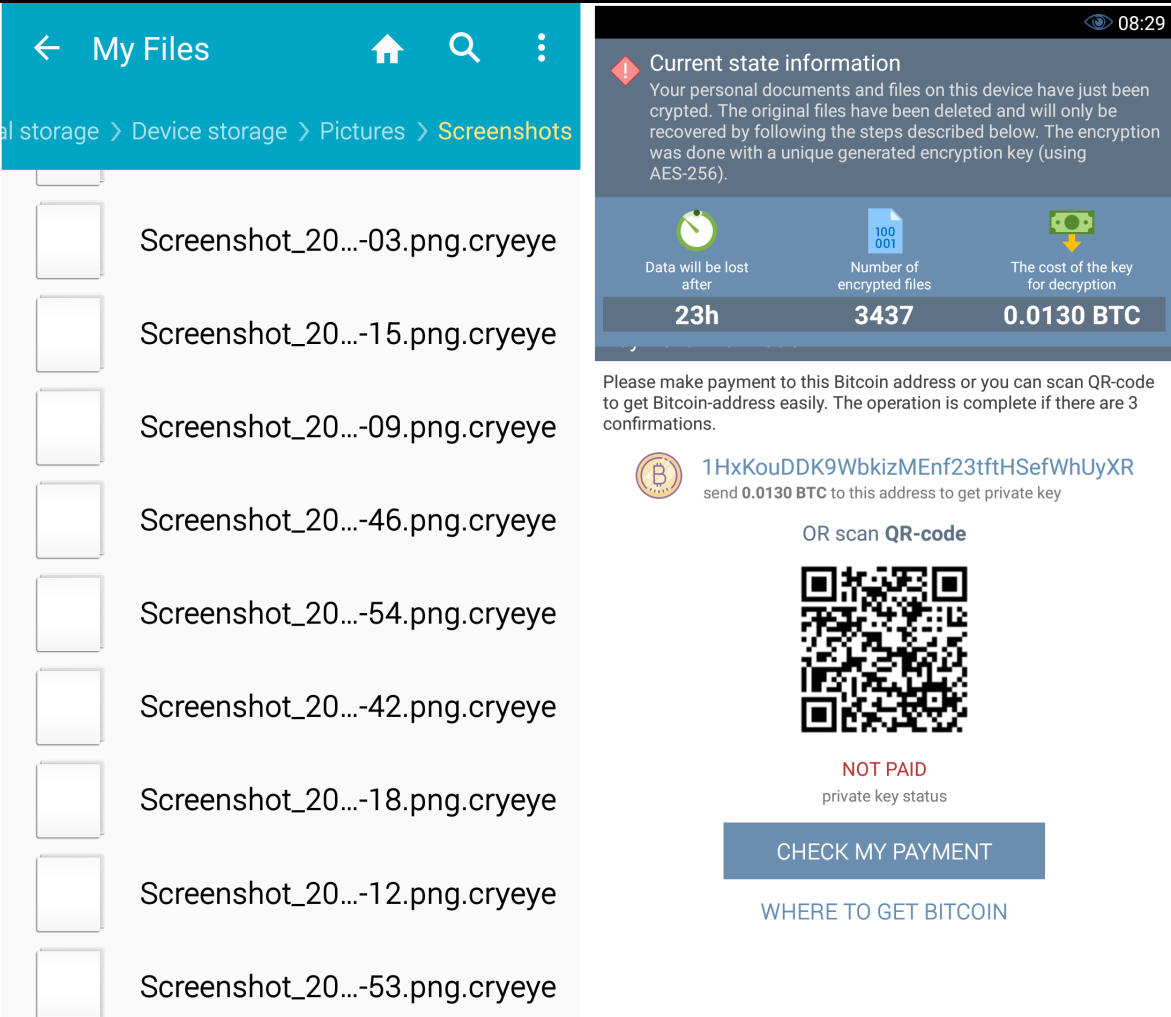

– Zagrożenie wykorzystuje bardzo silną metodę szyfrowania (algorytm AES), dlatego nie ma możliwości odzyskania plików bez wykorzystania klucza szyfrującego, uzyskanego wcześniej od twórców DoubleLockera. Odradzam jednak wpłacanie jakichkolwiek środków, nie ma bowiem żadnej gwarancji, że uda się uzyskać stosowny klucz po wpłaceniu okupu lub że wspomniany klucz będzie prawidłowy – tłumaczy Kamil Sadkowski, analityk zagrożeń z firmy ESET.

Jeśli Twój telefon padł ofiarą DoubleLockera najprawdopodobniej danych nie uda Ci się odzyskać. Chyba, że jak wskazuje Kamil Sadkowski z ESET, posiadamy kopię zapasową danych. W opinii eksperta, istnieje sposób na odzyskanie dostępu do zablokowanego telefonu. Jest to możliwe za pomocą tzw. roota, czyli konta administracyjnego w smartfonie, które pozwala zarządzać m.in. plikami systemowymi. Należy wtedy połączyć się z urządzeniem przez kabel USB (interfejs ADB) i usunąć plik systemowy, w którym przechowywany jest kod PIN. Ta operacja odblokuje ekran, a tym samym urządzenie. Następnie, pracując w trybie awaryjnym, użytkownik może dezaktywować uprawnienia administratora przydzielone złośliwemu oprogramowaniu i je odinstalować. Aby całkowicie pozbyć się złośliwego oprogramowania należy zaraz po odzyskaniu dostępu do urządzenia przywrócić je do ustawień fabrycznych. W niektórych przypadkach konieczne jest ponowne uruchomienie urządzenia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy