„Tylko dwie rzeczy nie mają granic: wszechświat i ludzka głupota, choć do tego pierwszego nie mamy pewności”. Słowa Alberta Einsteina chyba najlepiej oddają zawarte w artykule przesłanie – nawet najlepszy system bezpieczeństwa na nic się nie przyda, jeśli jego użytkownicy nie będą umiejętnie z niego korzystać. Każdy system jest tak solidny, jak jego najsłabsze ogniwo. To właśnie brak wystarczającej wiedzy u użytkowników sprawia, że przy projektowaniu i wdrażaniu rozwiązań ochronnych należy uzbroić się w cierpliwość i przygotować nawet na najbardziej irytujące pytania – „dlaczego nie powinno zapisywać się poufnych informacji w postaci niezaszyfrowanych plików?” Jeśli do tej pory ktoś jeszcze nie słyszał o zgubnym nawyku przylepianiu kartek do monitora, to najwyraźniej ciągle notuje hasła w sposób jawny.

Największe incydenty wycieku danych

Do największych incydentów wycieków informacji i plików w XXI wieku można zaliczyć:

#1: Na przełomie 2013 i 2014 roku firma Yahoo utraciła ponad 1.5 miliarda rekordów zawierających adresy e-mail, daty urodzenia, numery telefonów i hasła zaszyfrowane funkcją skrótu bcrypt. Yahoo nie przyznało się, czy hackerzy uzyskali dostęp do danych na skutek ataku ATP czy ktoś z pracowników im w tym pomógł.

#2: W październiku 2016 roku do sieci trafiło 412 milionów kont z 5 serwisów dla dorosłych należących do Adult Friend Finder. Wśród zdobytych informacji znalazły się nazwy użytkowników, adresy e-mail i słabo chronione hasła funkcją SHA-1.

#3: W 2011 roku 77 milionów kont użytkowników oraz szczegółowe dane 12 tysięcy kart kredytowych zostało skradzionych firmie Sony PlayStation Network. Kilkudziesięciu dniowy przestój kosztował firmę ponad 170 milionów dolarów.

#4: W maju 2014 roku z serwerów eBay wyprowadzono dane osobowe 145 milionów użytkowników. Do kradzieży przyznało się 3 pracowników firmy, którzy współpracowali z hackerami.

#5: W lipcu 2014 roku z jednego z większych banków na świecie JP Morgan wykradziono dane identyfikujące 75 milionów gospodarstw domowych oraz 7 milionów małych firm z USA. Do kradzieży doszło na skutek uzyskania uprawnień do plików na serwerach banku. Trzech z czterech przestępców zostało złapanych. Zostali oskarżeni o kradzież tożsamości, papierów wartościowych i pranie brudnych pieniędzy.

#6: W bliżej nieokreślonym czasie (od 2005 do 2010 roku) robak komputerowy Stuxnet, prawdopodobnie dostarczony do sieci przez zainfekowanego pendrive, zdołał zakłócić pracę sterowników PLC wirówek firmy Siemens wykorzystywanych do wzbogacania uranu.

Podobnych przykładów jest bardzo wiele. Do najbardziej nagłośnionych przez polskie media zaliczamy:

- wyciek exploitów z sieci NSA, które przyczyniły się do powstania ransomware WannaCry,

- ogromny wyciek danych klientów z T-Mobile Deutsche Telekom,

- wyciek tajnych dokumentów i narzędzi CIA,

- wyciek ponad 50 tysięcy danych osobowych pracowników firmy InPost (w tym numery PESEL) i kilkudziesięciu tysięcy plików z numerami spraw, a także plików z hasłami otwartym tekstem (!),

- wyciek danych osobowych oraz medycznych 50 tysięcy pacjentów Samodzielnego Publicznego Zakładu Opieki Medycznej w Kole (wśród udostępnionych danych pacjentów znajdowały się informacje takie jak: imię, nazwisko, PESEL, adres zamieszkania, grupa krwi czy wyniki niektórych badań, a w przypadku pracowników także dane dokumentów tożsamości czy kont bankowych),

- brak regularnych aktualizacji oprogramowania umożliwiło włamanie i kradzież haseł oraz danych klientów z jednego z banków na terenie Polski.

Liczba podobnych incydentów i sposobów narażania na szwank bezpieczeństwa systemów informatycznych przez użytkowników jest tak duża, że jedynym ograniczeniem powstrzymującym od podawania kolejnych przykładów jest wyobraźnia. Jednak wymienianie poszczególnych zagrożeń pokazuje skalę zjawiska, i dodatkowo wskazuje dlaczego warto skoncentrować się na ogólnych powodach wycieku danych, aby móc reagować odpowiednio wcześnie.

Zgłębiając życiorys Edwarda Snowdena można dojść do wniosku, że kradzieży 1.5 miliona niejawnych i wrażliwych dokumentów z zamkniętych systemów NSA dało się uniknąć. Aby uświadomić sobie jakie błędy popełniono w tym przypadku wystarczy prześledzić historię Edwarda Snowdena. Jest to incydent jakich wiele, jednakże fakt, iż dotyczył dokumentów państwowych i międzynarodowych sprawił, że informacja o wycieku odbiła się szerokim echem na całym świecie.

Wróg wewnętrzny

Do większości udanych ataków na systemy informatyczne przyczyniają się pracownicy. Dysponują dużą wiedza na temat organizacji danego przedsiębiorstwa, struktury rozmieszczenia danych oraz obowiązujących zasad bezpieczeństwa. Zazwyczaj posiadają uprawnienia w systemie jeszcze przez jakiś czas odejściu z pracy. Konta takich osób powinny być natychmiast kasowane. Poza tym, pracownicy/zespół musi zdawać sobie sprawę, że udostępnianie niejawnych informacji koledze z innego działu jest równie ryzykowne jak udostępnianie ich komuś zupełnie obcemu. Wydaje się to oczywiste, jednak często zdarzają się odstępstwa od tej reguły.

Historia Snowdena pokazuje jakie znaczenie w obszarze bezpieczeństwa danych mają osoby pracujące w firmie. Jedynym rozwiązaniem jest odpowiednia kontrola dostępu do danych i udzielenie uprawnień do informacji tylko uprzywilejowanej grupie użytkowników. Ale to nie wszystko. Podstawowe znaczenie ma odpowiedni system uwierzytelniania, monitorowania i przeciwdziałania kradzieży. Na tym polu liczy się znajomość i przestrzeganie procedur, w tym z góry ustalone uprawnienia dostępu do informacji. Sytuacja, w której jeden pracownik podaje swój login i hasło drugiemu jest niedopuszczalna – choć w praktyce występuje nagminnie. Dotyczy to zwłaszcza sytuacji, kiedy druga osoba ma mniejsze uprawnienia niż pierwsza. Oczywiście rzadko zdarza się, aby pracownik wykorzystał sytuację w celu zdobycia tajnych informacji, jednak kiedy już się to stanie, może doprowadzić do afery w skali globalnej. Stwarzanie takich okazji naraża firmę na niepotrzebne ryzyko. Przed nieprzewidywalną kradzieżą danych trzeba się zabezpieczyć. Już teraz!

Nieprzewidywalna rutyna

W teorii cała sprawa jest prosta – nie istnieje system, który byłby w stanie wykryć i zatrzymać każdy rodzaj zagrożenia, również wewnętrznego. Dlatego należy kierować się zasadą „3K” i ustalić kto, kiedy i do których informacji powinien mieć dostęp, a następnie wcielić te ustalenia w życie za pomocą odpowiednich procedur i technik uwierzytelniania, a także kontrolowania dostępu do informacji. W praktyce pracownicy ignorują pewne przepisy, aby ułatwić sobie życie. W zdecydowanej większości przypadków nie ma to żadnych negatywnych konsekwencji, jednak stwarza pole manewru dla kogoś, kto wie, jak wykorzystać powstałą w ten sposób lukę i wejść w posiadanie poufnych dokumentów.

Wszelkie ograniczenia płynące z ogólnie rozumianego czynnika ludzkiego można znacznie zredukować poprzez wprowadzenie odpowiednich procedur. O wiele łatwiej skłonić ludzi do przestrzegania określonych zasad, jeśli rozumieją przyświecający temu cel i znają zagrożenia płynące z lekceważenia ustaleń. Stąd też na miarę posiadanych środków i czasu dobrze jest przeprowadzić choćby krótkie szkolenie poruszające najważniejsze aspekty bezpieczeństwa. Wyjaśnienie zasad działania podstawowych mechanizmów ochrony oraz sposobów ich obchodzenia pomaga uświadomić ludziom potencjalne niebezpieczeństwa. Po przeprowadzonym szkoleniu pracownicy z pewnością będą przykładać większą wagę do przestrzegania ustalonych reguł, jednak w miarę upływu czasu górę wezmą stare nawyki i w końcu sytuacja wróci do punktu wyjścia.

Data Lost Prevention na wycieki plików i informacji

Problemy z niewystarczającej wiedzy pracowników lub ich złej woli można rozwiązać instalując w sieci firmowej rozwiązanie zabezpieczające pliki i informacje przed wyciekami (ang. DLP – Data Leak / Loss Prevention). Systemy DLP powinny być wdrożone w organizacjach przetwarzających dane podlegające ochronie z powodów biznesowych (wszędzie tam gdzie obowiązuje tajemnica przedsiębiorstwa) lub prawnych (dane osobowe, finansowe, medyczne), a których ujawnienie może narazić organizację na odpowiedzialność karną, cywilną lub innego rodzaju kary finansowe (w szczególności nadchodząca ustawa RODO / GDPR).

Okoliczności, kiedy pracownik posiada dostęp do plików, do których takich uprawnień mieć nie powinien, występują nagminnie. Przenosząc to na poletko polityk BYOD i powszechnie dostępnych pamięci masowych, ryzyko związane z wyciekiem jest bardzo duże, dlatego eksperci z AVLab zweryfikowali skuteczność integralnego modułu Data Lost Prevention z produktem Seqrite Endpoint Security Enterprise Suite firmy Quick Heal.

Podstawowe założenia testu DLP i scenariusz ataków

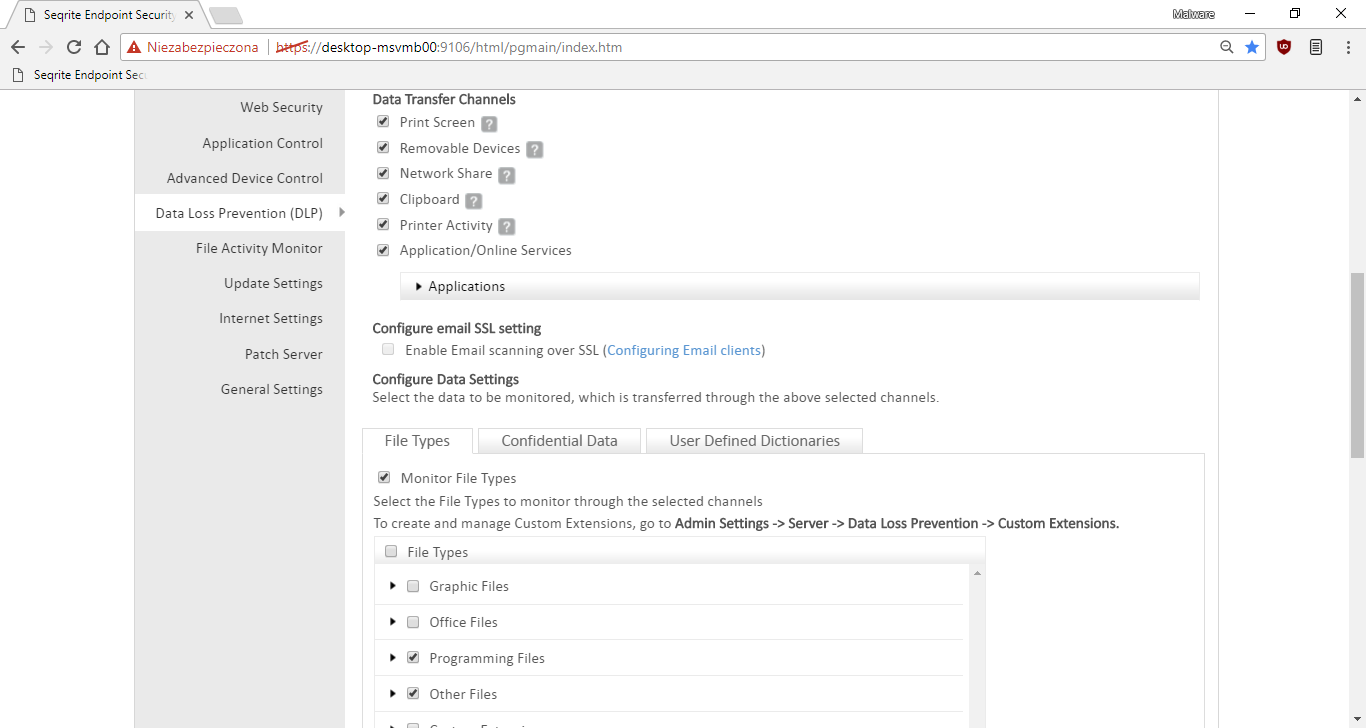

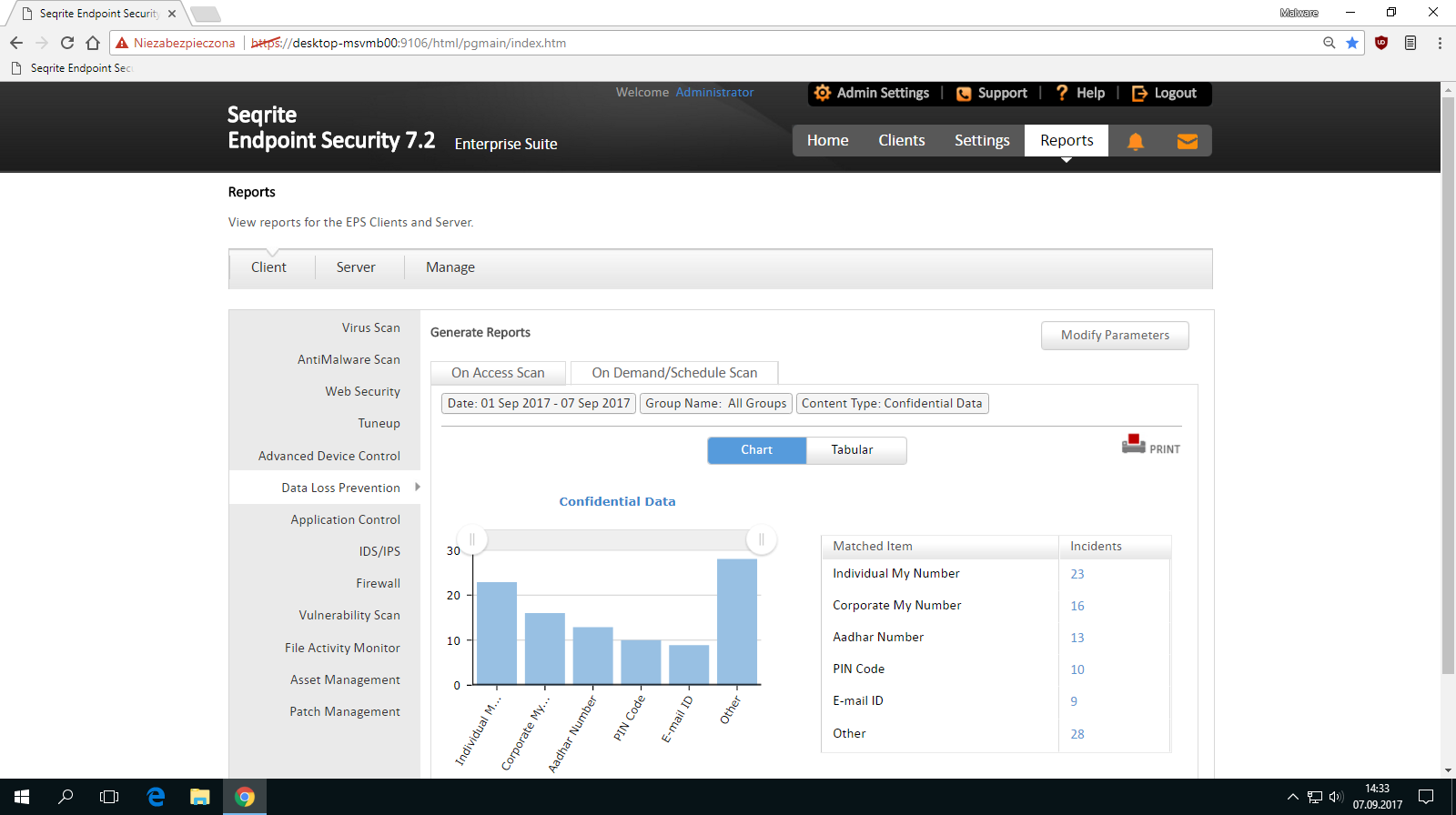

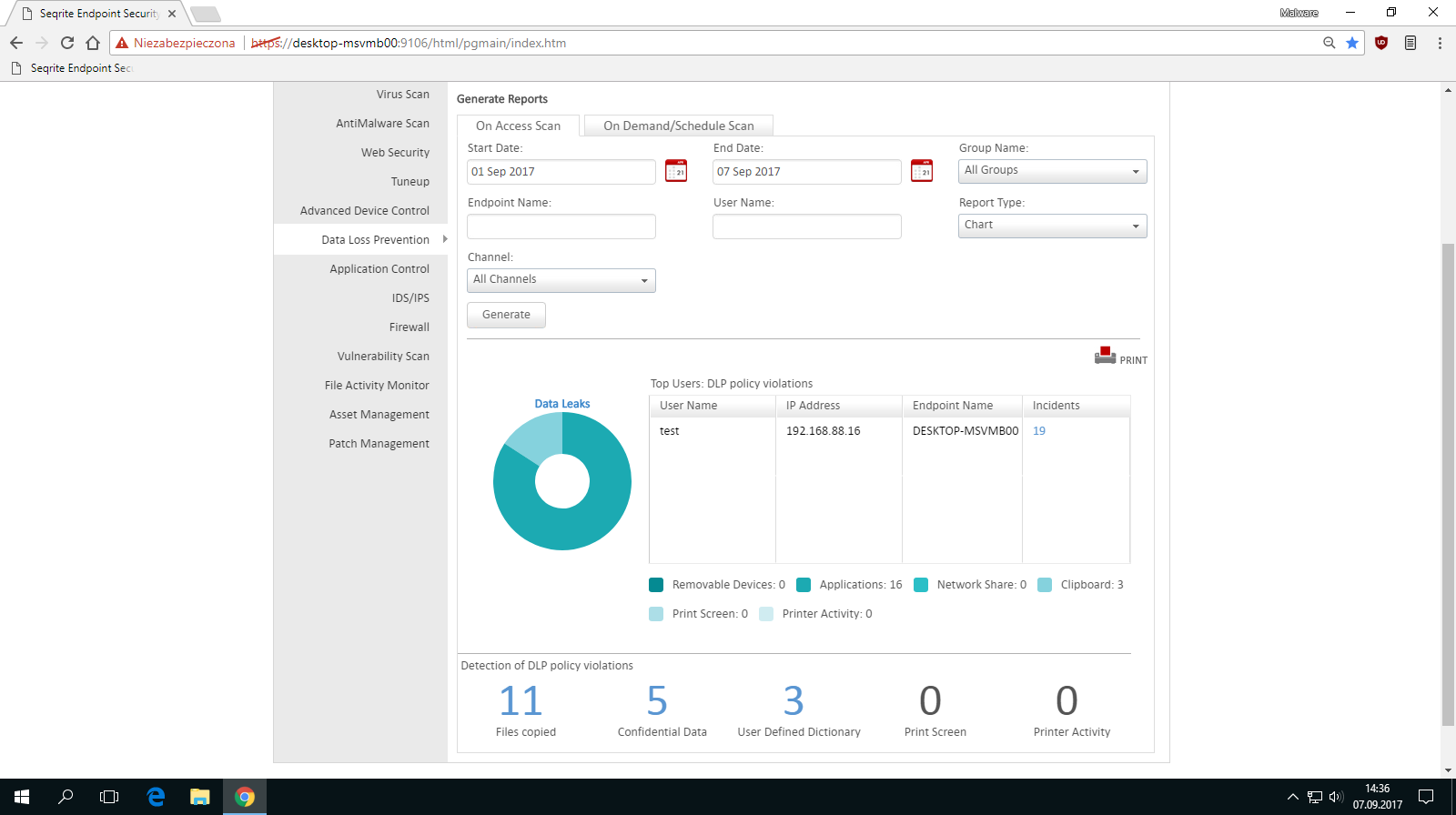

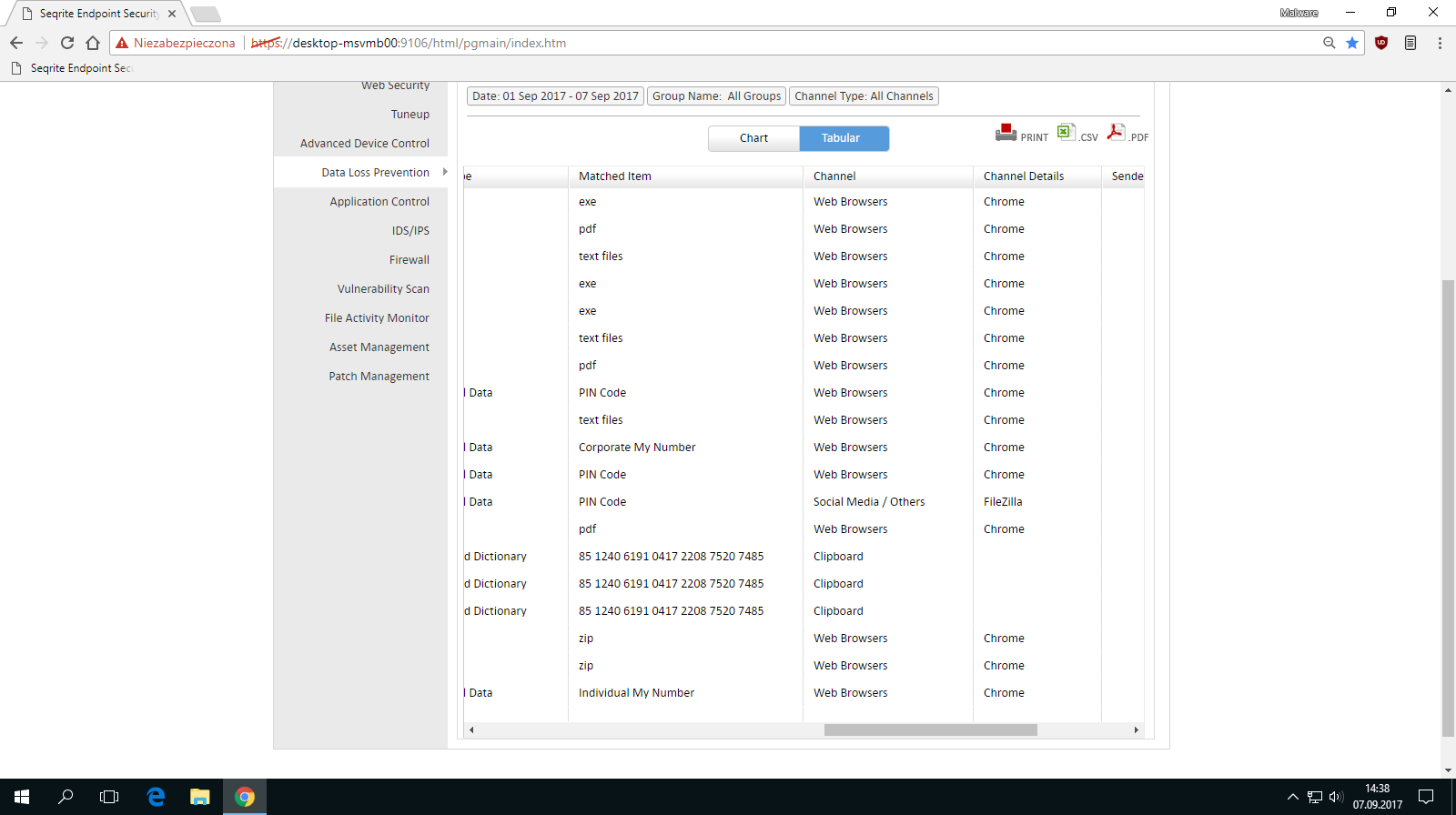

Celem testu sprawdzającego skuteczność zabezpieczeń DLP przed wyciekami informacji jest odwzorowanie kilku prawdziwych scenariuszy kradzieży plików i danych. Aby to osiągnąć przygotowano środowisko testowe oparte na systemie Windows 10, skonfigurowano konsolę „Security EPS Console”, ustawiono moduł DLP, kontrolę aplikacji i urządzeń peryferyjnych, a także raportowanie. Po każdym scenariuszu wygenerowano niezbędne informacje pomocne w ustaleniu źródła wycieku (reguła „3K”).

Prawidłowo skonfigurowany monitoring plików na serwerze plików i na dysku lokalnym użytkownika może znacznie podnieść poziom bezpieczeństwa informacji niejawnych i tajnych, w dodatku jest bardzo trudny do oszukania. Prawidłowo wdrożone reguły, według zasady „3K”, mogą uchronić organizację przed kradzieżą plików, co więcej – zaalarmować o takiej próbie administratora. Kierując się zasadą „3K” możliwe jest uzyskanie odpowiedzi na najważniejsze pytania:

- Kiedy zostały spełnione reguły pasujące do próby kradzieży danych lub informacji?

- Kto jest odpowiedzialny za wyciek danych (kto z użytkowników był zalogowany do systemu w tym czasie)?

- Która aplikacja, protokół i port przyczyniły się do kradzieży danych?

Do najczęstszych powodów kradzieży danych zalicza się:

(1) Przekazywanie informacji drogą elektroniczną

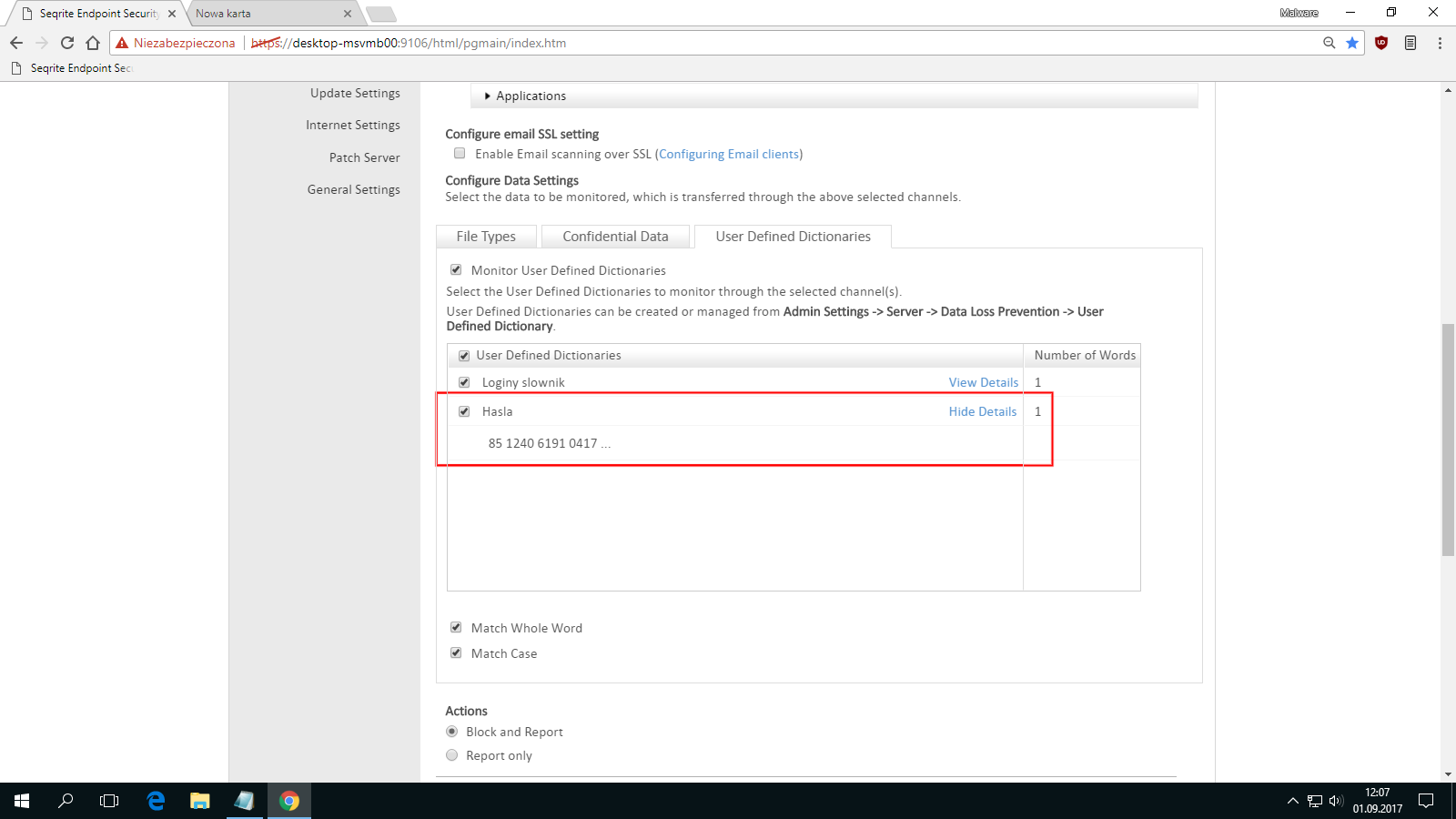

Rozwiązania DLP nie posiadają systemów uwierzytelniania, jednak są w stanie monitorować zdefiniowane słowa kluczowe, które pracownik mógłby wysyłać do Internetu dowolnym protokołem. Najbardziej wrażliwe informacje to loginy i hasła oraz określone typy plików. Do monitorowania tych danych można posłużyć się skryptem PowerShell, który z Active Directory wyeksportuje wszystkie dane o użytkownikach do pliku CSV:

Get-ADuser -filter * -Properties DisplayName | Export-csv c:users.csv

Wyeksportowane informacje mogą zostać wklejone jako ciągi znaków do rozwiązania DLP. Taki sam skutek można osiągnąć za pomocą graficznej aplikacji „Lepide Active Directory Query”. Oczywiście ten sposób może być dowolnie modyfikowany o konkretne dane np. numery firmowych kart płatniczych, których użycie będzie raportowane lub zabezpieczone przed cyfrowym wyciekiem, niezależnie od jego źródła – aplikacji, protokołu i portu. W uzyskaniu jeszcze szczelniejszej ochrony pomoże blokada portu 3389 na firmowym firewallu (RDP dla połączeń przychodzących). Blokowanie popularnych aplikacji nawiązujących połączenia na odległość (TeamViewer, VNC i inne), to indywidualna kwestia do rozważenia.

Obserwacje: zdefiniowane przez administratora słowa kluczowe są zabezpieczone przed wyciekiem, którego źródłem może być program komputerowy. Rozwiązanie Seqrite Endpoint Security Enterprise Suite firmy Quick Heal zabezpiecza też informacje przed skopiowaniem ze schowka systemowego, robieniem zrzutów ekranu, drukowaniem, udostępnieniem w sieci lokalnej, zapisywaniem w pamięci masowej, wysłaniem przez e-mail i komunikator Skype oraz wiele, wiele innych aplikacji.

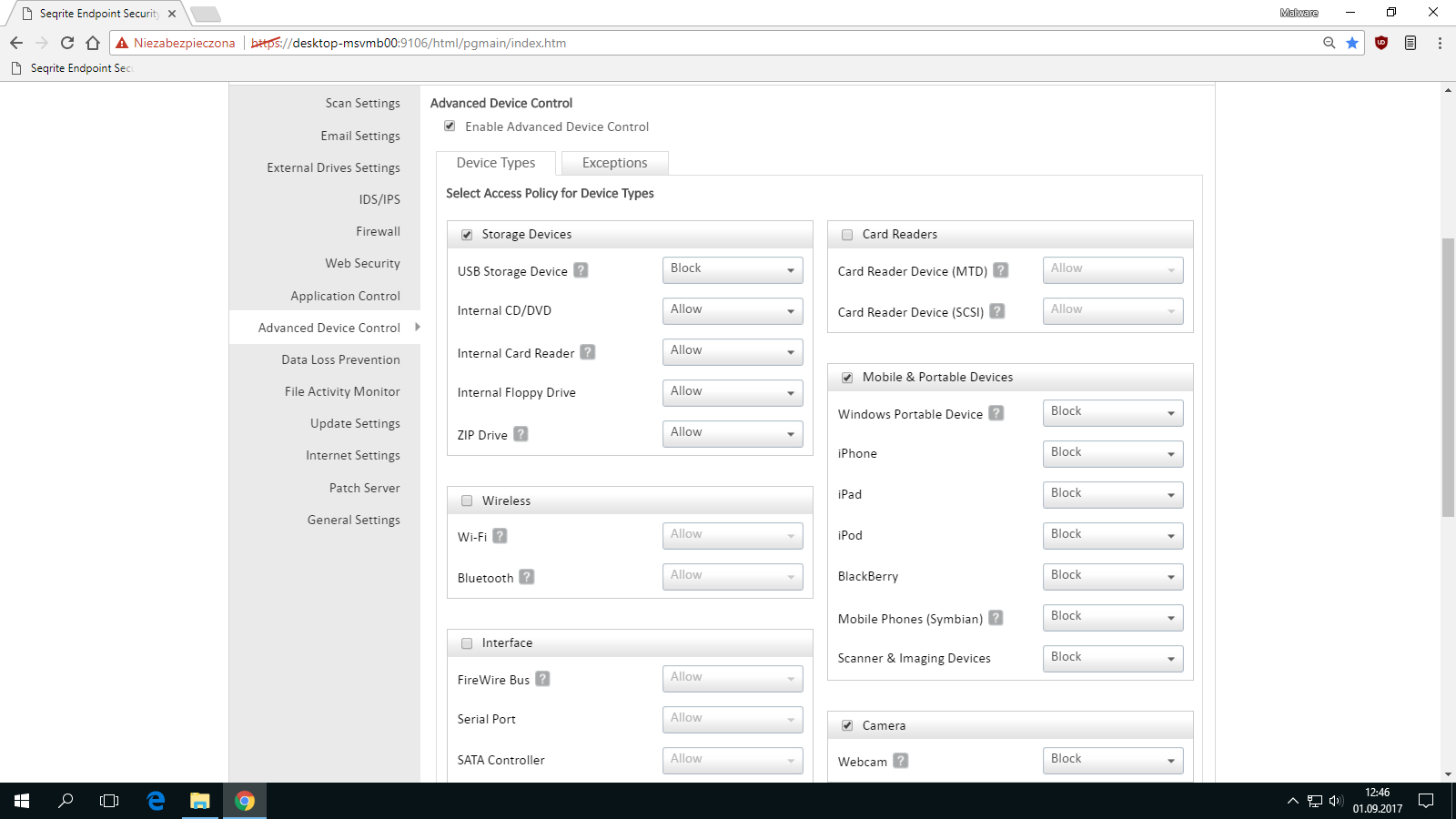

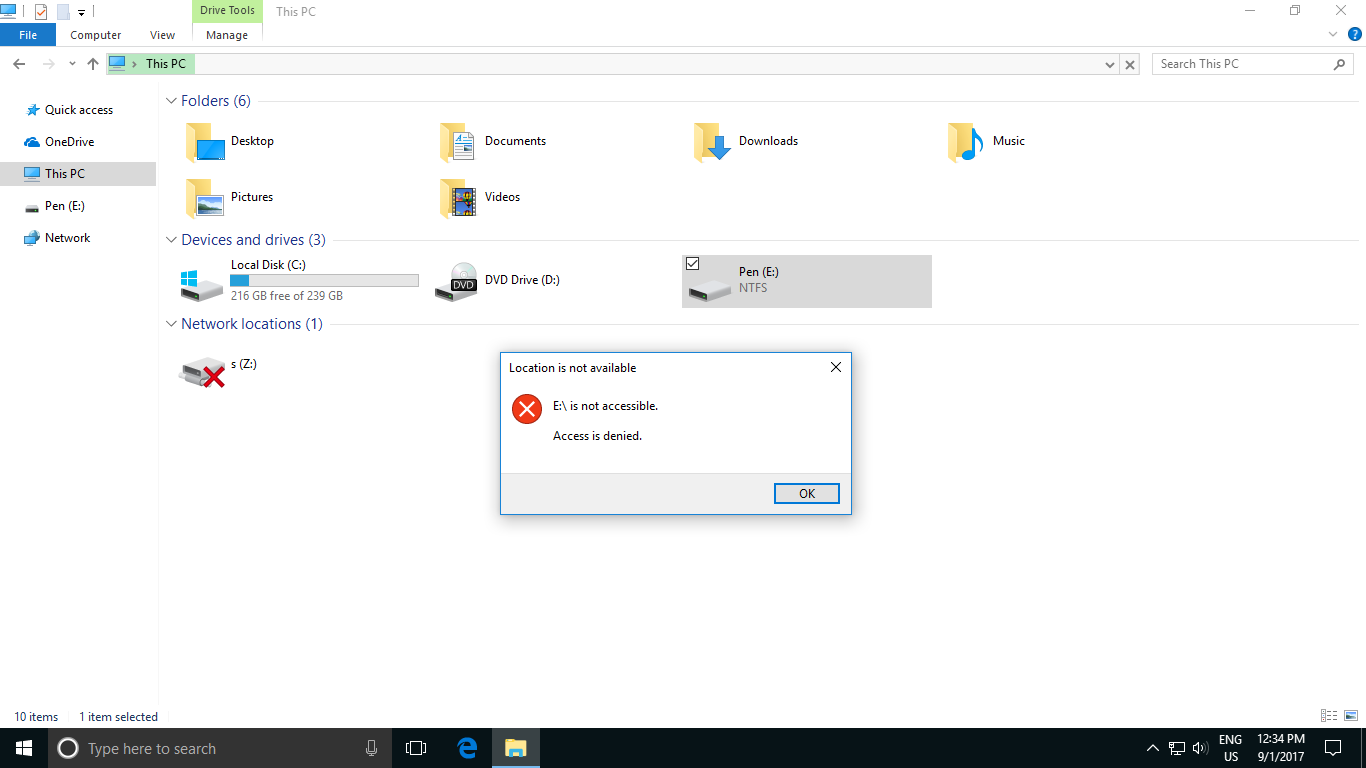

(2) Użycie pamięci masowych do kradzieży danych

To najpopularniejszy sposób kradzieży plików. Monitorowanie i blokowanie tego typu prób umożliwiają tylko renomowane rozwiązania bezpieczeństwa dla firm. Co więcej, jeśli zachodzi taka potrzeba, to blokowanie większości typów pamięci masowych (USB, SATA i innych) lub udzielanie zgody na korzystanie z urządzeń wyłącznie firmowych jest efektem nie trudnym do osiągnięcia. Rozwiązanie DLP marki Seqrite w oparciu o kod urządzenia potrafi rozpoznać pendrive’a lub pamięć masową smartfonu. W efekcie zablokowane porty USB dla mobilnych urządzeń nie spowodują całkowitego paraliżu pozostałych peryferyjnych urządzeń.

Obserwacje: blokując dostęp do pamięci masowych USB tj. pendrive’ów i smartfonów nie zablokujemy klawiatury i myszy działających na porcie USB – całkowite blokowanie interfejsów FireWire, SATA, USB, Thunderbolt i PCMCIA jest kwestią indywidualną.

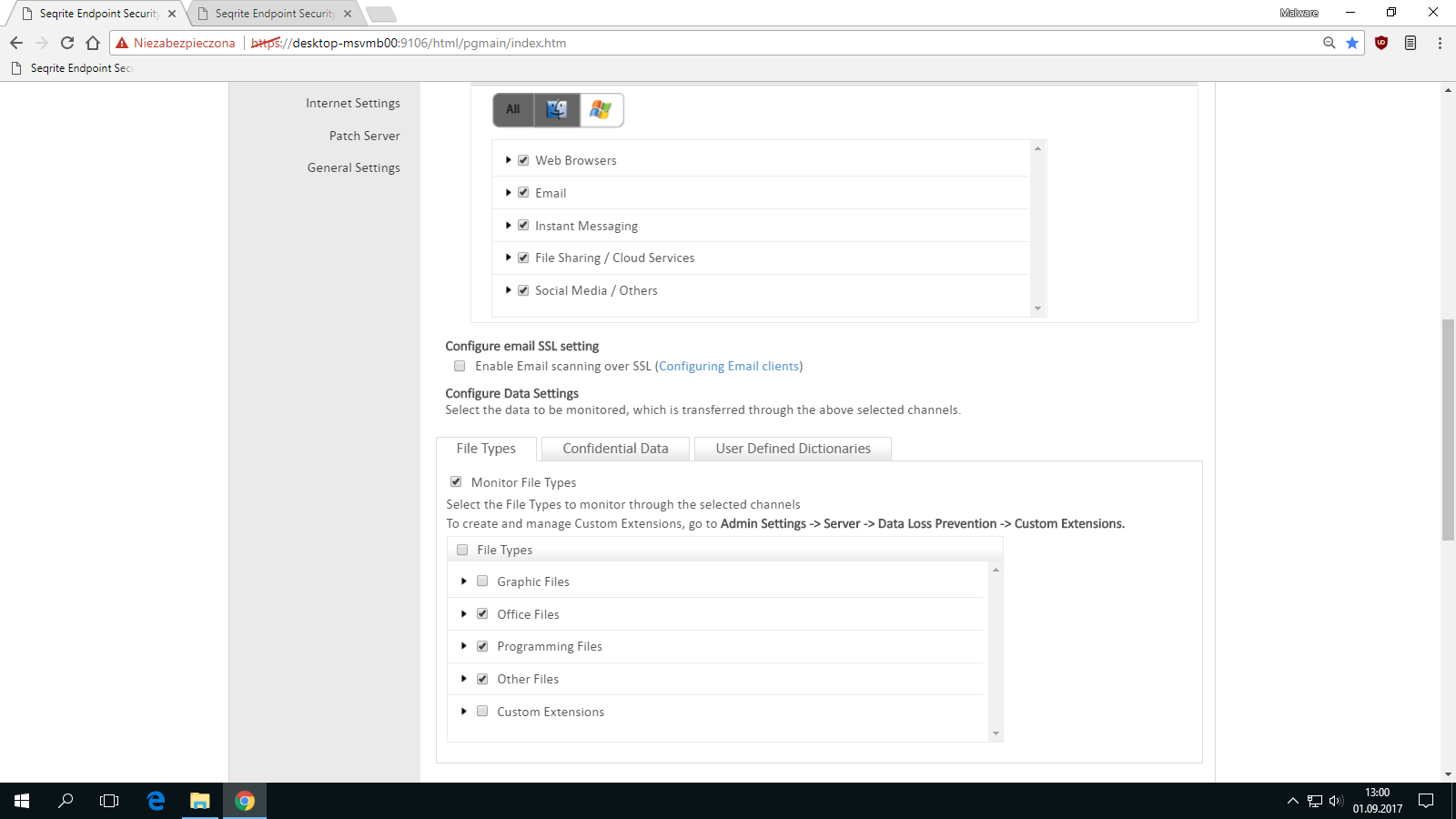

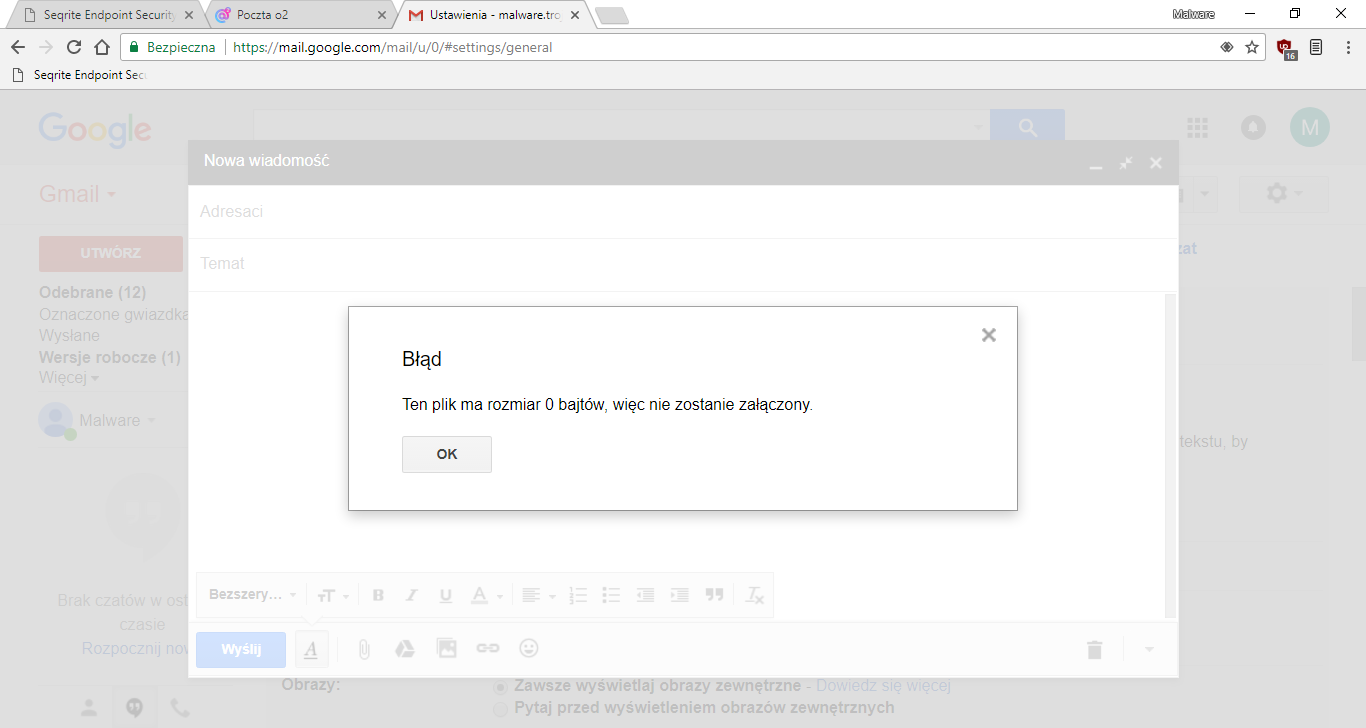

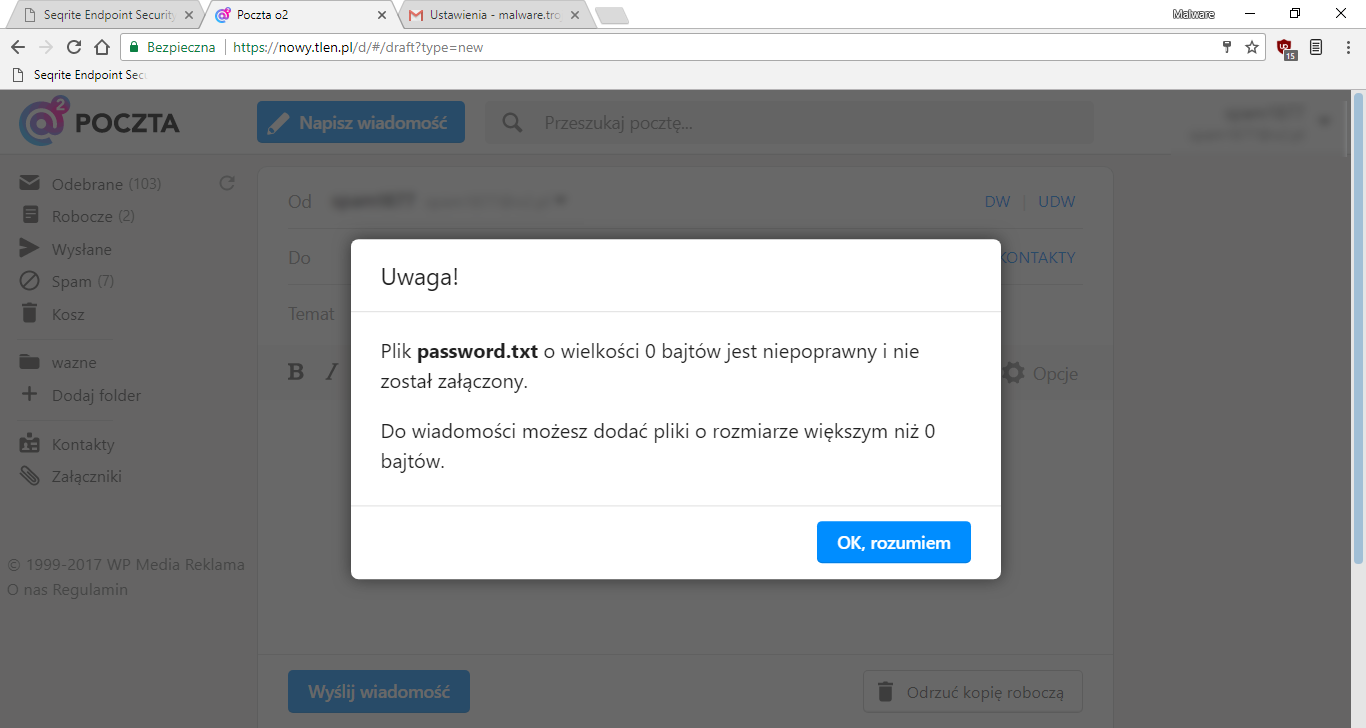

(3) Wysyłanie plików przez pocztę lub protokół HTTP i HTTPS

Równie często wykorzystywanym sposobem wytransferowania plików poza sieć firmową jest poczta w przeglądarce lub poczta obsługiwana przez programy MS Outlook, Thunderbird, Apple Mail i inne. Pierwszy sposób dotyczy nie tylko internetowego WebMail’a, ale też formularza wysyłania plików przez przeglądarkę dla protokołów HTTP i HTTPS. Niemądrze byłoby zablokować cały ruch na portach 80 i 443, dlatego inżynierowie z firmy Quick Heal opracowali regułę zabraniającą wysyłanie załączników.

Obserwacje: zabezpieczone typy plików (grafika, dokumenty, programowanie, archiwa, itp.) nie mogą być wysłane jako załączniki lub jako dane upload’owane do dysków w chmurze (Dropbox i inne) albo też przekazywane z żądaniem POST w formularzach internetowych.

(4) Zdalna kradzież danych wynikająca z luki w systemie lub oprogramowaniu

Jest to najtrudniejszy scenariusz do zrealizowania, bardzo kosztowny, ale też najbardziej efektywny. Osoba atakująca może tego dokonać poprzez atak drive-by download, rozpoznając wcześniej architekturę systemu i zainstalowane oprogramowanie. Niezbędne jest przygotowanie exploitów na zainstalowane wersje przeglądarek / pluginów oraz stworzenie tak zwanej „langing page”, a także ominięcie zainstalowanych zabezpieczeń po postacią wielowarstwowego oprogramowania ochronnego. Taka sytuacja już się zdarzyła – w tamtym czasie nieznani sprawcy zdołali pokonać zabezpieczenia serwera WWW Komisji Nadzoru Finansowego. Udało im się zhackować stronę internetową knf.gov.pl, która infekowała komputery pracowników banków odwiedzających oficjalny kanał wymiany informacji bankowych, czyli „robiła” to samo, co odwzorowany scenariusz ataku w teście przygotowanym przez AVLab (w tym porównawczym badaniu rozwiązania firmy Quick Heal zdobyły najwyższe wyróżnienie BEST+++).

Częściej spotykanym elementem w atakach (ze względu na mniejsze koszty i technikalia) jest socjotechnika, przy czym nadal trzeba dostarczyć do systemu złośliwe oprogramowanie, które w dalszym ciągu musi obejść wszystkie warstwy ochronne.

Obserwacje: Nawet, jeżeli przestępcom udałoby się oszukać ochronę antywirusową, to klient końcowy może liczyć na moduł do wykrywania ataków (ang. IPS – Intrusive Protection System) oraz firewall. Zakładając pozytywny scenariusz dla cyberprzestępcy, pozostający w gotowości i dobrze skonfigurowany moduł DLP jest w stanie zatrzymać kradzież plików i uchronić organizację przed wyciekiem informacji.

(5) Zmiana nazwy lub rozszerzenia przed wysłaniem pliku

Może się wydawać, że z pozoru prosta zmiana rozszerzenia pliku z „Password.xlsx” na „Password.txt” lub „Password.xxx”, a także „Password” (bez żadnego rozszerzenia) będzie w stanie oszukać DLP. Nic z tego. W przypadku Seqrite Endpoint Security Enterprise Suite pliki nie są rozpoznawane na podstawie rozszerzenia, ale w oparciu o nagłówek pliku w zapisie heksadecymalnym, który determinuje sposób kodowania i przechowywania danych. Na przykład:

.PNG: 89 50 4E 47 0D 0A 1A 0A .XLSX: 50 4B 03 04 14 00 06 00 .ZIP: 50 4B *

Typ pliku sprawdzamy w terminalu w systemie Linux lub w Windows 10 we wbudowanej powłoce bash:

Komenda: file Password.xlsx Odpowiedź: Password.txt: Microsoft Excel 2007+

Po zmianie rozszerzenia pliku XLSX na TXT, dokument Office jest nadal tym samym plikiem:

Komenda: file Password.txt Odpowiedź: Password.txt: Microsoft Excel 2007+

Sytuacja jest inna, jeśli złośliwe oprogramowanie lub wściekły administrator zaszyfruje plik, który utraci swoje właściwości, więc moduł DLP nie będzie w stanie zweryfikować jego typu:

Komenda: openssl aes-256-cbc -in /mnt/c/Users/test/Desktop/Password.xlsx -out /mnt/c/Users/test/Desktop/Password2.xlsx)Komenda: file Password.xlsx Odpowiedź: Password4.xlsx: data

Obserwacje: zmiana rozszerzenia pliku lub jego całkowite usunięcie nie wpływa na poprawność rozpoznania typu pliku. Natomiast zaszyfrowanie pliku przez ransomware powoduje, że pliki można wykraść wcześniej blokowanym kanałem sprawdzającym typ pliku i odszyfrować, posiadając klucz prywatny lub hasło, ale pod jednym warunkiem — jeśli jakimś sposobem uda się pokonać wszystkie poziomy ochrony oprogramowania zabezpieczającego marki Seqrite. Dodatkowym utrudnieniem dla autorów malware jest ominięcie wbudowanego modułu zapobiegającego szyfrowaniu plików przez ransomware. W praktyce może to być niemożliwe.

Komentarz do testu

Rosnąca liczba zasobów informacji biznesowych jest rozproszona cyfrowo. Moduł Data Lost Prevention marki Seqrite umożliwia przedsiębiorstwom przeciwdziałanie zagrożeniom związanym z autoryzowanymi lub nieautoryzowanymi wyciekami danych przez regulowanie kanałów transmisji danych, takich jak: wymienne dyski, udziały sieciowe, aplikacje i usługi online, drukarki, i wiele innych. Dzięki zastosowaniu modułu DLP zapewniony jest nadzór nad poufnymi danymi w oparciu o typy plików (np. grafika, dokumenty, programowanie, bazy danych) oraz dowolne słowa kluczowe. Trzeba jednak pamiętać, że DLP nie uchroni firmy przed długopisem i kartką papieru.

Końcowych klientów i sprzedawców zachęcamy do własnych testów. Dystrybutor deklaruje, że udostępni testową wersję rozwiązania Seqrite dla dowolnej ilości komputerów, a w przypadku dobrych umiejętności negocjacyjnych, okres testowy zostanie przedłużony.

Bezpieczeństwo danych w kontekście RODO

Obecnie nie ma mowy o wydzielonej, bezpiecznej sieci, w której w każdej chwili wiadomo – kto, skąd i w jaki sposób łączy się z firmowymi zasobami. Stale rosnąca informatyzacja w wielu obszarach skutecznie to uniemożliwia. Stąd integralny moduł Data Lost Prevention w produkcie firmy Quick Heal – Seqrite Endpoint Security Enterprise Suite oddaje w ręce przedsiębiorców prewencyjne narzędzia chroniące przed ukierunkowanymi atakami i zagrożeniami związanymi z wyciekami danych poprzez różne kanały transmisji danych. Dzięki temu rozwiązaniu firmy mogą dokładnie monitorować zdarzenia w czasie rzeczywistym i egzekwować wcześniej ustalone zasady zabezpieczeń własności intelektualnej firmy. Okazuje się to niezbędne w dobie wielu systemów, usług i technologii składających się na każdy biznes. Ponadto, przedsiębiorstwa mogą to osiągnąć bez obniżania efektywności pracowników. No i nie bez znaczenia jest wsparcie dla Windows XP, ciągle wykorzystywanego.

Zainteresowani rozwiązaniem klienci mogą liczyć na techniczne webinaria z konfiguracji konsoli oraz wsparcie przed i po-sprzedażowe. Szczegółowe informacje o produkcie marki Seqrite można uzyskać kontaktując się z dystrybutorem – firmą ITD24 Sp. z o.o., a także na stronie pl.seqrite.com oraz odwiedzając w naszym serwisie zakładkę „producenci” i wybierając firmę Quich Heal.

Czy ten artykuł był pomocny?

Oceniono: 0 razy