To nie pierwszy tak zmasowany atak na nieaktualizowane routery Mikrotik. W przeciwieństwie do „zwykłych” urządzeń TP Link albo Asus pracujących w trzeciej warstwie modelu OSI, łotewski producent sprzętu i oprogramowania do łączności z Internetem systematycznie wydaje aktualizacje nawet dla najstarszych modeli — wiele lat temu głęboko schowanych w sieci szkieletowej operatorów i firm i w dalszym ciągu podpiętych do Internetu. I właśnie w tym problem, bo pomimo że producent nieustannie wydaje aktualizacje bezpieczeństwa, to nie wszyscy to doceniają. Dla firmy Mikrotik postarzanie produktu właściwie nie istnieje, dlatego to ludzie znowu są najsłabszym ogniwem bezpieczeństwa.

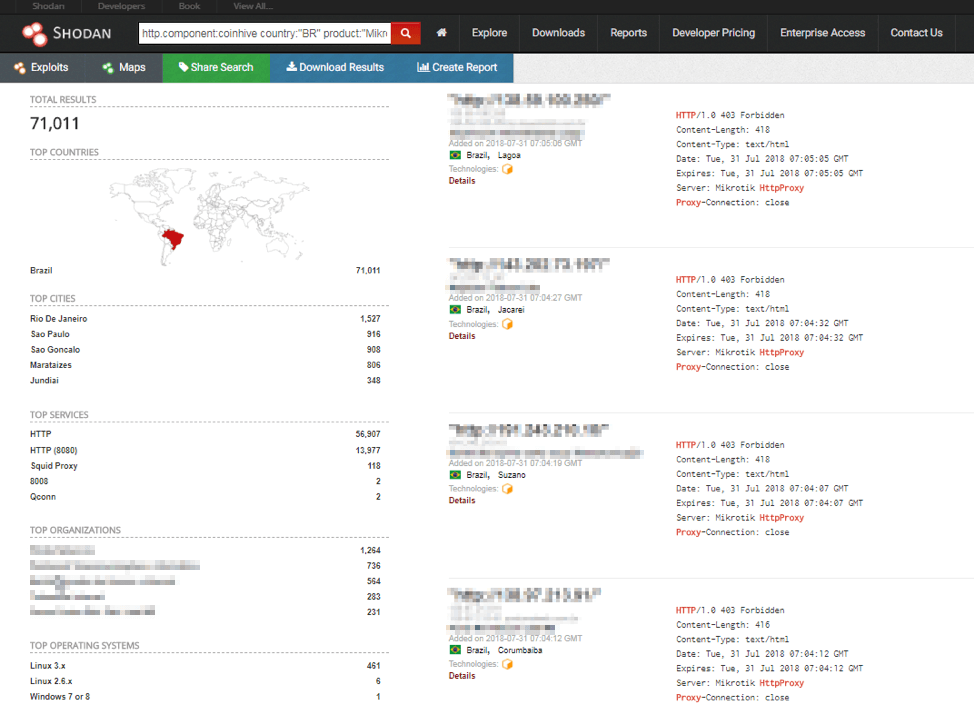

Ogólnie na świecie w sierpniu 2018 roku z 1 200 000 Mikrotików znaleziono ponad 370 000 podatnych na zdalne ataki urządzeń, z czego ponad 14 000 znajduje się w Polsce:

42376 Brazil/BR 40742 Russia/RU 22441 Indonesia/ID 21837 India/IN 19331 Iran/IR 16543 Italy/IT 14357 Poland/PL 14007 United States/US 12898 Thailand/TH 12720 Ukraine/UA 11124 China/CN 10842 Spain/ES 8758 South Africa/ZA 8621 Czech/CZ 6869 Argentina/AR 6474 Colombia/CO 6134 Cambodia/KH 5512 Bangladesh/BD 4857 Ecuador/EC 4162 Hungary/HU

Atak bazujący na podatności CVE-2018-14847, czyli luce w aplikacji Winbox dla RouterOS do wersji 6.42 pozwala zdalnie ominąć uwierzytelnianie i odczytać dowolne pliki przez zmodyfikowanie żądania związanego z identyfikatorem sesji. Nie byłoby to możliwe, gdyby router odmówił dostępu ruchu przychodzącego dla portów TCP/8291, TCP/80 i TCP/8080 używanych do konfiguracji przez przeglądarkę i aplikację Winbox. Dwa exploity Chimay Red, które wypłynęły od CIA dzięki WikiLeaks na Winbox i Webfig pozwalają wspólnie zdalne uruchomić plik w podatnym urządzeniu.

Przeprowadzone doświadczenie wykazało:

- Ponad 7500 routerów, które bezpośrednio przekazują dane klientów sieci.

- 239 000 routerów posiada skonfigurowane proxy.

- Serwer proxy w większości przypadków działa na porcie TCP/4135 i umożliwia dostęp zainfekowanemu routerowi do sieci przestępców 95.154.216.128/25. Adres sieci może się zmieniać. Aktualnie może to być 95.154.216.167.

- Atakujący uzyska kontrolę nad urządzeniem nawet po ponownym uruchomieniu lub zmianie adresu IP sieci ofiary. Co jakiś czas skrypt wysyła informację o adresie IP ofiary, z kolei po stronie przestępcy aktualizowane są listy ACL.

- Zainfekowane routery służą do dalszego skanowania sieci Internet i wyszukiwania podatnych urządzeń.

Atakujący interesują się także portami 20, 21, 25, 110 i 143, czyli FTP, SMTP, POP3 i IMAP. Natomiast nie jest jasne dlaczego interesują się portami 161 i 162 (SNMP). Oto ich TOP lista:

5832 143 5784 110 4165 20 2850 25 1328 23 1118 1500 1095 8083 993 3333 984 50001 982 8545 677 161 673 162 355 3306 282 80 243 8080 237 8081 230 8082 168 53 167 2048

Administratorom rekomenduje się aktualizację aplikacji Winbox, firmware routerów, zabronienie dostępu do konfiguracji z zewnątrz przez domyślne porty, a także upewnienie się, czy urządzenie nie zawiera ustawień wprowadzonych przez atakującego.

Przy okazji warto upewnić się, czy router Mikrotik nie jest przypadkiem częścią ogromnego botnetu lub czy nie zawiera podejrzanej nazwy hosta.

Potencjalne wskaźniki infekcji:

37.1.207.114 AS50673 Serverius Holding B.V. 185.69.155.23 AS200000 Hosting Ukraine LTD 188.127.251.61 AS56694 Telecommunication Systems, LLC 5.9.183.69 AS24940 Hetzner Online GmbH 77.222.54.45 AS44112 SpaceWeb Ltd [removed] 103.193.137.211 AS64073 Vetta Online Ltd 24.255.37.1 AS22773 Cox Communications Inc. 45.76.88.43 AS20473 Choopa, LLC 206.255.37.1 AS53508 Cablelynx 95.154.216.167 AS20860 iomart Cloud Services Limited.

Czy ten artykuł był pomocny?

Oceniono: 0 razy