Mikrotik i Ubiquiti to producenci bardzo popularnych na całym świecie urządzeń sieciowych. Produkty amerykańskiej (Ubiquiti) i łotewskiej (Mikrotik) firmy są rekomendowane przez setki tysięcy zadowolonych klientów na całym świecie. Administratorzy cenią je sobie za szybkie udostępnianie aktualizacji bezpieczeństwa i bardzo szeroki wachlarz konfiguracji. Z routerów Mikrotik i Ubiquiti chętnie korzystając ISP, które budują na nich sieci szkieletowe. A przecież od infrastruktury IT każdy z nas oczekuje wysokiej niezawodności, przepustowości i ciągłej dostępności. Opłacalność w kategorii całkowitych kosztów eksploatacji (ang. Total Cost of Ownership) to dodatkowy atut przemawiający za tymi urządzeniami. Dzisiejsza zła wiadomość jest taka, że wszystkie Mikrotiki z oprogramowaniem RouterOS do wersji 6.38.4 włącznie (tę wersję OS wydano w marcu 2017 roku) są podatne na zdalne zainstalowanie szkodliwego oprogramowania. Przejęte w ten sposób urządzenie może infekować kolejne. Wszystkie razem tworzą ogromny botnet, który atakuje (DDoS) kolejne usługi w Internecie, pozbawiając dostępu użytkowników do zdalnych zasobów.

Botnet z urządzeń Mikrotik i Ubiquiti

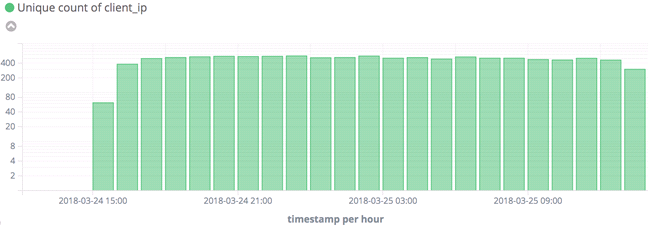

Zaobserwowane szkodliwe działania botnetu (prawdopodobnie Hajime), który skanuje Internet w poszukiwaniu urządzeń z otwartym portem TCP/8291, wymierzone są też w urządzenia Ubiquiti z oprogramowaniem AirOS lub AirMAX — potwierdzają to dostarczone informacje przez firmę Redware, która 24 marca zaobserwowała wzmożoną aktywność połączeń na porcie TCP/8291 w swojej globalnej sieci honeypotów:

W pierwszej fazie przejmowania kontroli nad urządzeniami brzegowymi wykonywane jest „skanowanie Internetu”, które szuka potencjalnie podatnych urządzeń. Opracowany skrypt szuka adresów IP z dostępną usługą na porcie 8291. W tym celu wysyła pakiety SYN bez końcowego ACK — połączenie 3-way handshake nie wysyła jeszcze żadnego ładunku do skanowanego punktu końcowego. Jako że port 8291 jest domyślnym portem do zarządzania routerem przez aplikację Winbox, to właśnie w taki sposób zautomatyzowano wykrywanie routerów Mikrotik. Trzeba jednak założyć pewien margines błędu, że nie wszystkie publiczne adresy IP z portem 8291 są wystawione akurat przez urządzenia firmy Mikrotik.

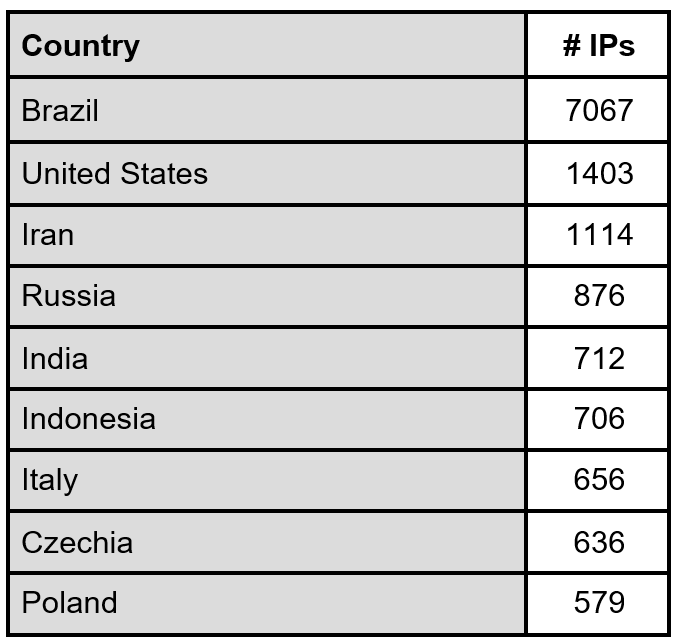

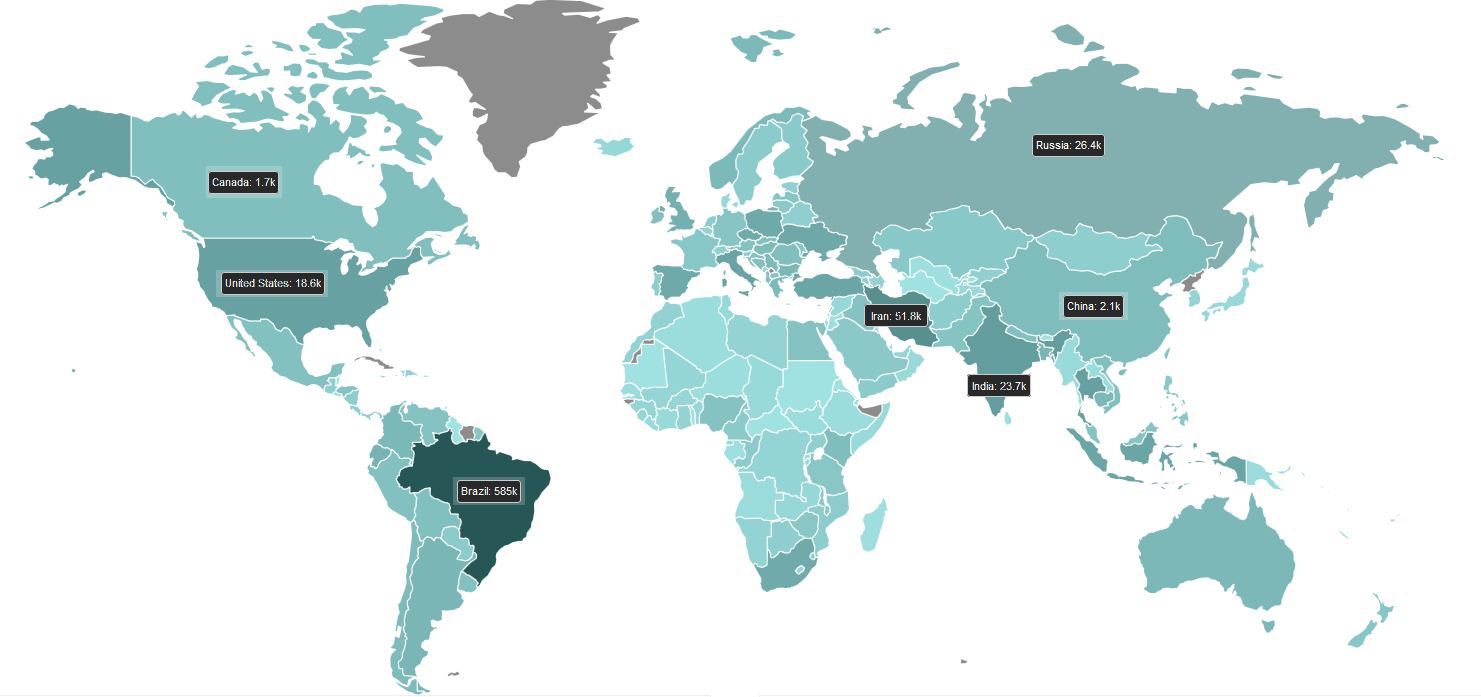

Największą ilość „podatnych” adresów IP zlokalizowano w Brazylii, Stanach Zjednoczonych i w Iranie. Łącznie było ich ponad 10 000.

W drugiej fazie ataku, kiedy urządzenie jest już rozpoznane jako „Mikrotik”, za pomocą exploita Chimay Red wykorzystywana jest luka w zabezpieczeniach poprzez port 80, 81, 82, 8080, 8081, 8082, 8089, 8181 lub 8880. Kiedy robak Hajime (stąd nazwa botnetu) zostanie zainstalowany, będzie próbował rozprzestrzenić się na kolejne urządzenia, wykonując dodatkowo ataki brute-force na zabezpieczone hasłem usługi. Ale uwaga!

Inny zespół badaczy z Netlab Qihoo 360, który jako pierwszy udostępnił dane o atakach, twierdzi, że botnet Hajime w ostatnich dniach wykonał ponad 860 000 prób skanowania portów. Wśród atakowanych celów znajduje się też prawie 600 urządzeń w Polsce:

Na forum firmy Mikrotik już piszą o ataku. Jeden z administratorów tak opisuje atak:

Just tonight we discovered a multitude of RouterOS devices on our network — mostly customer devices, so far only observed on MIPS architecture — that appear to be infected with something. The routers themselves are generating hundreds of outbound connections every second to random IP addresses, targeting telnet (TCP port 23), TR-069 (TCP port 7547), and WINBOX!!!! (TCP 8291). I have confirmed that this traffic is not originating from a device on the customers’ LANs and then getting NATted…it is coming from the router itself and is successfully blocked using firewall rules in the „output” chain.

Nie należy lekceważyć zagrożenia. Zalecana jest pilna aktualizacja firmware do wersji wyższej niż 6.38.4, a także zmiana domyślnego portu 8291 (lub całkowite wyłączenie dostępu do konfiguracji z zewnątrz).

Przy okazji aktualizacji warto sprawdzić, czy Wasze Mikrotiki nie zawierają czasami takich nazw hosta: HACKED-ROUTER-HELP-SOS-HAD-DUPE-PASSWORD / HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD / HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED. Jeżeli tak, to z pewnością nie są poprawnie zabezpieczone.

Czy ten artykuł był pomocny?

Oceniono: 0 razy