Pod koniec zeszłego roku na forum społeczności F-Secure pojawiła się informacja o zmianie silnika sygnaturowego Bitdefender na technologię opracowaną przez naszego niemieckiego sąsiada, firmę Avira. W branży bezpieczeństwa tymczasowy mariaż dwóch niezależnych producentów, dostawców wyspecjalizowanych usług, to całkiem naturalny nowy początek. Niedawno swoje siły połączyły firmy Fortinet — gigant w dostarczaniu oprogramowania, urządzeń oraz usług z dziedziny bezpieczeństwa teleinformatycznego, oraz Symantec — szczególnie koncentrujący się na dziedzinie bezpieczeństwa danych i zarządzania informacjami. W kuluarach od co najmniej roku mówiło się, że F-Secure chce zmienić dostawcę definicji złośliwego oprogramowania, ale wewnętrzne ustalenia nie były nam znane.

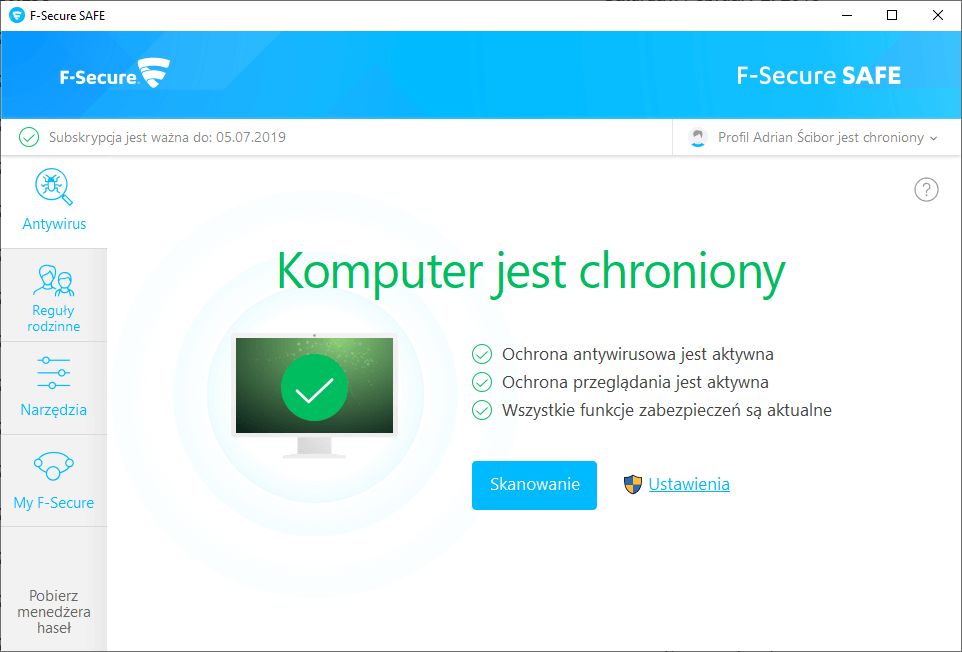

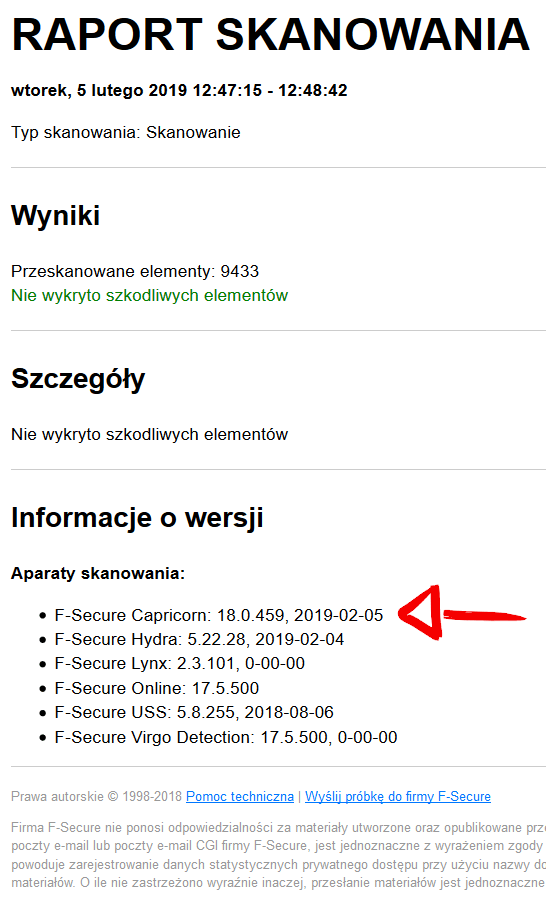

Porzucenie sygnatur Bitdefendera przede wszystkim ma zaowocować zmniejszeniem rozmiaru bazy wirusów o prawie 75%, co już widać, chociażby po folderach instalacyjnych. Nowy silnik o nazwie kodowej „Capricorn” ma też zużywać mniej zasobów CPU i RAM, i w połączeniu z technologiami uczenia maszynowego F-Secure, zredukuje liczbę fałszywych alarmów o 25-50%. Technologia sygnaturowa od firmy Avira jest już dostępna w produktach F-Secure, zarówno tych dla domu, jak i dla firm.

Z wydaniem niezależnej opinii czy decyzja F-Secure jest krokiem dobrym kierunku, wstrzymamy się do czasu przeprowadzenia testów wydajnościowych i testów bezpieczeństwa. Planujemy je przeprowadzić w ciągu kilku najbliższych tygodni.

Sygnatury firmy Avira — xVDF

Kiedyś wykrywanie wirusów było możliwe tylko dzięki lokalnym sygnaturom znajdującym się na dysku twardym. Obecnie tak zwane skanowanie w czasie rzeczywistym jest bardziej skomplikowaną procedurą i może odbywać się równocześnie z:

- Analizą heurystyczną (statyczną lub dynamiczną) z odpowiednim klasyfikowaniem w locie współczynnika zagrożenia.

- Wykluczeniem obiektów, które nie były modyfikowane od ostatniego skanowania bez zmiany parametrów skanowania.

- Ze sprawdzaniem identyfikatorów systemu plików NTFS i poprzednio skanowanych obiektów.

- Sprawdzeniem tylko pierwszych np. 32 bajtów pliku i porównaniem ich ze wzorcem w chmurze.

- I wielu innych czynników uwarunkowanych zastosowanymi technologiami.

Uruchomiony skaner antywirusa analizuje i sprawdza, czy plik nie zawiera potencjalnie groźnych wskaźników. Szkodliwe oprogramowanie, tak samo, jak bezpieczne aplikacje, zbudowane jest z zasobów i kodu, w których specjalny ciąg znaków może być rozpoznawany jako podejrzany.

Sygnatura umownego pliku EICAR składa się z tekstu:

X5O!P%@AP[4PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

Jest to podstawowa i bezpieczna metoda badania reakcji antywirusa na zagrożenie. Po skopiowaniu tych znaków do notatnika i zapisania pliku o dowolnym rozszerzeniu (lub bez rozszerzenia), antywirus powinien zareagować wykryciem potencjalnego zagrożenia identyfikowanego jako „eicar”. Z drugiej strony nazywanie pliku EICAR zagrożeniem jest tylko umową pomiędzy producentami, którzy wcale nie muszę jej przestrzegać. Plik EICAR nie jest prawdziwym wirusem, a skoro nie jest, to nie będzie wykrywany jako coś groźnego.

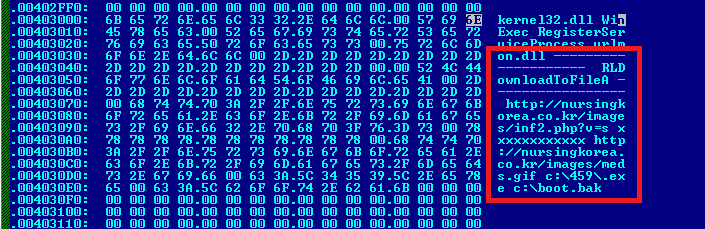

Analizując przykład trojana bankowego Emotet, możemy zauważyć, że wprowadzone do systemu zmiany przez trojana mogą pomóc w opracowaniu sygnatury na podstawie charakterystycznych znaków:

HKLMSYSTEMControlSet001services[Dropped_Filename]Type: 0x00000010 HKLMSYSTEMControlSet001services[Dropped_Filename]Start: 0x00000002 HKLMSYSTEMControlSet001services[Dropped_Filename]ErrorControl: 0x00000000 HKLMSYSTEMControlSet001services[Dropped_Filename]ImagePath: %windir%System32|SysWOW64[Dropped_Filename].exe HKLMSYSTEMControlSet001services[Dropped_Filename]DisplayName: [Dropped_Filename] HKLMSYSTEMControlSet001services[Dropped_Filename]ObjectName: LocalSystem

A to już inna charakterystyczna sekwencja bajtów:

Producent Avira swoje unowocześnione sygnatury VDF (Virus Detection File) wprowadził do programów w 2014 roku. Mają one pozwolić zwiększyć liczbę definicji wirusów przy mniejszych rozmiarach plików, a więc zoptymalizować prędkość pobierania definicji na komputery, wczytywania, a także szybszego startu systemu oraz niższego zużycia zasobów przez antywirusa.

Nowe zagrożenia pojawiają się codziennie, dlatego programy antywirusowe muszą w jakiś sposób je identyfikować. Do tworzenia sygnatur wykorzystuje się dzisiaj uczenie maszynowe, ale i w bardziej wyrafinowanych zagrożeniach i atakach ciągle potrzebna jest ludzka ingerencja. Z drugiej strony autorzy szkodliwego oprogramowania mogą tworzyć takie próbki, które z łatwością omijają tradycyjne produkty sygnaturowe. Detekcja zagrożeń na podstawie definicji wirusów to stara technika wykrywania znanych ataków. Obecnie służy bardziej do wspierania niż do stanowienia rdzenia ochrony. Dlatego tak ważne jest, aby korzystać z nowoczesnych i renomowanych programów bezpieczeństwa.

Przytoczmy jeszcze kilka ciekawych faktów o F-Secure i Avira:

- Avira do sprawdzania bezpieczeństwa plików w chmurze Avira Protection Cloud wykorzystuje zmodyfikowaną wersję piaskownicy Cuckoo Sandbox (info 1, info 2).

- VirusTotal także bazuje na Cuckoo Sandbox. Ta zaawansowana piaskownica została mocno zmodyfikowana, dlatego nie przypomina już pierwowzoru. Istnieje kilka forków sandboxa Cuckoo. Każdy ma wady, jak i zalety w stosunku do oryginału. A to jeden z nich.

- Produkty F-Secure dla domu nie posiadają zapory sieciowej. Zastępuje ją moduł DeepGuard wbudowany w antywirusa (info 1, info 2).

- F-Secure przekierował ciężar biznesu na usługi i już nie skupia się tak bardzo na tradycyjnym oprogramowaniu.

- F-Secure posiada centrum bezpieczeństwa w Poznaniu, do którego zostaliśmy zaproszeni w ubiegłym roku.

- Zarówno Avira jak i F-Secure mocno inwestują w rynek zabezpieczeń IoT (info 1, info 2).

- Firma Bitdefender nie ucierpi na stracie partnera technologicznego. Niedawno podpisali porozumienie z firmami Microsoft i NetGear.

Czy ten artykuł był pomocny?

Oceniono: 0 razy