Zauważone nowe próbki trojana bankowego o nazwie Emotet krążą po sieci infekując użytkowników poprzez spam-wiadomości, które zawierają fałszywe faktury transakcji finansowych. Najbardziej niepokojące jest to, że Emotet może wykradać poświadczenia użytkownika ze szyfrowanych witryn bankowych, które są zabezpieczone protokołem TLS. Omawiany w tym artykule koń trojański Emotet to jedno z najbardziej powszechnych oraz najniebezpieczniejszych zagrożeń jakiemu muszą stawiać czoła firmy. Tę uniwersalną cyberbroń przestępcy wykorzystują głównie dla celów ukierunkowanych w kampaniach cyberszpiegowskich.

Większość podobnego złośliwego oprogramowania rozprzestrzenia się za pośrednictwem dokumentów Word zawierających złośliwe makra, albo też poprzez ataki drive-by download. Zasadę ich działania pokazaliśmy w teście ochrony poświęconemu atakom drive-by download.

Najważniejsza informacja dla nietechnicznych użytkowników powinna być taka, że ów ataki są „niewidoczne”. Mówiąc inaczej, po wejściu na specjalnie przygotowaną stronę, pobranie i uruchomienie złośliwego kodu następuje automatycznie bez żadnych dodatkowych symptomów np. komunikatu od przeglądarki.

Trojan Emotet potrafi wykradać listę kontaktów z klienta poczty i rozsyłać spam

Wczoraj na Niebezpieczniku pojawił się materiał o rzekomym ataku na pracowników spółki PKO Leasing i mBank (mFinanse). PKO Leasing S.A. nie potwierdziło jakoby komputery pracowników zostały zaatakowane. Przypuszczenia redakcji były słuszne, ale niedoszacowane.

PKO Leasing S.A. odpiera zarzut twierdząc, że „nie doszło do przejęcia kontroli nad skrzynkami pracowników. Nie stwierdzono też naruszenia infrastruktury banku, ale w jakiś sposób doszło do wycieku fragmentów korespondencji mailowej, którą prowadziło siedmiu pracowników, nieposiadających uprawnień uprzywilejowanych do systemów. Sprzęt biorący udział w incydencie został zabezpieczony. Przeprowadzony audyt zewnętrzny potwierdził brak podejrzanej aktywności w infrastrukturze PKO Leasing S.A.”.

W oświadczeniu spółki brakuje jednoznacznej informacji o aktywności złośliwego oprogramowania na komputerach wspomnianych siedmiu pracowników albo przynajmniej jednego z nich. Do nowych wersji Emoteta niestety dodano moduł, który kradnie pełną treść wiadomości e-mail, w tym metadane wszystkich wiadomości e-mail, które zostały wysłane lub odebranych w ciągu ostatnich 180 dni za pomocą interfejsu Outlook Messaging API (MAPI). Następnie trojan przetwarza te dane kodując je w base64, przechowuje w pliku tymczasowym na dysku twardym i ostatecznie przesyła na serwer przestępcy. Po pewnym czasie może się okazać, że z firmy zostało wykradzionych bardzo dużo ważnych informacji, i nie ma znaczenia, czy w praktyce znajdowały się na zaszyfrowanym dysku komputera. Może właśnie w taki właśnie sposób pracownicy zostali ofiarami incydentu i nieświadomie doprowadzili do kradzieży kontaktów przez trojana?

Emotet krok po kroku

Infekowanie trojanem Emotet nie odbiega jakoś szczególnie od innego tego typu złośliwego oprogramowania. Początkowo atakujący musi przekonać ofiarę do otwarcia załącznika albo kliknięcia w hiperłącze.

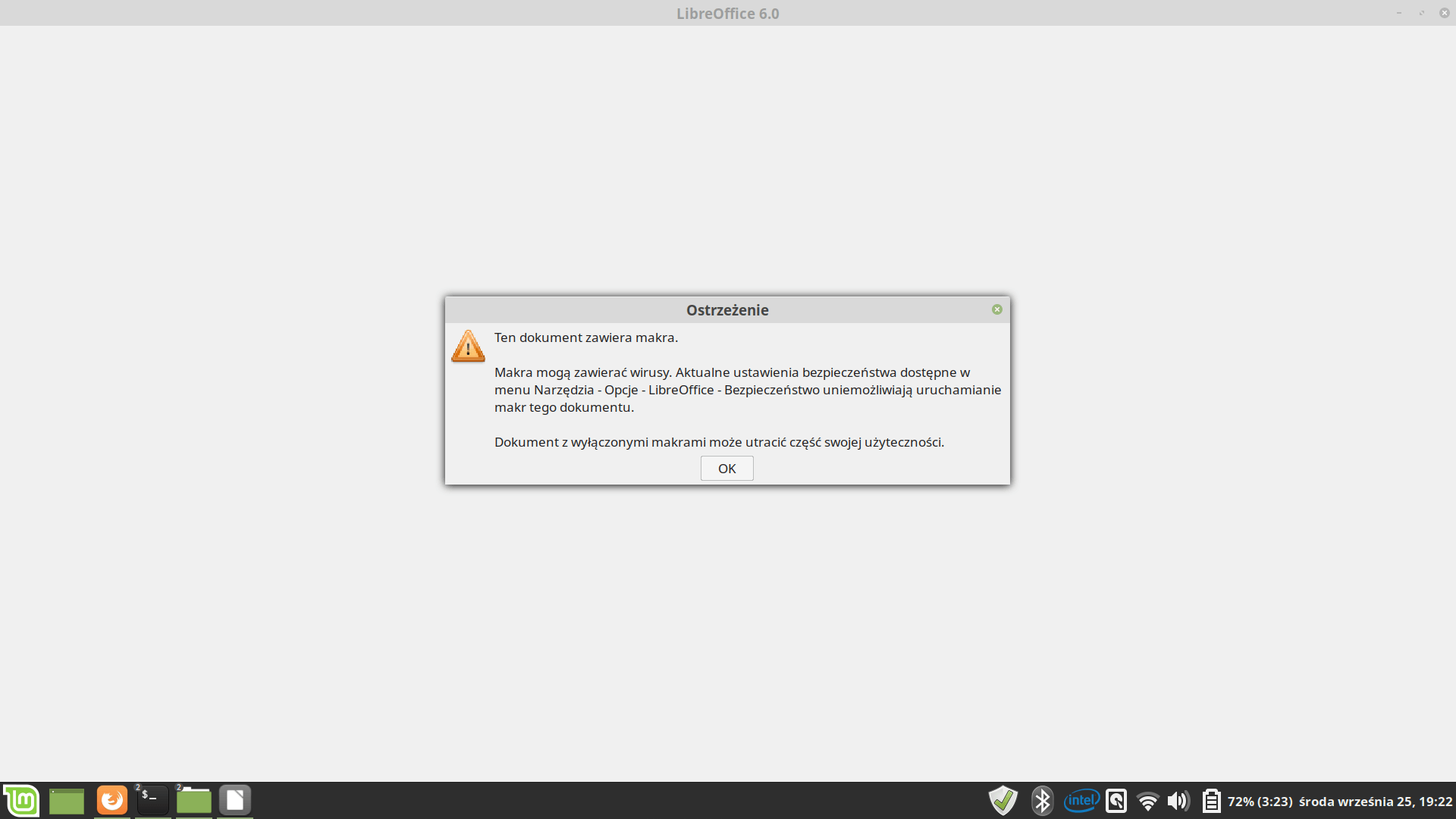

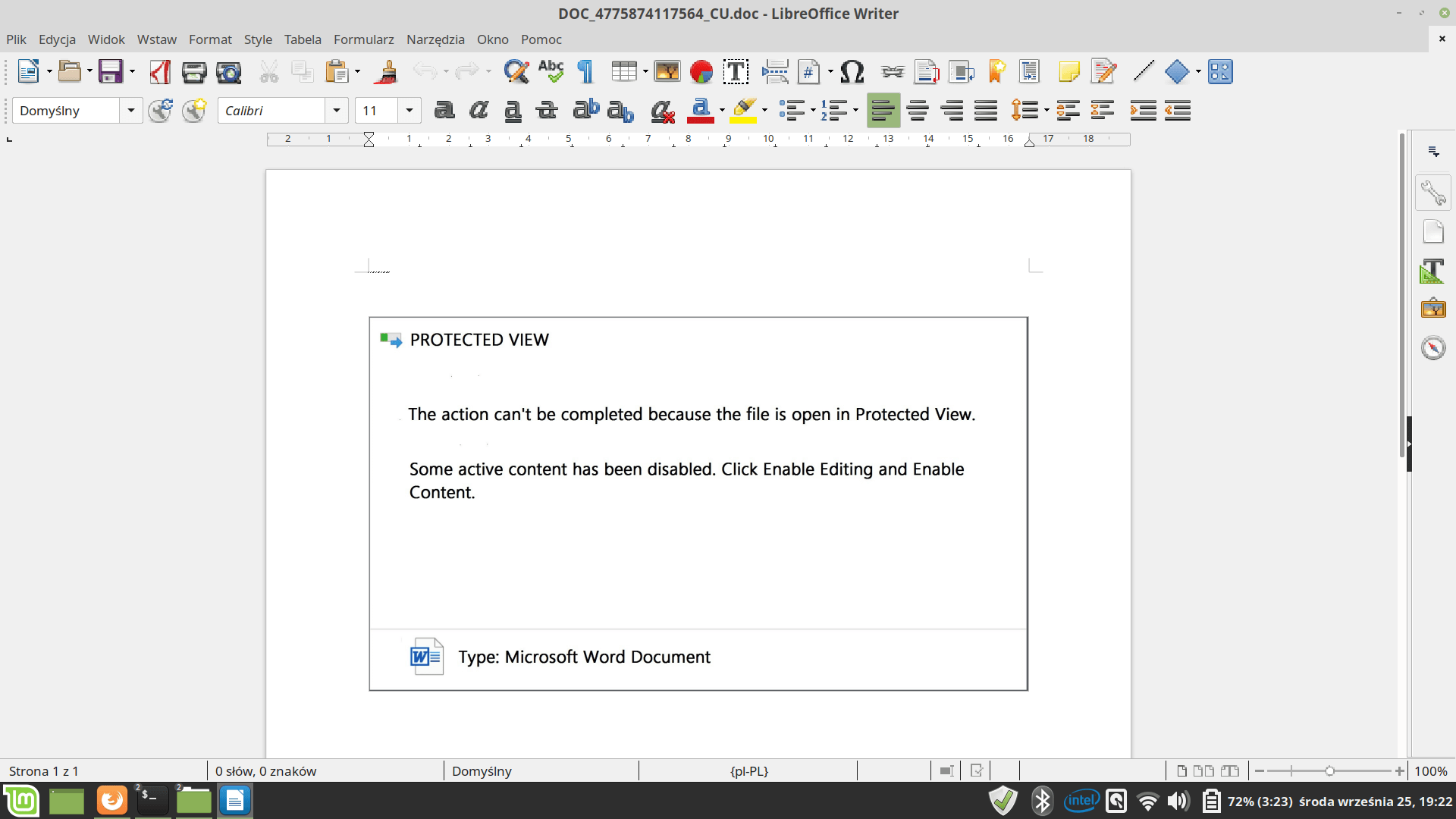

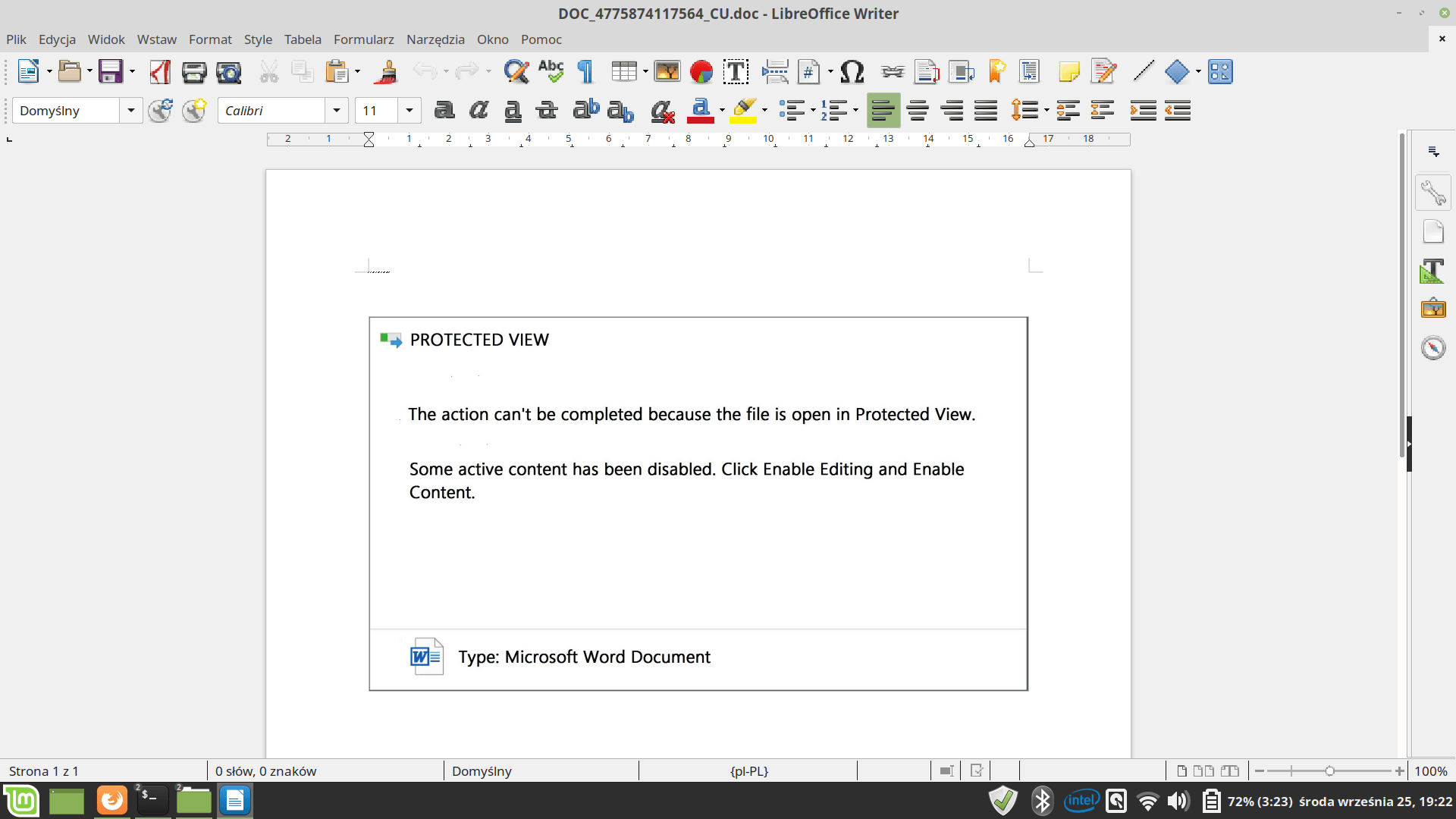

Po otworzeniu dokumentu (zwykle) trzeba aktywować makro, bez którego nie da się zobaczyć zawartości dokumentu DOCX (co jest oczywiście fałszem). W celu nakłonienia użytkownika do aktywowania makra wykorzystywane są techniki inżynierii społecznej:

W dalszej kolejności następuje uruchomienie w tle komendy w Powershell mającej na celu zainstalowanie właściwego złośliwego oprogramowania. Po zainfekowaniu Emotet może pobrać wiele dodatkowych modułów.

Emotet po zainstalowaniu się zawiera wbudowaną listę popularnych adresów bankowych. Jeśli zainfekowany użytkownik odwiedza jeden z podanych adresów URL, to Emotet rejestruje wszystkie dane przesyłane pomiędzy użytkownikiem a tą stroną internetową — nawet jeśli jest to strona po protokole HTTPS a przesyłane informacje są szyfrowane TLS-em.

Emotet ukrywa swoją szkodliwą działalność, przechowując swoje pliki w rejestrze systemowym. To tak zwana technika bezplikowa (ang. fileless). Złośliwe oprogramowania nie operuje bezpośrednio na dysku twardym, ale w rejestrze, aby oszukać zainstalowanego programy zabezpieczające.

- Więcej o atakach bezplikowych pisaliśmy w raporcie dotyczącym testu ochrony przed atakami bezplikowymi.

- Zobacz także artykuł pt. „Szkodliwe oprogramowanie, które działa w pamięci RAM (fileless)”

Analiza dynamiczna z wykorzystaniem naszego systemu testującego

Po przeprowadzeniu analizy trojana dowiadujemy się, że typowa infekcja zaczyna się od złośliwego załącznika e-mail. W dalszej części pobierany jest Emotet, który następnie znów pobiera kolejną zawartość — tak naprawdę może to być dowolna rodzina szkodliwego oprogramowania.

Jak wspomniano na początku Emotet posiada zdolność kradzieży danych z zainfekowanych urządzeń, w tym adresów e-mail na liście kontaktów klienta pocztowego. W tym przypadku złośliwe oprogramowanie ponownie wykorzystuje zebrane e-maile do rozsyłania spamu. Odbiorca wiadomości wysłanej przez trojana jest przekonana, że mail został wysłany ze znanego adresu. To bardzo uwiarygadnia nadawcę, ale w rzeczywistości jest to zwykły spoofing. Trojan nie wykorzystuje skrzynek pocztowych zainfekowanych użytkowników. Kradnie zgromadzone kontakty. Przestępcy wysyłają spam ze sfałszowanych adresów nadawczych.

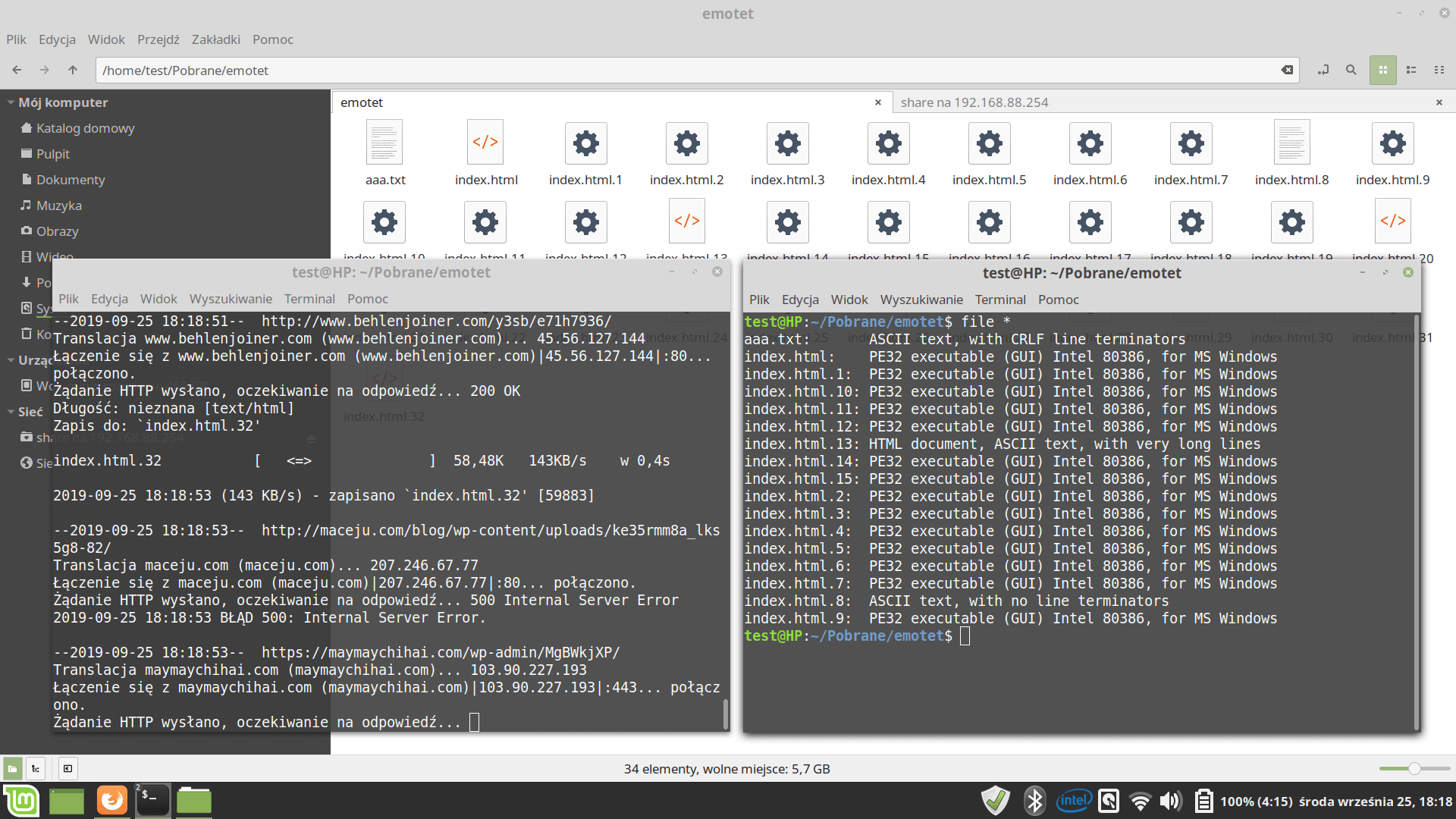

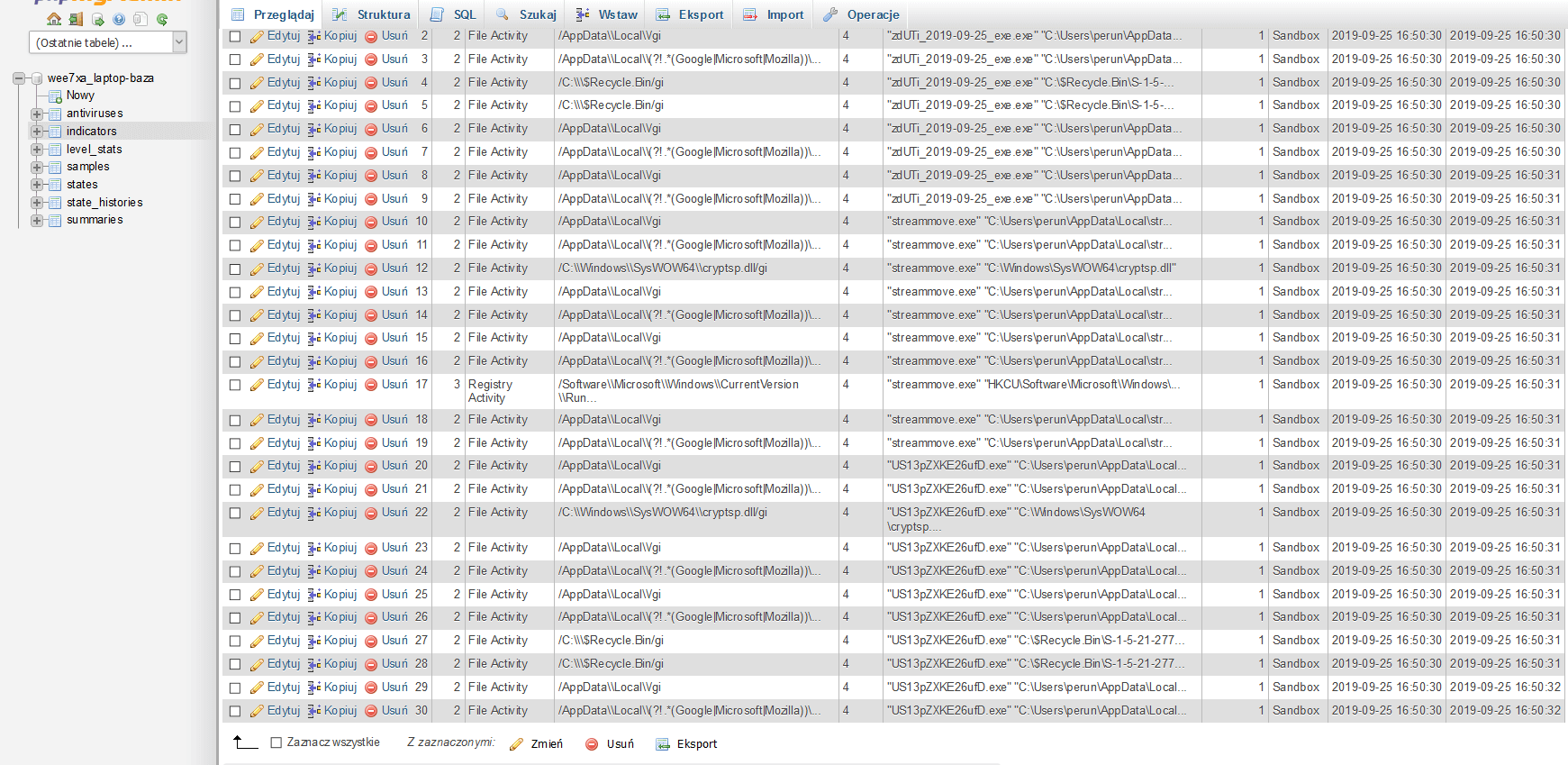

Kilkadziesiąt próbek trojana Emotet pobraliśmy z adresów URL udostępnionych przez CERT Orange. Jedną próbkę wrzuciliśmy do naszego systemu testującego. Załączamy kopię IoC, gdyby plik zniknął z serwera Niebezpiecznika. Dalej analiza wyglądała następująco:

Pobraliśmy wszystkie próbki ze zgromadzonych adresów URL. Robimy to szybko, wklejając linki do pliku i wykonujemy komendę:

wget -T 5 1 -i plik.txt

Gdzie 5, to czas czekania skryptu na odpowiedź serwera. Gdzie 1, to ilość prób.

Po lewej stronie uruchomiliśmy działanie komendy WGET. W tle widać już pobrane „dziwne” pliki HTML. Po prawej stronie polecenie „file nazwa_pliku” lub „file *” ujawnia z jakim plikiem ma się do czynienia. Nie są to pliki HTML, ale pliki wykonywalne EXE.

Do dynamicznej analizy trojana wykorzystaliśmy nasz system testujący, który wykorzystujemy do testów bezpieczeństwa np. w naszym nowym portalu CheckLab.pl.

Zobacz także:

- Jak testujemy antywirusy? Kulisy powstawania nowego portalu CheckLab.pl

- Najlepsze antywirusy według CheckLab — nowej organizacji testującej.

W świecie badaczy bezpieczeństwa i ludzi, którzy zawodowo zajmują się analizą złośliwego oprogramowania, nasza technika nazywana jest dynamiczną, ponieważ faktycznie uruchamiamy szkodliwe oprogramowanie w normalnym systemie operacyjnym, a nie w piaskownicy lub emulatorze.

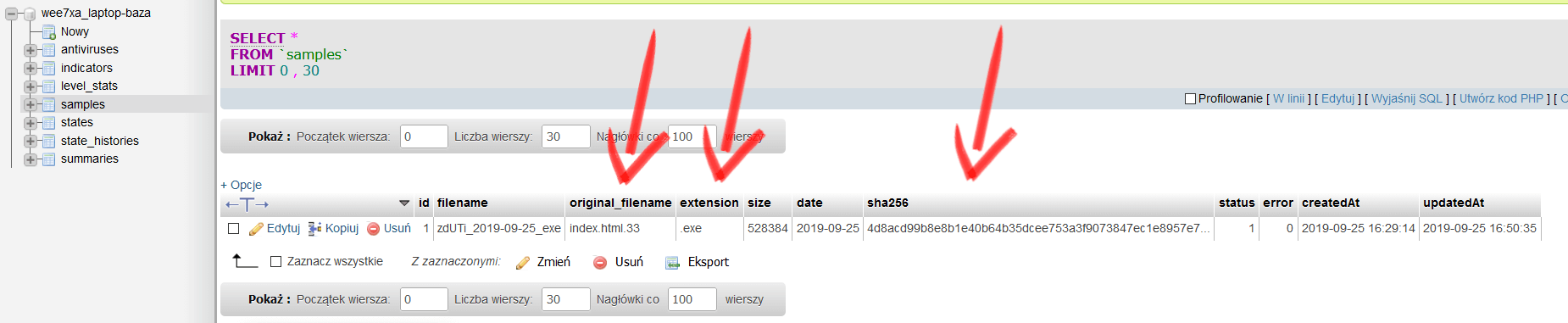

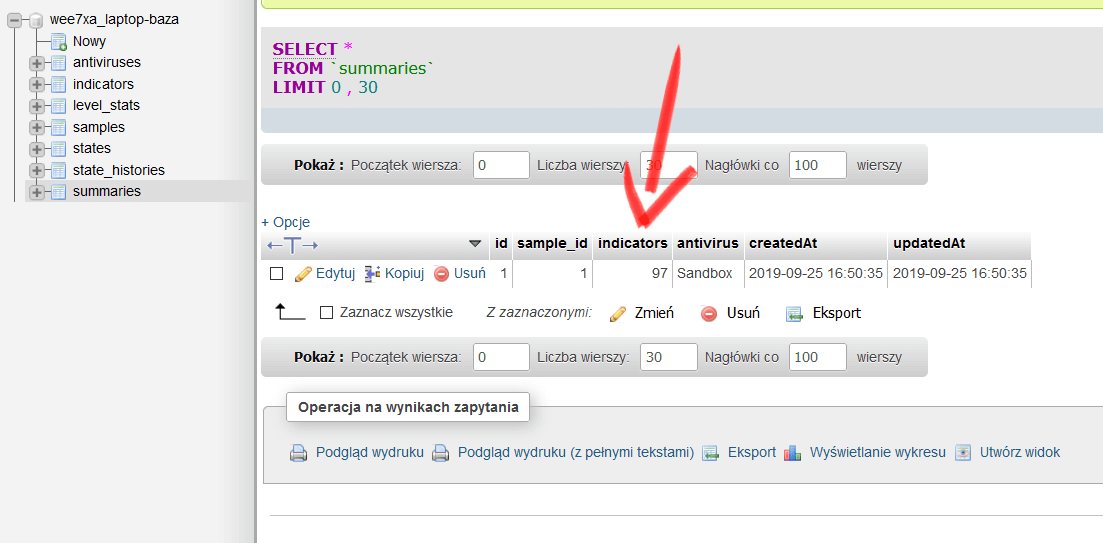

Próbka analizowanego trojana:

SHA256: 4d8acd99b8e8b1e40b64b35dcee753a3f9073847ec1e8957e793dab849140c29

W kilku od uruchomienia analizy uzyskaliśmy 97 podejrzanych aktywności działania szkodnika w systemie Windows 10. Tutaj analiza dynamiczna się kończy, a zaczyna analiza manualna, bardzo pracochłonna, która wymaga np. dekompilowania pliku, sprawdzania importowanych funkcji API, wyodrębniania interesujących informacji.

Załączamy output z konsoli z analizy trojana. Przeprowadzamy dynamiczne testy rozwiązań zabezpieczających, testując ich przydatność przed prawdziwymi atakami i złośliwym oprogramowaniem. Zainteresowane firmy współpracą zapraszamy do kontaktu.

Jak chronić się przed trojanem Emotet?

Coraz częściej pojawiają się doniesienia, że botnet rozprzestrzeniający Emotet, który przed kilkoma dniami wznowił swoją aktywność, bierze na cel także polskie firmy. Do potencjalnych ofiar rozsyłane są złośliwe wiadomości, zawierające groźnego trojana, który pozwala przestępcom przejąć kontrolę nad komputerem.

Wskazówki ochrony:

DLA NIETECHNICZNYCH: Aby uchronić się przed infekcją nie należy klikać w linki w niechciane wiadomości, zwłaszcza jeśli wiadomość dotyczą transakcji finansowych. Nie wolno otwierać załączników od nieznanych nadawców.

DLA TECHNICZNYCH: Przed odbieraniem wiadomości od nadawców, którzy podszywają się pod inne adresy e-mail, dobrze chronią filtry antyspamowe. Zarówno odbiorca jak i nadawca powinni mieć wdrożone na serwerze pocztowym zabezpieczenia w postaci SPF, DKIM, DMARC oraz RBL. Firmy, które posiadają wymienione zabezpieczenia mogą znacznie ograniczyć otrzymywanie spamu podszywającego się pod wiarygodnych nadawców. Dodatkowo systemy zapobiegające kradzieży plików i informacji (Data Leak Prevention) okazują się niezbędne.

DLA WSZYSTKICH: Bardzo ważne są szkolenia uświadamiające i odpowiednie zabezpieczenie komputerów pracowników.

Jak lepiej chronić swoje pieniądze?

Dużo praktycznych wskazówek można znaleźć w naszym teście oprogramowania do ochrony bankowości internetowej. Dane finansowe i zgromadzone środki na koncie mogą być lepiej chronione po zastosowaniu się do naszych porad. Posiłkowanie się tunelem VPN pozwoli wyeliminować ryzyko podsłuchania transmisji danych.

Jeżeli użytkownik mimo zastosowanych środków w postaci narzędzi i oprogramowania zostanie okradziony, to zainstalowany pakiet bezpieczeństwa może być dla ofiary przestępstwa internetowego solidnym argumentem dla obrony przeciwko bankowi.

Tak orzekł Sąd Najwyższy w 2018 roku (Sygn. akt V CSK 141/17) w sprawie kradzieży ponad 60 000 złotych z konta bankowego internauty. Sąd przychylił się do skargi wniesionej przez osobę poszkodowaną o zwrot całej skradzionej kwoty i kosztów sądowych. Bank nie udowodnił winy, że ofiara nie dochowała należytej staranności przy korzystaniu ze systemu bankowego.

W celu spełnienia obowiązku… z chwilą otrzymania instrumentu płatniczego użytkownik podejmuje niezbędne środki służące zapobieżeniu naruszeniu indywidualnych zabezpieczeń tego instrumentu, w szczególności jest obowiązany do przechowywania instrumentu płatniczego z zachowaniem należytej staranności oraz nieudostępniania go osobom nieuprawnionym.

(…)

Do utraty pieniędzy z rachunku bankowego powódki nie doszło bowiem w okolicznościach opisanych w przytoczonych przepisach, ale wskutek popełnienia przestępstwa przez nieustaloną osobę trzecią, która skorzystała z niewłaściwego zabezpieczenia przez Bank świadczenia usługi CUI (Centrum Usług Internetowych, dod. red).

(…)

Pozwany nie udowodnił, aby powódka dopuściła się rażącego niedbalstwa przy wykonywaniu umowy o świadczenie usług bankowości internetowej… Ciężar udowodnienia, że transakcja płatnicza była autoryzowana przez użytkownika lub że została wykonana prawidłowo, spoczywa na dostawcy.

(…)

Dostawca jest obowiązany udowodnić inne okoliczności wskazujące na autoryzację transakcji płatniczej przez płatnika albo okoliczności wskazujące na fakt, że płatnik umyślnie doprowadził do nieautoryzowanej transakcji płatniczej, albo umyślnie lub wskutek rażącego niedbalstwa dopuścił się naruszenia co najmniej jednego z obowiązków.

(..)

Bank nie wykazał, że powódka umyślnie doprowadziła do nieautoryzowanej transakcji płatniczej.

1. Jeżeli zachodzi potrzeba wykonania szybkiego przelewu, nierozsądnym pomysłem jest korzystanie z sieci publicznych. Znacznie bezpieczniejsze jest łączenie się z Internetem za pośrednictwem operatora komórkowego (najlepiej z zainstalowanym oprogramowaniem VPN). Dzięki postępującej miniaturyzacji fałszywe BTS mieszczą się w małej walizce, a te bardziej zaawansowane umiejscowione są na dronach. Dodatkowym zabezpieczeniem warstwy sieciowej jest instalacja VPN. Szyfrowany tunel VPN chroni właściciela urządzenia przed nieostrożnością lub nieroztropnością podczas logowania się do usług internetowych. Zabezpieczy m.in. przed podatnością KRACK na Wi-Fi oraz pozwoli ominąć restrykcje na usługi bądź strony internetowe nałożone przez rządowe dyktatury.

2. Instalacja rozszerzenia HTTPS Everywhere dla przeglądarki sprawi, że strony zawsze będą wczytywane szyfrowanym protokołem (jeżeli został na nich wdrożony certyfikat SSL). Dotyczy to głównie mniejszych sklepów internetowych. Należy pamiętać, że certyfikat SSL (zielona kłódka) nie gwarantuje bezpieczeństwa.

3. Korzystanie z tzw. modułów do ochrony bankowości to o wiele bezpieczniejszy sposób wykonywania przelewów.

4. Dobrym pomysłem jest zainstalowanie systemu Linux na maszynie wirtualnej lub na pendrive. Odseparowanie operacji bankowych od potencjalnie zainfekowanego systemu Windows pozwoli nauczyć się dobrych nawyków.

5. NIGDY nie należy instalować niepotrzebnego oprogramowania z Google Play. Oficjalne repozytorium z aplikacjami dla Androida zawiera mnóstwo trojanów bankowych, które są ukrywane pod postacią zwykłych aplikacji.

6. Zainstalowanie renomowanego programu antywirusowego to bardzo dobry pomysł. Zwiększa bezpieczeństwo bankowości internetowej, ale i w przypadku sporu sądowego bank będzie musiał udowodnić, że ofiara przestępstwa „nie dochowała środków należytej staranności”.

Użytkownik jest szczególnie narażony na przechwytywanie newralgicznych informacji przez złośliwe oprogramowanie w czasie korzystania z usług internetowych. Moduły, które sprawdzają działanie podejrzanego programu i monitorują wywoływane systemowe funkcje API, nie zawsze są skuteczne wobec dobrze przygotowanego trojana bankowego.

Rekomendujemy korzystanie z tzw. trybów bankowych, które w różnych produktach znajdują zastosowanie pod innymi nazwami. Poszczególni producenci mają własne sposoby na ochronę operacji na rachunkach bankowych. Jedne z tych sposobów są bardziej skuteczne, a inne mniej. Wspólnym mianownikiem łączącym wszystkie przetestowane rozwiązania to nie zawsze wystarczające ustawienia domyślne. Włączenie niektórych funkcjonalności albo zwiększenie agresywności ochrony, pozwoli osiągnąć lepszą skuteczność bez wpływu na wydajność.

Bankowość internetowa jest dobrodziejstwem XXI wieku. Każdy indywidualnie jest odpowiedzialny za bezpieczeństwo swoich finansów, dlatego powinien nauczyć się obsługiwać technologie do ich ochrony.

Jeszcze tylko jedna myśl…

Obejście filtrów antyspamowych na dużą skalę jest dla autorów Emoteta na pewno trudne, ale bardziej niepokojące jest to, że to szkodliwe oprogramowanie może być wykorzystywane w ukierunkowanych, socjotechnicznych atakach. I choć sam Emotet jest częściej downloaderem niż konkretnym typem wirusa — trojanem bankowym — to wiadomo, że w ostatniej fazie możne pobrać bardziej zaawansowanego szkodnika. Przekonały się o tym państwowe firmy w USA, kiedy Emotet pobrał ransomware i zaszyfrował pliki.

Zgłaszanie incydentów:

Jeżeli macie Państwo ciekawe informacje o atakach, sami otrzymaliście spam i nie wiecie co z nim zrobić lub po prostu chcecie ostrzec innych użytkowników, wykorzystajcie nasze zasięgi. Prześlijcie nam wiadomość na […]

[email protected]

[…] pamiętając, że również mamy swój anty-spam. Potencjalne zainfekowane załączniki, które chcecie przesłać, warto spakować do ZIP/RAR z hasłem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy