Aż 97% firm na świecie doświadczyło wielowektorowego cyberataku na urządzenia mobilne – wynika z raportu Mobile Security, opublikowanego przez firmę Check Point. Okazuje się, że w blisko co drugiej firmie co najmniej jeden pracownik pobrał złośliwą aplikację mobilną, a co najmniej 40% urządzeń mobilnych na świecie nie jest zabezpieczonych przed cyberatakami. W 2024 roku 60 proc. pracowników będzie pracować zdalnie, wykorzystując więcej urządzeń mobilnych.

Eksperci z firmy Check Point opublikowali najnowszą edycję raportu Mobile Security, analizującą najnowsze zagrożenia wymierzone w urządzenia mobilne firm i organizacji. Raport zawiera kompleksowy przegląd głównych trendów w mobilnym złośliwym oprogramowaniu, luk w zabezpieczeniach urządzeń i krajowych cyberataków. Pokazuje również, w jaki sposób organizacje mogą chronić się przed złożonymi zagrożeniami mobilnymi dziś i jutro oraz w jaki sposób te zagrożenia będą prawdopodobnie ewoluować.

Najważniejsze wnioski z mobilnego raportu

Zdaniem specjalistów ds. cyberbezpieczeństwa, przejście do masowej pracy zdalnej spowodowało gwałtowny wzrost ilości ataków mobilnych, w wyniku czego 97% organizacji stało w obliczu zagrożeń mobilnych z kilku wektorów ataków. Prognozuje się, że do 2024 r. 60% pracowników będzie pracować zdalnie, zatem bezpieczeństwo mobilne powinno być priorytetem dla wszystkich organizacji.

- Wszystkie przedsiębiorstwa narażone na ataki mobilne: Prawie każda organizacja doświadczyła co najmniej jednego ataku mobilnego szkodliwego oprogramowania w 2020 r. Dziewięćdziesiąt trzy procent z nich, nakłaniało użytkowników do zainstalowania złośliwego ładunku za pośrednictwem zainfekowanych witryn internetowych lub adresów URL lub zamierzało wykraść dane uwierzytelniające użytkowników.

- Prawie połowa organizacji dotkniętych szkodliwymi aplikacjami mobilnymi: w 2020 roku w 46% organizacji co najmniej jeden pracownik pobrał złośliwą aplikację mobilną, która zagrażała sieciom i danym organizacji.

- Cztery na dziesięć telefonów komórkowych na całym świecie są podatne na ataki: badanie Achilles przeprowadzone przez firmę Check Point wykazało, że co najmniej 40% urządzeń mobilnych na świecie jest z natury podatnych na cyberataki z powodu wad chipsetów i wymagają pilnej aktualizacji.

- Wzrost mobilnego szkodliwego oprogramowania: w 2020 r. firma Check Point odnotowała 15% wzrost aktywności trojanów bankowych, kradnących głównie dane uwierzytelniające użytkowników bankowości mobilnej. Co więcej, cyberprzestępcy często rozpowszechniają swoje złośliwe oprogramowanie, w tym trojany mobilnego dostępu zdalnego (MRAT), trojany bankowe i dialery premium, ukrywając je w aplikacjach, które m.in. twierdzą, że oferują informacje związane z COVID-19.

- Grupy APT atakują urządzenia mobilne: telefony komórkowe istotnych lub wpływowych osób są bardzo atrakcyjnym celem dla różnych grup APT, takich jak Iran’s Rampant Kitten, która przeprowadziła skomplikowane i wyrafinowane ukierunkowane ataki w celu szpiegowania użytkowników i kradzieży wrażliwych danych.

W 2020 roku firma Check Point odkryła również, że cyberprzestępcy w swoich działaniach są w stanie wykorzystywać systemy zarządzania urządzeniami mobilnymi (MDM) firm. W jednaj z dużych międzynarodowych korporacji wykorzystano MDM do dystrybucji złośliwego oprogramowania na ponad 75% wykorzystywanych urządzeń, kontrolując w ten sposób urządzenia pracowników.

Dane dotyczące organizacji w Polsce

- Firmy (bez względu na ich wielkość) w Polsce były atakowane średnio 487 razy w tygodniu w ciągu ostatnich 6 miesięcy.

- Najpopularniejszym złośliwym oprogramowaniem w Polsce jest Qbot, który ma wpływ na 10% organizacji.

- Na liście najpopularniejszych szkodliwych programów znajdują się 2 trojany bankowe (Qbot, Formbook) i jeden Cryptominer (XMRig).

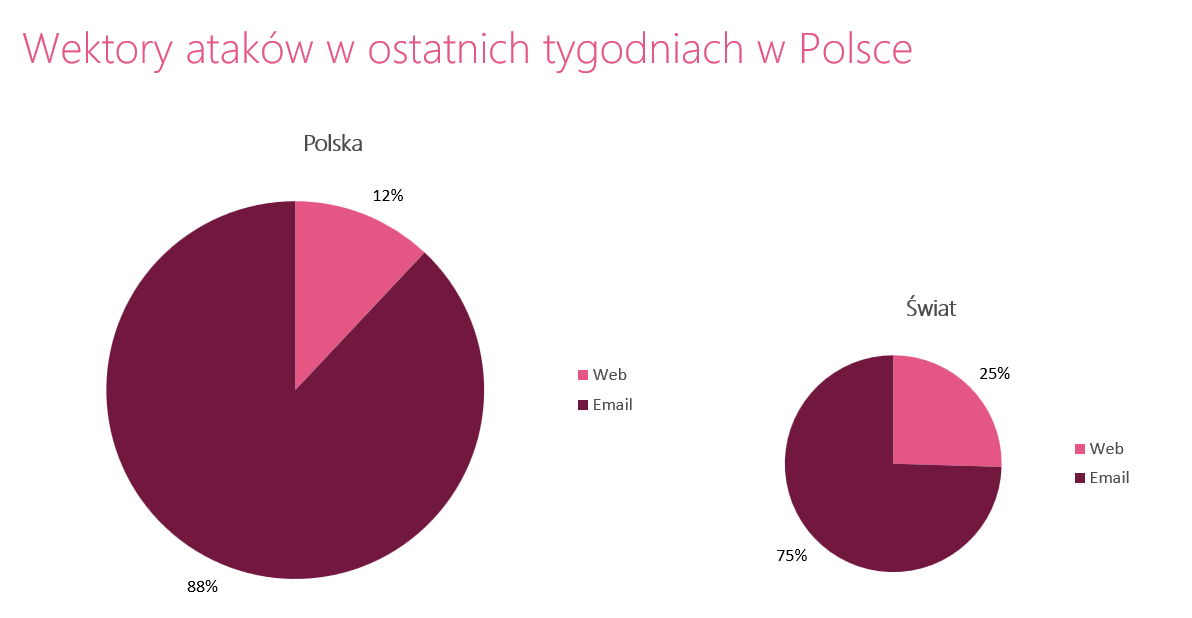

- 88% szkodliwych plików w Polsce zostało dostarczonych za pośrednictwem poczty elektronicznej (najczęstszy wektor ataku).

- Najpopularniejszym rodzajem wykorzystania luki w zabezpieczeniach w Polsce jest zdalne wykonanie kodu (62% organizacji).

Najważniejsze wycieki ataki na firmy i wycieki danych

- 21 lutego 2021 roku CD Projekt Red, polski deweloper gier wideo, ujawnił, że padł ofiarą ataku ransomware, w wyniku którego skradziono kod źródłowy kilku gier, z których część nie została jeszcze wydana. Chociaż napastnicy zagrozili sprzedażą skradzionych danych, firma odmówiła zapłacenia okupu.

- 20 sierpnia 2020 roku ujawniono anty-natowską kampanię dezinformacyjną, gdzie wykorzystano skompromitowane serwisy informacyjne w Polsce i na Litwie do umieszczania fałszywych wiadomości, które miały zdyskredytować NATO.

Podczas gdy najczęściej używanym wektorem do zaatakowania firm był e-mail (88%), a w drugiej kolejności strona internetowa (12%), do najbardziej rozpowszechnionych plików ze szkodliwą zawartością zaliczamy:

- EXE (58%)

- XLSM (13%)

- XLSX (12%)

- HTML (4,5%)

- DOCX (3,8%)

- PPT (3%)

- RTF (2,3%)

- XLS (2,3%)

Najwięcej incydentów bezpieczeństwa miało swoje źródło przez niebezpieczne strony internetowe (aż 58% adresów URL prowadziło do pobierania szkodliwych plików EXE), a tylko 11% ataków rozpoczynało się od pobrania i uruchomienia złośliwych dokumentów Office.

Złośliwe oprogramowanie – techniki ataków

- Aż 65% próbek złośliwego oprogramowania, które atakowało organizacje w Polsce, używało technik do wykrywania wirtualizacji i sandboxów.

- 44% szkodników posiadało zaimplementowany kod, który pomagał uzyskać szczegółowe informacje o systemie operacyjnym i sprzęcie, w tym o wersji, poprawkach, dodatkach Service Pack i architekturze atakowanych systemów IT.

- Również 44% próbek wchodziło w interakcje z natywnym interfejsem programowania aplikacji (API) systemu operacyjnego w celu wykonywania określonych działań.

- 36% przeanalizowanych malware posiadało zdolność do szyfrowania danych oraz wykradania plików, a także poświadczeń administratora i użytkowników.

Raport opiera się na danych pochodzących z Check Point ThreatCloud. Jest to największa, kolaboracyjna sieć powstała w celu walki z cyberprzestępczością, która dostarcza danych o zagrożeniach i trendach ataków z globalnej sieci honeypotów. Raport ten analizuje najnowsze zagrożenia w różnych sektorach gospodarki, a także zawiera kompleksowy przegląd trendów dotyczących złośliwego oprogramowania, nowopowstałych wektorów wycieków danych oraz ataków na struktury państwowe. Cyberataki w czasie rzeczywistym można prześledzić na mapie na tej stronie internetowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy