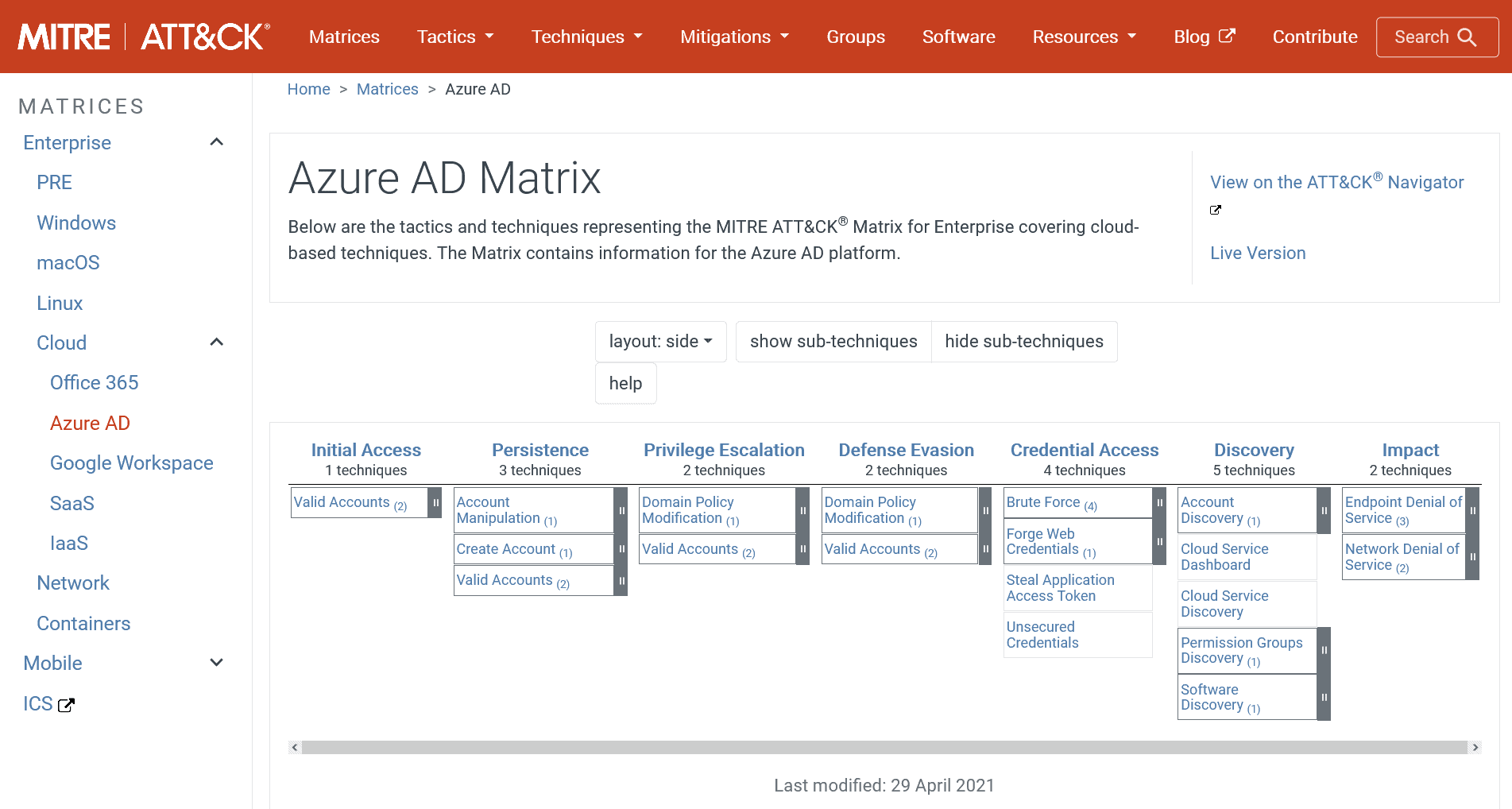

Programy do obsługi zdarzeń bezpieczeństwa, aby skutecznie zwalczać złośliwe aplikacje, muszą nadążać za ewoluującymi technikami cyberataków. Podobnie jest w naszym laboratorium testowym, i ponieważ korzystamy z dobrodziejstw bazy MITRE ATT&CK, dajemy naszym Czytelnikom zapewnienie, że testy od AVLab są zgodne z procedurami i technikami MITRE ATT&CK.

Te modele zagrożeń, które zostały przedstawione w postaci macierzy, zawierają istotne informacje na temat technik cyberprzestępczych. Wykorzystywane są m.in. do opracowywania konkretnych metod zapobiegawczych przed atakami ukierunkowanymi ATP. Baza MITRE jest powszechnie stosowana w celach badawczych i rozwojowych przez rządy, jak i korporacje związane z usługami cyberbezpieczeństwa.

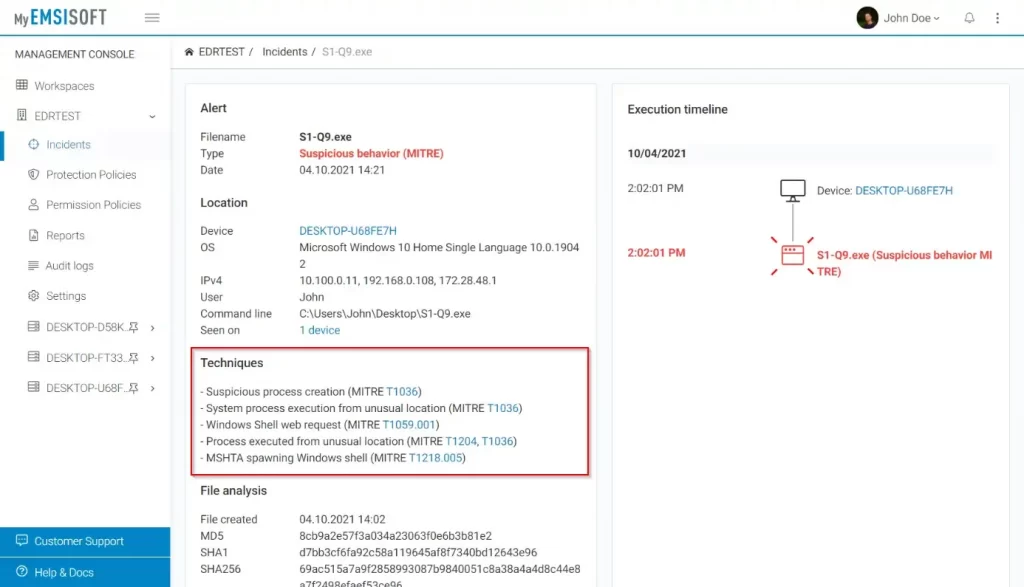

Emsisoft wspiera wzorce zachowań MITRE ATT&CK

Producent oprogramowania zabezpieczającego poinformował, że ich platforma z konsolą w chmurze MyEmsisoft, wspierająca Windows 10 (Emsisoft Business Security oraz Emsisoft Enterprise Security), dostarcza już informacji o tym, jakie wzorce zachowań są wykorzystywane przez złośliwe oprogramowanie w przypadku wykrycia zagrożenia i zaalarmowania o zdarzeniu w konsoli administracyjnej.

Jak na razie najnowsza aktualizacji wnosi dla złośliwego oprogramowania „zaledwie” 7 technik i taktyk, które to mają odzwierciedlenie w bazie MITRE ATT&CK. W następnych kilku miesiącach producent obiecuje dodać ponad 100 wzorców, aby pokryć całe spektrum zagrożeń związanych z punktami końcowymi.

Co bardzo ważne zapowiedziano także koniec wsparcia dla systemów innych niż Windows 10 i systemów 32-bitowych. W związku z tym agenty chroniące system operacyjny nie będą już aktualizowane, co z pewnością narazi przedsiębiorstwa na niebezpieczeństwo wystąpienia luk bezpieczeństwa w oprogramowaniu anty-malware.

Aktualizacje dotyczące bazy danych wirusów będą dostarczane, jednak ta gra nie jest warta świeczki. Zespoły IT w firmach proszone są o zaktualizowanie systemów do Windows 10 albo poszukanie alternatywnego oprogramowania anty-malware, które będzie zgodne ze starszymi systemami. Kompatybilnym oprogramowaniem z Windows XP+ jest np. Arcabit oraz MKS_VIR.

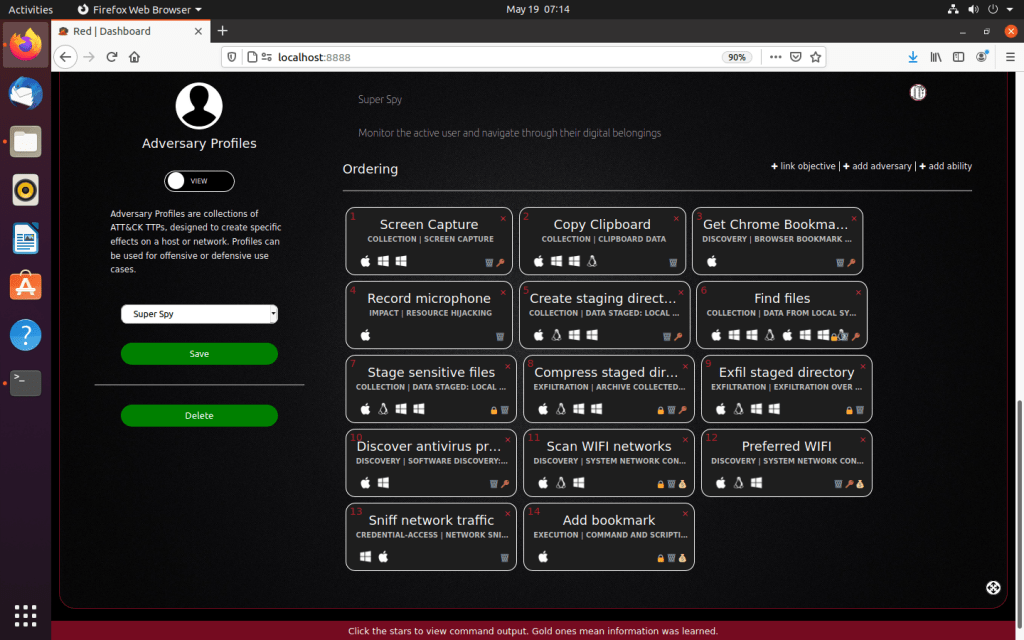

Testowanie z frameworkiem Caldera

Organizacje, które posiadają wykwalifikowany zespół ludzi ds. bezpieczeństwa mogą już teraz wypróbować framework Caldera, aby przetestować oprogramowanie ochronne we własnej sieci.

Framework powstał dzięki współpracy ekspertów stojących za edukacyjną bazą taktyk i ataków MITRE ATT&CK. Szerokie możliwości narzędzia pozwalają sprawdzić skuteczność rozwiązań ochronnych z wyszczególnieniem konkretnych modułów np.: zabezpieczeń przed zaszyfrowaniem plików, blokowania złośliwych połączeń przez firewall, protekcję przed atakami zero-day, raportowanie zainstalowanych agentów EDR na stacjach roboczych i wiele więcej.

Samouczek oraz opis narzędzia Caldera znajduje się na naszej stronie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy