W ostatnich dniach i godzinach widzimy skutki zakrojonej kampanii ransomware wymierzonej przeciwko dystrybutorom paliw w Europie. Do jednego z największych cyberataków doszło na dwie spółki Marquard & Bahls – niemieckiej firmy operującej na rynku dostaw paliw. Cyfrowy szantaż o okup zmusił czołowych dystrybutorów paliw w Niemczech do wstrzymania działań. Cyberatak spowodował, że największa krajowa sieć dystrybucyjna Aral, musiała zaopatrywać część swoich stacji benzynowych (233 na 2300) z alternatywnych źródeł. W ataku ucierpiała również firma Shell, która poinformowała, że w efekcie cyberataku przekierowuje dostawy ropy do innych magazynów. Do podobnego incydentu doszło także w Holandii – co najmniej sześć terminali do magazynowania ropy naftowej w centrum rafineryjnym Amsterdam-Rotterdam-Antwerpia (ARA) ma problemy z załadunkiem i rozładunkiem z powodu szeroko zakrojonego cyberataku na europejskie terminale naftowe.

Zaatakowane terminale są obsługiwane przez SEA-Tank, Oiltanking i Evos w Antwerpii, Gandawie, Amsterdamie i Terneuzen. Do tego dochodzi 11 zaatakowanych obiektów w Niemczech. Wydaje się, że tylko jeden z dwóch terminali Evos w Amsterdamie został zaatakowany, najprawdopodobniej ten o nazwie Amsterdam East.

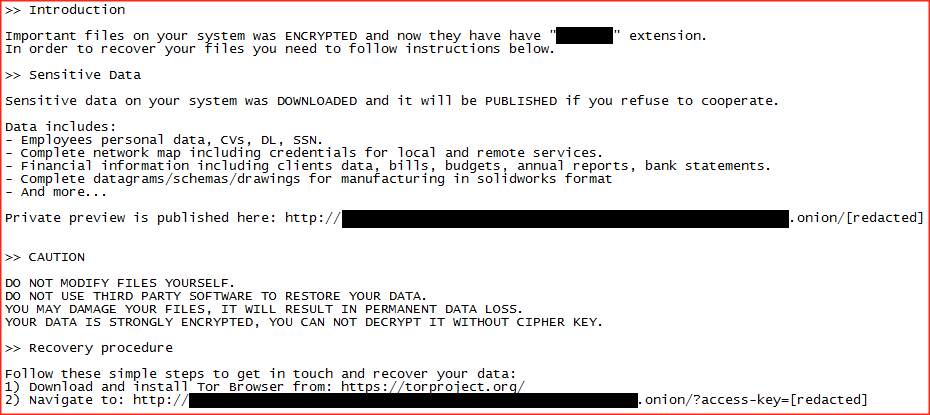

Grupa hakerów ALPHV opracowała ransomware BlackCat

Zdaniem ekspertów ESET odpowiedzialna za atak jest grupa cyberprzestępców ALPHV, która buduje model franczyzowy dla ataków z użyciem oprogramowania ransomware.

ALPHV aktywnie rekrutuje operatorów z kilku organizacji ransomware w tym REvil, BlackMatter i DarkSide – oferuje „partnerom” do 90 procent okupu zapłaconego przez organizację-ofiarę.

Od końca stycznia 2022 roku strona hakerów zawiera informacje o ponad 200 ofiarach-organizacji.

Dzięki badaczom z Varonis Threat Labs dowiadujemy się więcej o ofiarach grupy hakerów ALPHV używających ransomware BlackCat ransomware.

- Grupa aktywnie rekrutuje byłych operatorów REvil, BlackMatter i DarkSide.

- Zaobserwowano ich zwiększoną aktywność od listopada 2021.

- Grupa oferuje lukratywne wypłaty dla partnerów (do 90% !!!).

- Oprogramowanie ransomware napisane jest w języku Rust.

- Malware do szyfrowania plików na dyskach używa klucza AES, natomiast klucz na samym końcu jest szyfrowany przez klucz publiczny w wyniku działania algorytmu RSA. Klucz prywatny RSA pozostaje w rękach przestępcy, zatem szansa odzyskania danych jest prawie zerowa.

- Wirus wykorzystuje lukę zdobywają wyższe uprawnienia w systemie (bypass UAC, Masquerade_PEB, CVE-2016-0099 – warto sprawdzić, czy posiadacie łatkę w systemach Windows Server!).

- Może rozprzestrzeniać się na zdalne hosty za pomocą PsExec.

- Usuwa kopie zapasowe Windows za pomocą VSS Admin.

- Oprogramowanie przestępcze potrafi wykryć, zatrzymać i usuwać migawki z VMware ESXi!

Zobacz techniczne opracowanie PDF o ransomware BlackCat przygotowane przez Sentinelone.

Atak cyberprzestępców na firmy paliwowe nie jest nowością. W ubiegłym roku amerykański koncern paliwowy Colonial Pipeline musiał uporać się z atakiem typu ransomware. W wyniku działań cyberprzestępców sparaliżowane zostały usługi biznesowe spółki, co doprowadziło do braku dostępu do gazu na wschodnim wybrzeżu USA przez blisko tydzień.

W kontekście bieżących wydarzeń geopolitycznych i zwiększających się cen surowców, w tym ropy i gazu, eksperci spodziewają się kolejnych ataków ransomware na firmy branży surowcowej na świecie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy