Ten krótki artykuł nie jest w żaden sposób sponsorowany przez producenta omawianego rozwiązania. Należy do tych całkowicie luźnych rozważań, aby chociaż w części oddać charakter oprogramowania podczas pracy z konsolą administratora. Rozwiązanie Xcitium Advanced jest długofalowo testowane w naszych testach bezpieczeństwa z serii Advanced In-The-Wild Malware Test. Raz do roku przeprowadzamy także ocenę zaawansowanych rozwiązań EDR-XDR, o czym więcej możesz przeczytać w podlinkowanych frazach. Tymczasem od ogółu przejdźmy do szczegółów.

Xcitium to spółka wydzielona z Comodo, która przejęła portfolio biznesowe. Część produktów dla bardzo małych firm oraz użytkowników niekomercyjnych pozostaje w rękach Comodo. Podział miał miejsce w roku 2022.

Obecnie Xcitium, jako amerykańska firma, kieruje swoje portfolio do ochrony małych, średnich i dużych środowisk. Kładzie duży nacisk na proaktywną protekcję przed zagrożeniami 0-day, dodatkowo wspiera tę ochronę w zgodzie z założeniami architektury bezpieczeństwa Zero Trust. Jeśli miałbym podsumować, komu przeznaczone są rozwiązania Xcitium, to będą to sektory:

- Finanse i bankowość, ochrona zdrowia i administracja publiczna, gdzie potrzeba jest wyraźna skuteczność przed ransomware.

- Przedsiębiorstwa z sektora energetycznego oraz infrastruktury krytycznej, które potrzebują bezkompromisowych zabezpieczeń.

Xcitium kładzie też silny nacisk na zdalne zarządzanie bezpieczeństwem (MDR), udostępniając rozbudowane funkcje do szczegółowego monitorowania wszystkich urządzeń podłączonych do sieci, aby nic nie umknęło uwadze administratorom. Dzięki MDR, dobrze wpisuje się w strategię mniejszych firm, które nie są w stanie udźwignąć operacyjnie i finansowo własnych centrum bezpieczeństwa (SOC).

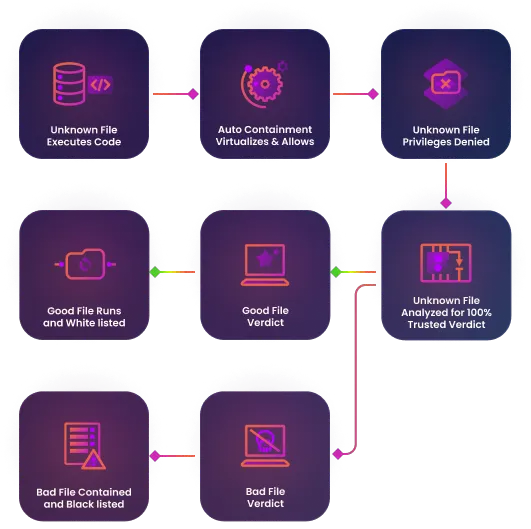

Do scharakteryzowania architektury Xcitium posłużę się jednym, prostym schematem:

Omawiając krótko przejście przez poszczególne etapy, należy zacząć od opatentowanej technologii izolacji wszystkiego w systemie, co jest nieznane na czas analizy lub do potwierdzenia wyjątku przez administratora. To tak zwane „Auto-Containment” (zobacz szczegóły techniczne w PDF), które uruchamia nowe i nieznane aplikacje oraz pliki bez negatywnego wpływu na to, co się stanie potem w systemie operacyjnym. Technologia ta sprawdzi się wszędzie tam, gdzie istnieje ryzyko niedoszacowania ryzyka i występowania błędu ludzkiego – innymi słowy nie dojdzie do negatywnych konsekwencji w wyniku uruchomienia pliku z załącznika np. „Zapytanie ofertowe dla projektu w Warszawie 230522.gz” lub czegoś podobnego, pobranego z Internetu. Zabezpieczenia mogą obejmować systemy Windows, Windows Server, macOS, Linux oraz usługi, procesy, pliki i dane na nich przechowywane.

Produkty Xcitium są dosyć dobrze oceniane na platformie Gartner, gdzie doczytuję, że firmy, które najczęściej korzystają z tych produktów, są wielkości:

- 53% firm o przychodach do 50 milionów dolarów rekomenduje Xcitium,

- 21% firm o przychodach od 50 do 100 milionów dolarów popiera technologie producenta,

- 7% przedsiębiorstw od 1 do 10 miliardów dolarów dobrze ocenia oprogramowanie,

- 3% firm o przychodach od 10 miliardów dolarów jest zadowolona z korzystania z tych produktów,

- 16% instytucji publicznych i rządowych dobrze ocenia ochronę, jaką zapewnia producent.

Wracając do naszego schematu o zabezpieczeniach Xcitium…

System ochronny Xcitium sprawdza, czy plik został już wcześniej oceniony w chmurze Xcitium Valkyrie.

Jeśli plik jest jeszcze nieznany, to na czas analizy w chmurze, podejmowana jest automatyczna decyzja o jego blokowaniu, jak również blokowaniu odwoływania się do rzeczywistego API systemu Windows. Innymi słowy i jednocześnie, to co może zobaczyć użytkownik i administrator, to że potencjalne zagrożenie (nieznany plik) jest albo blokowane przez system HIPS, albo uruchomione w tak zwanej lokalnej piaskownicy, czyli miejscu izolowanym od systemu operacyjnego (w zależności od ustawień nadanym oprogramowaniu przez administratora).

Xcitium Valkyrie, na czas klasyfikacji plików w chmurze (dobre, szkodliwe lub nieznane), wykorzystuje techniki black-box ze sztuczną inteligencją (dynamiczna analiza), maszynowe uczenie, statyczną analizę, reputację. Dodatkowo takie zagrożenia są sprawdzane przez analityków złośliwego oprogramowania. Warto pamiętać o tym szczególe, ponieważ zwykle w rozwiązaniach antywirusowych nowej generacji, nadal mamy do czynienia ze starymi technologiami, które rozróżniają pliki tylko na znane i szkodliwe.

A co z plikami nieznanymi? Wydaje mi się, że dobrze to wytłumaczyłem w poprzedzających akapitach.

Więcej o statystykach złośliwego oprogramowania w chmurze Xcitium przeczytasz w audycie poświęconym transparentności ich zaplecza.

Cyber Transparency Audit - dane telemetryczne Xcitium

Xcitium, teoretycznie konkuruje z CrowdStrike, SentinelOne, Palo Alto Networks, ale w praktyce jest wybierane przez CISO i ich odpowiedników, będąc świadomym prawdziwych zagrożeń, gdzie realna ochrona środowiska produkcyjnego na poziomie 100% po prostu nie istnieje.

Konsola administratora Xcitum

Jak już wspomniałem, rozwiązanie jest testowane przez Fundację AVLab dla Cyberbezpieczeństwa dosyć regularnie, a dzięki temu mamy szeroki obraz skuteczności tych technologii, natomiast brakuje nam doświadczenia z realnego zarządzania bezpieczeństwem w dużej firmie. Tym niemniej z doświadczeń, jakie mamy przy testach, mogę powiedzieć, że:

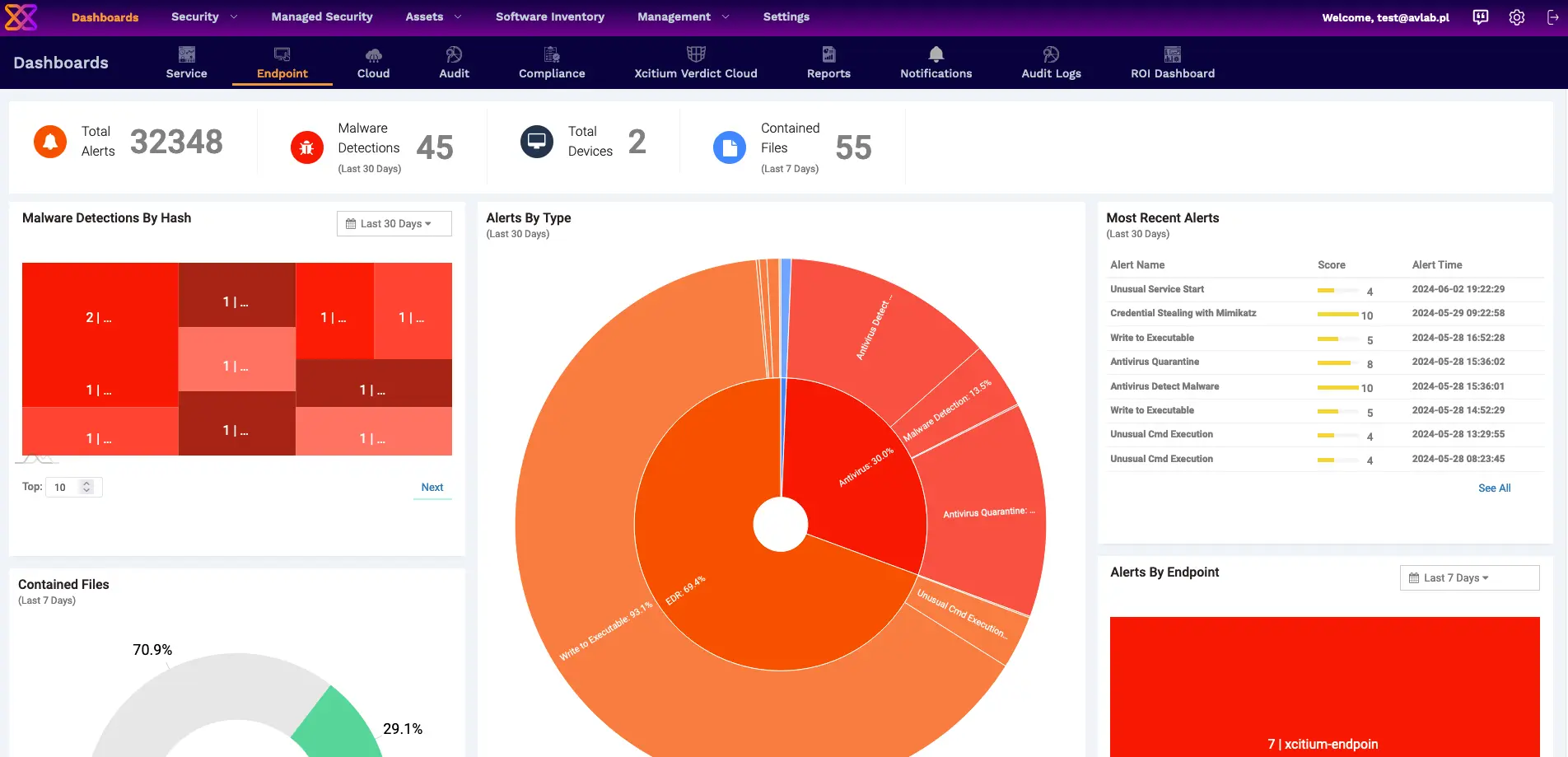

Panel administratora jest podzielony na czytelne zakładki oraz miejsca, z których dowiesz się o najważniejszych informacjach ze swojego chronionego środowiska. My mamy podpięte 2 urządzenia, na których w ostatnich 7 dniach doszło do 45 detekcji malware i uruchomienia w piaskownicy 55 plików (pliki nieznane).

Pozostałe informacje to np. liczba alertów (ponad 32 tysiące) głównie pochodzące z modułu EDR – alerty możesz definiować oraz przyznawać im ważność w skali od 1 do 10, a także zdecydować, od jakiego poziomu alert będzie widoczny w konsoli, jako coś ważnego. Widzę też najczęściej wykrywane typy alertów np. detekcja malware przez antywirus, kradzież informacji z użyciem Mimikatz, nietypowe zachowania plików i procesów, uruchomienie nieznanego pliku, nietypowe zachowanie CMD i Powershell i tak dalej.

Widoczne typy alertów będą zależeć od konkretnego środowiska – w naszym skupiamy się na testowaniu, dlatego większość alertów będzie podobna do podejrzanego zachowania.

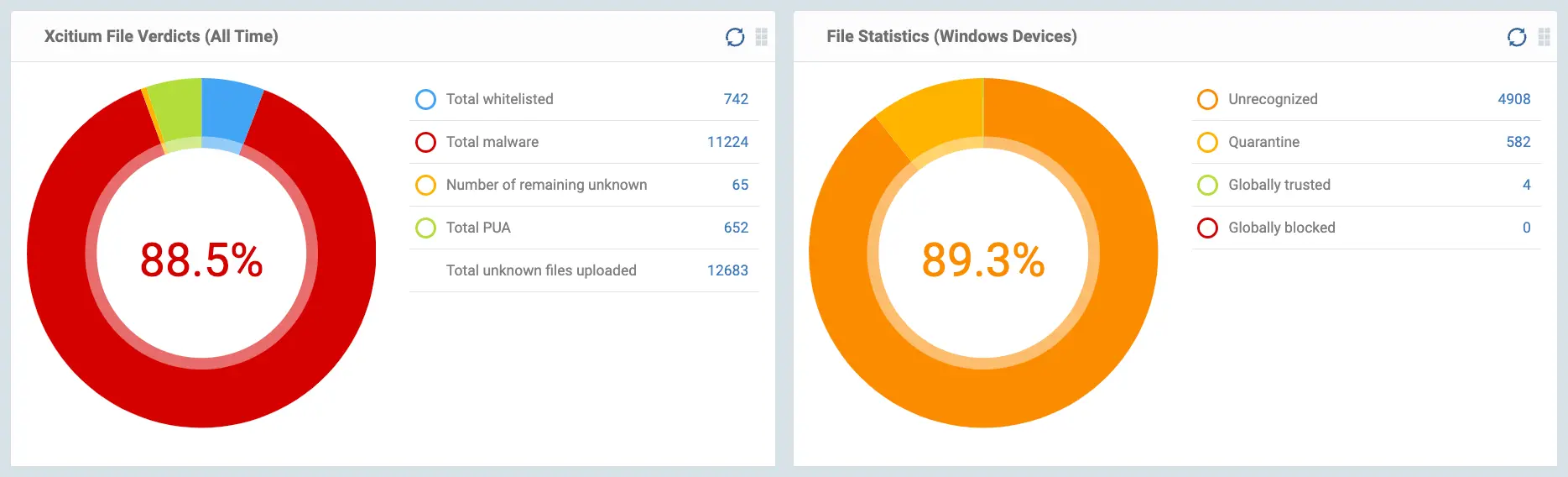

Tutaj na przykład możesz zobaczyć, jak skuteczna jest technologia oceny w chmurze plików z podziałem na pliki zaufane, malware, nieznane, PUA. Po prawej stronie jest liczba plików nieznanych na urządzeniu, liczba plików w kwarantannie oraz globalnie zaufanych – z tego poziomu możesz od razu przejść do listy plików i zarządzać wyjątkami.

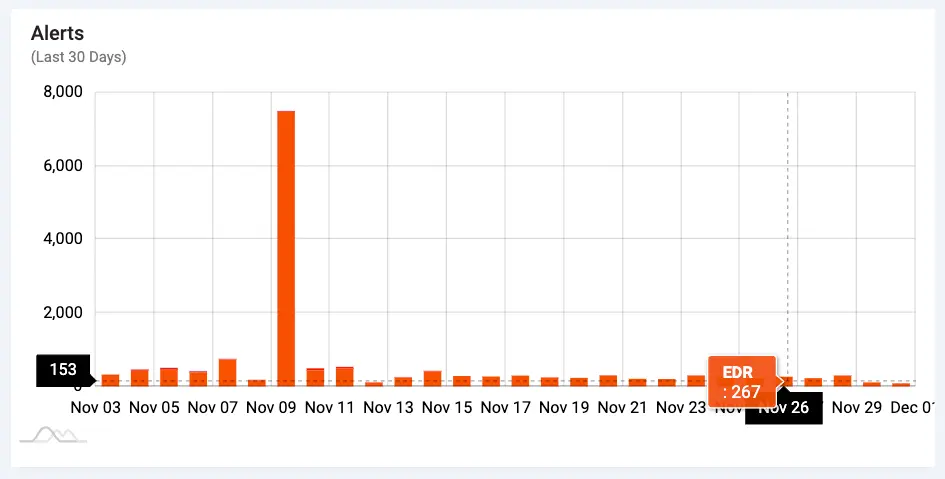

Poniżej widzisz liczbę alertów każdego dnia podczas testów Advanced In-The-Wild Malware Test w listopadzie 2024 roku. Co ciekawe 9 listopada wystąpiło znacznie ponad 7 tysięcy alertów EDR spowodowanych uruchomieniem ransomware w środowisku testowym, co wywołało falę zdarzeń i powiązanych ze sobą alertów:

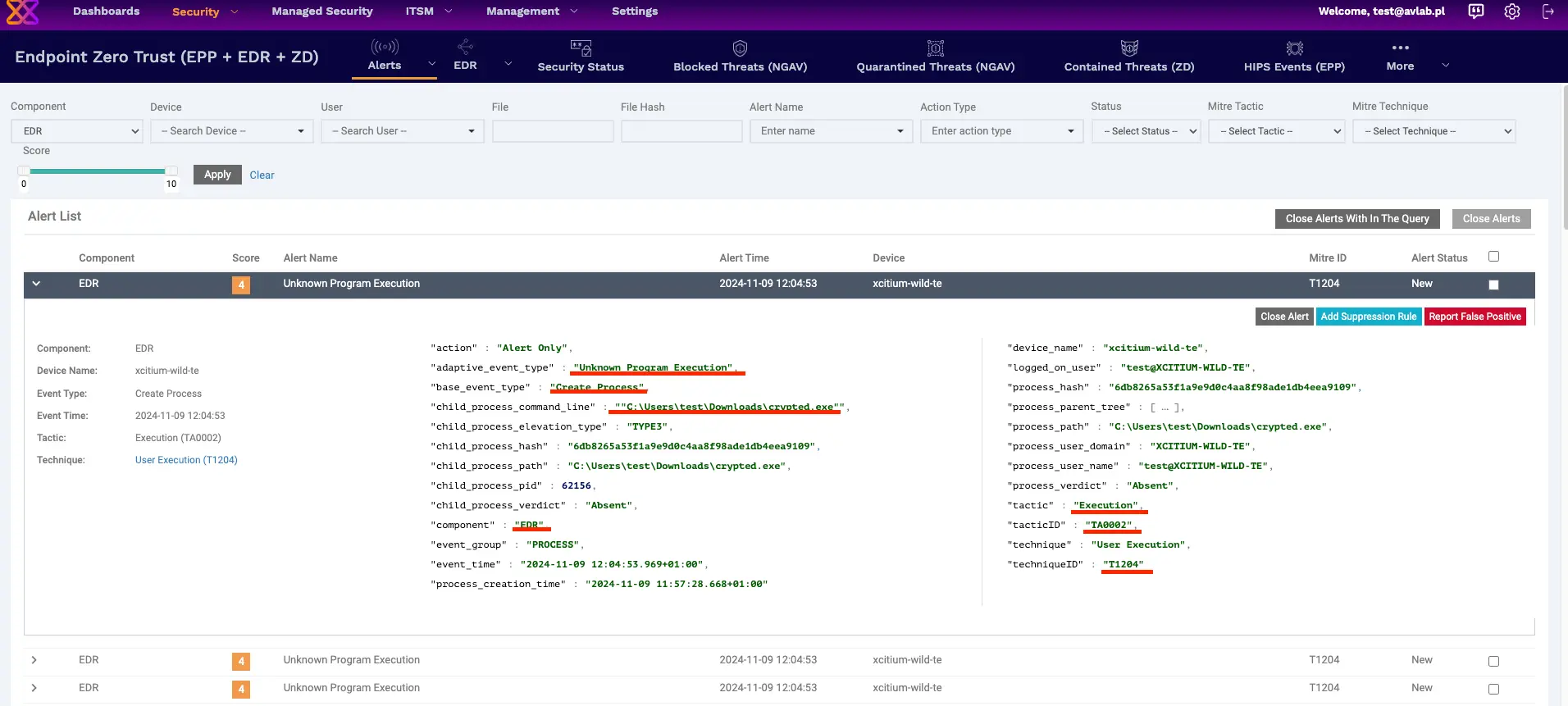

Proces crypted.exe spowodował odpalenie szeregu alertów poziomu 4 (alert only), co widzimy na poniższym zrzucie ekranu w module EDR. Ten moduł nie jest domyślnie włączony, ale my z niego korzystamy. Jest skierowany dla firm z konkretnymi wymaganiami lub dla firm, które zarządzanie incydentami mogą oddelegować w ręce swojego partnera, korzystającego właśnie z rozwiązania Xcitium.

Poniżej trochę danych technicznych dla szkodliwego pliku i powiązania z tablicą MITRE:

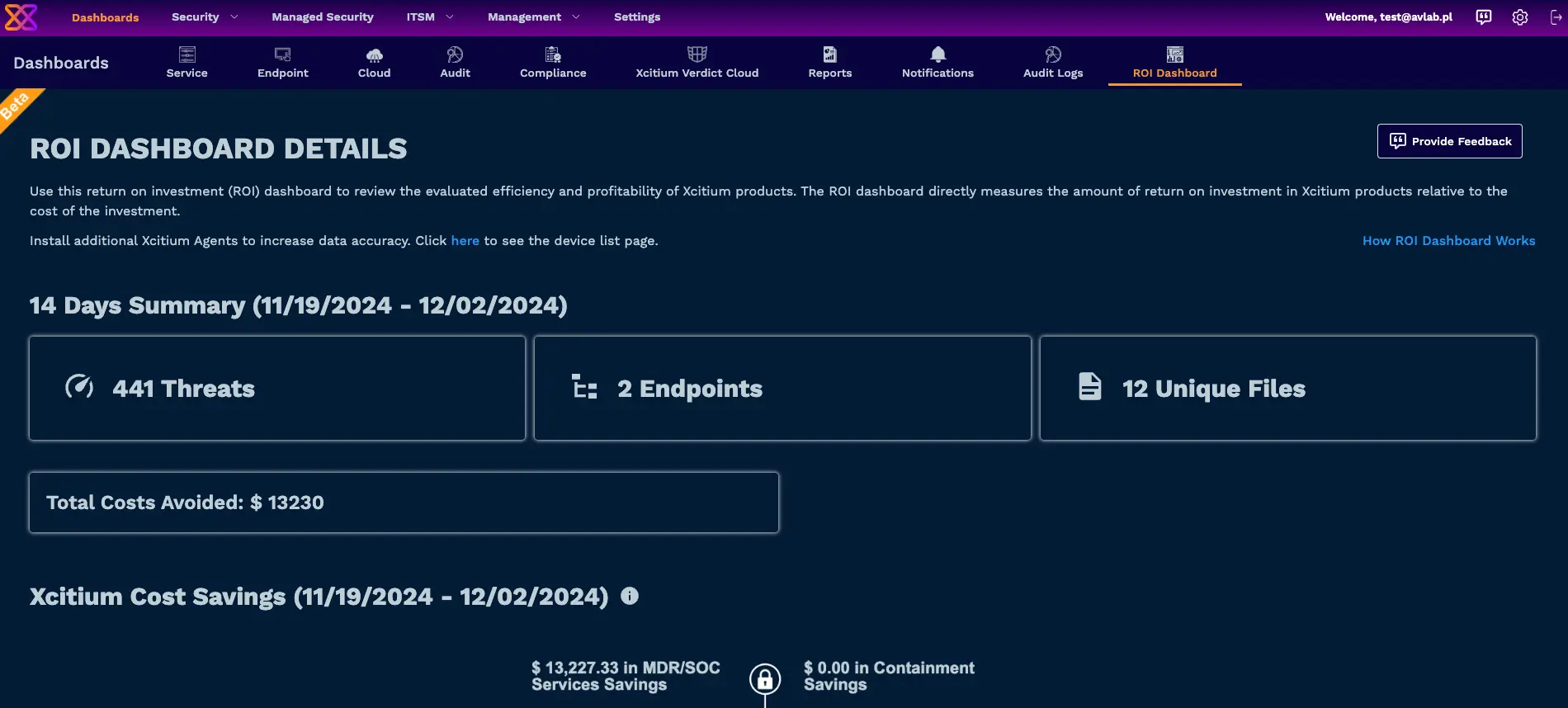

Co interesujące, na podstawie jakiegoś algorytmu, obliczono teoretyczne oszczędności ROI (zwrot z inwestycji). I w naszym przypadku, tylko dla 2 urządzeń i dla 441 zagrożeń, moduł EDR mógłby wygenerować ogromne koszty związane z utrzymaniem bezpieczeństwa IT, gdybyśmy korzystali z MDR lub zewnętrznego SOC:

Dalsza część tego samego ekranu:

Podsumowując, dla kogo jest rozwiązanie Xcitium?

Xcitium Advanced może sprostać wymaganiom nawet w najbardziej rozbudowanych środowiskach, pod warunkiem, że będzie pokrywało systemy operacyjne, na których konieczne jest użycie technologii opisanych w artykule. Pakiet można rozbudować o dodatkowe funkcjonalności, jak np. monitorowanie urządzeniami, zarządzania incydentami, narzędziem do zdalnej pomocy, detektorem plików nieznanych w organizacji, zarządzanie podatnościami systemów operacyjnych i zainstalowanych aplikacji, systemem tiketów dla pracowników.

Ten artykuł nie jest ofertą sprzedażową, dlatego jeśli chcesz dowiedzieć się więcej, zajrzyj na stronę producenta Xcitium.com, oraz zapoznaj się z naszymi testami z serii Advanced In-The-Wild Malware Test, jak również EDR-XDR Evaluation, gdzie systematycznie staramy się sprawdzić skuteczność zabezpieczeń, które dostarcza ów producent. Na koniec dodam jeszcze, że w testach używamy utwardzonych ustawień dla agenta antywirusowego i agenta EDR, aby pokazać realną skuteczność oprogramowania przed zagrożeniami 0-day.

Czy ten artykuł był pomocny?

Oceniono: 0 razy