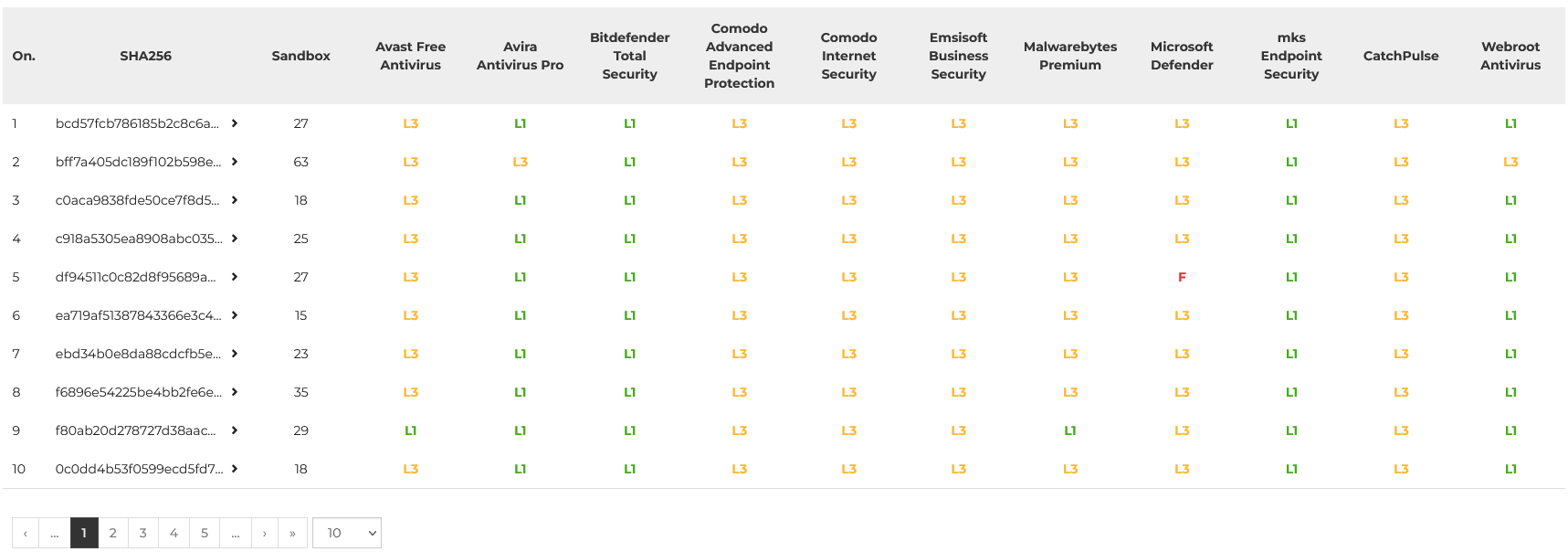

W maju 2022 roku zakończyliśmy XVIII edycję badania z serii Advanced In The Wild Malware Test. Wykonujemy tę analizę dla was systematycznie, aby w długim okresie czasu pokazać skuteczność zabezpieczeń różnych producentów. Tym razem do sprawdzenia mechanizmów zabezpieczeń przed zagrożeniami z Internetu wykorzystaliśmy 1925 próbek złośliwego oprogramowania, które zanim trafiają do bazy testowej, poddawane są weryfikacji.

W maju 2022 roku sprawdziliśmy następujące oprogramowanie (były to zawsze najnowsze wersje, ponieważ raz dziennie system testujący aktualizacje antywirusy oraz sygnatury):

- Avast Free Antivirus

- Avira Antivirus Pro

- Bitdefender Total Security

- Comodo Advanced Endpoint Protection (dla firm)

- Comodo Internet Security

- Emsisoft Business Security (dla firm)

- Malwarebytes Premium

- Mks_vir Endpoint Security (dla firm)

- Microsoft Defender (Windows 10 z wyłączonym SmartScreen – wyjaśnienie poniżej)

- CatchPulse (poprzedni SecureAPlus Pro, zobacz dlaczego)

- Webroot Antivirus

W przeciwieństwie do innych laboratoriów badawczych nasze testy są maksymalnie jawne, dlatego udostępniamy pełną listę wirusów. Najważniejsze informacje oraz wyniki z testu są dostępne na stronie https://avlab.pl/en/recent-results.

Podsumowanie majowej edycji testu

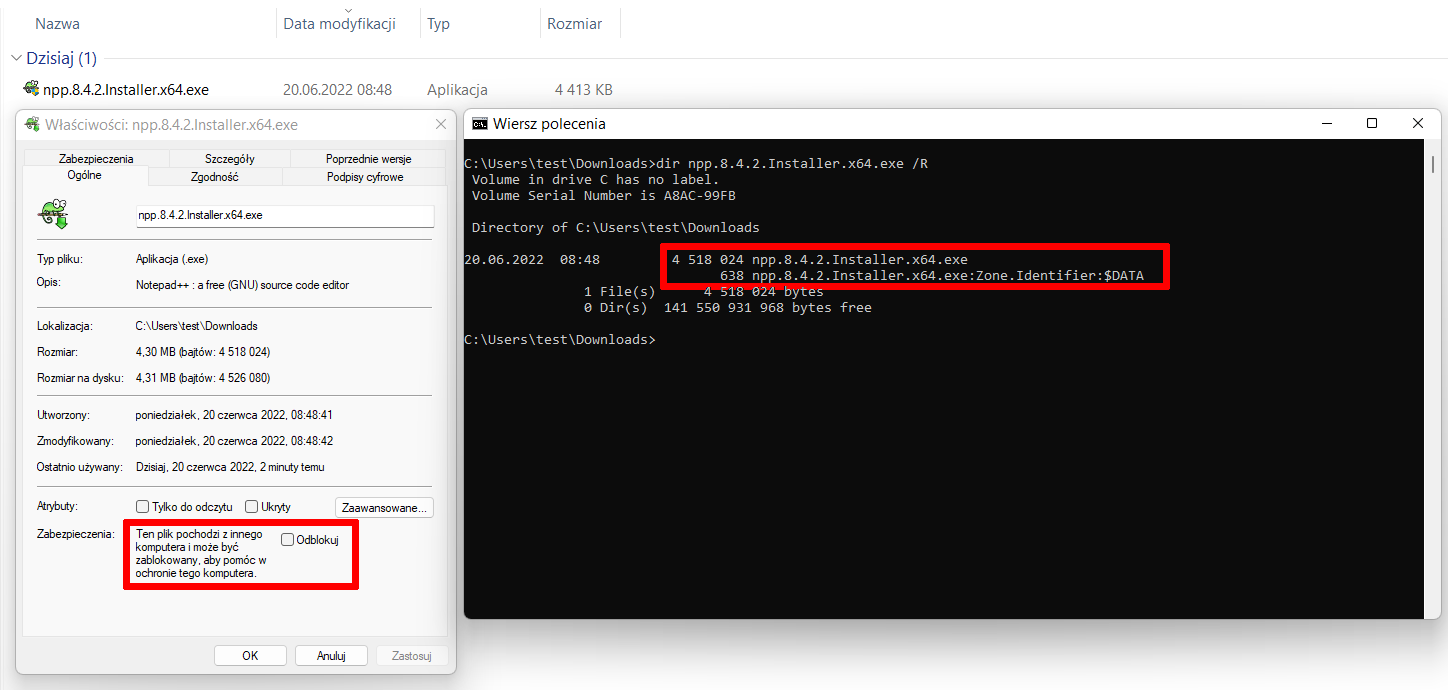

Edycja majowa była dla nas w pewien sposób nowa, ponieważ od tego miesiąca wprowadzamy na stałe do maszyn wirtualnych oznaczanie pobieranych plików z Internetu przez system operacyjny, aby zachować zgodność z systemową funkcją bezpieczeństwa MOTW (Mark Of The Web). Okazało się, że porównując wyniki do miesięcy poprzednich, nie miało to wyraźnego wpływu na blokowanie szkodliwego oprogramowania. Mimo tego ta zmiana była konieczna, aby dostosować metodologię do nowych wymagań.

Oczywiście twórcy złośliwego kodu mogą używać pewnych formatów plików w celu obejścia MOTW. Microsoft próbuje to utrudnić, wprowadzając zabezpieczenie dla dokumentów ze szkodliwymi makro do pakietu Office. Jednak w większości przypadków, pliki wykonywalne w systemie Windows, gdy są pobierane z Internetu, są znaczone metadanymi np. Zone.Identifier z określoną wartością, znaną bardziej ogólnie jako Mark-Of-The-Web (MOTW).

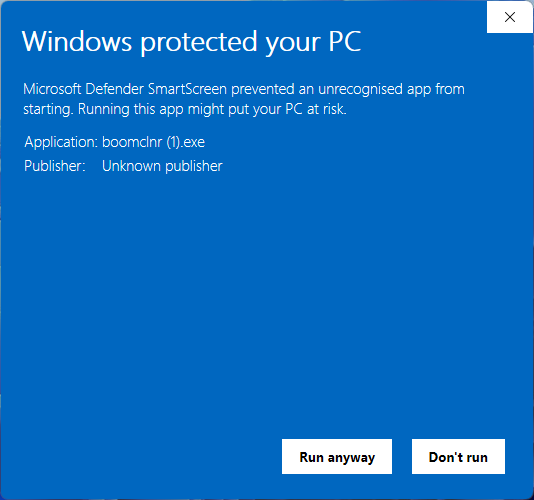

Pliki oznaczone metadanymi MOTW są izolowane i nie mogą wykonywać pewnych czynności. To dobrze, bo na przykład pliki z tagiem MOTW są blokowane przez technologię Microsoft Defender SmartScreen w Windows 10 i Windows 11, która porównuje te pliki z listą dozwolonych plików wykonywalnych.

My w testach wykorzystujemy przeglądarkę Chrome, ponieważ jest najbardziej popularna, zatem jeśli plik nie jest znany/zaufany, to zaszyty w systemie moduł SmartScreen powinien uniemożliwić uruchomienie pliku i ostrzec użytkownika:

Ale uwaga!

W maju przeprowadziliśmy eksperyment dla Microsoft Defender. Otóż wyłączyliśmy SmartScreen, aby sprawdzić prawdziwą skuteczność ochrony przed szkodliwym oprogramowaniem, bez udziału technologii, która nie jest częścią antywirusa, lecz systemu operacyjnego. Wynik dla Microsoft nie był zachęcający, bo 98,6%.

W kolejnej edycji w lipcu 2022 roku technologia SmartScreen dla Microsoft Defender będzie włączona w celu porównania wyników. Doświadczenie na żywym przykładzie pokaże, czy poziom ochrony będzie znacząco większy. Wnioski przedstawimy w kolejnym podsumowaniu.

Nowość! Level 1 + Level 2 = Pre-launch

Za namową społeczności od tego miesiąca wprowadzamy zmianę nazewnictwa poziomów ochrony, zachowując jeszcze na wszelki wypadek poprzednią klasyfikację. Otóż do tej pory poziomy detekcji oznaczaliśmy w następujący sposób:

Tak zwany Level 1 pokazuje wczesne zablokowanie zagrożenia w przeglądarce lub na dysku twardym.

Jeżeli się to nie uda, to następnym poziomem jest Level 2: wirus podczas przenoszenia z folderu X do folderu Y jest poddawany wczesnemu skanowaniu antywirusowemu w oparciu o sygnatury. Rzecz jasna, jeżeli taka ochrona występuje. W tym badaniu jest wiele przypadków testowych, gdzie próbki są jeszcze nieprzebadane przez producentów, dlatego kluczowy staje się kolejny poziom analizy.

Level 3 reprezentuje ochronę nowoczesną, bez udziału sygnatur lokalnych, ponieważ tutaj wirus jest uruchamiany w systemie operacyjnym. Jest to najgroźniejsza sytuacja, ale potrzebna, ponieważ pokazuje prawdziwą skuteczność przed zagrożeniami i plikami zero-day, czyli zagrożeniem nieznanym wcześniej producentowi oprogramowania ochronnego.

Zmiana od maja 2022

Level 1 oraz Level 2 zostaną zsumowane do jednego poziomu: Pre-launch (poprzednio Level 1 albo Level 2)

Level 3 pozostaje tym samym poziomem o nazwie: Post-launch (poprzednio Level 3)

Zmiana klasyfikacji poziomów jest marketingowa, aby uprościć metodologię oraz by ułatwić zrozumienie testów, co zasugerowali nam użytkownicy. Dziękujemy!

Zatem nowy podział dotyczy wykrywania próbek malware:

- zanim zostaną uruchomione w systemie (Pre-launch)

- oraz takich próbek malware, które są zatrzymywane już po uruchomieniu (Post-launch). Jest to najbardziej niebezpieczna sytuacja, ale życie pokazuje, że takie sytuacje wymagają testów w boju.

Co więcej niektóre antywirusy nowej generacji celowo nie posiadają ochrony w przeglądarce (Pre-launch). Zdarza się, że czasami nie dysponują tradycyjną ochroną opartą o sygnatury (Pre-launch), dlatego bez odpowiedniej interpretacji takie badanie mogłoby faworyzować pozostałe produkty ochronne. Nie u nas!

W naszych testach nie przyznajemy ujemnych punktów ani dodatnich za wczesną blokadę zagrożenia. Po prostu rozwiązanie ochronne musi zatrzymać zagrożenie w dowolny sposób – przewidziany przez producenta. Wynikiem końcowym jest to, czy udało się to zrobić, czy też nie.

Czy ten artykuł był pomocny?

Oceniono: 6 razy