Test trybu bankowego w nowoczesnych rozwiązaniach antywirusowych

Dlaczego tak ważna jest dedykowana ochrona płatności online?

Dedykowana ochrona dla internetowych płatności online ma na celu zabezpieczyć finanse, dane osobowe i chronić się przed cyberprzestępczością. Dzięki nim podnosisz na wyższy poziom ochronę usług bankowych i transakcji online. Masz większą pewność, że Twoje pieniądze i dane są bezpieczne. Używając rekomendowanych przez AVLab zabezpieczeń znacząco minimalizujesz ryzyko cyberataku.

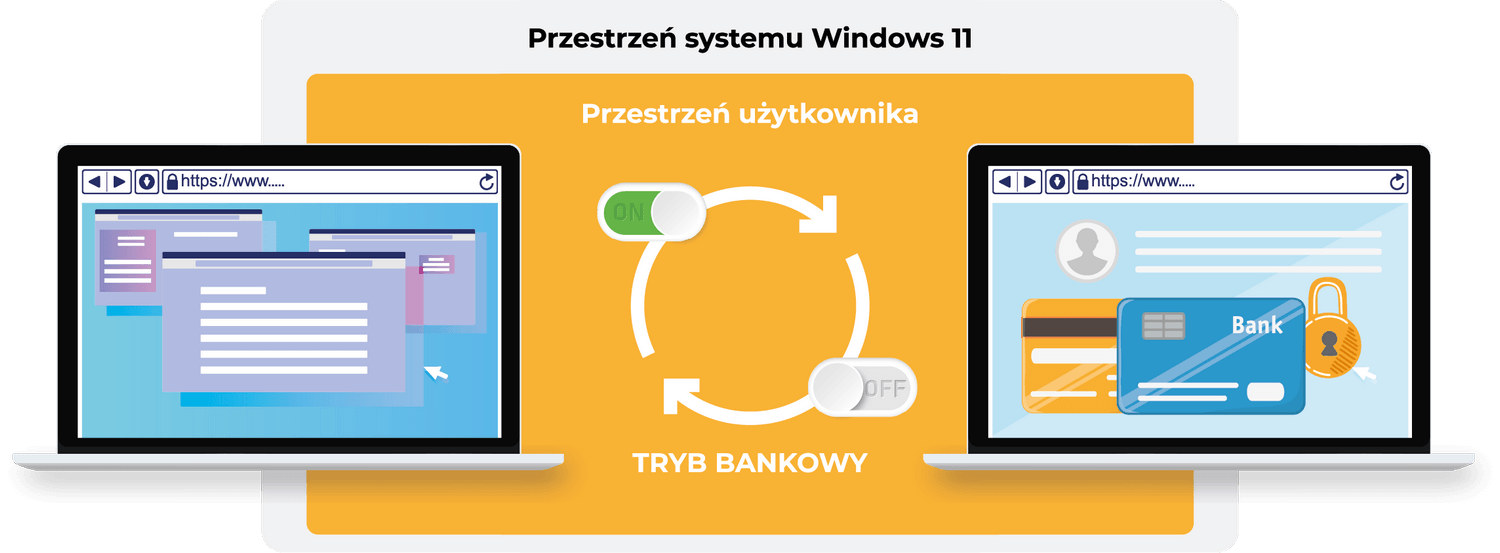

Większość nowoczesnych programów antywirusowych dla systemów macOS i Windows w zakresie podstawowym zabezpiecza bankowość i płatności internetowe zagrożeniami. Do takich technologii zaliczamy na przykład: anty-phishing, anty-malware, anty-keylogger, anty-screenlogger, blokowanie połączeń niezaufanych aplikacji i skryptów, wykrywanie zmian systemowych serwerów DNS oraz inne. Jednak niektórzy producenci oferują dla użytkownika znacznie więcej – tak zwany wyspecjalizowany moduł, który został zaprogramowany do protekcji systemu podczas wykonywania płatności internetowych lub innych ważnych i poufnych operacji na plikach i danych.

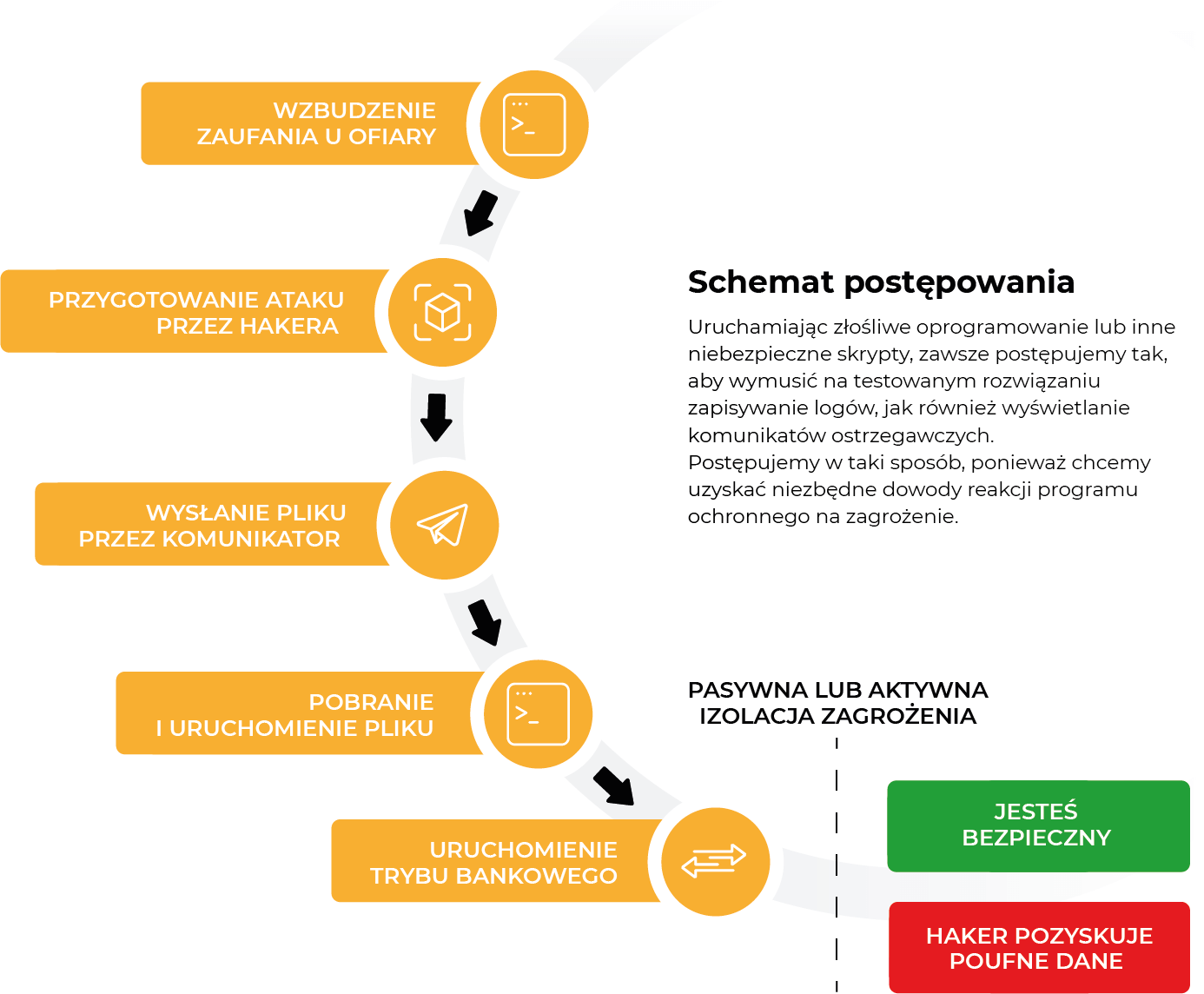

Głównym celem naszego badania było przetestowanie modułów do odpierania ataków na bankowość internetową, niezależnie od znanego i początkowego protokołu inicjacji cyberataku. Do przeprowadzenia analizy wykorzystaliśmy prawdziwe złośliwe oprogramowanie w symulowanym scenariuszu. Głównym celem testerów było wykraść informacje z urządzenia zabezpieczonego przez oprogramowanie antywirusowe w momencie korzystania z dedykowanego trybu ochrony bankowości lub płatności internetowych.

W tej edycji posłużyliśmy się komunikatorem Telegram, aby przesłać ofierze zagrożenie pod postacią zaufanej aplikacji od „znajomego kontaktu” – powiedzmy, że przesyłaliśmy wersję beta nowej gry, którą zaprogramował wasz kumpel. Do podobnego ataku może dojść z wykorzystaniem dowolnego komunikatora.

Dostarczenie malware do systemu poprzez komunikator to w pewnym sensie ominięcie podstawowej warstwy ochrony. Daje to atakującemu minimalnie większą szansę, ale też lepiej pokazuje styczność malware z technologiami obronnymi.

W tym scenariuszu zagrożenie-plik w pierwszej fazie omija swoją identyfikację w przeglądarce. Producenci dobrze opanowali tę technikę, dlatego tym razem nie chcieliśmy korzystać z przeglądarki jako wektora inicjacji ataku.

Metodologia

Metodologia została opracowana zgodnie ze standardami Anti-Malware Testing Standard Organization. Daje to czytelnikowi gwarancję, że każdego producenta potraktowaliśmy tak samo, dając mu czas na przeanalizowanie dostarczonych logów oraz odniesienie się do wyników.

Złośliwe oprogramowanie pobieraliśmy do systemu przez komunikator Telegram – niezbyt popularny protokół w rozprzestrzenianiu zagrożeń. Zadaniem testowanych rozwiązań z uruchomionym trybem bankowości w tle było wykrycie i zatrzymanie ataku na dowolnym etapie: przed uruchomieniem, po uruchomieniu lub po nawiązaniu połączenia z serwerem hakera.

Schemat postępowania

Uruchamiając złośliwe oprogramowanie lub inne niebezpieczne skrypty, zawsze postępujemy tak, aby wymusić na testowanym rozwiązaniu zapisywanie logów i wyświetlanie komunikatów ostrzegawczych. Postępujemy w taki sposób, ponieważ chcemy uzyskać niezbędne dowody reakcji programu ochronnego na zagrożenie.

Czym się posługiwaliśmy?

Wykorzystaliśmy język programowania Python oraz narzędzie ChatGPT, aby przygotować złośliwe pliki EXE, które następnie używaliśmy w symulowanych cyberatakach. Przygotowane programy dostarczaliśmy do systemu komunikatorem Telegram.

W tym scenariuszu nie było potrzeby, aby na urządzeniu ofiary znajdowało się środowisko Python, ponieważ złośliwe oprogramowanie zostało wcześniej skompilowane do jednego pliku wykonywalnego EXE przy użyciu narzędzia PyInstaller. Dodatkowo niektóre pliki podpisaliśmy własnym certyfikatem SSL wygenerowanym przez Microsoft SignTool, więc nie pochodziło ono od żadnego zaufanego wydawcy (brak CA Root, ang. Certification Authority).

Postępowaliśmy według poniższego scenariusza

1.

2.

3.

4.

Programy, które testowaliśmy i ustawienia

Pakiety bezpieczeństwa były zainstalowane na ustawieniach domyślnych. Jeżeli np. ochrona przed keyloggerami była domyślnie wyłączona, to aktywowaliśmy tę funkcję. Zatem, kiedy złośliwe oprogramowanie nie było wykrywane na ustawieniach domyślnych, to od razu eksperymentowaliśmy z innymi ustawieniami (jeżeli były dostępne).

AVAST Free Antivirus

Avast Secure Browser & Bank Mode

BITEDEFENDER Total Security

Bitdefender Safepay

F-SECURE Total

Secure Browsing & Banking Protection

MICROSOFT Defender

Application Guard

MICROSOFT Defender

Windows Sandbox

MKS_VIR Internet Security

Safe Browser

QUICK HEAL Total Security

Safe Browser + Safe Banking

XCITIUM (Comodo) Internet Security Pro

Secure Shopping

Sposób dostarczenia malware – dlaczego komunikator?

Dostarczenie szkodliwego pliku do systemu ofiary to ważny aspekt testowania. Zwykle szkodliwe oprogramowanie jest pobierane do systemu albo poprzez e-mail albo przeglądarkę. Chcieliśmy uniknąć jednoznacznej sytuacji, kiedy plik trafia do systemu znanymi wektorami, ponieważ producenci całkiem nieźle opanowali techniki blokowania plików 0-day.

Tym razem wykorzystaliśmy komunikator Telegram z jego własnym algorytmem przesyłania i szyfrowania plików. Przesyłane pliki przez komunikator są zapisywane bezpośrednio na dysku – Telegram nie tworzy czegoś w rodzaju linków do pliku, jak ma to miejsce w komunikatorze Discord.

!

Link do pliku z Discord ma następującą strukturę i jest pobierany z zaufanej domeny, co nie oznacza, że jest bezpieczny:

cdn.discordapp.com/attachments/[id]/[id]/file.exe

Różnica pomiędzy Telegram a Discord jest subtelna. Telegram wykorzystuje autorski protokół przesyłania i szyfrowania danych. Omija to znany i popularny wektor dostarczania pliku do systemu przez przeglądarkę. Z kolei link z komunikatora Discord jest otwierany w domyślnej przeglądarce, dlatego mechanizmy obronne antywirusów są w stanie zidentyfikować zagrożenie już na wczesnym etapie.

Wyniki poszczególnych producentów

AVAST Free Antivirus

Avast Secure Browser & Bank Mode

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Specjalny tryb bankowy tworzy wirtualny pulpit dla użytkownika, który współdzieli z systemem operacyjnym podstawowe sterowniki niezbędne do obsługi podłączonych urządzeń: klawiatura, mysz, monitor, dyski, sieć itp. W tym trybie odseparowane środowisko od głównego Windows zabezpiecza sesję użytkownika przed dostaniem się szkodliwego oprogramowania do sesji trybu bankowego. Natomiast na zewnątrz trybu bankowego o bezpieczeństwo użytkownika odpowiada technologia CyberCapture, która na czas analizy nieznanego, złośliwego oprogramowania 0-day, blokuje dostęp do tego pliku i nie dopuszcza do jego uruchomienia do momentu ręcznej analizy przez zespół ekspertów z Avast Threat Labs.

BITEDEFENDER Total Security

Bitdefender Safepay

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Uruchomiony Bitdefender Safepay chroni w czasie rzeczywistym przed oszustwami, phishingiem, szkodliwym oprogramowaniem, które zostało zaprojektowane w celu przechwytywania naciśnięć klawiszy i zbierania zrzutów ekranu. Użytkownik może przełączać się pomiędzy wirtualnym środowiskiem Bitdefender Safepay, a swoim pulpitem. W trakcie tych czynności możliwe jest korzystanie z komputera, tak jak do tej pory, bez zbędnego obciążenia zasobów systemowych. Teoretycznie, jeżeli sesja Safepay jest aktywna, nie pozwala to nieznanym aplikacjom korzystać z wirtualnego środowiska Safepay. Niestety testowe przypadki udowodniły, że jest to możliwe.

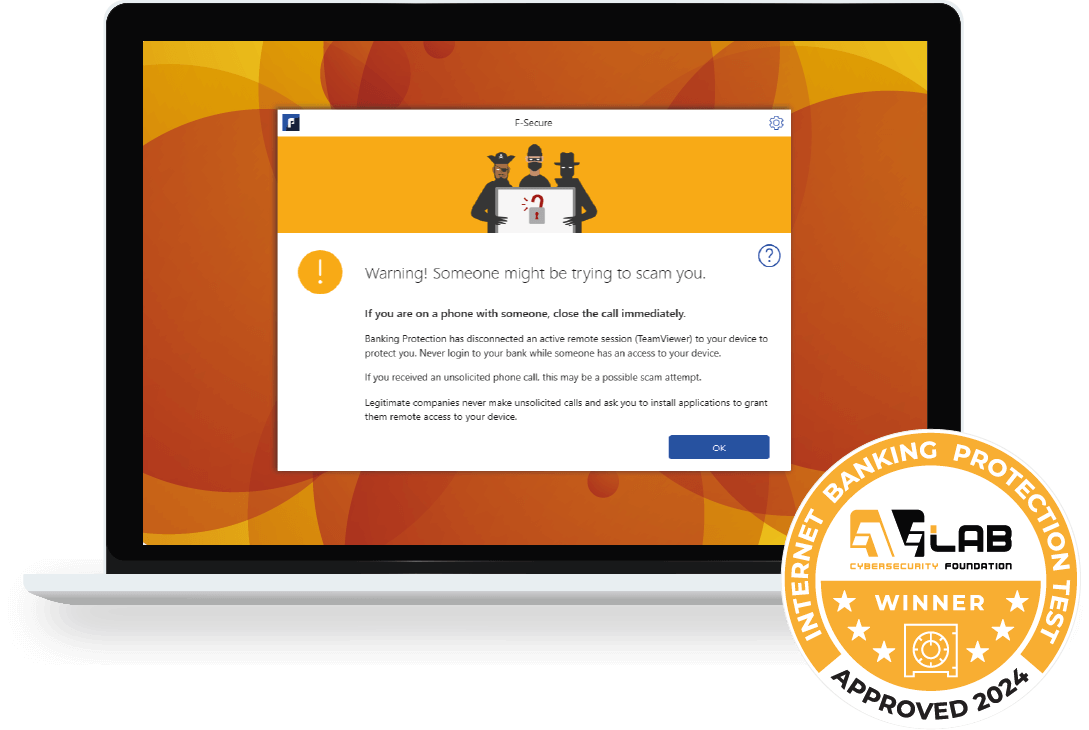

F-SECURE Total

Secure Browsing & Banking Protection

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Podczas aktywnego trybu bankowego połączenia internetowe są zatrzymywane na czas działania ochrony, co zapobiega nawiązywaniu połączeń przez niezaufane aplikacje inne niż przeglądarka. Nieznane oprogramowanie (w tym posiadające podpis cyfrowy) nie może łączyć się z serwerem hakera. I na przykład, gdy plik jest uruchamiany po raz pierwszy, to F-Secure weryfikuje jego bezpieczeństwo w usłudze reputacji plików Security Cloud. Jeśli nie można zweryfikować bezpieczeństwa pliku 0-day, technologia DeepGuard zaczyna monitorować jego zachowanie i automatycznie blokuje. Dodatkowo Remote Access Blocker zapobiega przed oszustwami na tzw. konsultantów telefonicznych, którzy żądają od ofiary podania ID oraz hasła do zdalnego połączenia, aby przejąć kontrolę nad komputerem i sesją bankową.

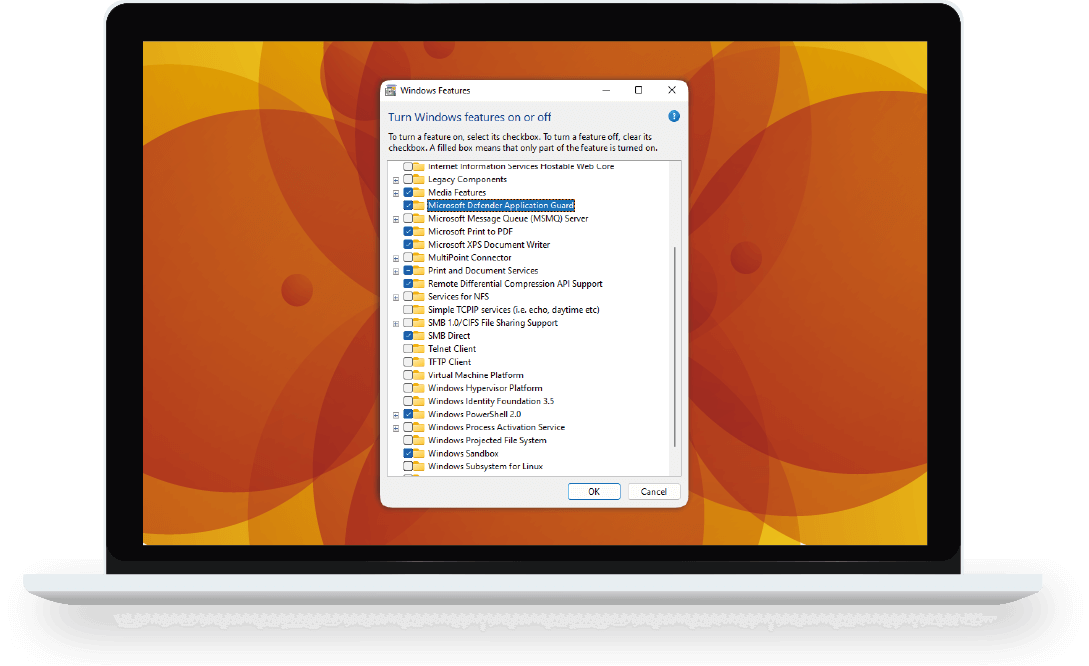

MICROSOFT Defender

Application Guard

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Microsoft w pierwszej kolejności umożliwia izolowanie procesów przeglądarki Edge dzięki technologii Application Guard, która odpowiada za otwieranie niezaufanych plików w izolowanym kontenerze od systemu operacyjnego, ale nie działa to w drugą stronę. Nasze testy wykazały, że niezaufane oprogramowanie może uzyskać dostęp do danych wprowadzanych do obszaru izolowanej karty Edge.

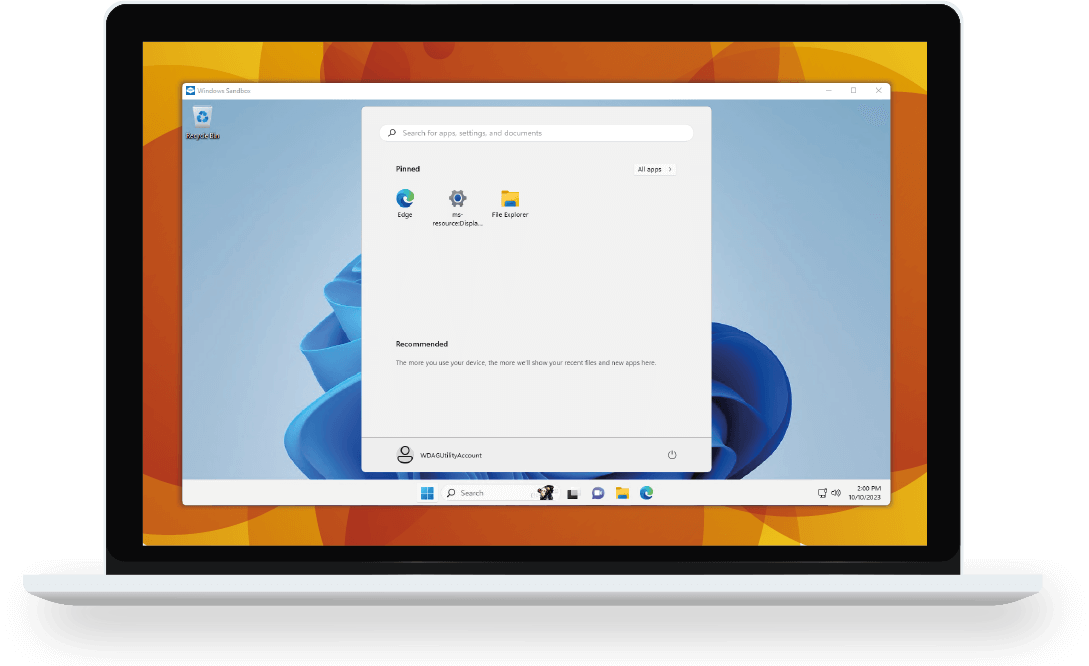

MICROSOFT Defender

Windows Sandbox

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Windows Sandbox to izolowana przestrzeń w systemie Windows, wykorzystująca technologię wirtualizacji, która pozwala na bezpieczne uruchamianie aplikacji. Działa niezależnie od głównego systemu operacyjnego, co oznacza, że stan środowiska w piaskownicy jest resetowany po zakończeniu każdej sesji. Narzędzie jest przydatne do testowania nieznanych aplikacji lub przeglądania niezaufanych stron internetowych. Windows Sandbox teoretycznie nie jest przeznaczony do wykonywania transakcji finansowych w Internecie. Na podstawie wyników z testu nieznane oprogramowanie uruchomione na głównym systemie może w pewnych scenariuszach uzyskać dostęp do izolowanej przestrzeni.

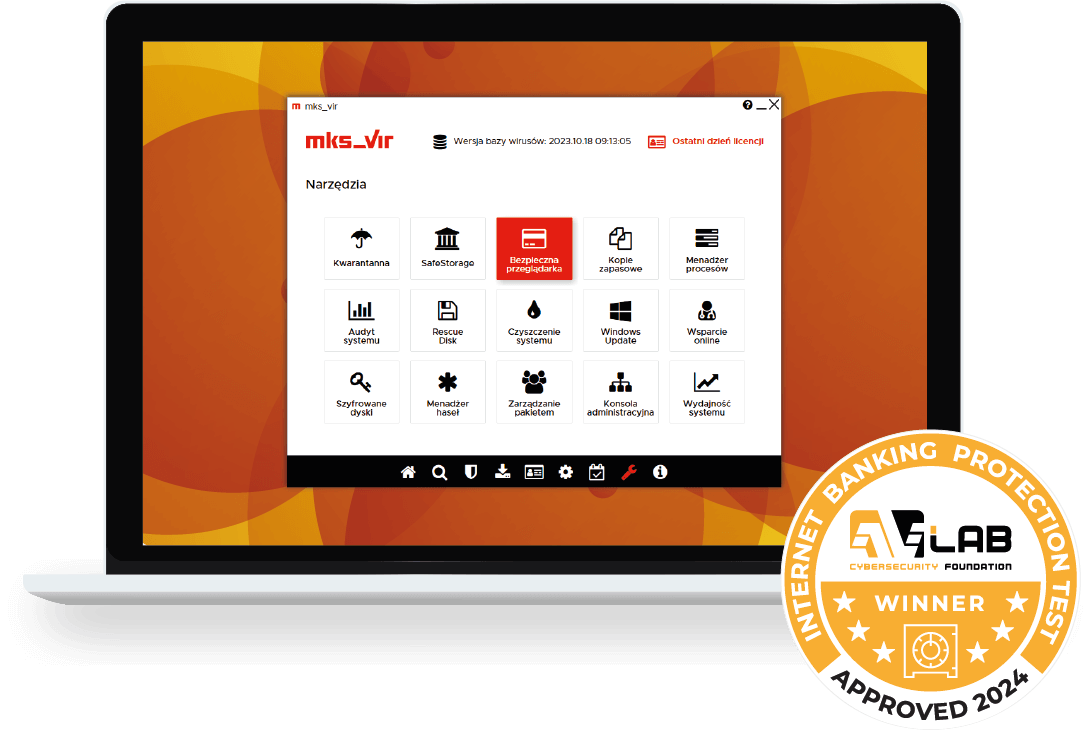

MKS_VIR Internet Security

Safe Browser

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Przeglądarka mks_vir Safe Browser zapewnia wysoki poziom bezpieczeństwa podczas wykonywania operacji bankowych, płatniczych i przekazywania wrażliwych danych. Ściśle współpracuje z pozostałymi modułami pakietu antywirusowego: stale monitoruje poziom bezpieczeństwa systemu i zabezpiecza przed nieautoryzowanym dostępu do kluczowych danych. Po każdorazowym uruchomieniu producent zastosował „białe listy” procesów, dzięki którym w specjalnym oknie mks_vir wyświetlane są wszystkie podejrzane, aktywne procesy, jeszcze przed uruchomieniem przeglądarki. Użytkownik może zdecydować, które z nich zamknąć, aby dostosować środowisko pracy do indywidualnych preferencji.

QUICK HEAL Total Security

Safe Browser + Safe Banking

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Quick Heal zabezpiecza sesję bankowości na kilka sposobów. Umożliwia uruchomienie przeglądarki w piaskownicy, która ma na celu skutecznie zabezpieczać urządzenie przed potencjalnymi zagrożeniami. Dodatkowo dostępny jest moduł Safe Banking, który poprzez wirtualne środowisko izoluje system hosta od gościa, zapewniając kompleksową i wyspecjalizowaną ochronę. Cały mechanizm zabezpiecza urządzenie z Windows przed podmianą adresów DNS. Pracuje w czasie rzeczywistym, analizując bezpieczeństwo odwiedzanych stron internetowych i blokuje podejrzane połączenia internetowe.

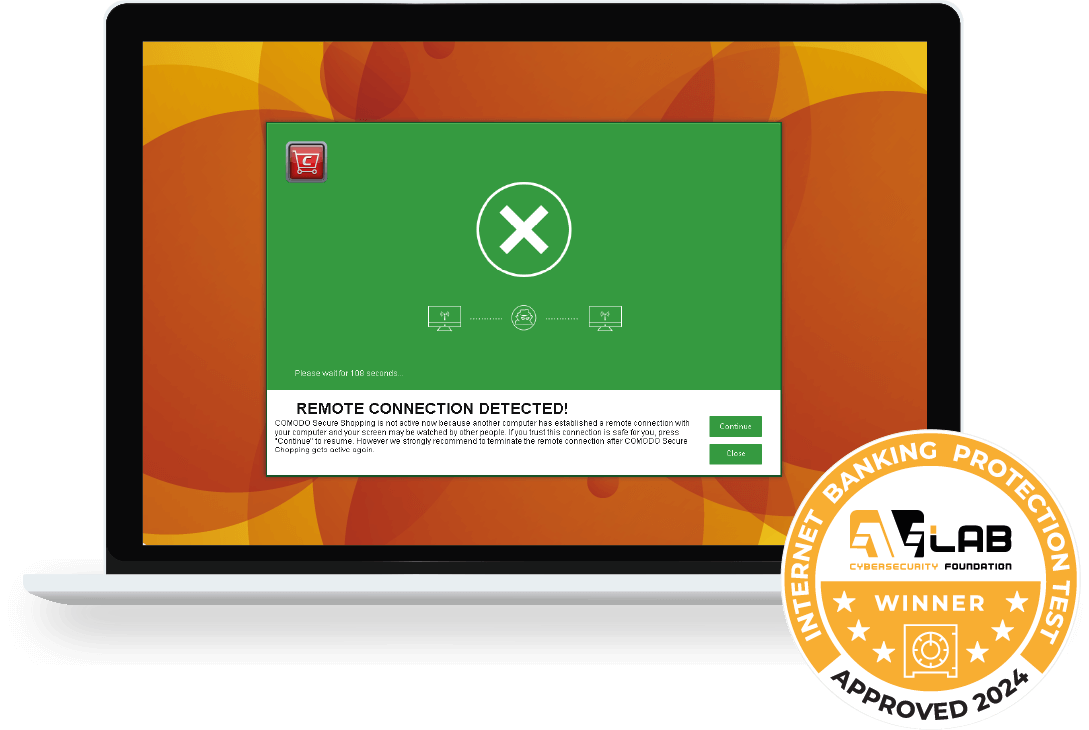

COMODO Internet Security Pro

Secure Shopping

- Przechwytywanie Schowka

- Podmiana Schowka

- Rejestrowanie Klawiatury

- Przechwytywanie Zrzutów Ekranu

- Wykrywanie Zdalnego Sterowania

- Wykrywanie Kradzieży Danych z Dysku

Zbiorcze wyniki do porównania…

..., ale najpierw scenariusze ataków:

1.

Przechwytywanie schowka systemowego

Test sprawdza, czy złośliwe oprogramowanie napisane w języku Python może przechwytywać zawartość schowka systemowego i wysyłać informacje na konto Telegram kontrolowane przez hakera.

2.

Podmiana schowka systemowego

3.

Rejestrowanie klawiatury

Test sprawdza, czy złośliwe oprogramowanie może rejestrować naciśnięcia klawiszy na klawiaturze podczas korzystania z tzw. bezpiecznej przeglądarki lub trybu bankowego i czy może wysyłać poufne informacje na konto komunikatora kontrolowane przez atakującego.

4.

Przechwytywanie zrzutów ekranu

Test sprawdza, czy złośliwe oprogramowanie napisane w języku Python może wykonywać zrzuty ekranu podczas korzystania z bankowości internetowej oraz wysyłać je do hakera.

5.

Zdalne sterowanie komputerem

Test sprawdza, czy hacker w ataku socjotechnicznym za pomocą legalnego oprogramowania może kontrolować komputer użytkownika podczas aktywnego trybu płatności internetowych. W ataku wykorzystaliśmy legalne oprogramowanie Team Viewer. *

6.

Przeszukiwanie dysku i kradzież plików

Test sprawdza, czy złośliwe oprogramowanie może skanować dysk użytkownika pod kątem wybranych rozszerzeń plików i wysłać je na konto Telegram kontrolowane przez atakującego.

*

Wnioski z testu

Część rozwiązań do bezpiecznej bankowości może być dostępna jako niezależne oprogramowanie np. Avast Secure Browser. Pamiętaj, że nigdy nie będzie to kompleksowe zabezpieczenie i na pewno nie będzie bardziej skuteczne przeciwko zagrożeniom niż pełnoprawny pakiet ochronny.

W scenariuszu nr 5 użyliśmy oprogramowania do zdalnych połączeń, konferencji, zarządzania komputerem, które jest całkowicie legalne i traktowane jako bezpieczne, dlatego przez niektórych producentów może być dopuszczone do działania. Niemniej uważamy, że „tryb bankowy” powinien być szczególnie wrażliwym obszarem, do którego nic lub prawnie nic nie powinno mieć dostępu. Ochronę tego obszaru, także w kontekście oprogramowania do zdalnego zarządzania, najlepiej realizuje Avast, F-Secure, mks_vir, Quick Heal i Comodo, ponieważ obierają model podobny do architektury Zero-Trust. Biorąc pod uwagę wyniki jest to najbardziej rozsądne podejście do zabezpieczania sesji bankowej, która jest szczególnie ważna dla użytkowników końcowych. Taka ochrona zapewnia minimalne uprawnienia, niezbędne do zrealizowania przelewu i opiera się na nowoczesnym podejściu do proaktywnego bezpieczeństwa w czasie rzeczywistym.

W żadnym ze scenariuszy nie wyłączaliśmy ochrony antywirusowej. Jest to pewne, że po wyłączeniu niektórych składników, bezpieczeństwo użytkownika zostałoby wystawione na ryzyko. Niezależne moduły tzw. bezpiecznych przeglądarek lub trybu bankowego bez udziału ochrony w czasie rzeczywistym mogą nie wystarczyć przeciwko rzeczywistym ataku na pieniądze użytkownika.

Test trybu bankowego w nowoczesnych rozwiązaniach antywirusowych

Czy ten artykuł był pomocny?

Oceniono: 1 razy