Analiza rosyjskiej grupy cyberprzestępczej APT-29

Cyberprzestępcza grupa Cozy Bear (znana także jako APT-29) jest jedną z najbardziej aktywnych grup hakerów powiązanych z rządem rosyjskim. Rosja jest krajem, z którego wywodzą się największe potęgi we współczesnych wojnach cybernetycznych. Ich zaawansowane narzędzia, nowatorskie strategie i unikalna infrastruktura zaplecza technicznego sugerują istnienie gigantycznych i złożonych operacji, w których udział biorą różne rosyjskie organy wojskowe i rządowe.

Rosja jest silna w cyberprzestrzeni

Rosja stanowi jedną z największych potęg we współczesnych wojnach cybernetycznych. W ciągu ostatnich trzech dziesięcioleci zasłynęli prowadzeniem różnego rodzaju cyberoperacji szpiegowskich i sabotażowych.

Począwszy od pierwszych, powszechnie znanych ataków autorstwa Moonlight Maze w 1996 r., przez włamanie się do systemów Pentagonu w 2008 r., odcięcie prądu w Kijowie w 2016 r., atak hakerski związany z wyborami w USA w 2016 r., po jeden z największych i najsłynniejszych cyberataków w historii – cyberatak na całe kraje przy użyciu oprogramowania szantażującego NotPetya (tzw. wiper kasujący dane oraz systemy).

Liczne operacje Rosjan i wytworzonych przez hakerów rodzin złośliwego oprogramowania zostały publicznie zdemaskowane przez różne firmy zajmujące się cyberbezpieczeństwem i agencje wywiadowcze, takie jak FBI czy estońska Służba Wywiadu Zagranicznego.

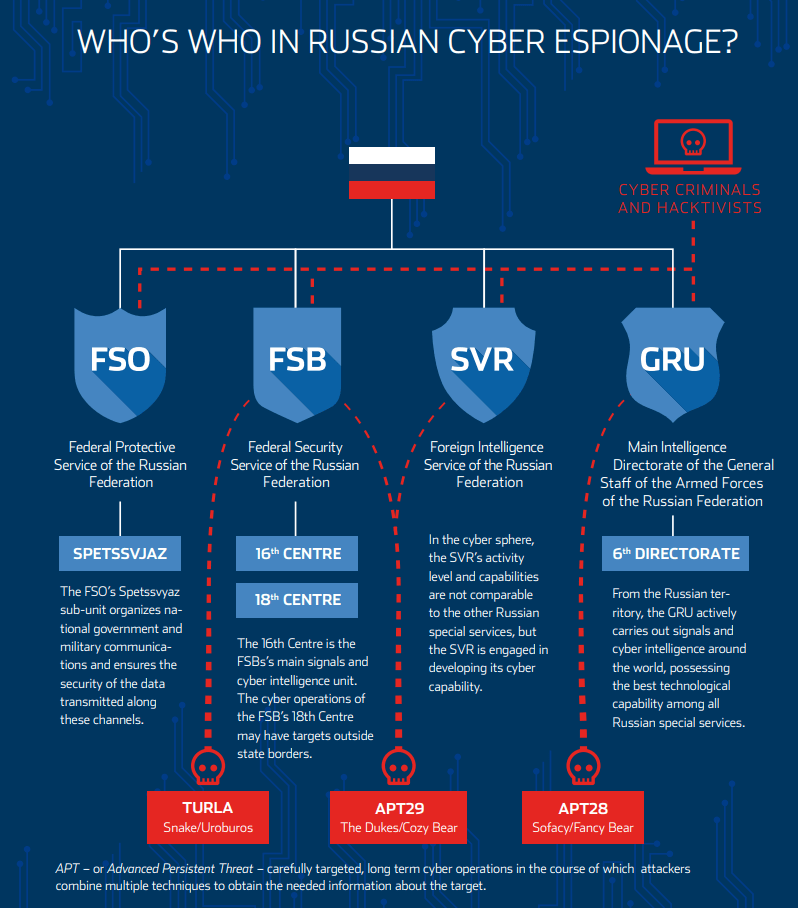

Infografika przedstawia powiązania rosyjskich hakerów ze służbami specjalnymi Rosji. Opracowane na podstawie danych Estońskiej Służby Wywiadu Zagranicznego:

W roku 2021 rosyjscy hakerzy dokonali szeregu ataków między innymi na organizacje zajmujące się opracowywaniem medykamentów przeciwko COVID-19. Swoje działania kontynuowali, przeprowadzając ataki na cele związane z energetyką i przemysłem lotniczym, co w maju 2021 roku zakończyło się interwencją władz USA w sprawie ataków na systemy rządowe i prywatne przedsiębiorstwa.

W raporcie z roku 2021 Microsoft ostrzegał, że od maja cybergang obrał za cel ponad 140 resellerów usług chmurowych i dostawców technologii. Udało im się skompromitować aż 14 celów. Atak ten kojarzony jest z głośną medialnie kampanią zwaną „SOLARWINDS”.

Poprzez zaatakowanie firmy SolarWinds, Denmark National Bank stał się kolejną ofiarą cyberataku. W maju 2021 r. Cozy Bear zaatakowało bank centralny Danii (Denmark National Bank), gdzie zostawili złośliwe oprogramowanie, które pozwoliło hakerom na niezauważony dostęp do sieci przez ponad sześć miesięcy.

W Polsce w roku 2023 zespół CERT Polska oraz Służba Kontrwywiadu Wojskowego zaobserwowały kampanię szpiegowską łączoną z działaniami rosyjskich służb specjalnych. Na podstawie wniosków z opracowanego raportu celem kampanii było nielegalne pozyskiwanie informacji z ministerstw spraw zagranicznych oraz placówek dyplomatycznych, w większości znajdujących się w państwach należących do NATO i Unii Europejskiej.

Działania wykryte oraz opisane przez CERT Polska i SKW wyróżniają się jednak na tle poprzednich wykorzystaniem unikalnego, nieodnotowanego wcześniej publicznie oprogramowania. Nowe narzędzia były używane równolegle i niezależnie od siebie lub też kolejno, zastępując starsze rozwiązania, których skuteczność spadała. Pozwalało to sprawcom na utrzymanie ciągłości działań.

APT-29, którzy są hakerami stojącymi za atakiem na łańcuch dostaw oprogramowania SolarWinds i wspomnianymi wyżej atakami, nadal szukają sposobów na uzyskanie dostępu do sieci przedsiębiorstw, biorąc na cel dostawców usług IT i usług w chmurze, którzy mają prawa administratora w systemach swoich klientów.

Rekomendacje dla firm i instytucji rządowych

CERT Polska oraz SKW stanowczo rekomendują wszystkim podmiotom mogącym znajdować się w obszarze zainteresowania rosyjskiej grypy szpiegowskiej wdrożenie zmian, które skutecznie przeciwstawią się mechanizmom dostarczenia używanym w opisywanej kampanii. Sektory, które szczególnie powinny rozważyć wdrożenie zaleceń to:

- Podmioty rządowe.

- Podmioty dyplomatyczne, ministerstwa spraw zagranicznych, ambasady, personel dyplomatyczny i pracujący w podmiotach międzynarodowych.

- Organizacje międzynarodowe.

- Organizacje pozarządowe.

Poniższe zmiany konfiguracyjne mogą posłużyć do przerwania mechanizmu dostarczenia złośliwego oprogramowania użytego w niektórych kampaniach:

- Zablokowanie możliwości montowania w systemie plików obrazów dysków ISO lub IMG oraz monitorowanie tych akcji przez administratorów.

- Redukcja powierzchni ataków poprzez zablokowanie uruchamiania plików wykonywalnych z nietypowych lokalizacji np. katalogi tymczasowe, %localappdata% i katalogi podrzędne, nośniki zewnętrzne.

Szczegółowe rekomendacje zmian konfiguracyjnych znajduje się na rządowej stronie.

APT-29 w pigułce

APT-29 to nazwa kodowa jednej z rosyjskich grup cybernetycznych, której działalność jest związana z rządowymi lub wojskowymi organizacjami w Rosji. Takie grupy są często inaczej nazywane przez firmy z branży bezpieczeństwa, agencje rządowe lub media, co może prowadzić do niejednoznaczności. Nazwy te często pochodzą od charakterystycznych cech działań grupy lub od konkretnych cech użytych w atakach, takich jak używane narzędzia lub rodzaje złośliwego oprogramowania. Mimo różnych nazw grupy hakerów są identyfikowane przez ich zachowanie oraz używane techniki i narzędzia, co pozwala na śledzenie ich działań i ujawnianie nowych ataków.

Działalność przestępczą grupy APT-29 można znaleźć w sieci pod różnymi nazwami:

- APT 29 (Mandiant)

- Cozy Bear (CrowdStrike)

- The Dukes (F-Secure)

- Group 100 (Talos)

- Yttrium (Microsoft)

- Iron Hemlock (SecureWorks)

- Minidionis (Palo Alto)

- CloudLook (Kaspersky)

- Grizzly Steppe (US Government)

Główne cele grupy: kradzież informacji i szpiegostwo

Wykorzystywane narzędzia: ATI-Agent, CloudDuke, Cobalt Strike, CosmicDuke, CozyDuke, CozyCar, GeminiDuke, HammerDuke, HAMMERTOSS, meek, Mimikatz, MiniDuke, OnionDuke, PinchDuke, POSHSPY, PowerDuke, SeaDaddy, SeaDuke , tDiscoverer.

Wykorzystywane techniki i taktyki według MITRE ATT&CK: attack.mitre.org/groups/G0016

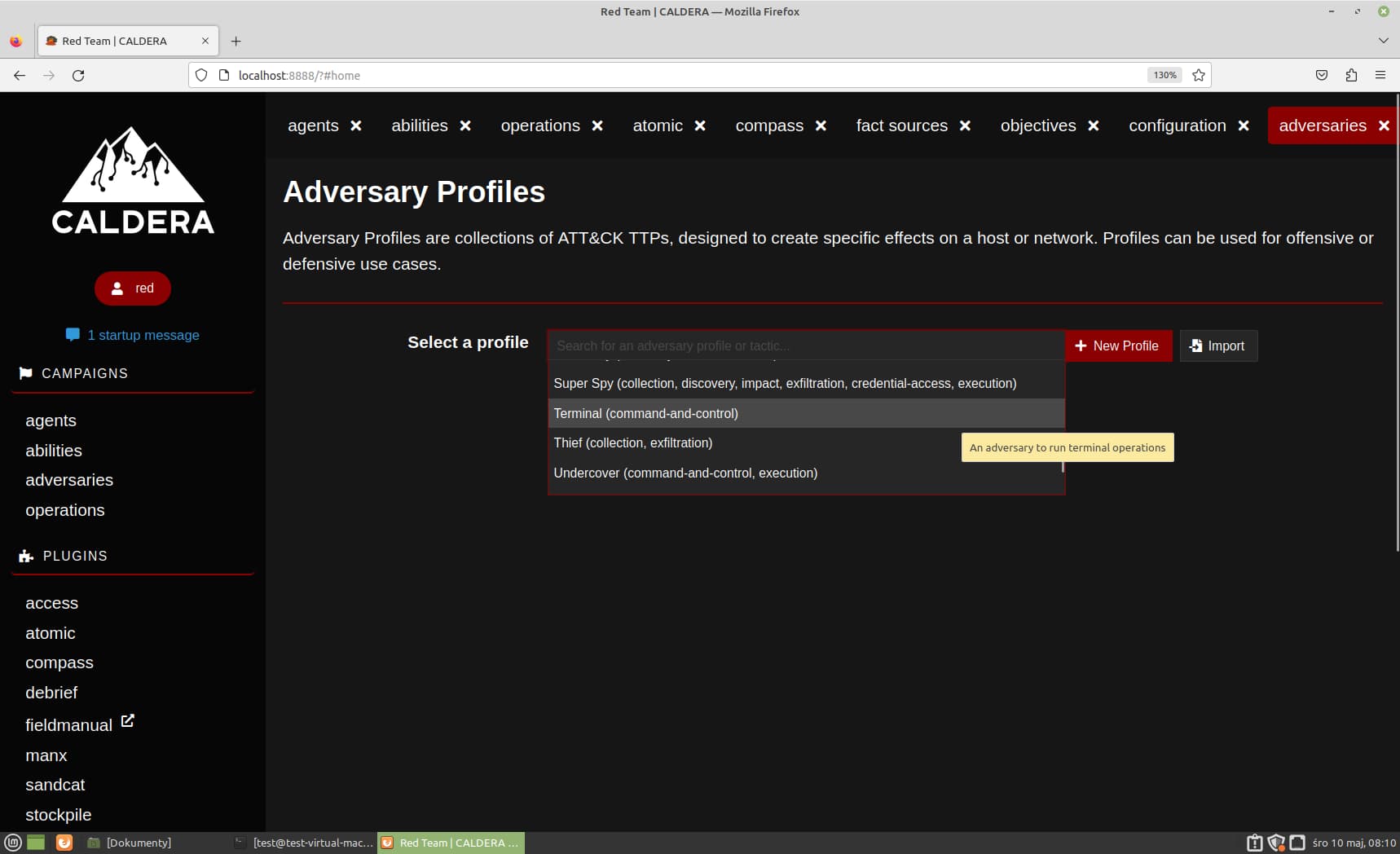

Symulowanie technik ataków grupy APT-29: za pomocą narzędzia Caldera Framework

Czy ten artykuł był pomocny?

Oceniono: 4 razy