Malware VPNFilter udowodniło, jak ważne są aktualizacje bezpieczeństwa. Opublikowany przez Cisco Talos Group raport rzuca więcej światła na wykorzystanie botnetów ze zdecentralizowaną strukturą do pozyskiwania kolejnych urządzeń w tym routerów, serwerów NAS oraz IoT do grupy kontrolowanych i wykorzystywanych urządzeń-zombie w atakach na urządzenia w sieci Internet. Malware VPNFilter potrafi zainfekować więcej urządzeń, niż wskazywały na to pierwsze analizy ekspertów. Wśród podatnych marek są routery, serwery NAS i urządzenia internetu rzeczy producentów ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, Linksys, MikroTik, Netgear, TP-Link oraz QNAP. Szacuje się, że VPNFilter zainfekował co najmniej pół miliona urządzeń, ale ich prawdziwa liczba oraz dokładna lista producentów nigdy nie zostanie opracowana.

VPNFilter przypisywany rosyjskich hakerom (ale równie dobrze może to być fałszywa flaga) po zainstalowaniu się na urządzeniu potrafi pod kątem danych służących do logowania przechwytywać i przeszukiwać ruch sieciowy przechodzący w obu kierunkach na protokołach HTTP/S i Modbus TCP/IP, dzięki czemu stwarza sobie strategiczną przewagę nad nieświadomym użytkownikiem / administratorem — bez trudu może dostarczyć exploita na kolejne urządzenie podłączone do sieci LAN lub przekierować internautę na złośliwą stronę internetową. VPNFIlter po zakończonych działaniach potrafi usunąć ślady z logów, a także przetrwać restart — modyfikuje pamięć NVRAM i dodaje się do crontaba. W krytycznych sytuacjach jeden z modułów VPNFilter potrafi nadpisać zerami pierwszych 5000 bajtów w /dev/mtdblock0 i zrestartować urządzenie, które będzie nadawało się do wyrzucenia.

Twój router może być zainfekowany

Według firmy Bitdefender aż co drugi router może posiadać mniej lub bardziej istotną lukę w zabezpieczeniach. Większość routerów klasy konsumenckiej nie jest aktualizowana już po dwóch latach od zakupu. Przypuszczenia pracowników firmy Bitdefender są niepokojące, ale nie jest to wiedza, której nie posiadaliby od dawna eksperci i entuzjaści bezpieczeństwa. Swoją rolę w procederze odgrywają producenci, ponieważ skracają cykl życia produktu, kierując się zyskiem, a w dłuższej perspektywie nie przejmują się zgłaszanymi lukami. Oczywiście nie każdy producent podchodzi do bezpieczeństwa w ten sposób. Pewnym wzorem do naśladowania są firmy Ubiquiti oraz Mikrotik, które napędzają urządzenia dla konsumentów i firm jednym OS-em, dlatego nawet starsze routery zachowują dużą wydajność, ciągle otrzymują łatki bezpieczeństwa i nowe funkcje wiele lat po zakupie.

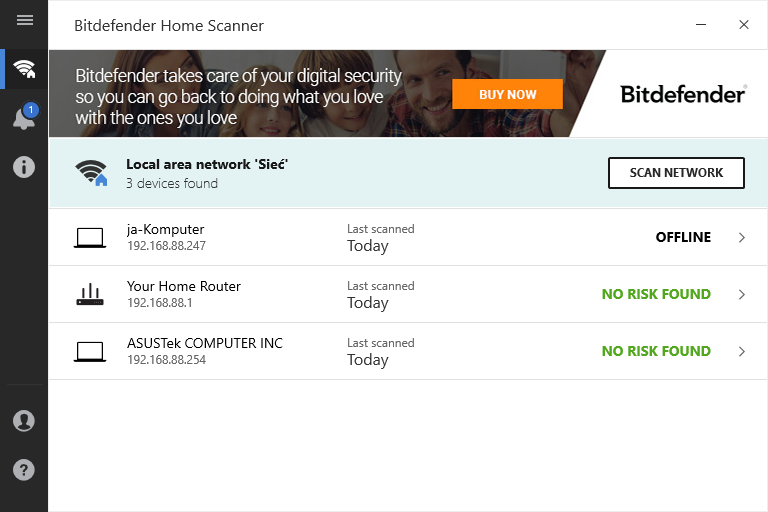

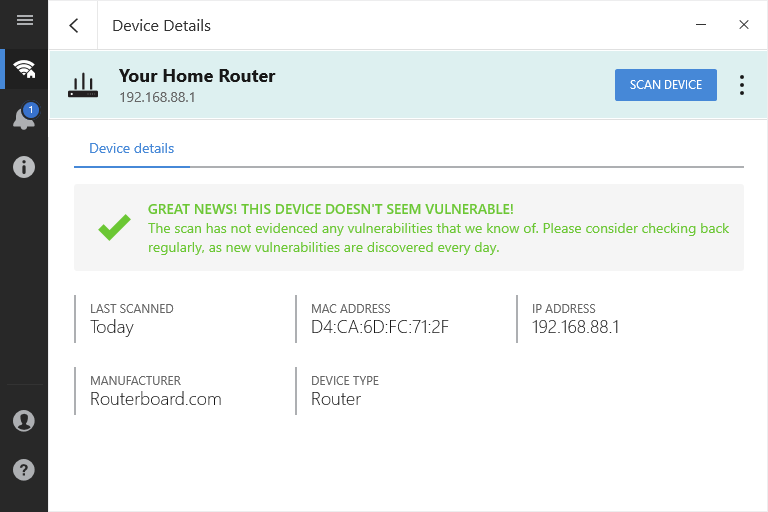

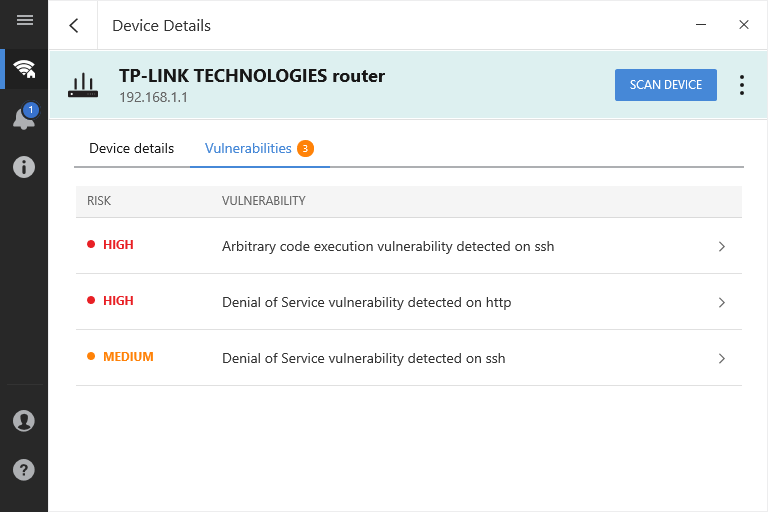

Jeżeli więc z bezpieczeństwem jesteś na bakier to firma Bitdefender przygotowała dla ciebie aplikację Bitdefender Home Scanner, która pomoże w zidentyfikowaniu słabych punktów w domowej sieci.

Bitdefender Home Scanner

Aplikację możesz za darmo pobrać ze strony producenta i przetestować na komputerze z Windows.

Bitdefender Home Scanner przeskanuje sieć przewodową i bezprzewodową pod kątem podłączonych urządzeń (konsol do gier, smartTV, kamer Wi-Fi, komputerów z Windows i MacOS, smartfonów, IoT i innych) i wskaże problemy na podstawie wspieranych modeli. Wynik skanowania da wgląd w znajdujące się na urządzeniu luki w zabezpieczeniach oraz zaproponuje sposób na ich wyeliminowanie. Obsługa programu jest banalna, chociaż wymagana jest znajomość języka angielskiego i technicznej terminologii.

Jak się zabezpieczyć przed VPNFilter?

Zaktualizuj oprogramowanie routera do najnowszej wersji, a jeśli twoje urządzenie nie dostaje już aktualizacji bezpieczeństwa to zainstaluj alternatywne firmware OpenWRT. Tutaj znajdziesz listę wspieranych urządzeń.

Jedyny i pewny sposób pozbycia się VPNFilter z urządzenia to przywrócenie ustawień fabrycznych. Jeśli posiadasz dużo niestandardowych ustawień, to zapisz wcześniej wprowadzoną konfigurację, ale na wszelki wypadek skonfiguruj router raz jeszcze, aby mieć pewność, że żadna usługa lub dostęp zdalny do konfiguracji nie są wystawione do internetu bez twojej wiedzy. Po tym wszystkim zmień jeszcze domyślny login i hasło, ponieważ w taki właśnie prymitywny sposób VPNFilter infekuje urządzenia.

Możesz też wymienić swój starty router na taki z sieciowym antywirusem. F-Secure SENSE przetestowaliśmy miesiąc temu, ale produkt fińskiej marki jest czymś więcej niż zwykłym routerem, ponieważ posiada m.in. wbudowany unikalny skaner stron internetowych (bazuje na białych i czarnych listach adresów URL), który został zapożyczony z biznesowych produktów antywirusowych F-Secure, a także w przeciwieństwie do zwykłych routerów posiada zintegrowaną z firmware zaporę sieciową wyposażoną w systemy IDS (Intrusive Detection System) i IPS (Intrusive Prevention System), które wykrywają ataki oraz reagują na zdarzenia bezpieczeństwa. Router analizuje przesyłane pakiety w obu kierunkach (wychodzących i przychodzących) pod kątem złośliwych adresów IP serwerów kontrolno-zarządzających (C&C), czyli serwerów, które są wykorzystywane przez przestępców do wydawania poleceń zainfekowanym urządzeniom. Oprogramowanie routera F-Secure SENSE może być pobrane i zainstalowane automatycznie, a obsługa urządzenia jest łatwiejsza niż tradycyjnych routerów. Ze szczegółową recenzją i testem zapoznasz się w tym artykule.

Czy ten artykuł był pomocny?

Oceniono: 0 razy