We wrześniu 2016 roku badacze z Trend Micro (ci sami, których blog poruszający zagadnienia bezpieczeństwa został zhakowany) wykryli ransomware Crysis, którego metoda rozprzestrzeniania była nietypowa – nie polegała (jak w większości przypadków) na wysyłaniu wiadomości typu spam – ale na słownikowych atakach (brute force) na komputery z włączoną usługą zdalnego pulpitu (ang. RDP, Remote Desktop Protocol). Eksperci porównali ilość ataków z okresu Q1 2016 – Q1 2017 i odkryli, że ich liczba podwoiła się. Najbardziej cierpi sektor opieki medycznej w Stanach Zjednoczonych ze względu na przechowywane informacje, które są niezbędne do prawidłowego funkcjonowania szpitali, planowania operacji, wglądu w historie chorób pacjentów, i które po zaszyfrowaniu będą na tyle istotne, że funkcjonowanie placówki medycznej może być znacznie utrudnione.

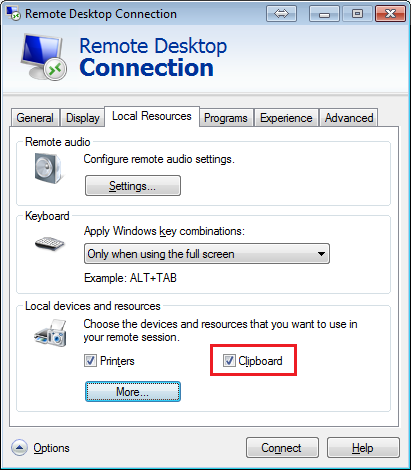

Po siłowym odgadnięciu haseł i zalogowaniu się do zdalnego komputera, przestępcy tworzyli udostępniony w ramach sesji RDP folder, który służył im do przesyłania złośliwego oprogramowania na urządzenie ofiary:

Obie metody pozwalają przekopiować pliki pomiędzy komputerami, dlatego warto sobie uświadomić, że przestępcy tak samo jak szyfrować pliki, mogą je po prostu kraść. Próba ataku nie uda się, jeśli agresorzy przy użyciu powszechnie stosowanych nazw użytkowników i haseł nie zdołają się uwierzytelnić. Ale jeśli ustalą prawidłową kombinację danych, z całą pewnością powrócą i zdołają sporo namieszać.

Moja organizacja korzysta z RDP, co zrobić?

- zmienić domyślny port z TCP 3389 na wyższy znany tylko osobom upoważnionym,

- używać niebanalnego hasła,

- włączyć Network Level Authentication (NLA) i w ustawieniach serwera pulpitu zdalnego zezwolić na połączenia z NLA (jeśli logowanie odbywa się tylko z maszyn Windows),

- ograniczyć użytkowników, którzy mogą zdalnie logować się via RDP,

- skonfigurować RDP Gateway,

- wykorzystać dodatkowe uwierzytelnienie, np. za pomocą Yubikey,

- wyłączyć RDP jeśli nie jest wykorzystywany.

Czy ten artykuł był pomocny?

Oceniono: 0 razy