Według informacji, które podają różne portale komputerowe, już wkrótce Google będzie blokowało załączniki Java Script przesyłane „drogą niezaszyfrowaną”. Z punktu widzenia naszego bezpieczeństwa oczywiście jest to bardzo dobra decyzja, jednak póki co ów „ficzer” nie odrzuca załączników JS.

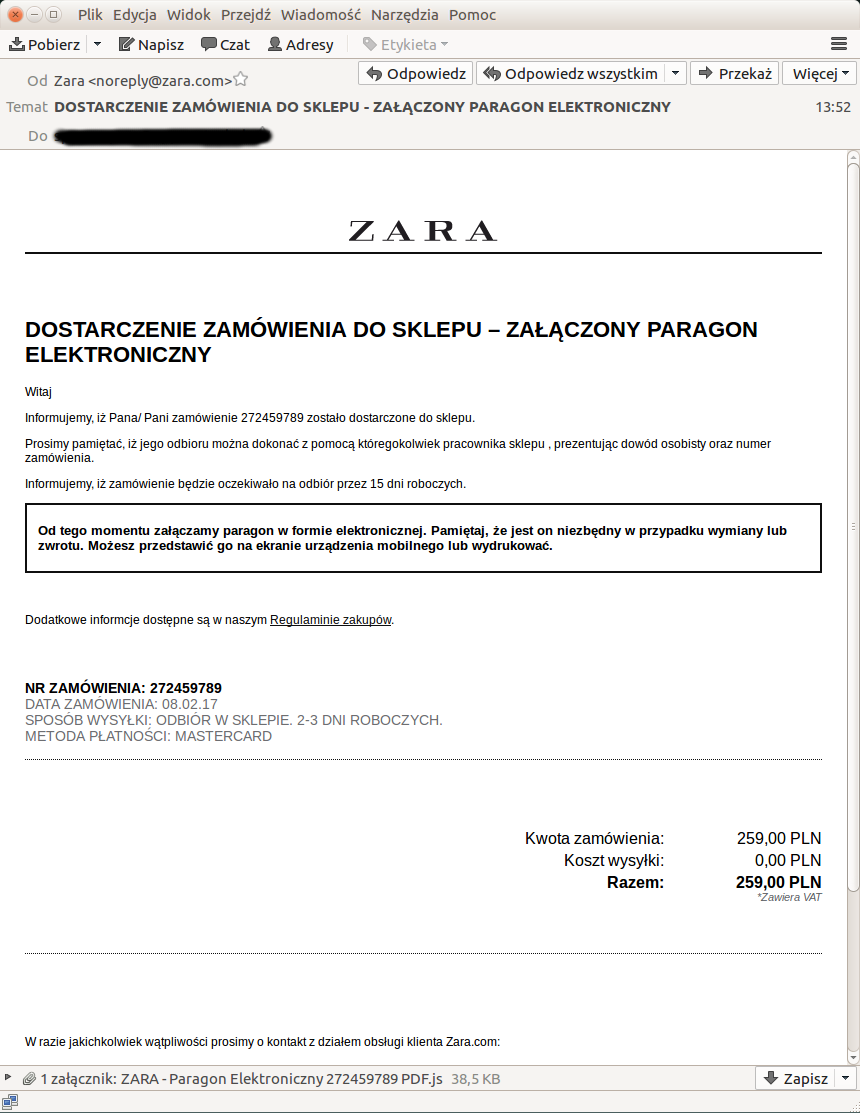

DOSTARCZENIE ZAMÓWIENIA DO SKLEPU – ZAŁĄCZONY PARAGON ELEKTRONICZNY

Witaj

Informujemy, iż Pana/ Pani zamówienie 272459789 zostało dostarczone do sklepu.

Prosimy pamiętać, iż jego odbioru można dokonać z pomocą któregokolwiek pracownika sklepu , prezentując dowód osobisty oraz numer zamówienia.

Informujemy, iż zamówienie będzie oczekiwało na odbiór przez 15 dni roboczych.

Od tego momentu załączamy paragon w formie elektronicznej. Pamiętaj, że jest on niezbędny w przypadku wymiany lub zwrotu. Możesz przedstawić go na ekranie urządzenia mobilnego lub wydrukować.

Dodatkowe informacje dostępne są w naszym Regulaminie zakupów.

NR ZAMÓWIENIA: 272459789

DATA ZAMÓWIENIA: 08.02.17

SPOSÓB WYSYŁKI: Odbiór w sklepie. 2-3 dni roboczych.

METODA PŁATNOŚCI: MasterCard

Chęć kliknięcia w załącznik może być szczególnie wielka nie tylko dla klientów sklepów ZARA, którzy w ostatnim czasie zamówili towar drogą elektroniczną i spodziewają się odbioru w najbliższym punkcie. Dużą pokusą dla wszystkich pozostałych osób, które zamawiały „na dniach” coś z asortymentu sklepu na swój adres zamieszkania może być okazja „zweryfikowania” załącznika . W końcu pomyłki się zdarzają, a ta mogłaby być jedną z nich, gdyby nie to, że:

– W załączniku znajduje się bardzo podejrzany plik „ZARA – Paragon Elektroniczny 272459789 PDF.js” z rozszerzeniem „JS”. Spieszymy z wytłumaczeniem tym mniej technicznym użytkownikom, że jest to downloader, czyli wirus napisany w języku Java Script, który służy do pobierania innego szkodliwego oprogramowania na komputer ofiary.

– Na pierwszy rzut oka adres nadawcy „noreply (@) zara.com” jest świetnie zamaskowany. Dopiero wnikliwa analiza nagłówka wiadomości mówi, że tak naprawdę maila wysłano z adresu IP w Republice Mołdawii.

– Pole „reply-to” mówi nam, że odpowiedź będzie kierowana na prawdziwy adres: „noreply (@) zara.com”. Kolejny punkt dla oszusta.

– Tekst wiadomości został opracowany poprawnie, tj. zawiera polskie znaki, został napisany przez osobę, która dobrze zna język polski (nie wygląda to na google translator), nawet link do regulaminu i do formularza kontaktowego firmy ZARA są prawdziwe.

W ostatnich miesiącach pod postacią załączonych plików Java Script ukrywają się przede wszystkim zagrożenia typu ransomware, czyli wirusy, które szyfrują pliki i żądają okupu za ich odzyskanie.

Wczoraj informowaliśmy o bardzo podobnym przypadku. Technicznie rzec ujmując, różnica pomiędzy dzisiejszym a wczorajszym spamem polega tylko na wykorzystaniu innych adresów IP do wysyłania wiadomości. Jednak w obu przypadkach te spamerskie kampanie kończą się tym samym – zaszyfrowaniem plików ofiary lub zainstalowaniem bankowego trojana.

W jaki sposób się chronić?

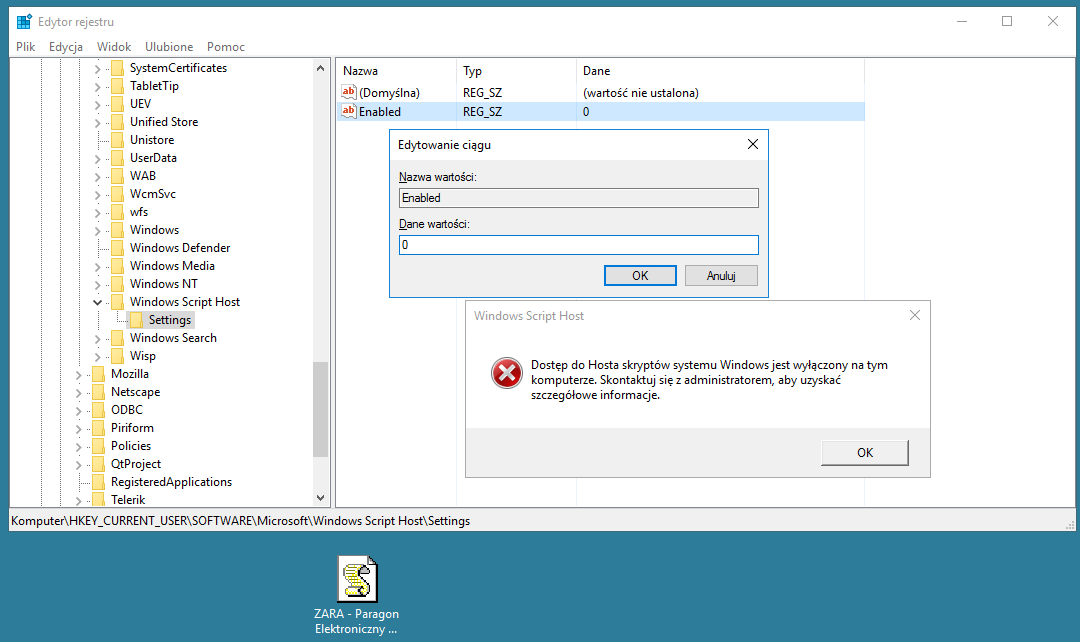

HKEY_CURRENT_USERSoftwareMicrosoftWindows Script HostSettings Dodaj: Enabled i ustaw na "0"