Obecnie firma Bitdefender jest jedną z najbardziej cenionych przez użytkowników, przede wszystkim za sprawą doskonałych wyników w prawie każdym teście detekcji. Jednak gdyby sama wykrywalność była obarczona nadmiernym wykorzystaniem zasobów przez program antywirusowy, łatka „zamulacza” zostałaby przypięta Bitdefenderowi bardzo szybko. A jak ważna jest wydajność i komfort pracy chyba nikomu nie trzeba tłumaczyć.

Więc jak na tym tle wypada Bitdefender dla małych i średnich firm (SMB – Small and Medium Business)? Usługa Bitdefender Cloud Security hostowana na serwerach producenta i całkowicie działająca w chmurze, nie wymagająca własnego serwera, zarządzana z każdego miejsca na świecie przez konsolę administratora dostępną przez przeglądarkę, pokazuje, że doskonała detekcja nie musi iść w parze z wielkimi wymaganiami zasobów stacji roboczych.

Nie ma się co oszukiwać. Odciążenie infrastruktury i przenoszenie obliczeń do chmury oraz wykorzystanie jej do minimalizacji kosztów w firmie jest coraz popularniejsze za sprawą takich rozwiązań jak F-Secure Protection Service, Webroot Endpoint Protection, Panda Cloud Office Protection czy recenzowany dzisiaj Bitdefender Cloud Security, które tylko pokazują, że takie rozwiązania nie są już nowością na rynku zabezpieczeń. Co więcej, zdobywają one coraz szersze grono zwolenników. I nie ma się czemu dziwić. Jest to bardzo dobre rozwiązanie dla SMB czy nawet Enterprise, o ile polityka bezpieczeństwa firmy nie uwzględnia konieczności posiadania własnego serwera.

Instalacja

Po sfinalizowaniu zamówienia otrzymujemy link do hostowanej na serwerach producenta usługi Bitdefendera, gdzie logujemy się używając dowolnej przeglądarki podając login i hasło, które zostaje wygenerowane automatycznie (oczywiście zalecamy jego zmianę na własne).

Instalacja samych Endpointów jest możliwa na 3 sposoby i zależy od administratora:

- poprzez pobranie programu na każdy komputer z osobna lub wysłanie linku do pobrania Bitdefendera na adres email (wymagany jest skonfigurowany dowolny klient poczty)

- masowo i automatycznie na każdym komputerze – po wykryciu ich w sieci lokalnej za pomocą Windows Network Discovery

- zdalnie – po wykryciu komputerów w sieci lokalnej używając konsoli administratora (wg informacji od producenta, wykrycie komputerów może potrwać nawet kilka godzin). U mnie trwało to kilkanaście minut.

Jednak, aby wszystkie stacje robocze zostały wykryte, które nie posiadają ochrony, należy przynajmniej na jednej zainstalować Bitdefender Endpoint Security oraz upewnić się, że opcja Windows Network Discovery (Automatyczne wykrywanie sieci) jest aktywa.

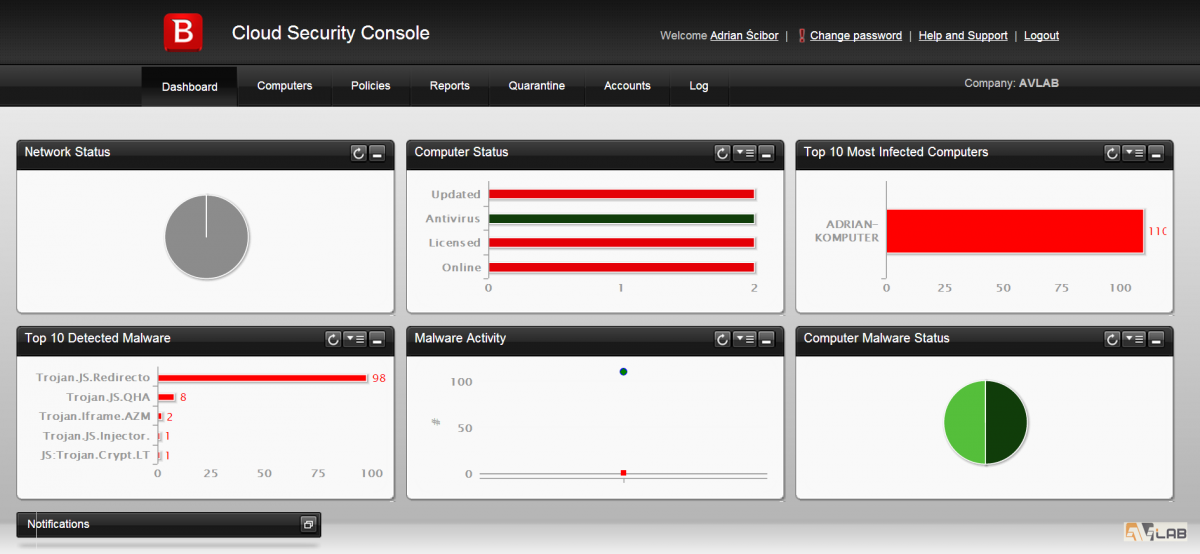

Główne okno konsoli

Z poziomu głównego okna administrator ma podgląd na najważniejsze informacje dotyczące bezpieczeństwa sieciowego w firmie.

- Zakładka pierwsza od lewej na górze informuje o ilości stacji roboczych oraz czy są w trybie online lub offline

- Kolejna zakładka na prawo to informacje o stanie aktualizacji, licencji i włączeniu Endpointów

- Kolejna to informacje o ostatnio wykrytych zagrożeniach

- Top 10 malware

- oraz inne mniej przydatne informacje

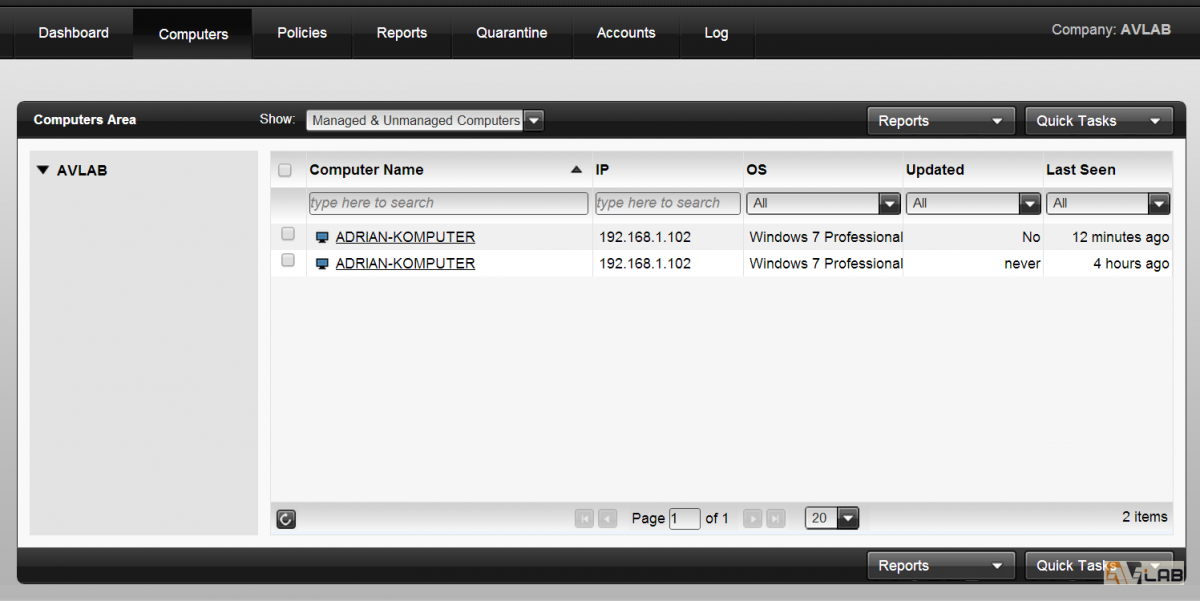

Zakładka Computers

W tym oknie znajdziemy w lewej kolumnie informacje o grupie oraz przypisanych do niej komputerach. Akurat w tym przypadku ilość komputerów w sieci nie jest wielka (! 😉 więc wszystko jest przejrzyste i czytelne. Jednak kiedy tych komputerów będzie kilkadziesiąt, za pomocą odpowiednich zakładek możemy szybko posortować listę na komputery chronione, niechronione czy wykluczone z ochrony.

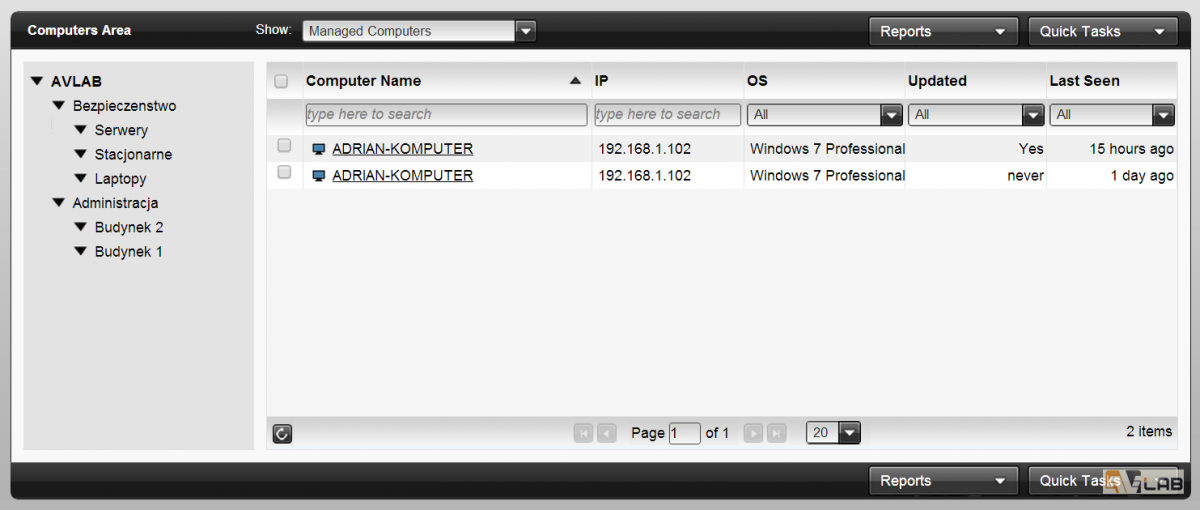

Oczywiście jak łatwo można się domyślić, można tworzyć wiele grup i przypisać do nich konkretne stacje robocze np. komputery grupy administratorów czy pracowników, którzy mają dostęp do wrażliwych danych, czy też pracownicy, którzy mają mniej restrykcyjną politykę bezpieczeństwa.

Zakładka Policies

Zakładka polityk odpowiada za odpowiednią konfigurację Endpointów w zależności od konkretnego komputera. Jeśli do zarządzania mamy większą liczbą komputerów, najprawdopodobniej konieczne będzie zorganizowanie je w grupy. Organizowanie komputerów w grupy pozwala zarządzać nimi bardziej efektywnie. Główną zaletą jest to, że możemy utworzyć kilka polityk bezpieczeństwa i przypisać je odpowiedniej grupie w zależności od wymagań firmowych.

Na przykład, grypy można tworzyć w oparciu o poniższe kryteria:

- Struktura organizacyjna firmy (sprzedaż, marketing, kontrola jakości, zarządzanie, administracja itp.)

- Bezpieczeństwo (komputery stacjonarne, laptopy , serwery itp.)

- Lokalizacja (Centrala ,biura lokalne, pracownicy zdalni, itp.)

Do konkretnej grupy możemy też z czasem przenieść rożne komputery. Do różnych grup również przypiszemy te same polityki bezpieczeństwa.

Tworzenie polityk jest bajecznie proste. Wpisujemy nazwę polityki oraz z jakiego gotowego szablonu ma korzystać i przypisujemy ją do konkretnej grupy/grup użytkowników, bądź pojedynczych komputerów.

W zależności od potrzeb firmy, administrator ma możliwość np. włączyć tryb cichy, tzn. żadnymi komunikatami nie będzie raczony pracownik.

Praktycznie każdą opcję Endpointa możemy zmienić a cała konfiguracja zostanie nadpisana na stacjach roboczych domyślnie co godzinę.

Content Control, czyli jedna z ważniejszych opcji przy tworzeniu polityki bezpieczeństwa

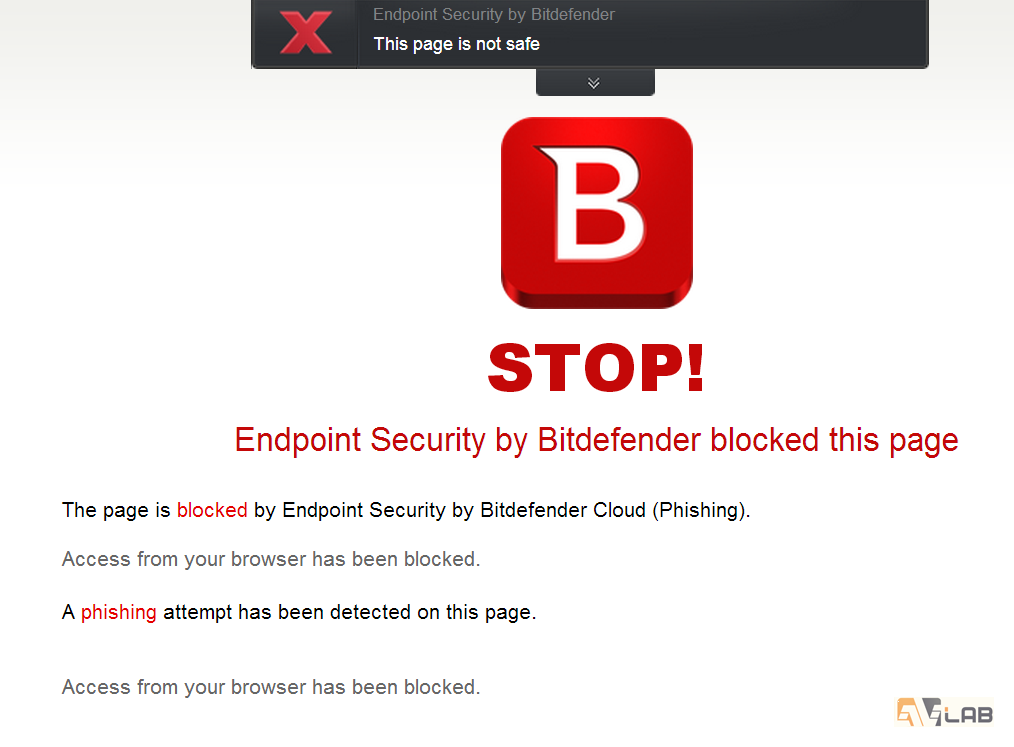

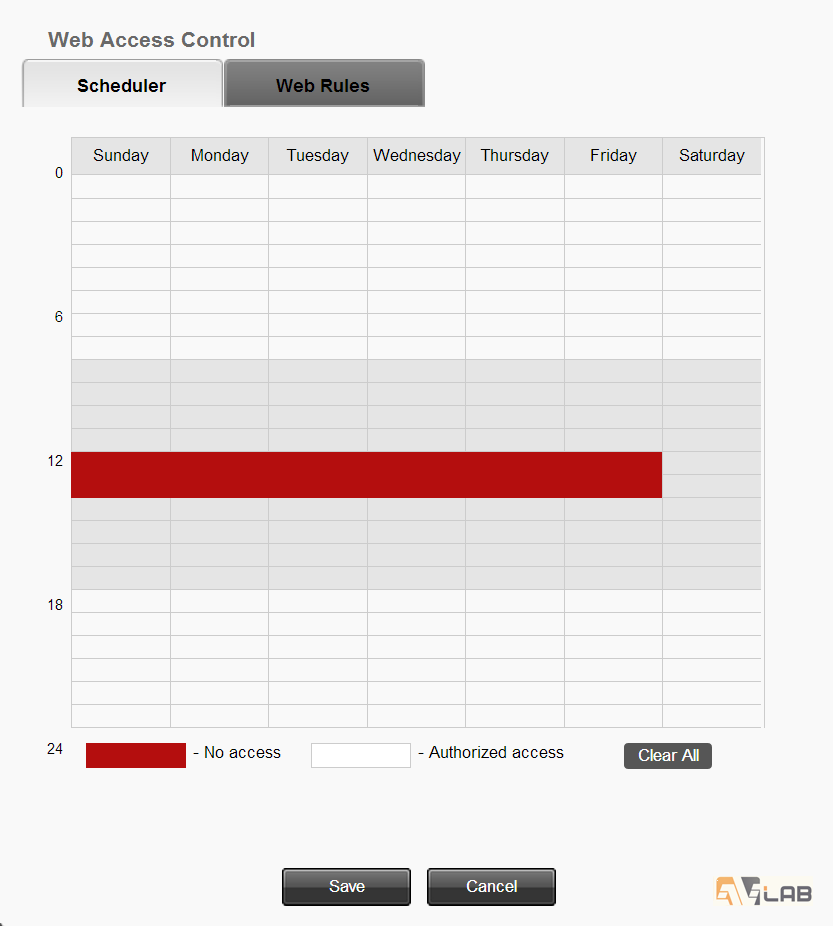

W tej zakładce konfigurujemy dostęp do stron www, ustawiamy czułość heurystyki podczas skanowania ruchu HTTP i HTTPS, blokujemy konkretne domeny/subdomeny, czy zezwalamy pracownikom na korzystanie z Internetu podczas przerwy.

Skanowanie wiadomości przychodzących i wychodzących zapobiega wtargnięciu złośliwemu oprogramowaniu, ale może minimalnie spowolnić przeglądanie internetu. Przynajmniej w teorii, bowiem w praktyce Bitdefender radzi sobie z tym bardzo dobrze. Strony zawierające złośliwe oprogramowanie są natychmiast blokowane. A jak skuteczny jest Bidefender w blokowaniu phishingu czy stron zawierających malicious code doskonale obrazują nasze testy.

Bitdefender może blokować wskazane przez administratora dane, np. adresy @, numery kont bankowych, kart kredytowych, dowolne nazwy wskazane przez admina, piny, hasła, itp, dzięki czemu nie zostaną one wykorzystane do celów bliżej nieokreślonych.

„Kontrola rodzicielska” w firmach ma za zadanie uniemożliwić pracownikowi korzystanie z internetu, konkretnych programów czy pojedynczych stron www jeśli w danym czasie nie jest to niezbędne do jego pracy. Ruch HTTP w trakcie przerw można skonfigurować wg zaleceń firmowych.

Podsumowanie

Bitdefender Cloud Security to firma wielokrotnie nagradzana za swoje innowacyjne podejście do bezpieczeństwa komputerów w sieci. Rozwiązanie dzisiaj recenzowane oferuje nam zcentralizowane zarządzanie polityką bezpieczeństwa na wielu stacjach roboczych. Łatwe zarządzanie oraz tanie wdrożenie powoduje, że rozwiązanie to jak najbardziej nadaje się do małych i średnich firm, które liczą się z każdą złotówką.

Kompleksowy antywirus z modułami Antyspyware, Antyphishing, Antytrojan, Antyrootkit oraz dwukierunkowa osobista zapora z funkcją wykrywania włamań (IDS) gwarantuje wysokie bezpieczeństwo danych firmowych a odpowiednio skonfigurowana polityka bezpieczeństwa może kontrolować dostęp użytkownika do aplikacji lokalnych lub określać czas korzystania z Internetu.

Bitdefender Cloud Security to rozwiązanie bezpieczeństwa skierowane dla małych i średnich przedsiębiorstw pragnących uzyskać zaawansowane zabezpieczenia, które są wysoce skalowalne i elastyczne. Jest to świetny produkt dla osób, które posiadają systemy w wielu różnych miejscach lub często podróżują.

Wady

- brak ochrony w tej usłudze na urządzenia z systemem innym niż Windows

Zalety

- zarządzanie z jednej konsoli z dowolnego miejsca na świecie

- bardzo łatwe wdrożenie

- doskonała ochrona dzięki liderowi w ochronie antywirusowej – Bitdefender

- ochrona poczty internetowej

- ochrona systemu Windows i serwerów

- skalowalność rozwiązania

Czy ten artykuł był pomocny?

Oceniono: 0 razy