Niemiecka organizacja zajmującą się prywatnością (Digitalcourage) i stowarzyszenie non-profit broniące praw wolności i podstawowych praw człowieka (Gesellschaft für Freiheitsrechte), a także czwarta siła polityczna w Niemczech, partia FDP (Freie Demokratische Partei), złożyły konstytucyjny pozew, który został podparty 150-stronnicową analizą przeciwko próbom inwigilowania obywateli przy użyciu cyfrowych środków — trojana Bundestrojaner.

Niemiecki rząd jest posądzany o wykorzystywanie szkodliwego oprogramowania służącego do szpiegowania. Chociaż prawo w Niemczech dopuszcza używanie technologicznych środków do inwigilowania podejrzanych (od 2008 roku), to analiza trojana wykazała, że jego kod był tak miernej jakości, że stwarzał poważne zagrożenie zarówno dla ofiary, jak i policji oraz tajnych służb, które z niego korzystają — i przy okazji łamał inne prawa stojące na straży ochrony danych.

Producentem trojana są pracownicy firmy Digitask, których dzieło „Bundestrojaner / Staatstrojaner / 0zapftis” zostało przeanalizowane w 2011 roku przez hakerów z grupy Chaos Computer Club (CCC). Poddany inżynierii wstecznej i przeanalizowany szkodliwy program jest wykorzystywany przez Federalną Policję Kryminalną (BKA, niem. Bundeskriminalamt). Niemiecki rząd oficjalnie przyznaje się do stosowania tego narzędzia.

20-stronnicowy raport CCC zawiera analizę biblioteki DLL backdoora (c:windowssystem32mfc42ul.dll) i sterownika jądra (winsys32.sys). Podobno grupa CCC nie uzyskała dostępu do instalatora trojana, ale udało się to firmie F-Secure (plik otrzymali z VirusTotal, który współpracuje z producentami antywirusów, dzieląc się próbkami).

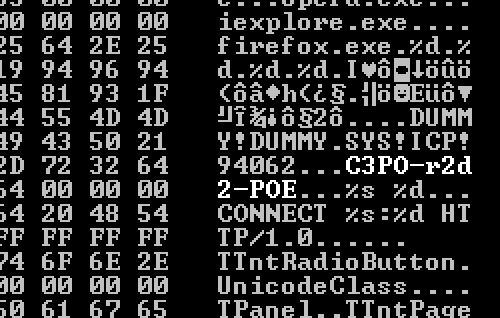

Plik instalatora nazywa się „scuinst.exe”. Jest to skrót od Skype Capture Unit Installer — modułu do przechwytywania komunikacji przez Skype. Dzięki ekspertom stojącym na straży prywatności z fińskiej firmy antywirusowej F-Secure (zobacz naszą relację z wizyty w Centrum Bezpieczeństwa F-Secure) wiemy, że trojan jest używany do instalowania backdoora i zawiera funkcjonalność keyloggera (przechwytuje naciskane klawisze na klawiaturze). Szkodliwe oprogramowanie skutecznie szpiegowało użytkowników aplikacji Firefox, Skype, MSN Messenger, ICQ i innych. Backdoor posiada również kod przeznaczony do wykonywania zrzutów ekranu i nagrywania dźwięku, w tym nagrywania rozmów z komunikatora Skype. Backdoor łączył się z serwerem o adresie IP 83.236.140.90 w Niemczech poprzez proxy 207.158.22.134 w USA, co łamało niemiecką ustawę o ochronie danych.

Aktualnie trojan jest wykrywany chyba przez wszystkie rozwiązania ochronne jako „R2D2” — nazwa pochodzi od zahardkodowanego ciągu (C3PO-r2d2-POE) inicjującego transmisję danych.

Pierwsze sumy kontrolne trojana z 2011 roku:

930712416770A8D5E6951F3E38548691 D6791F5AA6239D143A22B2A15F627E72

Przetestowane próbki dostarczają niezwykle istotnych danych: funkcje szkodliwego oprogramowania były/są dostosowywane do zapotrzebowania służb, w tym większość wersji trojana ma możliwość zdalnego dostępu i uruchamiania innego złośliwego oprogramowania.

Więcej szczegółów prosto od firmy DigiTask zawiera dokument z WikiLeaks „Bavarian trojan for non-germans”, opisujący funkcjonalność trojana oraz koszty np. za wypożyczenie serwerów proxy w USA (3500 euro), podsłuchiwanie Skype (2500 euro), dekodowanie SSL (2500 euro), czy jednorazową instalację bądź deinstalację trojana (2500 euro). Trzeba tu dodać, że usługi na oprogramowanie „Skype Capture Unit” zostały wkupione na kwotę 2,075,256 euro przez niemieckie urzędy celne.

Techniczne informacje o trojanie zawiera ta prezentacje wideo: https://media.ccc.de/v/pw17-114-bundestrojaner_-_systematische_zerstorung_der_informationssicherheit#t=1385

Bundestrojaner in the wild

Rzecznik odpowiednika naszego Ministerstwa Finansów przyznał się, że celnicy w 2010 roku używali Bundestrojanera w 16 przypadkach. Oprogramowanie zostało indywidualnie dostosowane do systemu podejrzanych osób. Według jednego z prawników broniących osób, które wniosły pozew przeciwko niemieckiemu rządowi, trojan był instalowany przez organy celne podczas kontroli na lotnisku w Monachium. W ten sposób doprowadzono do oskarżenia przestępcę, który był podejrzany o handel narkotykami. Dzięki trojanowi do akt dochodzenia udało się dołączyć 60000 zrzutów ekranu.

Z trojana korzysta/ła też Federalna Policja Kryminalna Niemiec (BKA, niem. Bundeskriminalamt) — jeden z wariantów trojana R2D2 zapisywał zrzuty ekranowe programu pocztowego przed zaszyfrowaniem maila lub po jego odszyfrowaniu. Protokół PGP na taką okoliczność nie był w stanie zabezpieczyć informacji przed kradzieżą.

Udało nam się dotrzeć do statystyk niemieckiego dostawcy antywirusów. Firma Avira twierdzi, że w 2016 roku ich programy zabezpieczające wykryły 40000 próbek trojana.

Zapytaliśmy też polskiego producenta (firmę Arcabit), czy na komputerach chronionych ich oprogramowaniem wykryto do tej pory Bundestrojanera. Na razie użytkownicy mogą czuć się bezpiecznie, dopóki przebywają na terytorium Polski.

Potencjalnych ofiar trojana może być znacznie więcej. Obecnie naród niemiecki liczy około 82 milionów mieszkańców, natomiast zebrane statystyki wykrycia próbek trojana pochodzą z urządzeń, na których zainstalowane jest oprogramowanie zabezpieczające producenta Avira. Liczba osób inwigilowanych może być znacznie, znacznie większa.

Przeciwko rządowi niemieckiemu wpłynęły pierwsze oskarżenia, a pod petycją przeciwko rządowemu hackowaniu podpisało się ponad 10 000 osób.

Powodem oskarżenia są nie tylko kwestie bezpieczeństwa, ale także ochrona danych i prywatność jednostki. Zaledwie rok temu Bundestrojaner mógł być używany tylko w skrajnych przypadkach, na przykład, jeśli ktoś był podejrzany o działalność terrorystyczną. Teraz praktycznie każdy, kto jest podejrzany o popełnienie przestępstwa, jak na przykład handel narkotykami lub fałszowanie pieniędzy, może paść ofiarą rządowego złośliwego oprogramowania. Służbom zarzuca się zbyt pochopne wykorzystywanie Bundestrojaner.

Digitalcourage i Gesellschaft für Freiheitsrechte chociaż działają w jednej sprawie, mają różne cele. Ta pierwsza organizacja chce, aby rządowe złośliwe oprogramowanie całkowicie zostało zakazane, podczas gdy GFF chce ograniczyć jego użycie i upewnić się, że jest używane tylko w przypadkach absolutnie koniecznych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy