Wprowadzony na rynek jesienią 2014 roku Check Point Capsule należy do tej grupy rozwiązań bezpieczeństwa, które niejednokrotnie były testowane na łamach wortalu AVLab. Produkt skierowany jest do firm i instytucji, które w ramach realizowanej strategii BYOD chcą zapanować nad nieostrożnym obchodzeniu się z własnością intelektualną firmy przechowywaną na urządzeniach przenośnych. Check Point Capsule w szczególności polecany jest tym środowiskom informatycznym, gdzie z uwagi na ryzyko wycieku ważnych danych ochrona urządzeń mobilnych stanowi priorytet łańcucha bezpieczeństwa.Wyspecjalizowany producent firewalli nowej generacji i oprogramowania zabezpieczającego — firma Check Point, w ramach realizowania długofalowej strategii z zakresu ochrony danych i punktów końcowych opracowała kilka rozwiązań z serii Capsule:

1. Check Point Capsule Workspace — gwarantuje bezpieczny dostęp do zasobów firmowych z dowolnego urządzenia. Zapewnia synchronizację poczty, segregację aplikacji biznesowych od prywatnych, zdalny dostęp do współdzielonych kontaktów, e-maili i dokumentów. Administratorzy mogą wskazać urządzenia podwyższonego ryzyka (te, które posiadają uprawnienia administratora: root, jailbreak), a w razie potrzeby zdalnie usunąć firmowe dane lub ograniczyć czasowo dostęp do informacji przechowywanych w bezpiecznym kontenerze.

Check Point Capsule Workspace wymaga w systemie Android lub iOS zainstalowania agenta, który odpowiedzialny jest za ustanowienie zdalnego połączenia VPN (SSO) z firmową siecią oraz komunikacji sieciowej przechodzącej przez wdrożony w sieci lokalnej firewall firmy Check Point. Capsule Workspace za pomocą agenta tworzy w urządzeniu mobilnym bezpieczny kontener (odizolowane środowisko robocze od reszty systemu operacyjnego — tzw. sandbox) z dostępem do centralnie zarządzanych firmowych aplikacji i udostępnionych przez IT danych — wyłącznie autoryzowanym użytkownikom (Active Directory / LDAP). Rozwiązanie wspiera dwuskładnikowe uwierzytelnienie (2FA).

2. Check Point Capsule Docs pozbawiony jest ochrony urządzeń przed złośliwym oprogramowaniem, lecz zabezpiecza firmowe współdzielone dokumenty przed niepowołanym dostępem. Metoda działania Capsule Docs jest podobna do mechanizmów zabezpieczających z pakietu MS Office, gdzie dokument przed edycją lub otworzeniem może być chroniony hasłem. Capsule Docs realizuje podobne cele z tą różnicą, że integruje się z MS Office i umożliwia pracownikowi zablokowanie, ograniczenie dostępu jak i uprawnień do dokumentu jednym kliknięciem. Tak zabezpieczony i zaszyfrowany plik może zostać otworzony na innym urządzeniu należącym do firmy, o ile odbiorca pliku uwierzytelni się za pomocą agenta, dzięki któremu będzie mógł podejrzeć lub edytować dokument w ramach ustanowionych wcześniej uprawnień przez autora. Capsule Docs prócz MS Office integruje się z Adobe Reader i Acrobat Pro.

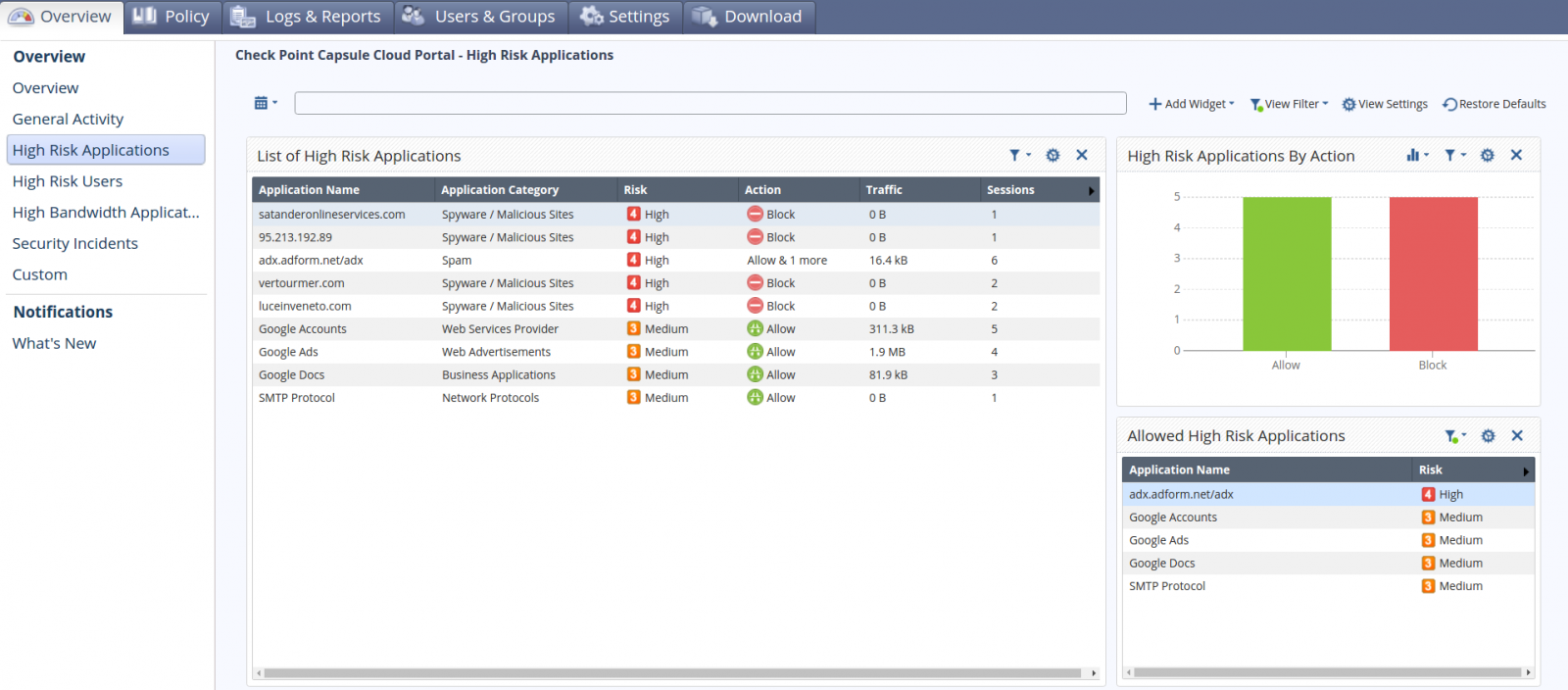

3. Zadaniem Check Point Capsule Cloud jest dostarczenie kompleksowego zabezpieczenia urządzenia takiego jak laptop czy stacja robocza przed zagrożeniami internetowymi, szkodliwą komunikacją sieciową z podejrzanymi hostami, wirusami itd. Zainstalowany agent na stacji roboczej z Windows, Mac OS, Android, iOS realizuje narzuconą przez administratora politykę bezpieczeństwa dostępu do witryn internetowych, wykorzystywanych aplikacji, komunikacji sieciowej, komunikacji z serwerami C&C, stron o tematyce hackingu, spyware, spamu i witryn ze szkodliwą zawartością.

Uzupełnieniem rozwiązań z zakresu ochrony mobilnej może być Check Point Mobile Threat Prevention. Produkt ten nie należy do oprogramowania z serii Capsule, jednak doskonale wpisuje się w ochronę urządzeń mobilnych z systemem Android oraz iOS. Z rozwiązania Mobile Threat Prevention zadowoleni powinni być administratorzy oraz menadżerowie działów IT, którzy muszą zabezpieczyć smartfony przed współczesnymi zagrożeniami. Mobile Threat Prevention w szczególności przeznaczony jest do kontrolowania i monitorowania urządzeń mobilnych oraz ochrony przed złośliwymi aplikacjami i atakami typu Man in the Middle. Więcej szczegółów o tym rozwiązaniu zaprezentujemy w dedykowanym artykule.

Mobilne trojany bankowe i ransomware

Zarówno środowiska robocze jak i mobilne powinny być w takim samym stopniu chronione przed zagrożeniami z zewnątrz, jak i z wewnątrz. Wdrażając ochronę antywirusową na firmowych urządzeniach przenośnych i takich, które są wykorzystywane po godzinach pracy poza biurem, nie powinny być pozostawione wyłącznie pod opieką samych pracowników. Kadra musi zostać przeszkolona z zakresu obsługi i możliwości nowego oprogramowania, jak i potencjalnych skutków ataków socjotechnicznych, które w ostatnich miesiącach są zmorą niewykwalifikowanych pracowników, a następstwa wynikające z niewiedzy mają dalece idące konsekwencje finansowe.

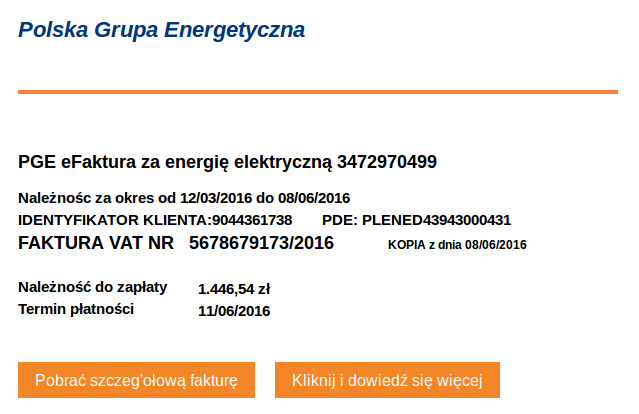

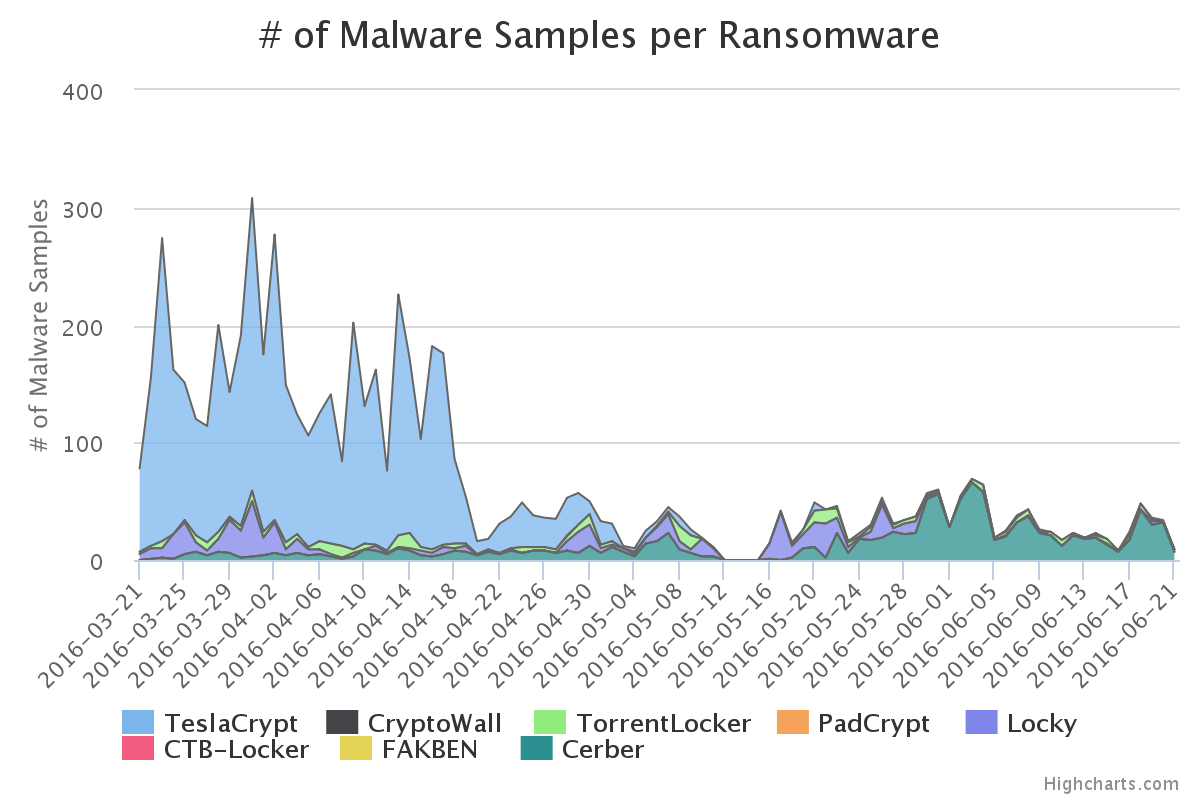

W ostatnich tygodniach do naszej redakcji spływa bardzo dużo maili i telefonów z prośbą o odszyfrowanie plików po ataku krypto-ransomware CryptoLocker. Problem dotyczy każdego — zarówno firm, jak i użytkowników indywidualnych. Najgroźniejszymi atakami w ostatnim czasie są typowe wiadomości e-mail, które podszywają się pod znane instytucje publiczne i firmy oferujące usługi na terenie całej Polski. Jednak w ostatnich kilkunastu dniach największym problemem są wiadomości typu spam z wykorzystaniem wizerunku PGE:

W tych i podobnych przypadkach, gdzie przestępcy wpływają na zaufanie odbiorcy — skłaniając ich do kliknięcia w link lub uruchomienia załącznika, podjęta akcja przez ofiarę przedkłada się na sumę popełnionych błędów i nieznajomości metod oraz sposobów podszywania się pod nadawcę. W wyniku uruchomiania załączonych archiwów ZIP/RAR bardzo często szyfrowane są pliki, których nie da się już odzyskać.

To tylko niektóre z wiadomości od naszych czytelników:

“Dzień dobry, niestety stałem się ignorantem i pobrałem wirusa z emailem do PGE. Czy posiadają Państwo wiedze jak go usunąć? Pozdrawiam,Piotr”

“Zwracam się z prośbą o próbę deszyfracji – bądź przesłanie dokładnego przepisu jak to zrobić… W załączniku podsyłam trzy pliki zaszyfrowane oraz dwa pliki z instrukcją”

“Dzień dobry; Padliśmy ofiarą: https://avlab.pl/decryptcryptolocker-usluga-deszyfrujaca-pliki-po-infekcji-cryptolockerem ale tej wersji: https://zaufanatrzeciastrona.pl/post/uwaga-na-falszywe-faktury-za-energie-elektryczna-od-pge/ Czy mają państwo rozwiązanie do deszyfracji plików? Z góry dziękuję za informację. “

O ile zaszyfrowane pliki przez TeslaCrypt 3.0 i 4.0 da się już odzyskać, o tyle w tunelu podobnych zdarzeń nie widać żadnej iskierki, żadnego światła, które odzwierciedlałoby efektywne skutki walki z przestępcami oraz samymi twórcami CryptoLockera.

Z opublikowanego przez firmę Check Point raportu wynika, że w każdej godzinie pobieranych jest ponad 106 nieznanych programów, których liczba stale rośnie. Pomimo tego, tylko nieznaczny odsetek firm korzysta z najnowszych zabezpieczeń, zdolnych zapobiegać atakom wykorzystującym luki „zero-day”. Główną przyczyną tego stanu rzeczy są obawy, że rozwiązania takie spowodują pogorszenie wydajności i niezawodności sieci.Sytuacja ta nie lepiej rysuje się w kwestii zagrożeń mobilnych.

Tylko w ostatnich tygodniach eksperci zajmujący się analizą malware wykryli tysiące szkodliwych programów, które pozytywnie przeszły analizę systemów zabezpieczeń Google i znalazły się w oficjalnym repozytorium Google Play. Liczba szkodliwych aplikacji będzie stale rosnąć, bowiem ich autorzy odeszli od tradycyjnego podejścia do infekowania systemu Android — obecnie tworzone są pełnoprawne aplikacje, które uruchamiają swoje szkodliwe funkcje często po kilku tygodniach. Ich analiza za pomocą automatycznych systemów sandbox może być bardzo trudna, dlatego administratorzy myśląc o bezpiecznym środowisku pracy powinni zdefiniować zasoby wykorzystywane do pracy oddzielając je od aplikacji prywatnych. Możliwe jest to dzięki zastosowaniu funkcjonalności konteneryzacji dostępnej w rozwiązaniu Check Point Capsule Workspace oraz szyfrowaniu i zarządzaniu dostępem do dokumentów poprzez Check Point Capsule Docs.

Check Point Capsule Cloud

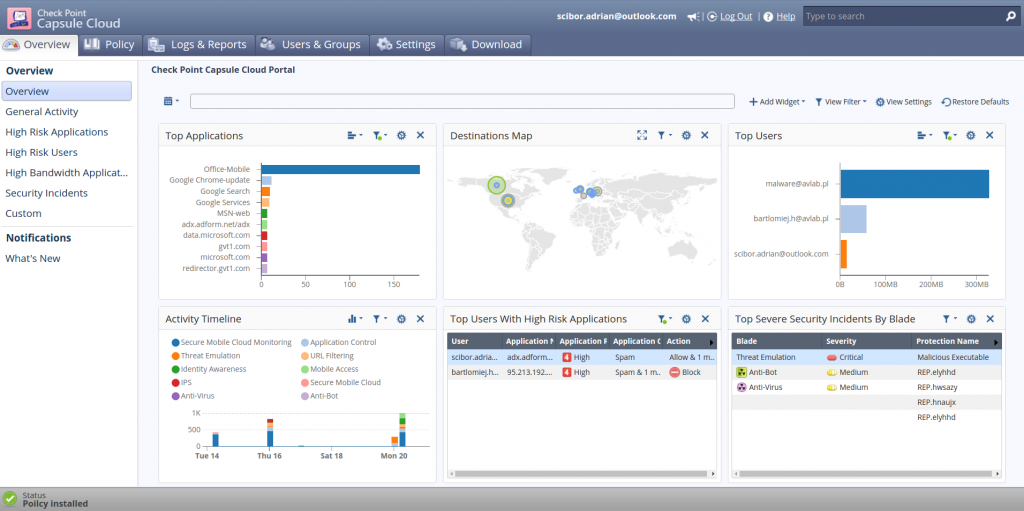

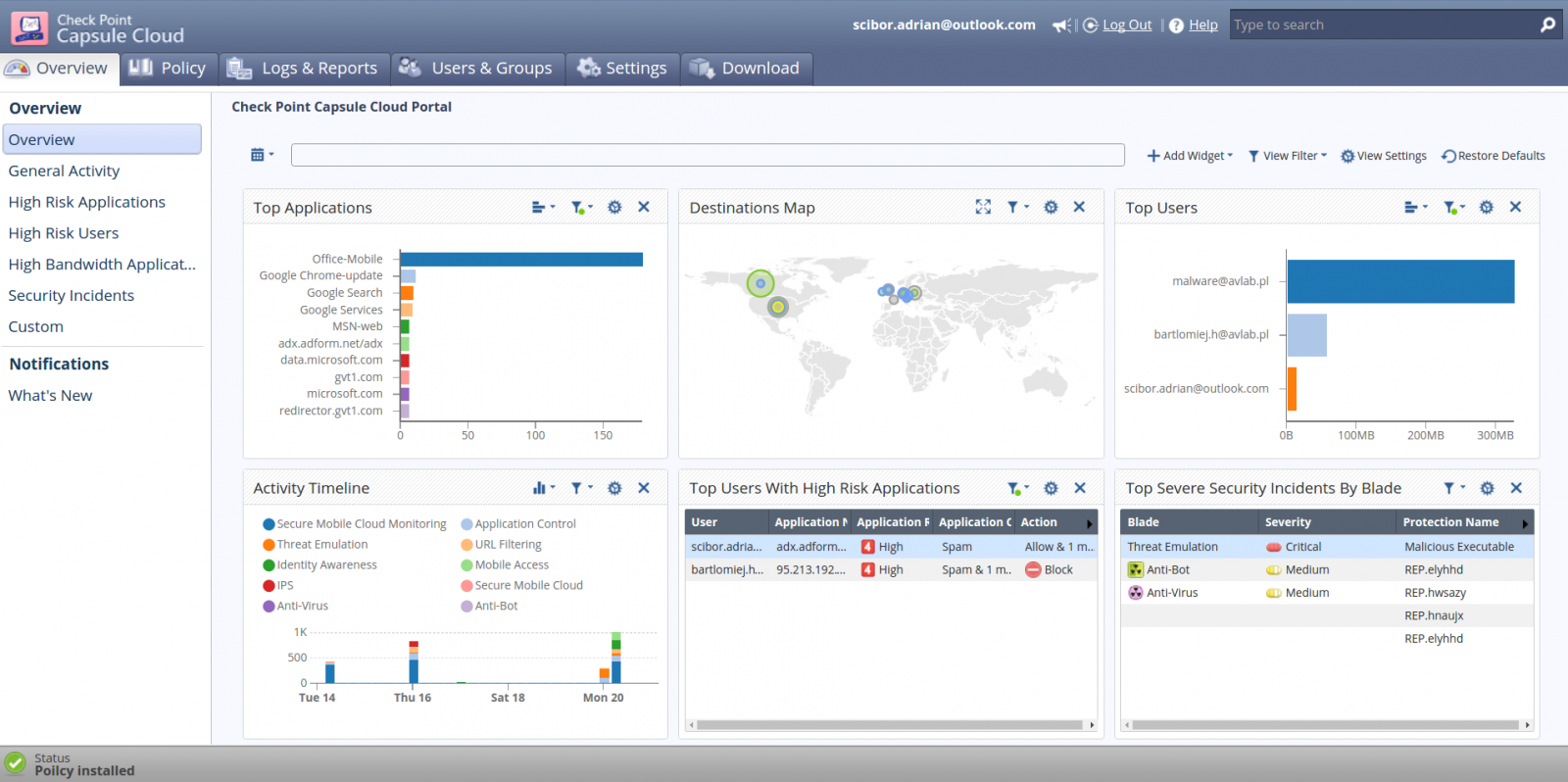

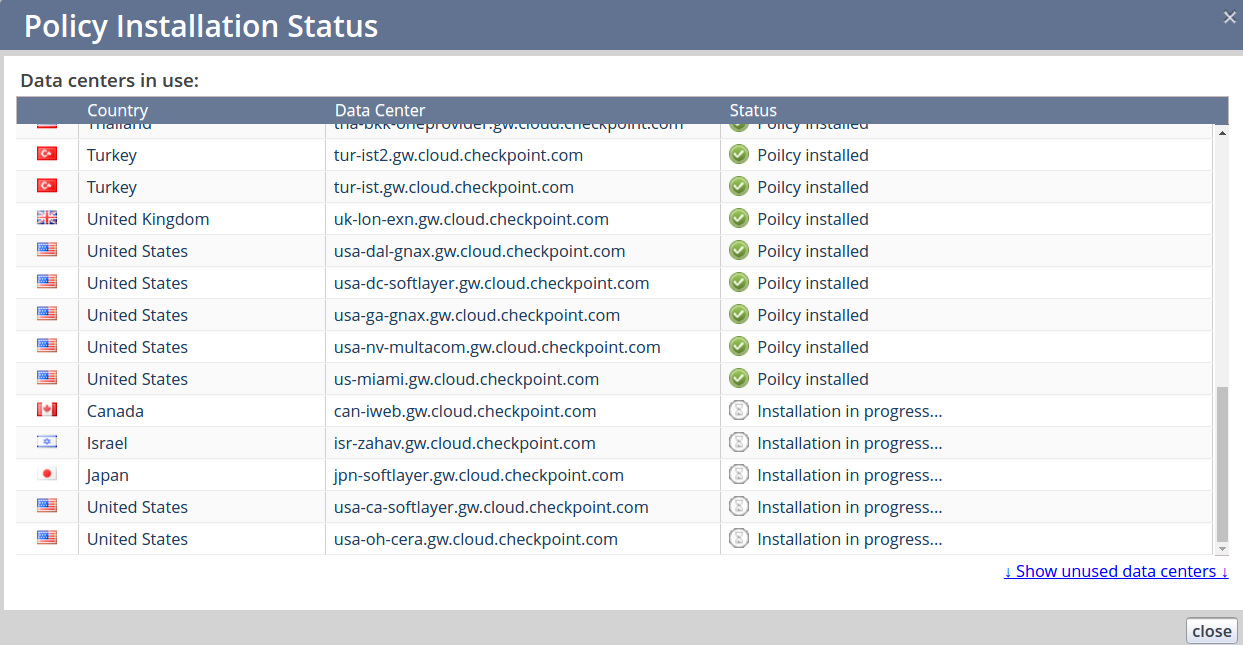

Niestety, ale nie wszystkie firmy mogą sobie pozwolić na wydatek rzędu kilku tysięcy dolarów za wielofunkcyjne urządzenie do zarządzania zagrożeniami. Dlatego też firma Check Point oferuje Capsule Cloud — internetową platformę zarządzania bezpieczeństwem umieszczoną we własnych data center zlokalizowanych w kilkudziesięciu miastach na całym świecie. Konsola internetowa w chmurze oraz agenty instalowane na stacjach roboczych i urządzeniach przenośnych pozwalają kontrolować założenia polityki bezpieczeństwa i zachować stacje robocze wolne od szkodliwego oprogramowania i podejrzanej aktywności sieciowej.

Na pierwszy rzut oka Check Point Capsule Cloud zasadniczo nie wprowadza nic rewolucyjnego co podobne rozwiązaniapod względem funkcjonalności. Prawdziwą mocą tego produktu jest zastosowanie tych samych mechanizmów bezpieczeństwa, które wykorzystywane są w rozwiązaniach sprzętowych firmy Check Point. Dodatkowo posiadając firewall marki Check Point, firmy mają możliwość integracji Capsule Cloud z centralną konsolą i rozszerzenie zarządzania politykami bezpieczeństwa na użytkowników, którzy pracują zdalnie lub znajdują się poza firmą.

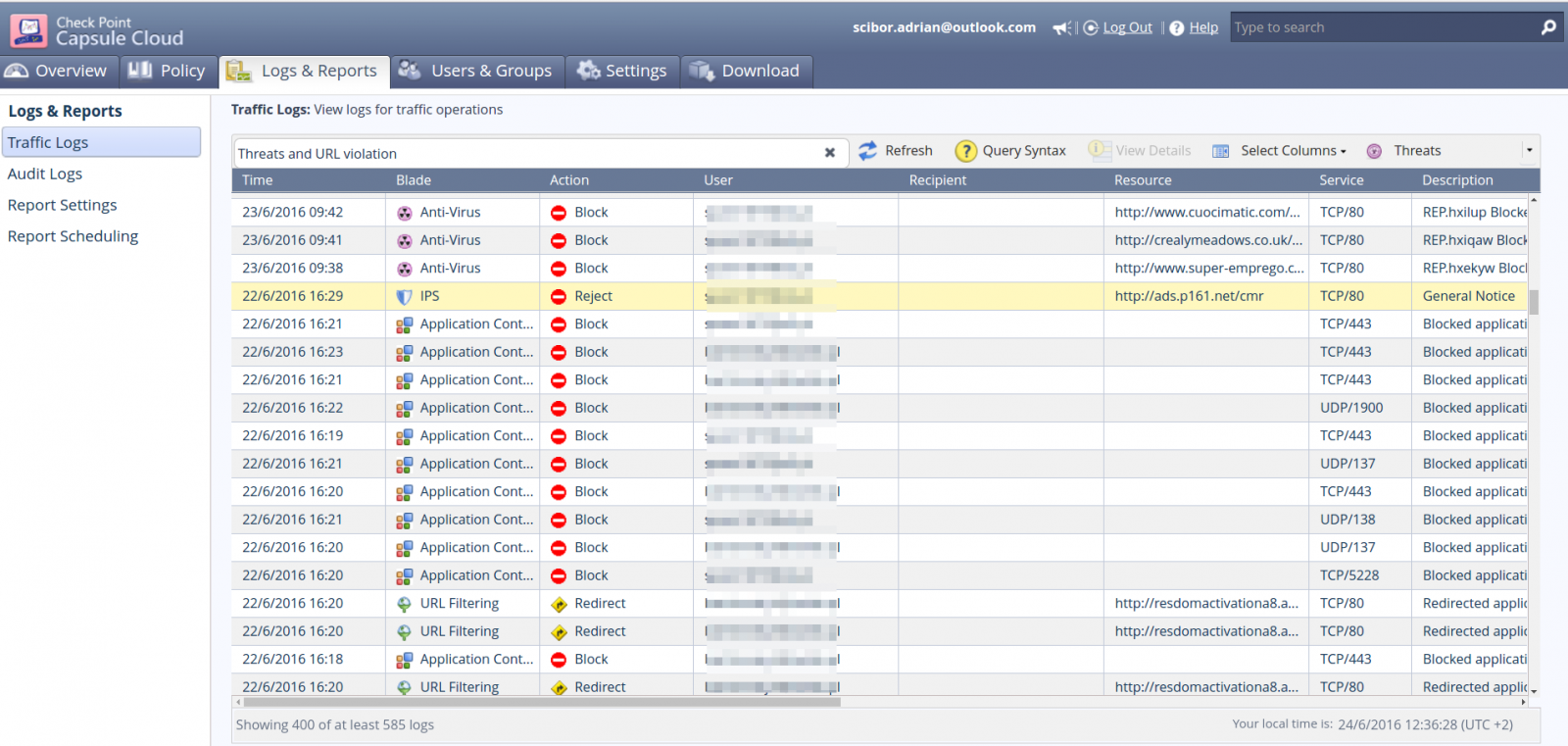

Firmy i przedsiębiorstwa, które zdecydują się powierzyć ochronę swoich danych mogą liczyć na redundantny dostęp do konsoli internetowej (data center znajduje się na całym globie) wykorzystującej transparentne działanie oprogramowania Check Point Software Blades (stosowane w urządzeniach nowej generacji) jako usługi w chmurze. Cały ruch sieciowy (HTTP i HTTPS) z urządzenia z systemem Windows, Mac OS, Android, iOS kierowany jest do najbliższej bramy Check Point w chmurze (VPN IPSec), następnie skanowany jest przy wykorzystaniu Check Point Software Blades (aplikacje oraz ruch sieciowy poddawany jest kontroli przez antywirusa, moduł anty-bot, kontrolę aplikacji, filtr adresów URL i emulację zagrożeń) i weryfikowany pod kątem zgodności z ustawieniami polityki. W efekcie pracownicy chronieni są przed zagrożeniami i szkodliwymi stronami internetowymi, a stacja robocza lub sieć firmowa przed pobieraniem niebezpiecznych plików i komunikacją z serwerami C&C. W przypadku, kiedy ruch sieciowy lub “zachowanie” uruchomionej aplikacji będą odbiegały od wzorców, akcja zostanie zablokowana, a stosowny alert pojawi się w konsoli.

Pewną niedogodnością rozwiązania Check Point Capsule Cloud może być fakt, że nie mamy bezpośrednio informacji o możliwości wykorzystania agenta na system mobilny — należy ręcznie pobrać stosowną aplikację ze sklepu Google lub Apple. Cała późniejsza komunikacja odbywa się podobnie jak ze stacjami roboczymi — poprzez wymuszony kanał VPN.Aby uzyskać kompleksową ochronę należy połączyć możliwości Check Point Capsule Cloud z Capsule Docs / Mobile Threat Prevention. Korelacja Check Point Capsule Cloud, Capsule Docs oraz Mobile Threat Prevention stanowić będzie kompleksową ochronę przed zagrożeniami z zewnątrz, jak i wewnątrz wśród nieuczciwych lub przekupionych pracowników, a także sprawi, że reagowanie na incydenty bezpieczeństwa związane z pracownikami i aplikacjami podwyższonego ryzyka stanie się łatwiejsze.

Czy ten artykuł był pomocny?

Oceniono: 0 razy