Eksperci z Check Point Research po 4-miesięcznym badaniu, znaleźli krytyczne podatności we wbudowanej strefie TrustZone w procesorach Qualcomm. Ta integralna część procesorów wykorzystywana jest w prawie połowie telefonów komórkowych na świecie i odpowiada m.in. za poświadczenie płatności mobilnych. Do tej pory uważana była za najbezpieczniejszy komponent w naszych smartfonach.

Układy te są montowane w setkach milionów urządzeń z Androidem. Cykl życia nowego smartfonu waha się od jednego roku do trzech lat. Po tym czasie producent zwykle nie udostępnia aktualizacji bezpieczeństwa.

Technicy Check Point Research w celu zbadania bezpieczeństwa modułu, zaprogramowali specjalny fuzzer, za pomocą którego znaleziono krytyczne podatności w TrustZone. Luki w zabezpieczeniach jednego z komponentów tj. Trusted Execution Environment (ang. środowiska zaufanego uruchamiania) mogły potencjalnie doprowadzić np. do wycieku zabezpieczonych danych, rootowania urządzeń, odblokowywania bootloaderów, wykonywania niewykrywalnego APT.

TrustZone pozwala na stworzenie izolowanej, zabezpieczonej wirtualnej przestrzeni, w której system operacyjny może uruchamiać aplikacje zapewniając prywatność oraz łączność z systemem. Wirtualny procesor jest często określany jako „bezpieczny świat”, w porównaniu do „niezabezpieczonego świata”, w którym znajduje się REE (Rich Execution Environment), czyli środowisko wykonawcze, oferowane przez same systemy operacyjne. W 2018 r. rynkowi tych procesorów przewodził właśnie Qualcomm z 45% udziałem w przychodach.

Wśród Trusted Execution Environment dla urządzeń mobilnych, wyposażonych w oparty na hardware protokół dostępu ARM, wyróżnić można:

- Qualcomm’s Secure Execution Environment (QSEE, ang. Bezpieczne środowisko uruchomieniowe firmy Qualcomm), wykorzystywany w Pixelach, LG, Xiaomi, Sony, HTC, OnePlus, Samsung i wielu innych urządzeniach.

- Kinibi firmy Trustronic, wykorzystywany na urządzeniach firmy Samsung na rynki europejskie i azjatyckie.

- Trusted Core firmy HiSilicon, używany na większości urządzeń Huawei.

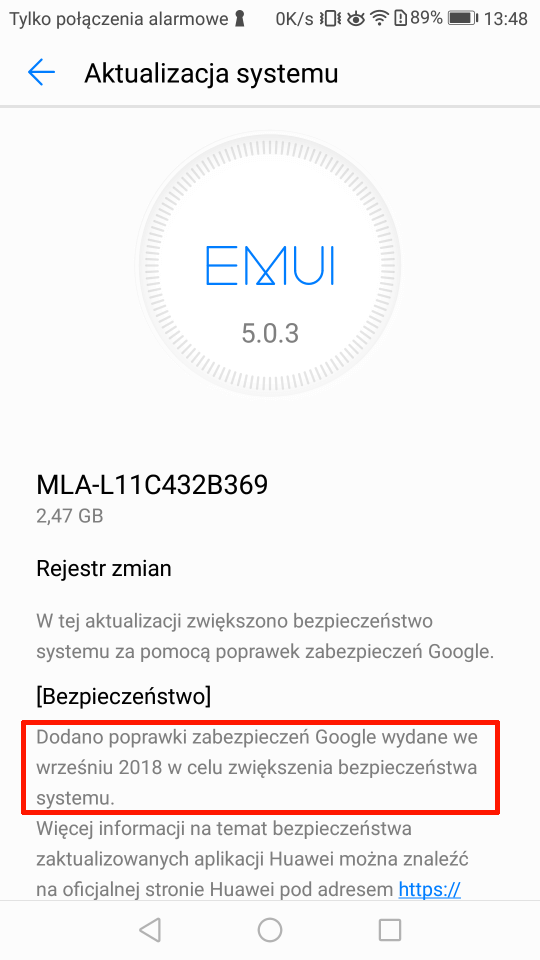

Check Point poinformował producentów o znalezionych lukach, a część z nich już wprowadziło łatki dla swoich urządzeń. Samsung załatał trzy luki w zabezpieczeniach. LG załatało jedną. Qualcomm również odpowiedział na zgłoszenie i załatał dziurę 13 listopada.

W wyniku przeprowadzonej analizy, firma Check Point Research wezwała użytkowników telefonów komórkowych do zachowania czujności i sprawdzania dostawców kart kredytowych i debetowych pod kątem nietypowych działań. W międzyczasie współpracuje ze wspomnianymi dostawcami w celu poprawy bezpieczeństwa.

Co mogą zrobić użytkownicy?

Jeżeli aktualizacja na podatne urządzenie nie jest dostępna, to nic już nie da się zrobić. Trzeba pogodzić się z utratą bezpieczeństwa na stałe albo kupić nowe urządzenie — takie, które będzie długo wspierane.

Większe powody do zmartwień powinni mieć ludzie będący na celowniku policji, służb, obcego wywiadu. Co z tego, że firma Qualcomm wydaje aktualizacje dla podatności, skoro do jej udostępnienia potrzebny jest update systemu od producenta smartfonu. Właściciele urządzeń z systemem Android, powinni sprawdzić aktualność zabezpieczeń. W większości przypadków starsze urządzenia takich aktualizacji nie dostaną.

Czy ten artykuł był pomocny?

Oceniono: 0 razy