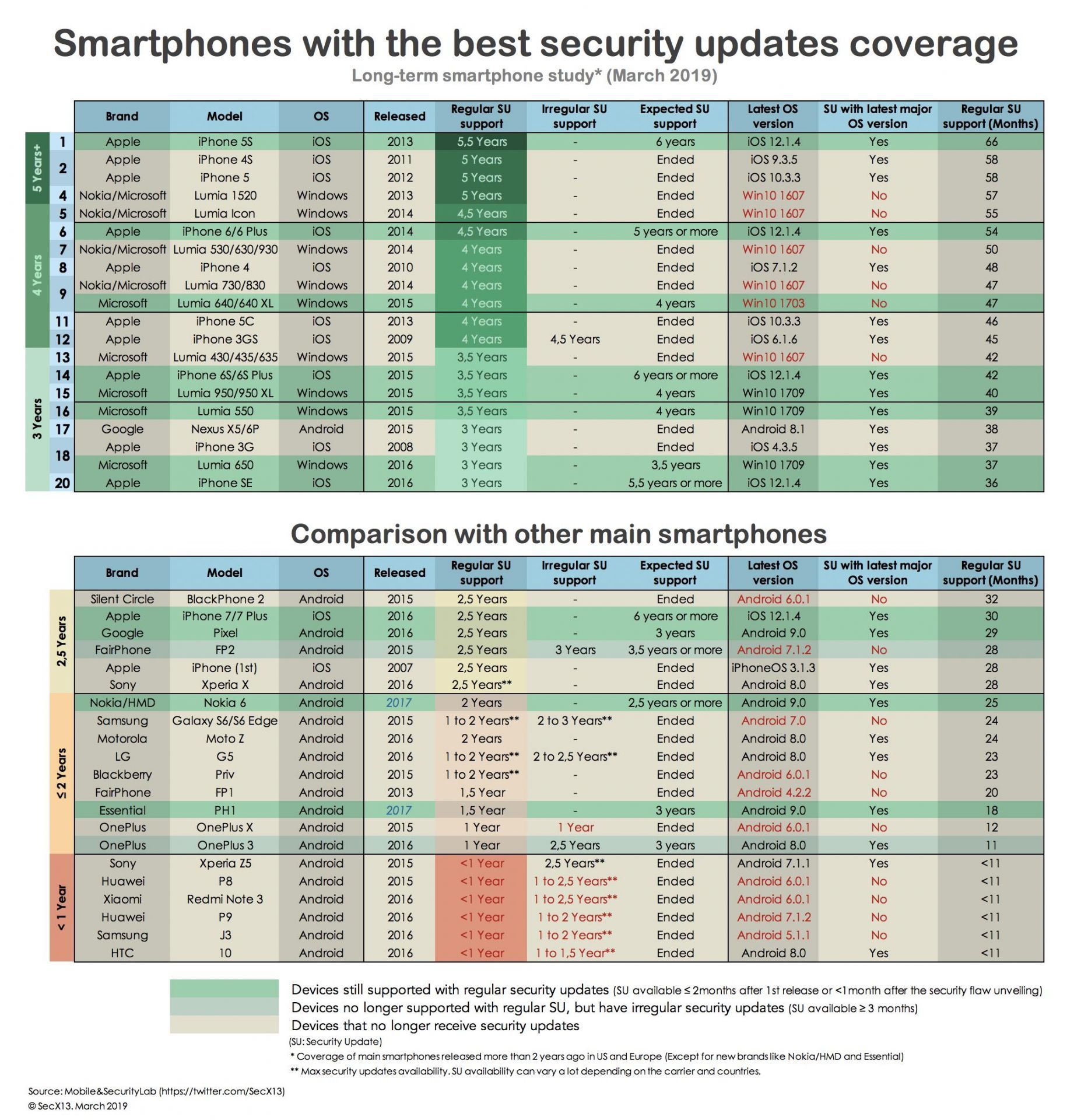

Znalezione w sieci porównanie smartfonów i tabletów, dotyczące częstotliwości wydawania aktualizacji bezpieczeństwa dla nowych i starych urządzeń, zaświadcza o najbezpieczniejszym sprzęcie. A więc, najbezpieczniejszy smartfon i tablet to?

iPhone / iPad

Bez dwóch zdań.

Pobierz porównanie w wysokiej rozdzielczości: https://imgur.com/a/GWjpClr#yLyXAKx

No dobra. Podejdźmy do sprawy uczciwie. Zdarzają się przypadki nieudokumentowanych sposobów uzyskiwania uprawnień administratora (jailbrake). Ważne jest, aby lukę szybko załatać i udostępnić nowy firmware. Jeszcze lepiej, kiedy urządzenia już stare, jakimi są iPhone 5, 6 i być może 7, ciągle mają nieprzerwany dostęp do aktualizacji iOS, tak jak urządzenia nowe, te z najwyższej półki. Pod względem aktualizacji wszystkie firmy powinny się uczyć od Apple.

Dlaczego aktualizacje bezpieczeństwa są takie ważne?

Interesuje nas wyłącznie bezpieczeństwo, więc nowe funkcje odstawmy na bok.

Pierwszy przykład sprzed kilku dni dla Androida: niedostateczne zabezpieczenia na urządzeniach, które są zbudowane z komponentów firmy Qualcomm. W szczególności są to smartfony i tablety. Miliony smartfonów i tabletów. Eksperci z Check Point Research po 4-miesięcznym badaniu, znaleźli krytyczne podatności we wbudowanej strefie TrustZone w procesorach Qualcomm. Luki mogą potencjalnie doprowadzić np. do wycieku zabezpieczonych danych, rootowania urządzeń, odblokowywania bootloaderów, wykonywania niewykrywalnego APT.

Efekt: miliony urządzeń nie dostaną aktualizacji. Te nowe, topowe, możliwe że otrzymają, ale dopiero po kilku miesiącach.

Apple ma przewagę nad Androidem, ponieważ tworzą własne procesory i mogą szybko rozesłać aktualizacje bezpieczeństwa do swoich urządzeń. Użytkownicy Androida ze smartfonami z procesorami Qualcomm, muszą czekać, aż każdy producent (Nokia, Huawei, Xiaomi itd.) z osobna wyda aktualizacje.

Drugi przykład dla Androida: jeszcze jedna luka w układach Qualcomm’a. Miliony, dziesiątki, a może nawet setki milionów smartfonów są narażone na odzyskanie kluczy kryptograficznych. Te są przechowywane w układzie scalonym w obszarze nazywanym Qualcomm Secure Execution Environment (QSEE), w tak zwanej zaufanej strefie Trusted Execution Environment (TEE).

Efekt: cykl życia nowego smartfonu z Androidem waha się od jednego roku do trzech lat. Po tym czasie producent zwykle nie udostępnia aktualizacji bezpieczeństwa. W przypadku Apple jest to o kilka lat dłużej.

Rozpatrzmy kwestię luk bezpieczeństwa uczciwie. Trudno będzie je wykorzystać w świecie rzeczywistym, przy zdalnym ataku. Jednak praktyka pokazuje, że Google się poddało. Nie jest w stanie weryfikować aplikacji w Google Play. Jest to siedlisko złośliwego oprogramowania. Właśnie w taki sposób można przetransportować groźną aplikację na urządzenie. Urządzenie, które już nigdy nie dostanie aktualizacji.

Drugi, bardzo prawdopodobny scenariusz, to przygotowanie złośliwego kodu przez wyspecjalizowane firmy, zajmujące się hakowaniem na zlecenie. Prominentne osobistości mogą być poddane kontroli. Wystarczy kilkanaście minut, a blokada smartfonu nie będzie mieć znaczenia. Strona trzecia uzyska nie tylko dostęp do zdjęć, kontaktów, wiadomości, ale też do wszystkiego, co mogło się znajdować w TrustZone, a także będzie możliwe wszczepienie złośliwego kodu do TrustZone.

Czy ten artykuł był pomocny?

Oceniono: 0 razy