Przeciętnie polska firma jest atakowana przeszło 310 razy tygodniowo, w czym największy swój udział mają botnety. Wirusy i inne groźne programy najczęściej ściągamy sami, klikając w niebezpieczne odnośniki. W świecie urządzeń mobilnych wciąż najbardziej zagrożeni są użytkownicy systemów Android. Tak wynika z badania firmy Check Point dotyczącym bezpieczeństwa sieciowego w Polsce w 1 półroczu 2020 roku.

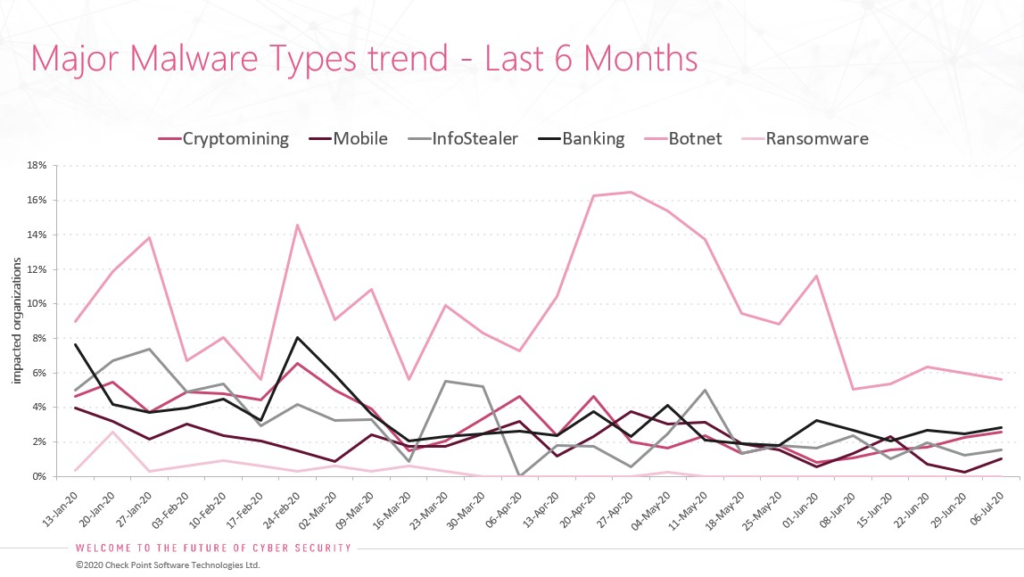

Blisko 10% polskich firm doświadczyło w pierwszym półroczu ataków dokonanych za pośrednictwem botnetów. Drugi w kolejności malware bankowy był wykrywany średnio w 3,4% organizacji, natomiast tzw. InfoStealery w 3% firm.

Zdaniem firmy Check Point, hakerzy atakujący polskie firmy najchętniej wykorzystują trojana zdalnego dostępu Agent Tesla. W ostatnim czasie zidentyfikowany został w aż 13,5% polskich przedsiębiorstw – ponad 3,5-krotnie częściej niż wynosiła średnia światowa. Trojan ten jest w stanie monitorować i gromadzić dane wejściowe klawiatury ofiary, schowka systemowego, dokonywać zrzutów ekranów oraz przechwytywać dane uwierzytelniające należące do różnych programów zainstalowanych na komputerze ofiary (w tym Google Chrome, Mozilla Firefox i klient poczty Microsoft Outlook).

Co ciekawe, Agent Tesla jest powszechnie dostępny w Internecie jako legalne oprogramowanie, w cenie 15-69 dolarów za licencję dla użytkownika. Twórcy oficjalnie informują, że nie może być wykorzystywany do szkodliwych celów, jednak rzeczywistość poważnie weryfikuje te oświadczenia.

- W Polsce jedynie 13% złośliwych plików dostarczonych zostało drogą mailową. Zdecydowana większość (87%) pobrana została bezpośrednio z dedykowanych serwerów. Co ciekawe, trend ten jest odwrotny do trendów światowych, gdzie w przypadku 79% ataków dochodzi za pośrednictwem zainfekowanych załączników mailowych.

- Badanie Check Point wskazuje również, że najpopularniejszą luką w zabezpieczeniach w Polsce jest zdalne wykonanie kodu (Remote Code Execution), które wpływa na 67% organizacji.

- Atakiem o największym wpływie na polskich użytkowników, była odnotowana na początku roku kontynuacja kampanii AppleJeus, prowadzona przez północnokoreańską grupę Lazarus APT. Wśród nowych ofiar byli głównie użytkownicy brytyjscy, polscy i rosyjscy. Atak nie ominął również korzystających z systemów MacOS.

Światowe wyzwania cyberbezpieczeństwa

Eksperci Check Pointa wyróżnili kilka trendów pierwszej połowy 2020 roku:

- Eskalacja działań cybernetycznych: ataki cybernetyczne w okresie ogólnoświatowej pandemii COVID 19. Wpłynęło to m.in. na atakowanie organizacji opieki zdrowotnej i humanitarnych, takich jak WHO, które zgłosiły 500% wzrost liczby ataków.

- Ataki typu podwójnego wymuszenia: w 2020 r. szeroko rozpowszechniona stała się forma ataku ransomware, w ramach której osoby atakujące filtrują duże ilości danych przed ich zaszyfrowaniem. Ofiarom, które odmówią zapłacenia okupu hakerom, grożono ujawnieniem danych osobistych.

- Exploity dla urządzeń mobilnych: cyberprzestępcy poszukiwali nowych możliwości hakowania urządzeń mobilnych i aplikacji. Wykorzystywali przy tym system zarządzania urządzeniami mobilnymi (MDM) dużej międzynarodowej korporacji do dystrybucji złośliwego oprogramowania.

- Zagrożenie dla chmur: szybkie przejście do chmur publicznych podczas pandemii doprowadziło do wzrostu liczby ataków na poufne dane w chmurze. W styczniu badacze z Check Point odkryli pierwszą w branży lukę w Microsoft Azure, która umożliwiłaby hakerom złamanie zabezpieczeń danych i aplikacji innych dzierżawców platformy Azure, pokazując, że chmury publiczne nie są bezpieczne.

W pierwszej połowie roku zauważyliśmy zupełnie nowe luki i wektory ataków, które zagrażają bezpieczeństwu organizacji w praktycznie każdej branży gospodarki. Eksperci ds. bezpieczeństwa muszą być świadomi szybko ewoluujących zagrożeń, aby zapewnić swoim organizacjom najwyższy poziom ochrony przed końcem 2020 roku.

Powiedziała Maya Horowitz, dyrektor ds. wywiadu i badań zagrożeń w firmie Check Point.

Zdaniem izraelskich ekspertów najpopularniejszym oprogramowaniem wykorzystywanym przez hakerów jest Emotet (9% udział w ilości ataków), czyli zaawansowany, samoreplikujący się i modułowy trojan. Znany wcześniej jako trojan bankowy, ostatnio wykorzystywany jest jako dystrybutor innego złośliwego oprogramowania lub złośliwych kampanii. Można go rozprzestrzeniać za pośrednictwem wiadomości spam typu phishing, zawierających złośliwe załączniki.

Kolejnymi popularnymi narzędziami są cryptominer XMRig (8% udział), który jednocześnie stał się najpopularniejszym typem wśród cryptominerów (46% aktywnych cryptominerów to właśnie XMRig). Stawkę zamyka trojan zdalnego dostępu AgentTesla (7%), który stał się w ostatnich miesiącach prawdziwą zmorą polskich firm.

W świecie urządzeń mobilnych wciąż najbardziej zagrożeni są użytkownicy systemów Android. Badania pokazują, że trzy najpopularniejsze wirusy na platformy mobilne infekują wyłącznie Androida. Najpopularniejszy z nich, wyświetlający złośliwy spam xHelper, odpowiedzialny jest za blisko 25% ataków. Drugi malware PreAMo, zainfekował około 19% urządzeń, natomiast ostatni z czołowej trójki Necro, zagroził 14% urządzeń z otwartym systemem Android.

Czy ten artykuł był pomocny?

Oceniono: 0 razy