Aby powstało złośliwe oprogramowanie, hakerzy najpierw poszukują luk w legalnym oprogramowaniu. Potem tworzą łatkę lub poprawkę, która jeszcze nie istnieje (tzw. luka typu zero-day). Twórcy exploitów to wyspecjalizowani programiści wyszukujący wspomniane luki w oprogramowaniu oraz piszący odpowiednie kody pozwalające je wykorzystać. Zwykle sprzedają swój kod tym, którzy zaoferują największą kwotę, a następnie wykorzystają je w złośliwym oprogramowaniu rozprowadzanym po całym świecie. Jak zatem walczyć z cyberprzestępczością? Czy to w ogóle jest możliwe?

Eksperci firmy Check Point odkryli nowatorską metodę identyfikacji i śledzenia twórców exploitów, która może pozwolić na zmniejszenie przepływu nowych i krytycznych exploitów zero-day. Specjaliści znaleźli identyfikatory, które można powiązać z konkretnymi twórcami exploitów, analizując kod i szukając określonych cech w sposobie, w jaki został napisany.

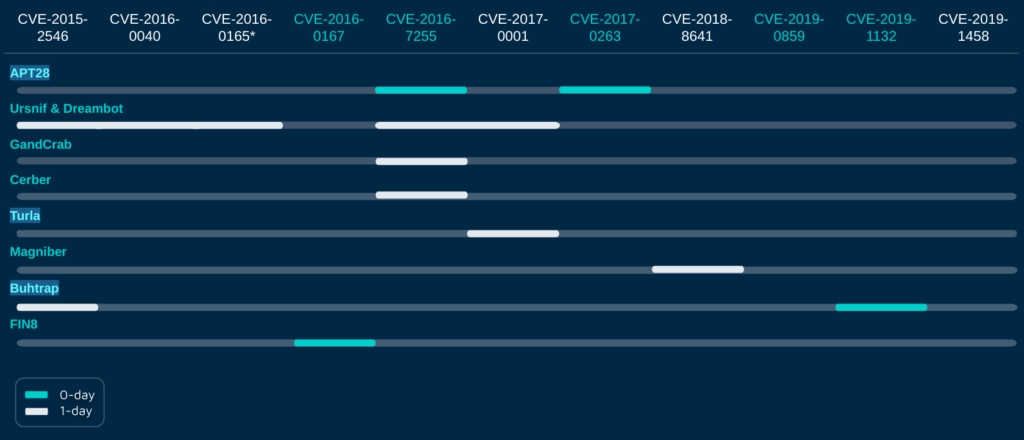

Powiązania między już istniejącymi exploitami okazały się dziełem jednego z najbardziej aktywnych twórców exploitów dla jądra Windows, zwanego „Volodya” lub „BuggiCorp”. “Volodya” sprzedaje exploity zarówno dla luk zero-day, jak i krytycznych. Firma Check Point Research wykazała, że jego działalność trwa co najmniej od 2015 roku i jest autorem 11 różnych exploitów dla jądra systemu Windows. Niektórzy z jego klientów to twórcy programów typu crimeware, takich jak Dreambot i Magniber, jak również grupy hakerskie Turla i APT28, które najprawdopodobniej są powiązane z Rosją.

Drugi przeanalizowany programista i sprzedawca exploitów to „PlayBit”, znany również jako „luxor2008”. Jak do tej pory eksperci z Check Pointa byli w stanie znaleźć 5 różnych exploitów, które zostały opracowane przez PlayBit i sprzedane czołowym grupom przestępczym, takim jak REvil i Maze. Obie grupy są znane z tworzenia osławionego oprogramowania ransomware.

Itay Cohen, badacz złośliwego oprogramowania w Check Point, zauważa, że ten projekt badawczy pozwoli uzyskać rzadkie informacje o tym, jak działa czarny rynek exploitów.

Gdy znajdujemy lukę w zabezpieczeniach zgłaszamy ją do odpowiedniego dostawcy i upewniamy się, że została załatana, aby nie stanowiła zagrożenia. W przypadku osób handlujących exploitami historia jest zupełnie inna. Dla nich znalezienie luki to dopiero początek prac. Muszą swobodnie wykorzystywać ją na jak największej liczbie wersji oprogramowania i platform, aby zarabiać na niej w sposób satysfakcjonujący.

Nasze badanie zapewnia wgląd w proces tworzenia exploitów oraz w ich rynek, na którym działają również państwa narodowe. Uważamy, że ta metodologia badawcza może posłużyć do zidentyfikowania kolejnych twórców exploitów. Zalecamy również innym badaczom wypróbowanie naszej techniki i przyjęcie jej jako dodatkowego narzędzia w swoim arsenale.

Wskazuje Itay Cohen.

Czy ten artykuł był pomocny?

Oceniono: 0 razy